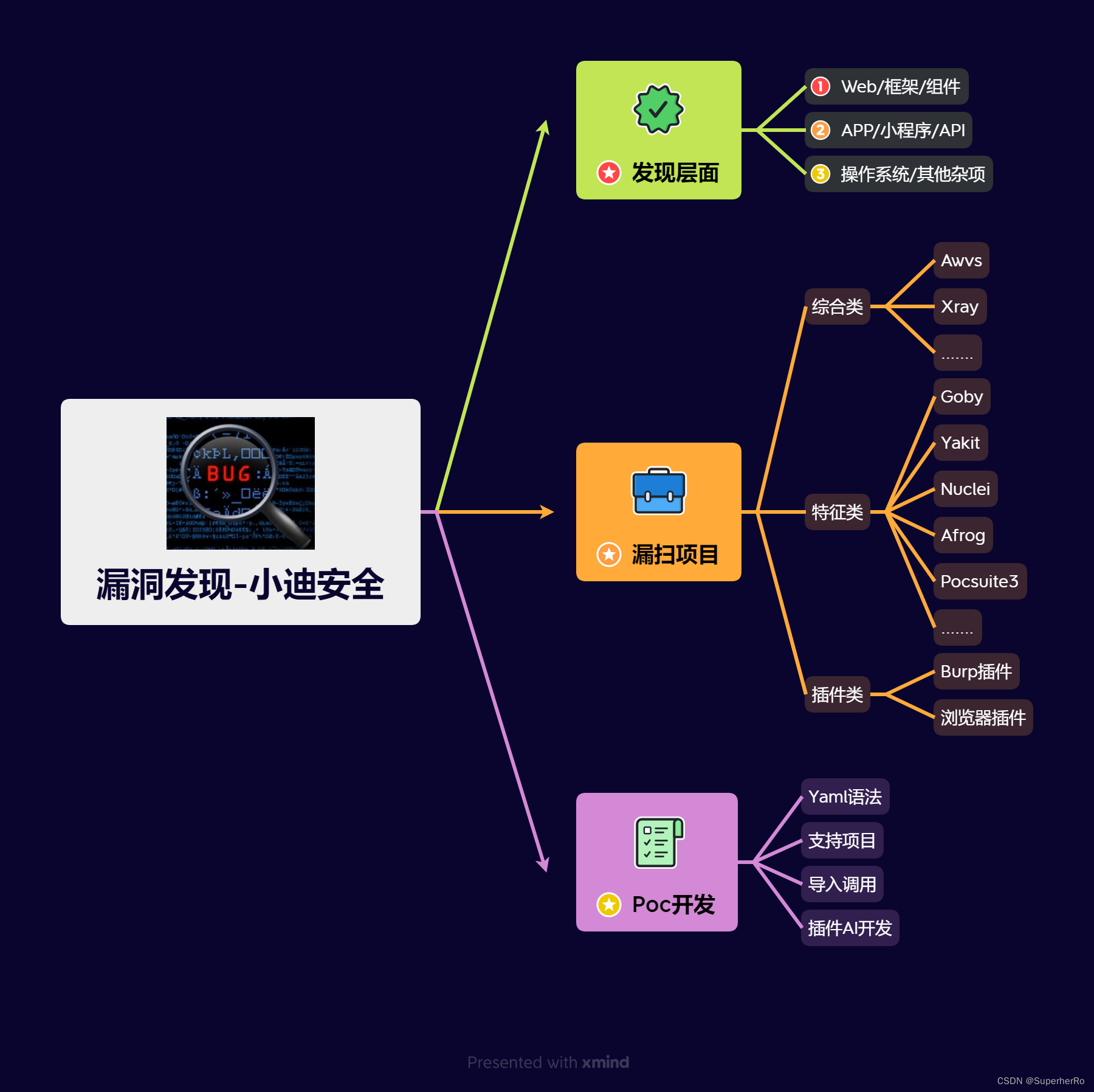

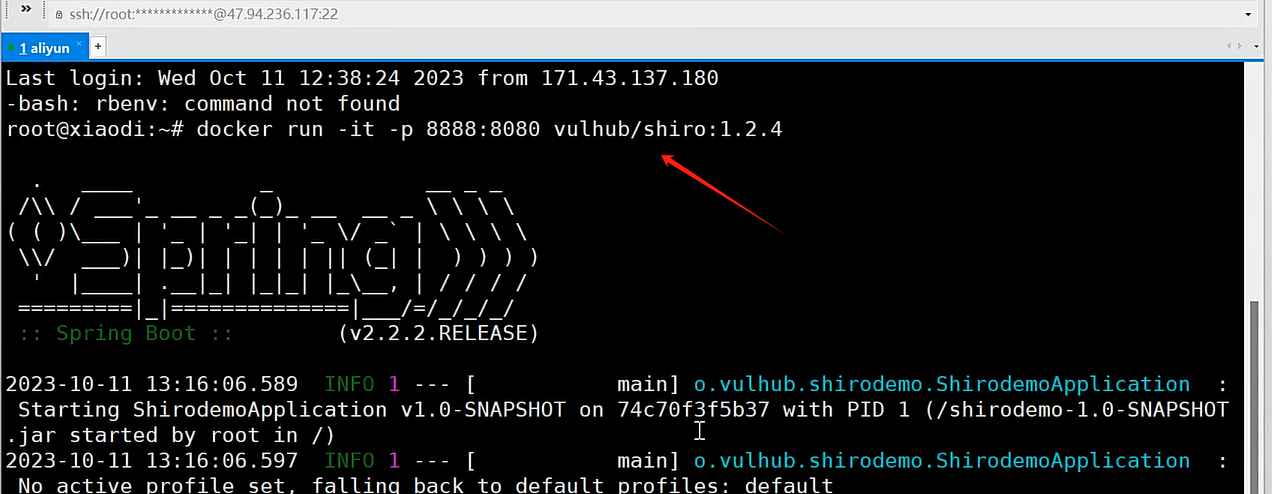

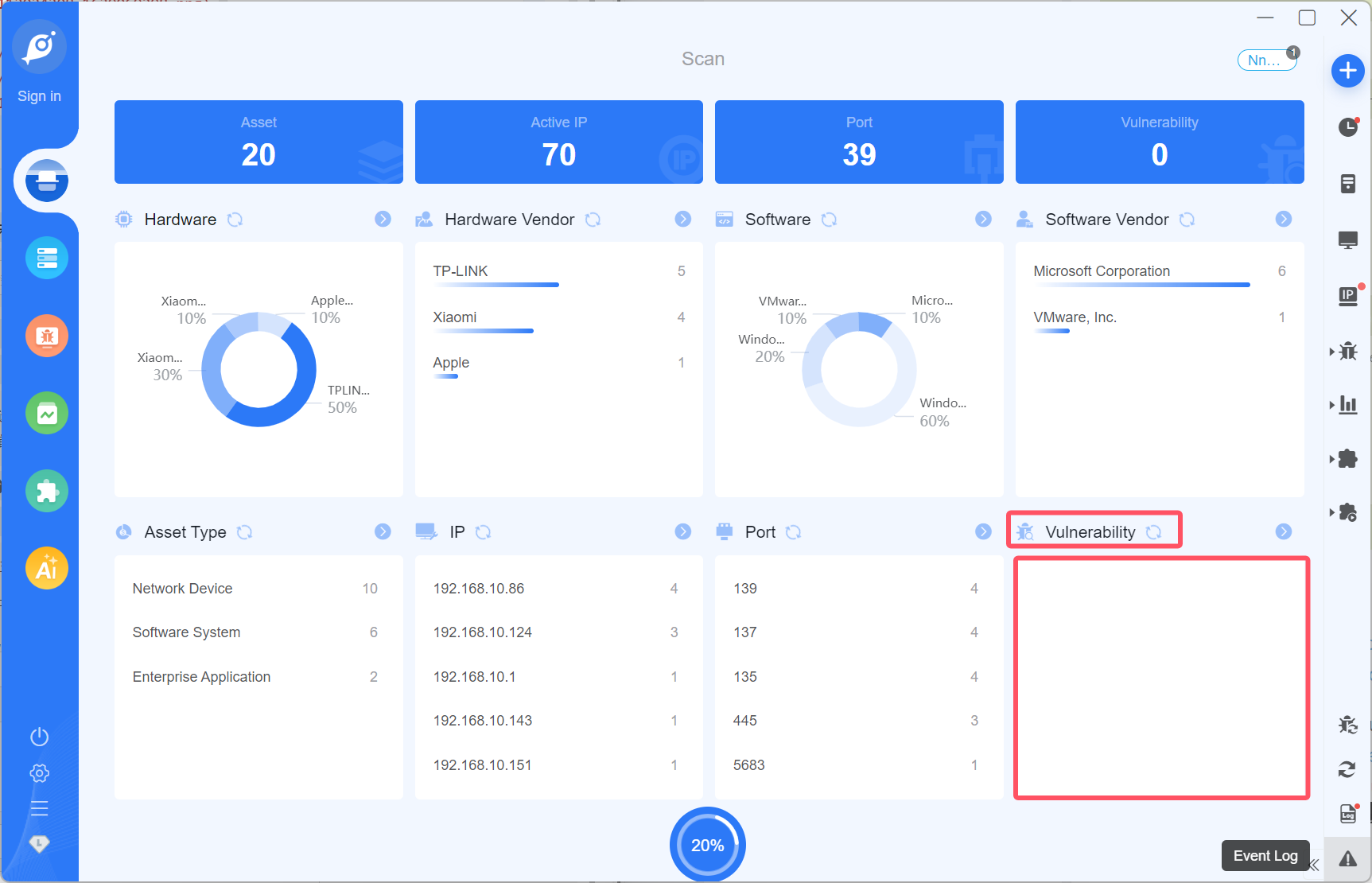

docker拉取靶场镜像:1、Goby-综合类

docker run -it -p 8888:8080 vulhub/struts2:s2-053

docker run -it -p 8090:8090 vulhub/fastjson:1.2.45

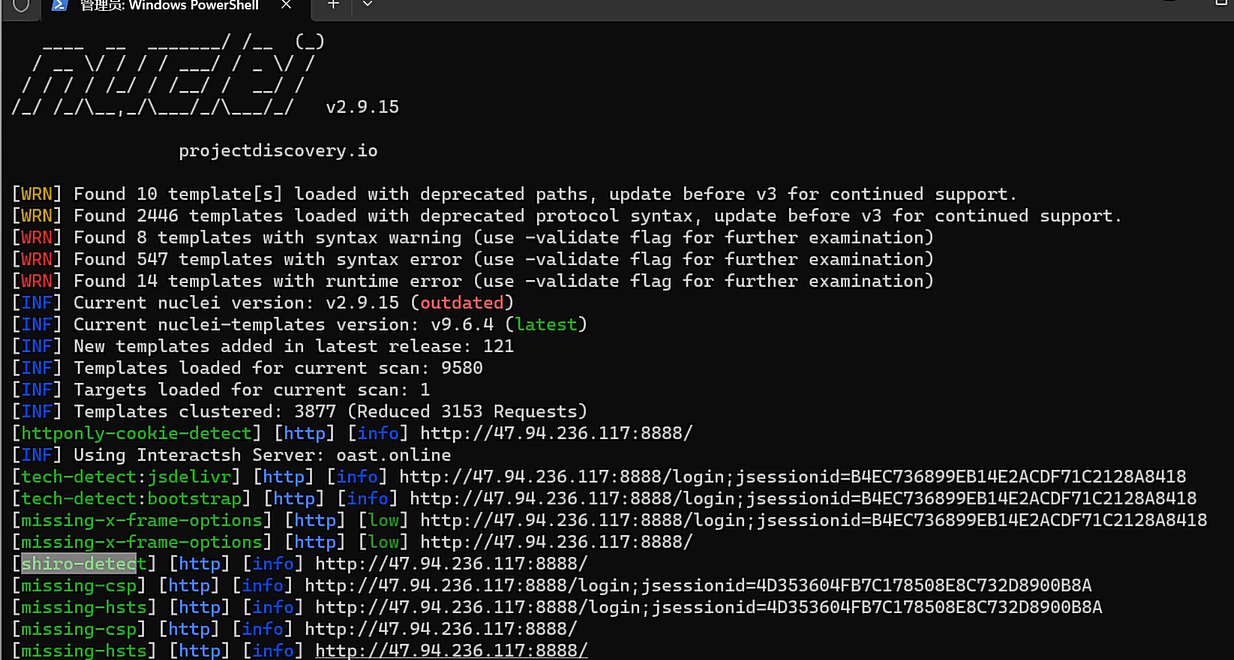

docker run -it -p 8888:8080 vulhub/shiro:1.2.4

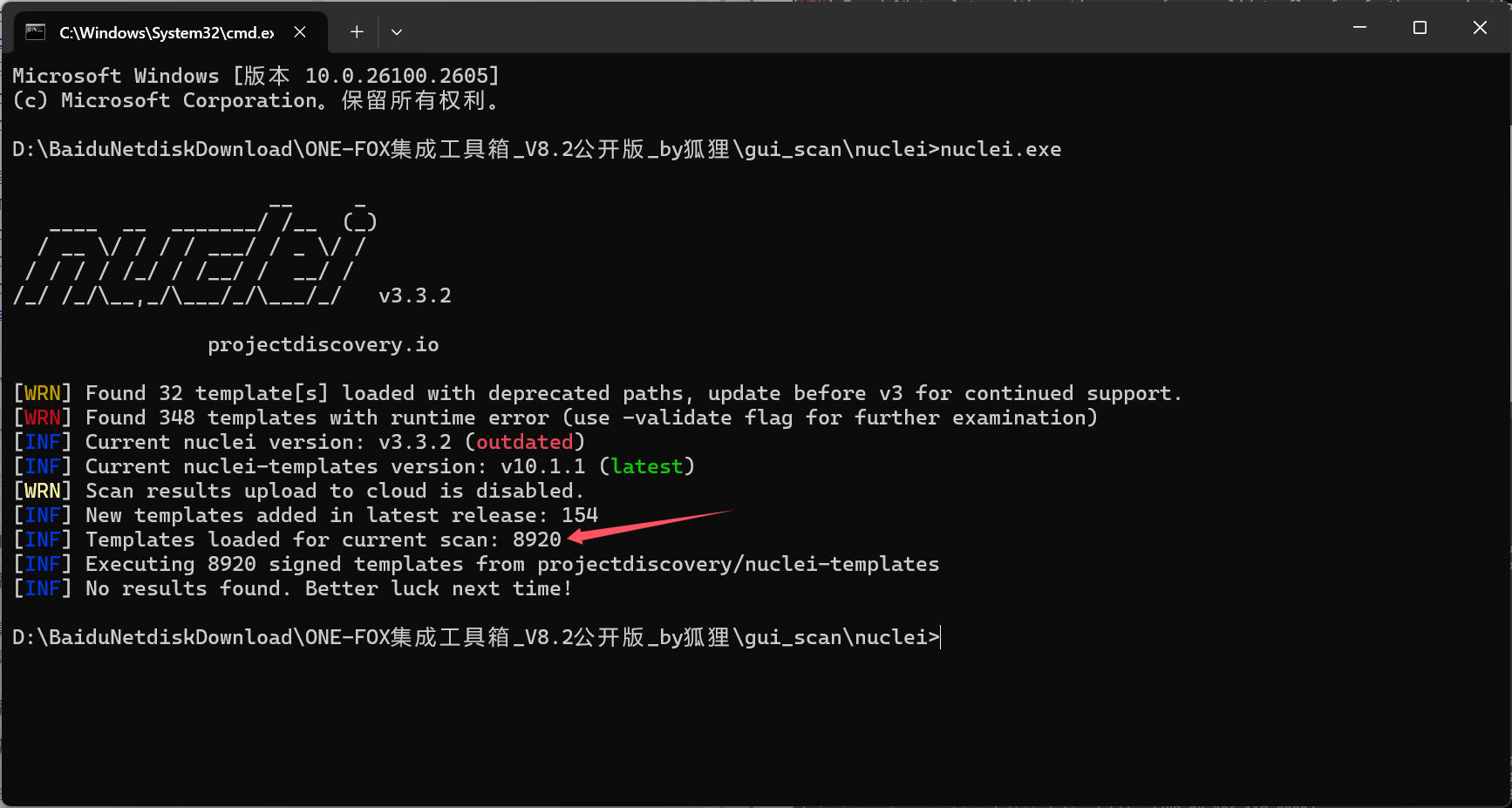

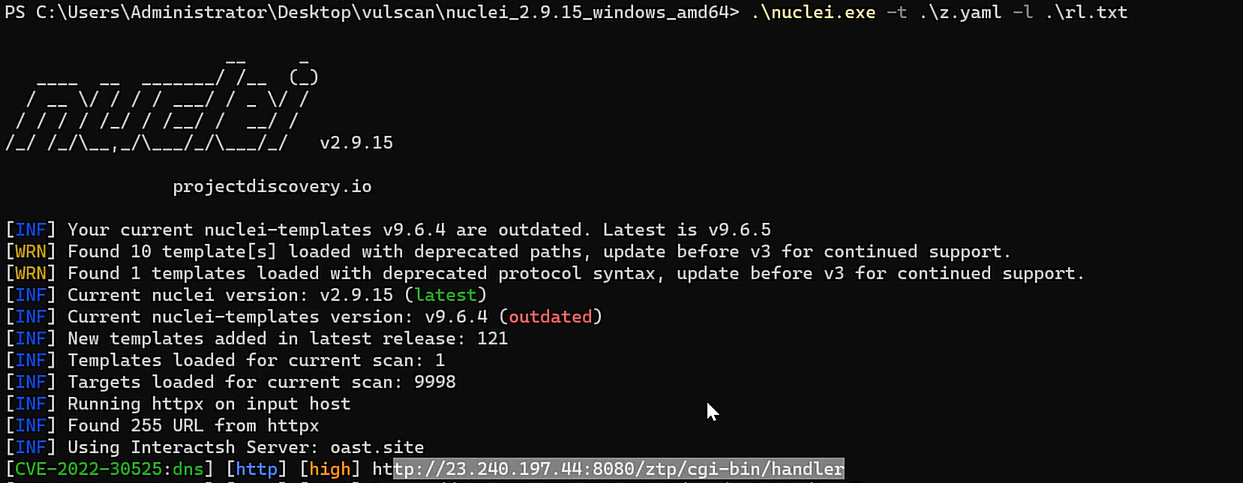

nucle -l urls.txt扫描单个目标

nuclei -target xxx.com

nuclei -t ./test/保举使用,批量检测urls.txt,poc为test.yaml,输出效果result.txt

nuclei -t ./test/test.yaml

nuclei -l urls.txt -t test.yaml -o result.txt3、Afrog-特性类

afrog -t http://example.com -o result.html扫描多个目标

afrog -T urls.txt -o result.html测试单个PoC

afrog -t http://example.com -P ./testing/poc-test.yaml -o result.html测试多个PoC

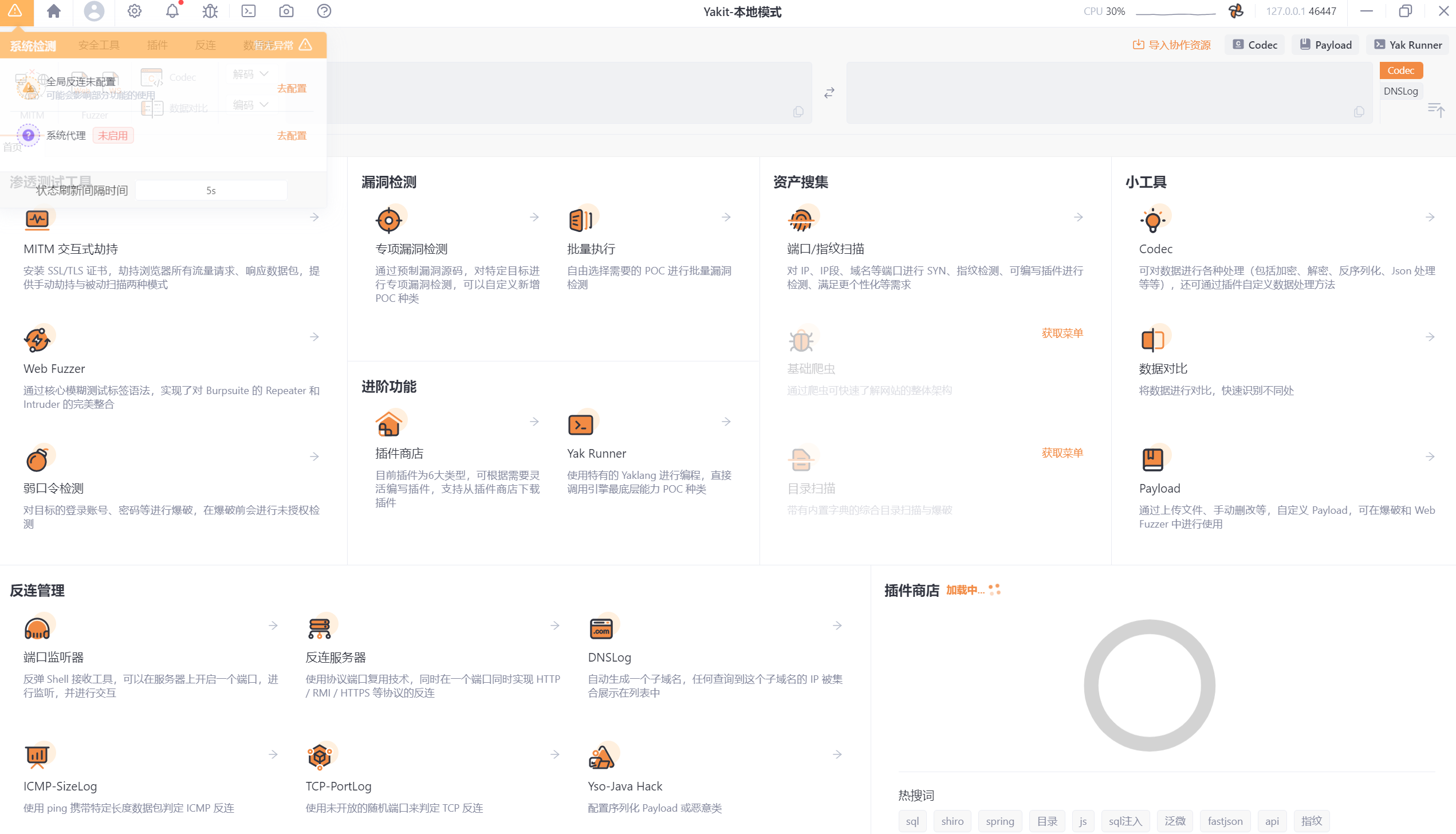

afrog -t http://example.com -P ./testing/ -o result.html4、Yakit-可特性可综合

Fofa:title=="USG FLEX 50 (USG20-VPN)"Zyxel.yaml:

nuclei.exe -t Zyxel.yaml -l z.txt

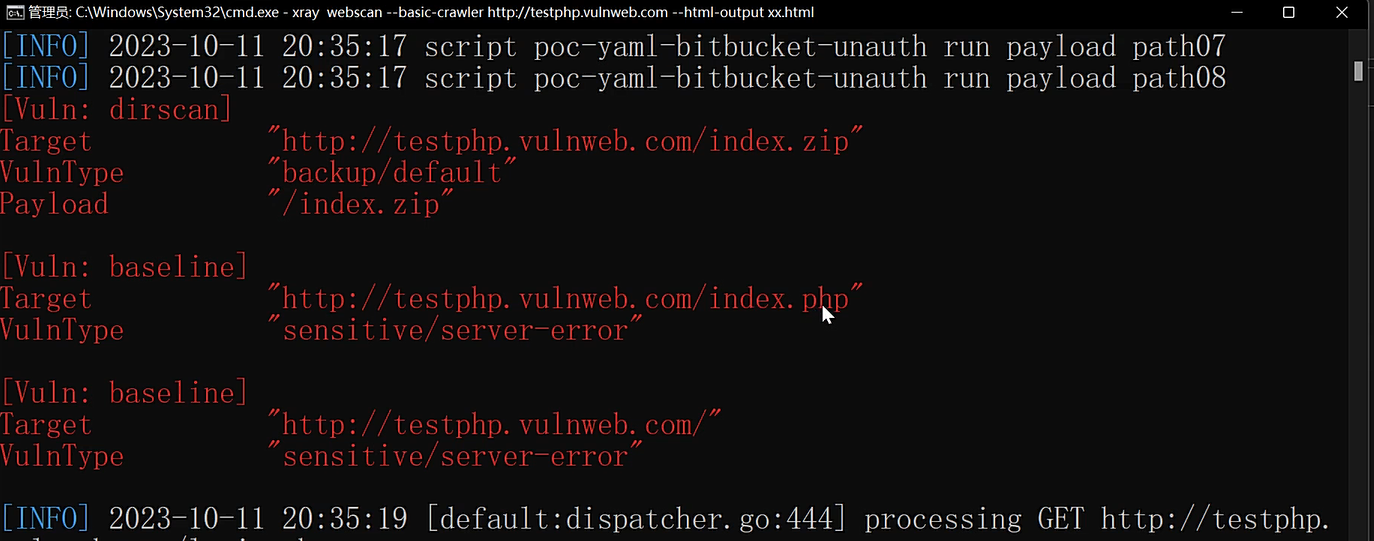

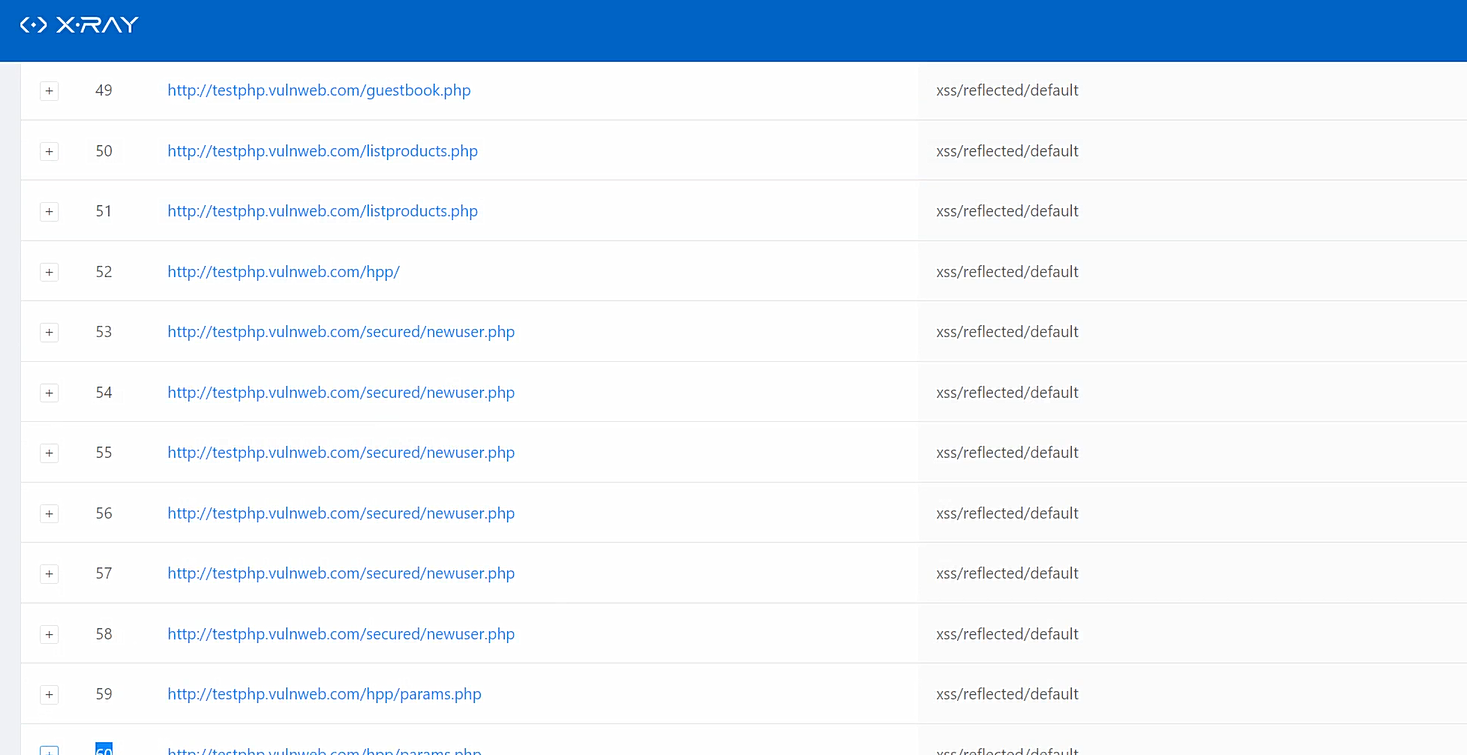

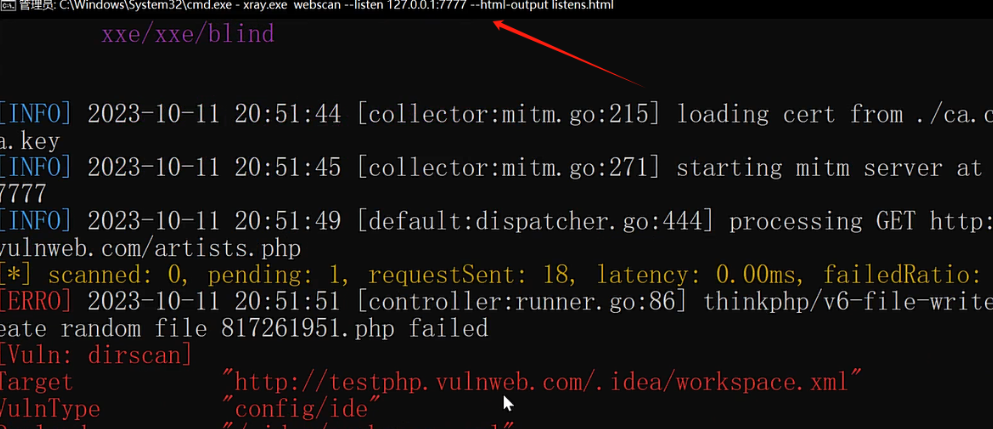

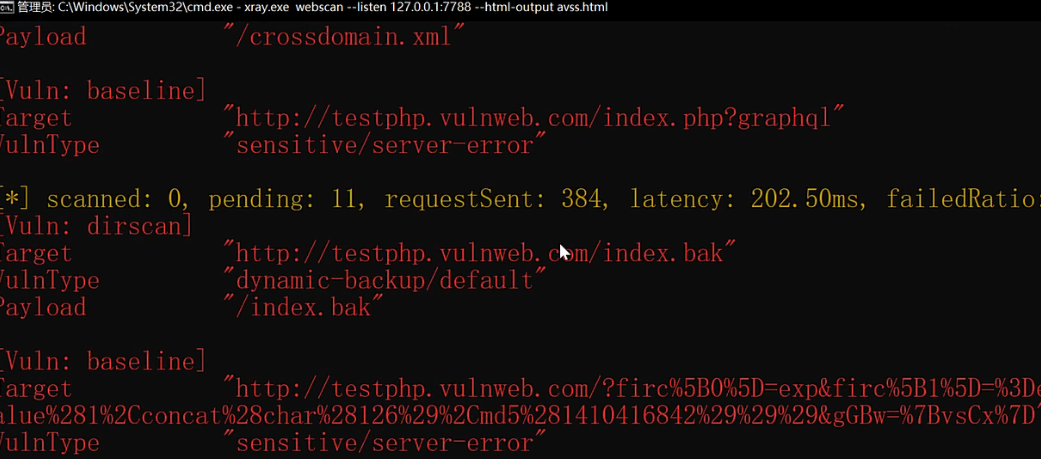

.\xray_windows_amd64.exe webscan --basic-crawler http://xx/ --html-output xx.html

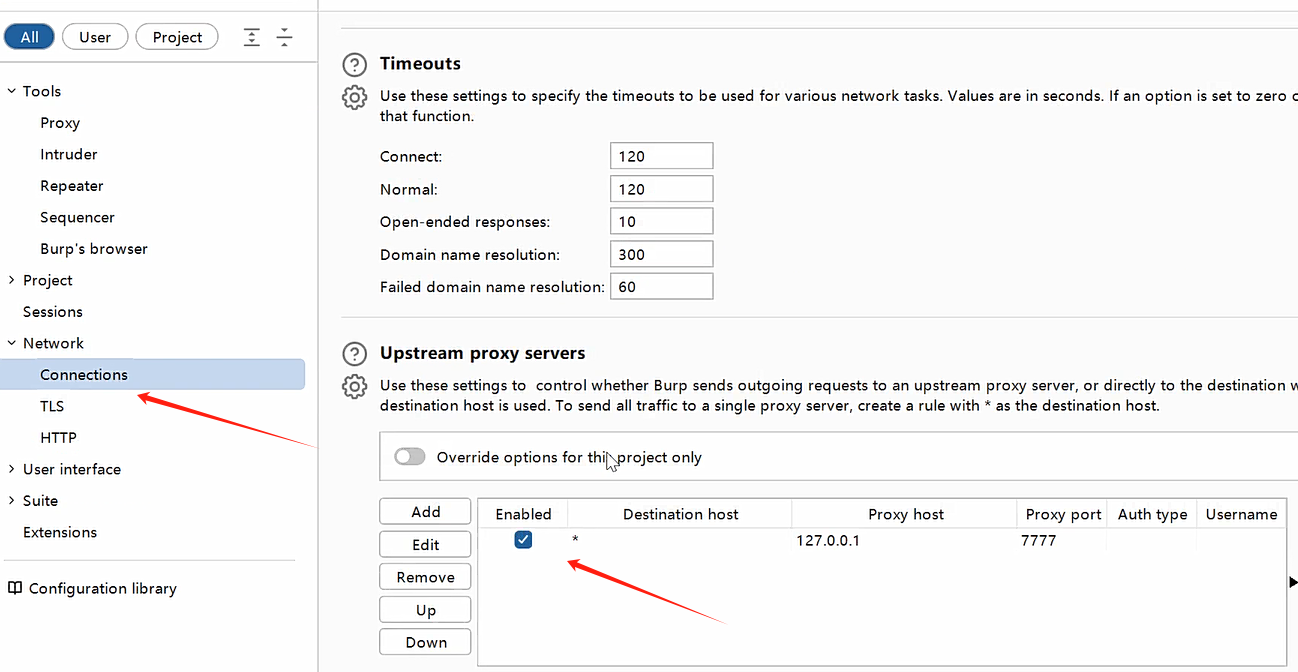

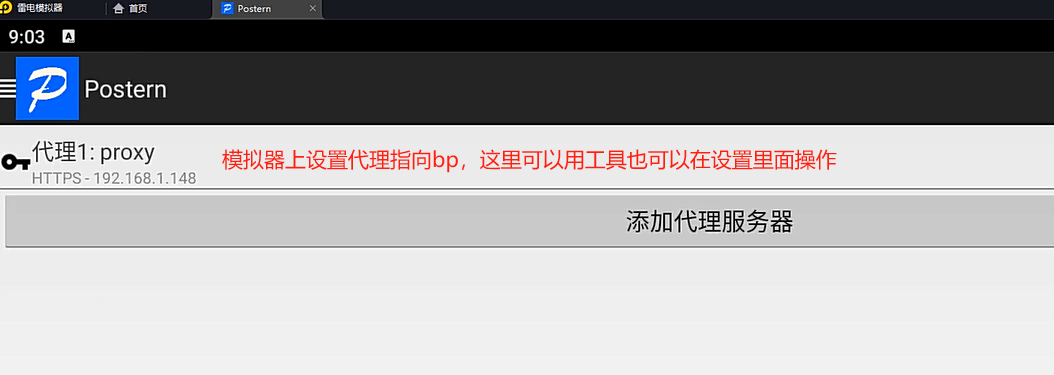

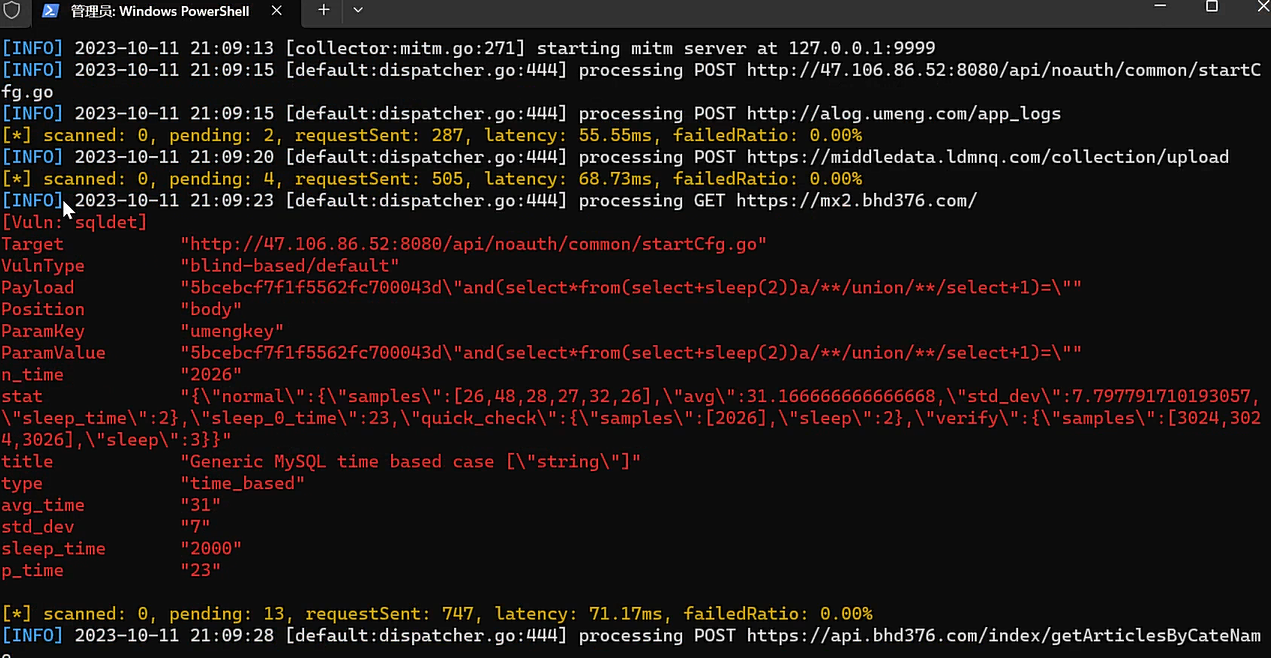

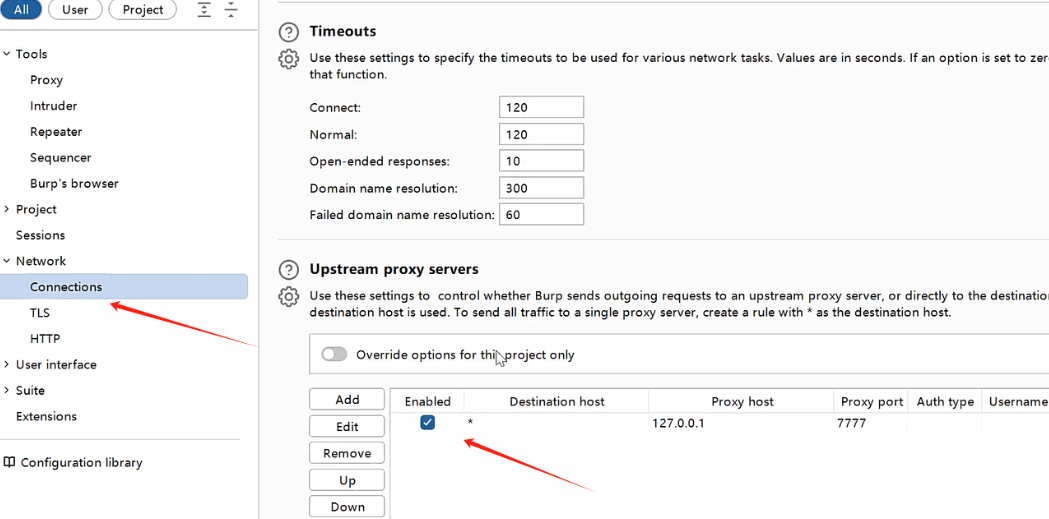

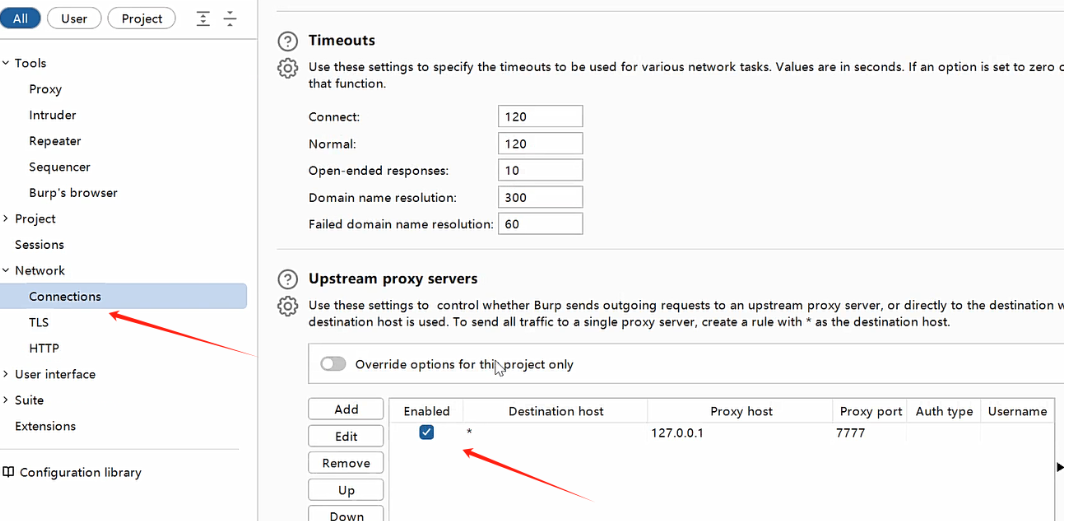

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xx.html之后在模拟器上打开APP,bp就会收到相干数据包并转发给xray

爬虫:常规漏洞测试工具联动意义

Poc:用网上各种组件框架的漏洞去测试

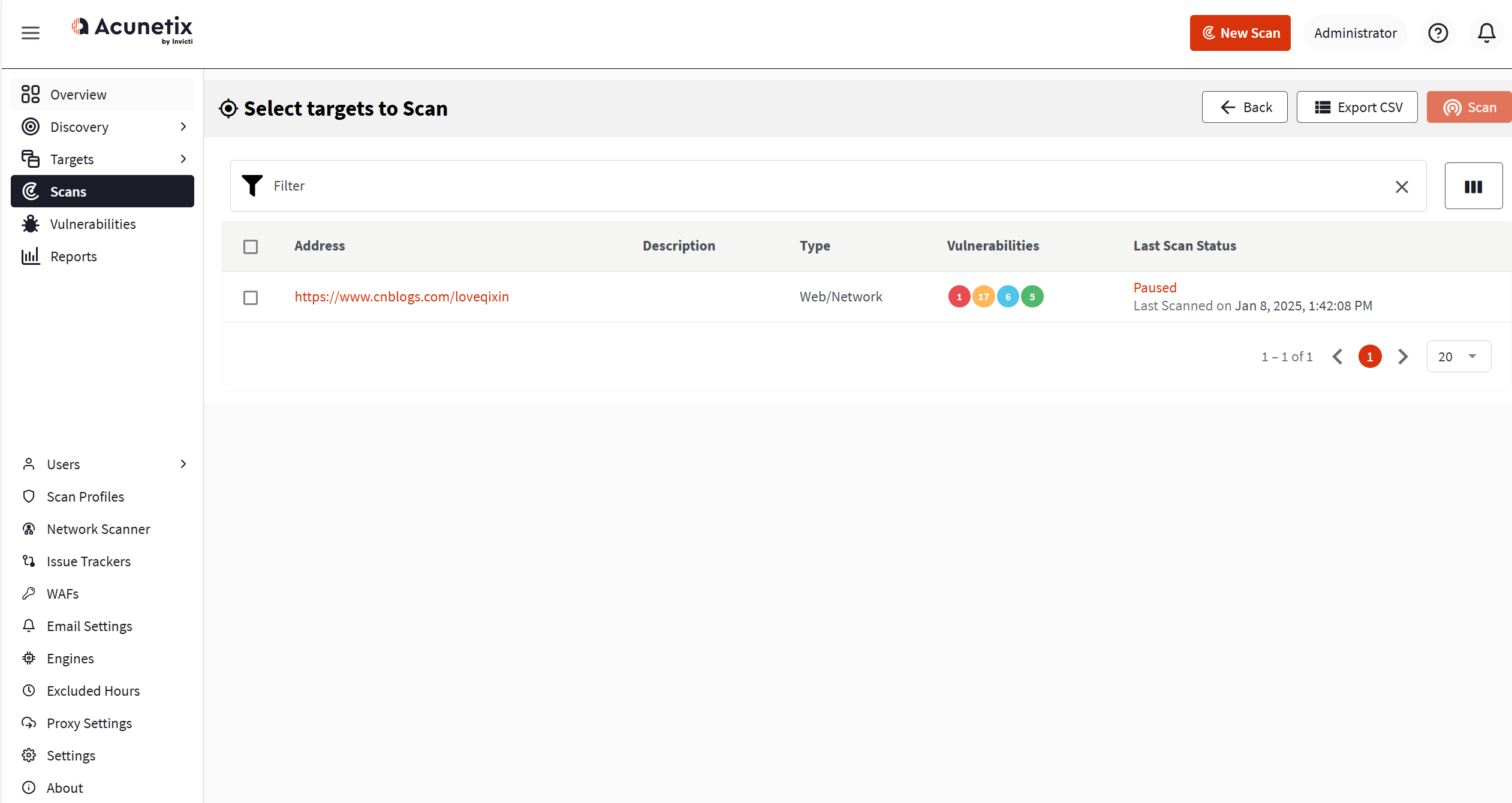

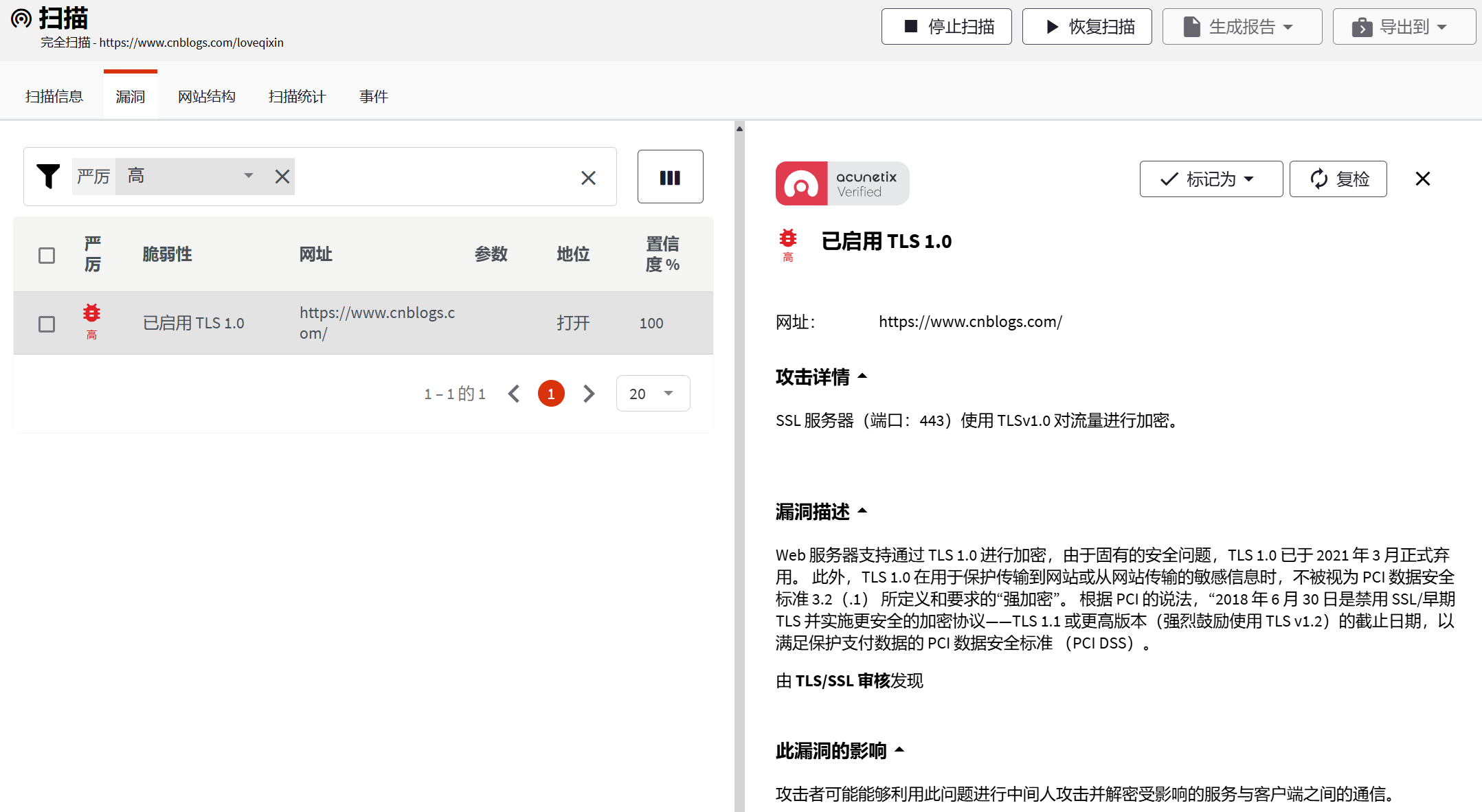

Awvs:爬虫强,Poc国内差点

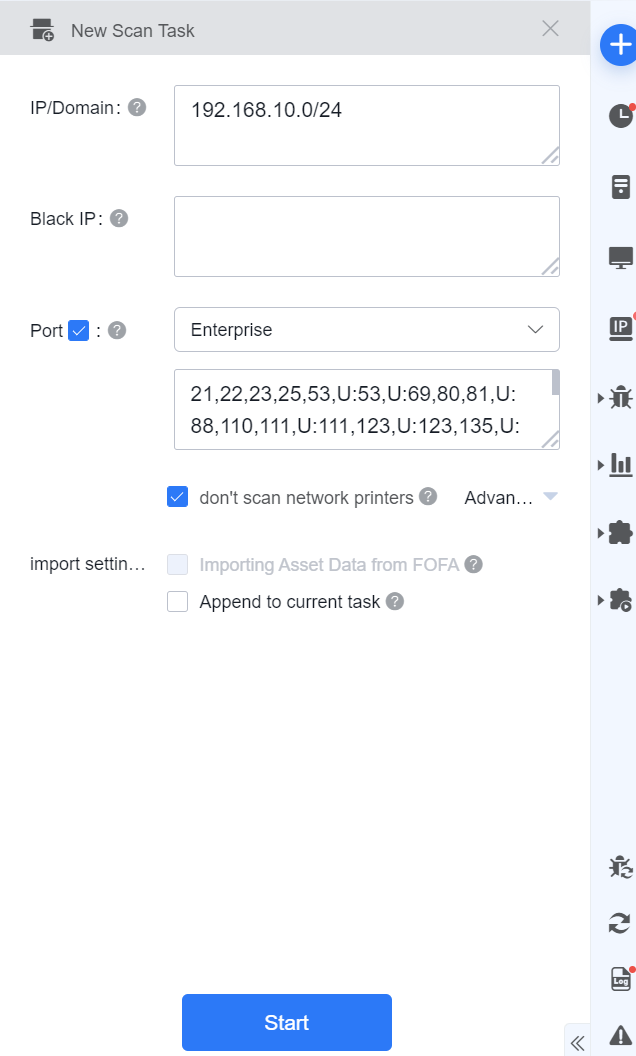

任务添加&数据头部&署理模式&扫描模式等

Xray:爬虫弱,Poc国内友好

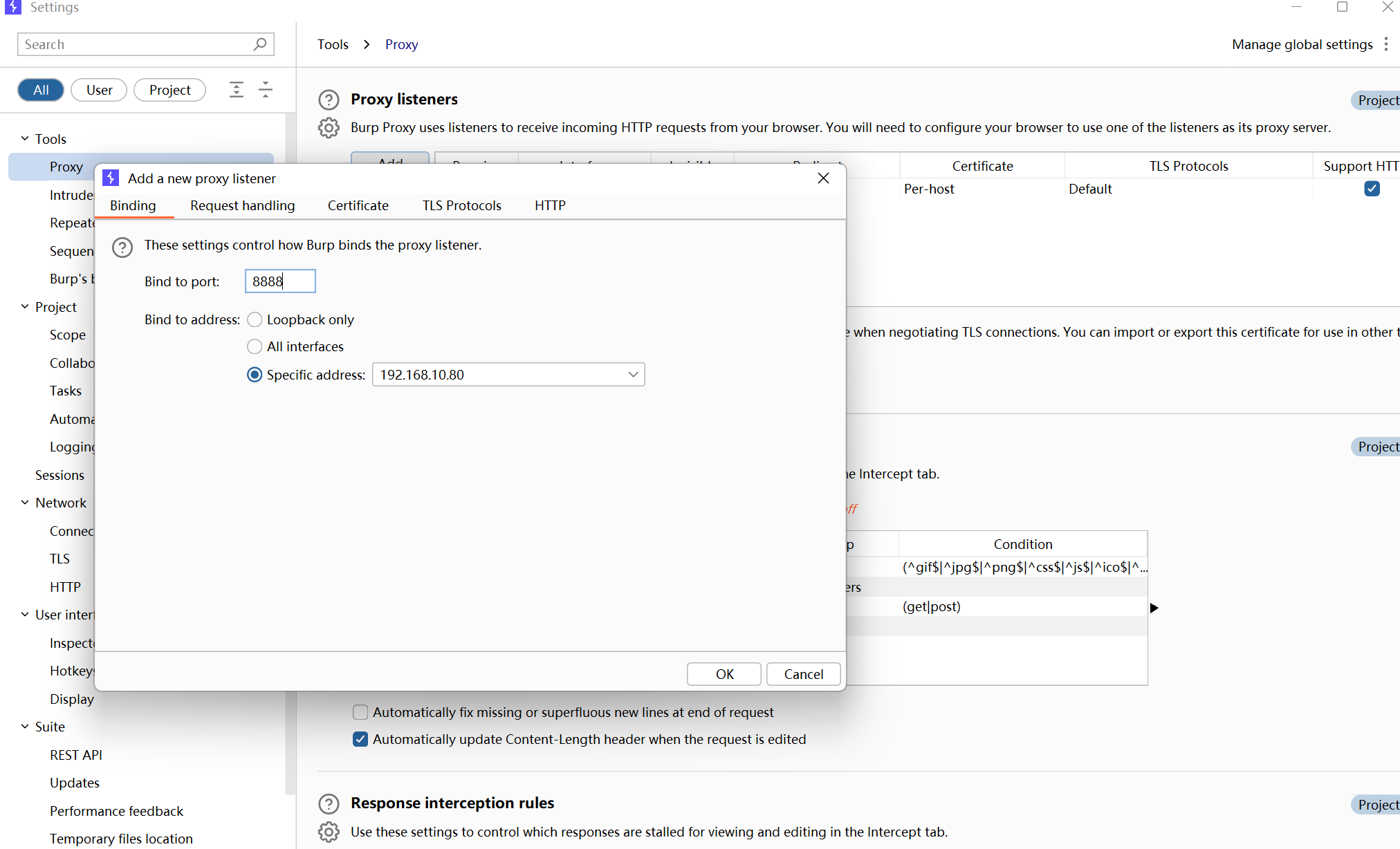

1、相互联动性解决漏扫(APP、小程序等)Burp&Xray联动-抓包给xray扫

2、相互联动性解决URL未探针

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xx.html

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xx.html

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |