写在前面:这是部分WP 一些比较有难度的我这小菜鸡也不会 等官方WP 我会补充[Week1]Interesting_http

目录

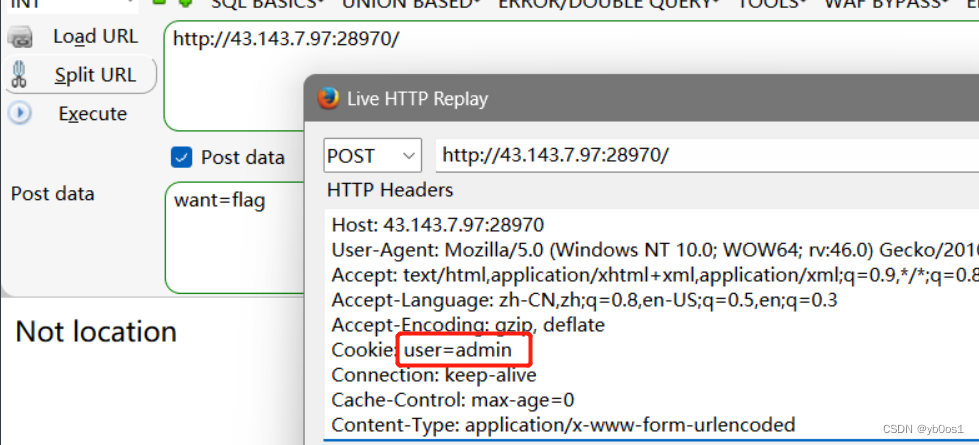

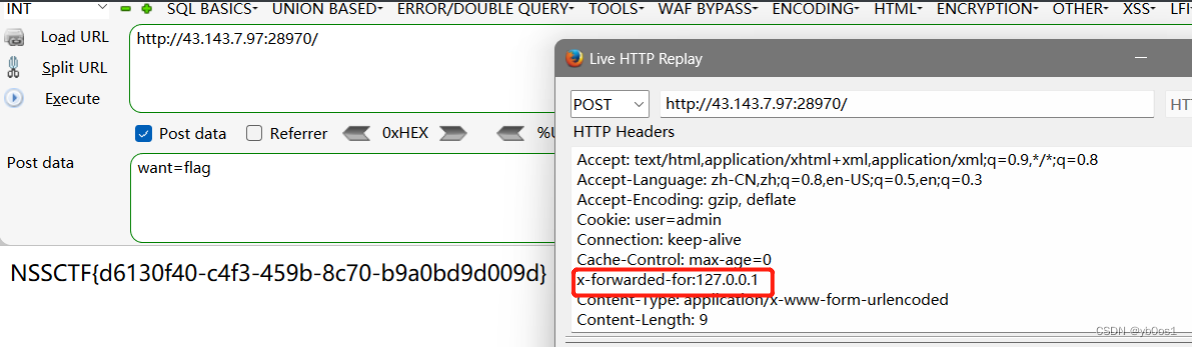

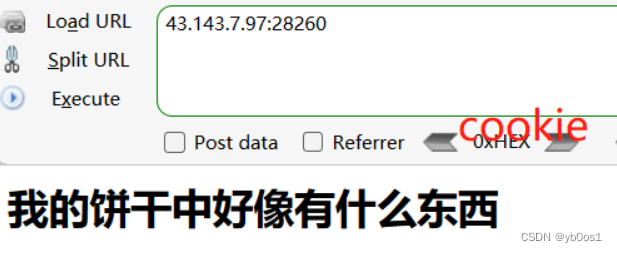

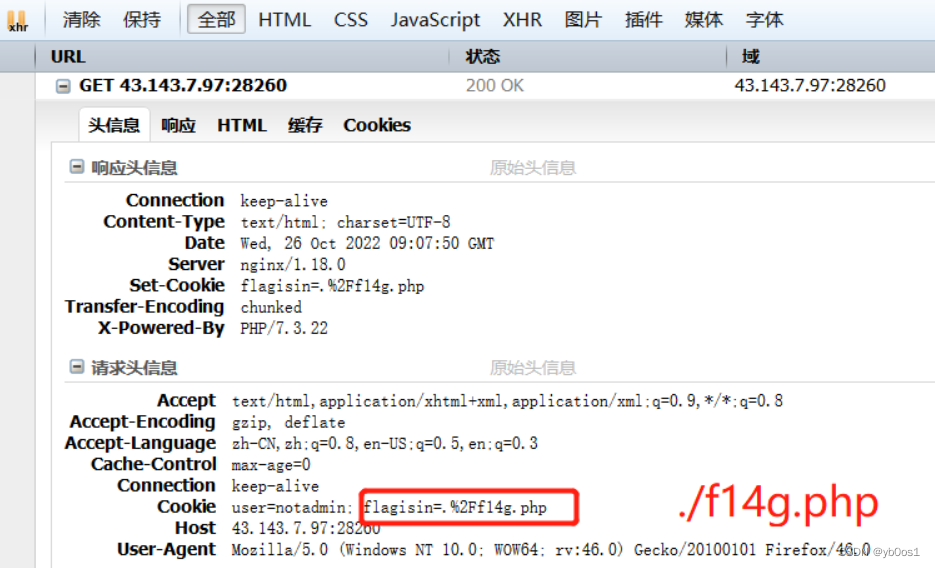

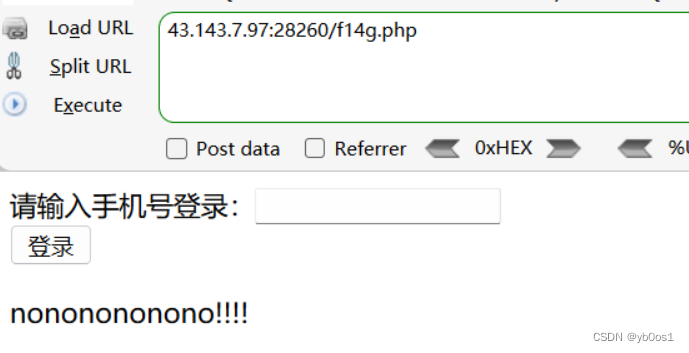

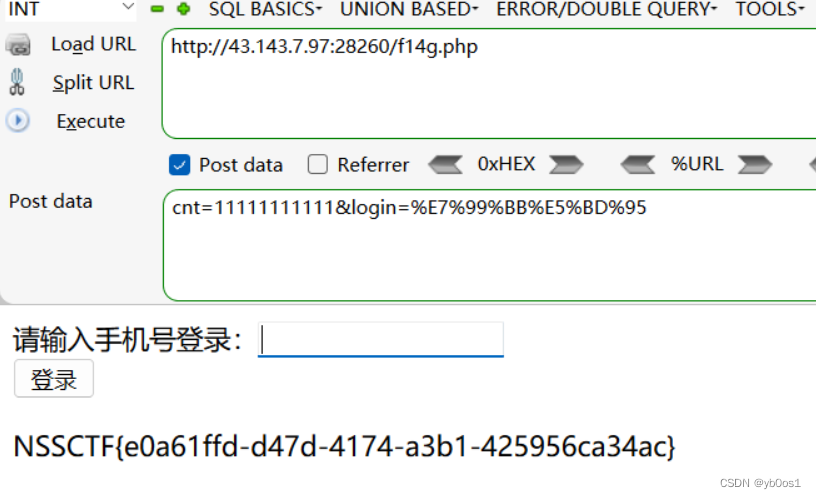

- [Week1]Interesting_http

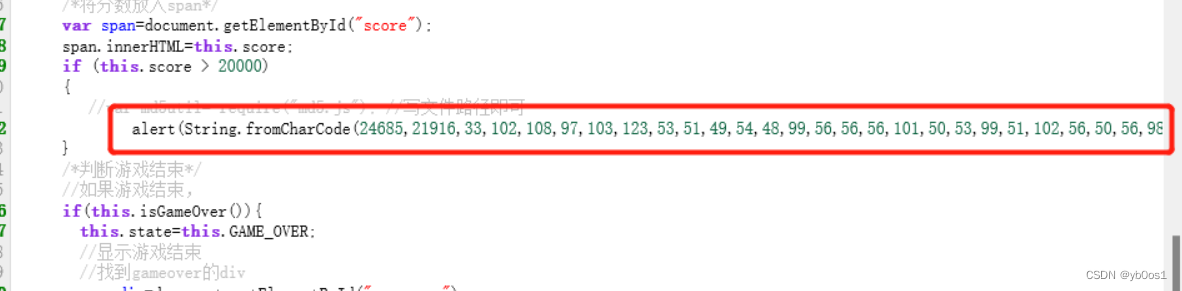

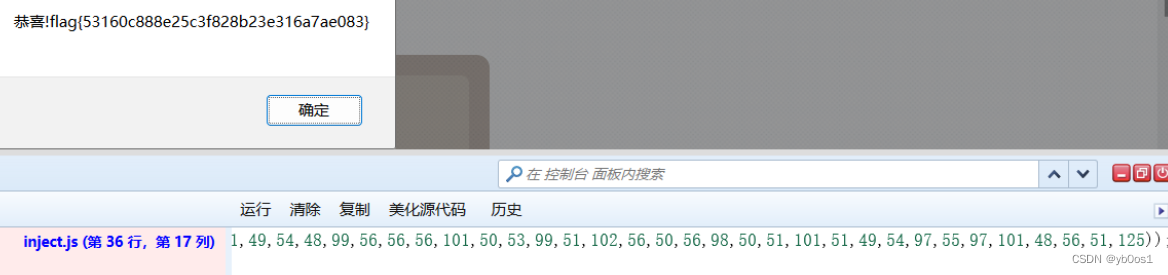

- [Week1]2048

- [Week1]easy_html

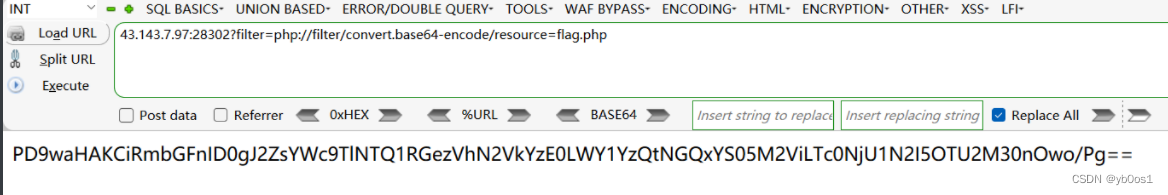

- [Week1]Interesting_include

- [Week1]easy_upload

- [Week1]What is Web

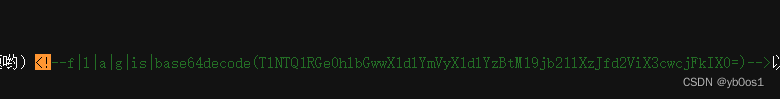

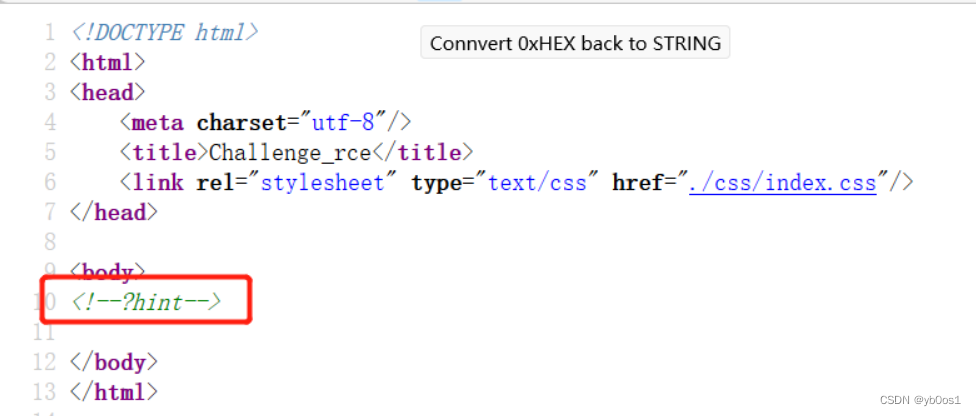

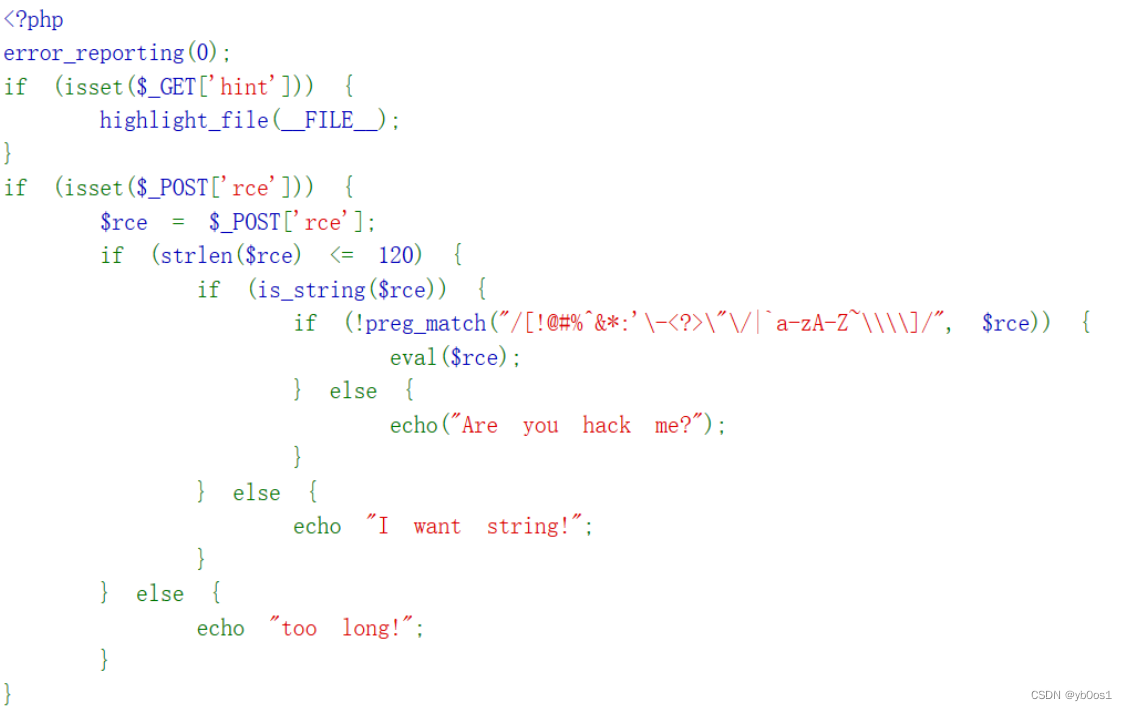

- [Week1]Challenge__rce--自增RCE

- [WEEK2]easy_include -- 包含日志

- [WEEK2]ez_ssrf

- [WEEK2]Canyource -- 无参数RCE

- [WEEK2]easy_unser

- [WEEK2]easy_sql -- 无列名盲注

- [WEEK2]ez_SSTI -- 无过滤

- [WEEK2]ohmywordpress

- [WEEK3]ez_phar

- [WEEK3]Fun_php

- [WEEK3]ssssti

我敲 我傻了 这个题没写直接查看源码 搜索 flag 或者

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |