本文通过 Google 翻译 Manual Enumeration – Windows Privilege Escalation 这篇文章所产生,本人仅是对呆板翻译中部分表达别扭的字词进行了校正及个别注释补充。导航

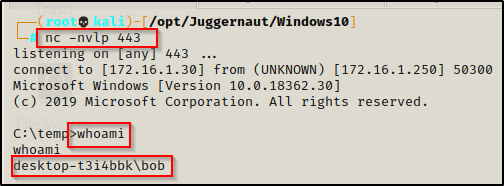

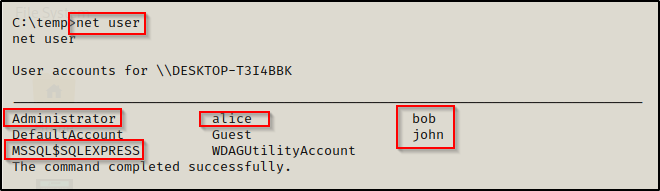

请记住,这些手动技能是非常高级的枚举技能,它能资助我们快速了解当前正在处理的内容。在这个例子中,假设我们以用户 bob 的身份在目标呆板上取得了立足点。

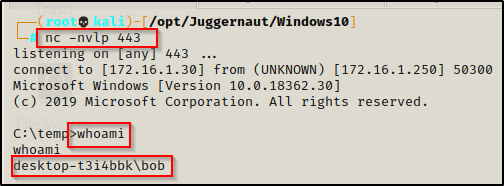

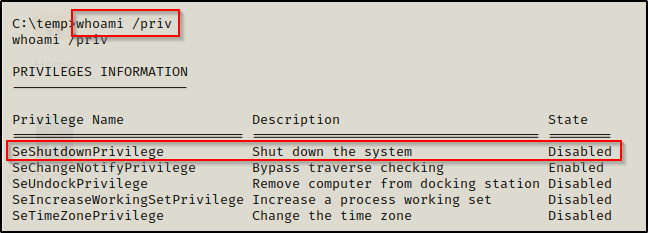

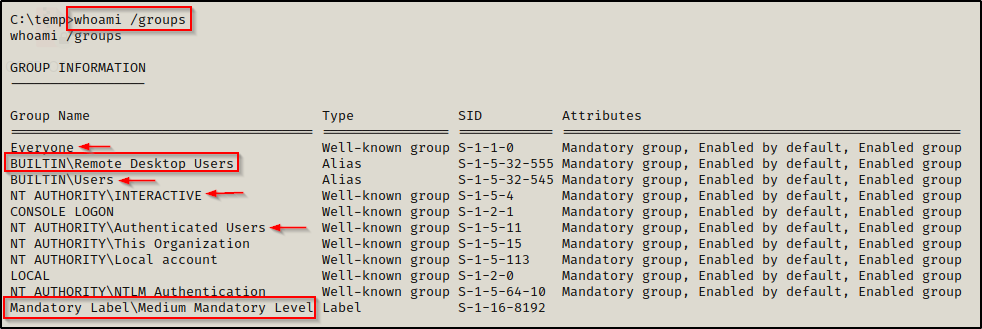

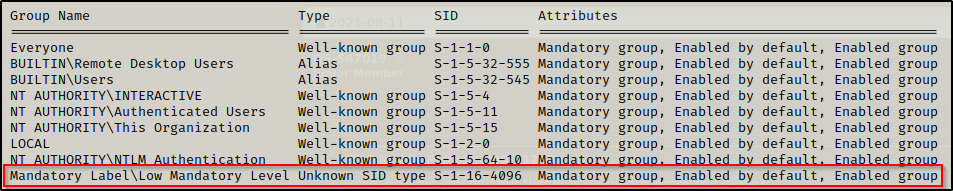

想了解怎样滥用各种特权的更多信息,可查察此页面。【所属组:】whoami 下令的另一个用途是检查当前用户所属的组。

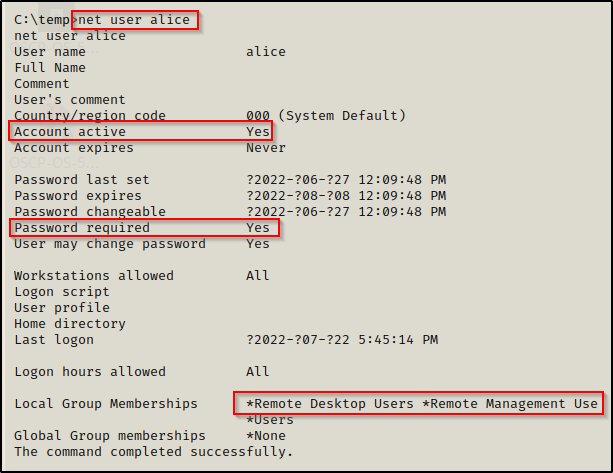

Guest 账户几乎总是处于禁用状态。要查察特定用户的信息,可使用以下下令:

上述下令中的“administrators”也可以替换为您想要枚举的任何其它组。既然我们知道了与“谁”合作,接下来就该把注意力转向与“什么”合作,就从系统本身的高层开始吧。

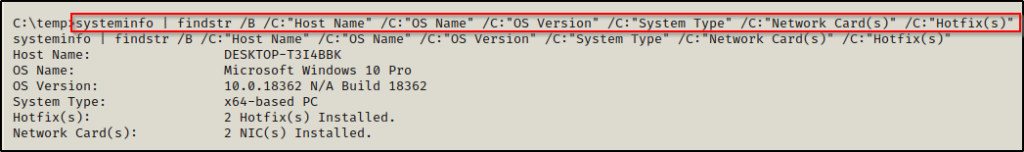

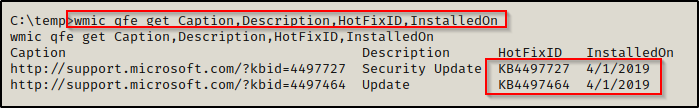

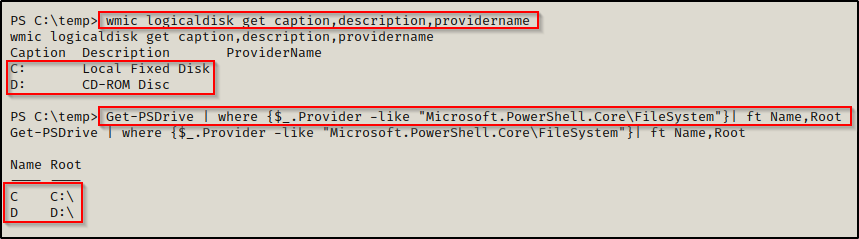

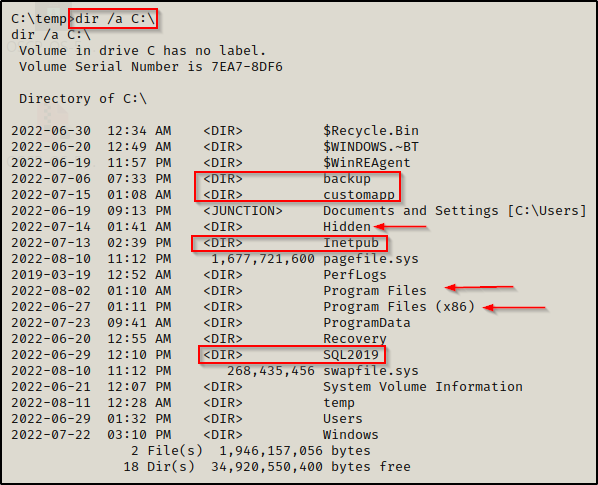

关于内核漏洞的使用可以查察这篇文章。【驱动器:】另一件值得检查的事情是系统上的其它驱动器(D、E、F?)。

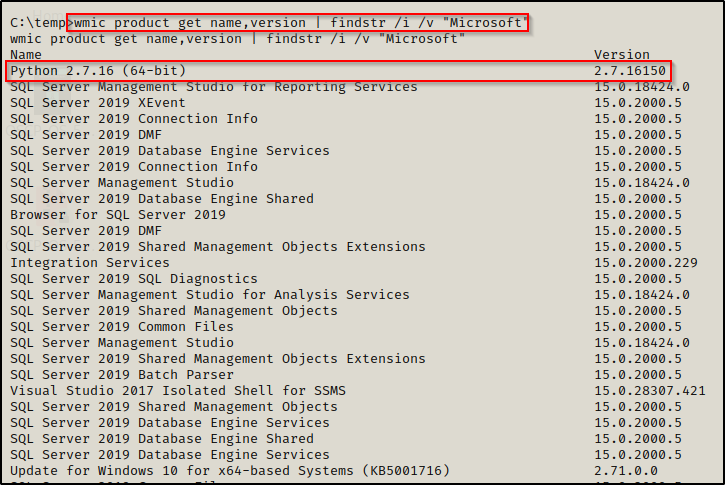

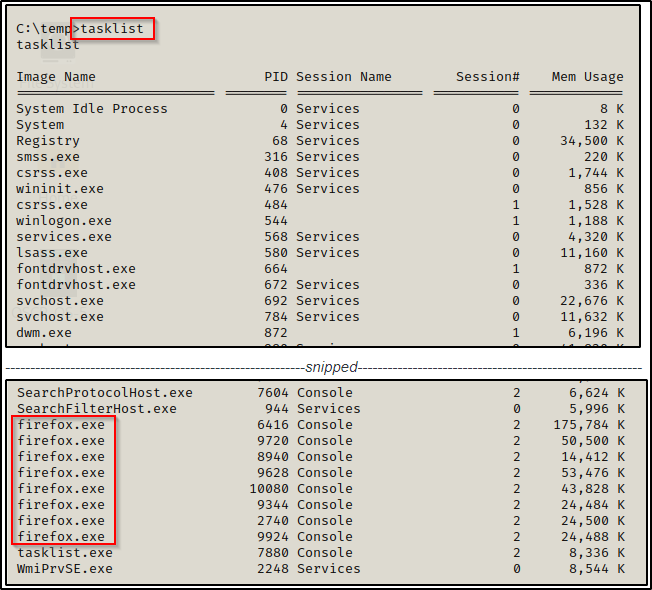

要向 findstr 下令添加更多过滤项,请用空格分隔。比方:“Microsoft Windows SQL”将会过滤掉带 Microsoft 或 Windows 或 SQL 这样的字符串的行。【方法3:】也可以使用 tasklist 下令查察正在运行的进程,根据正在运行的进程,判断主机上安装了哪些软件。

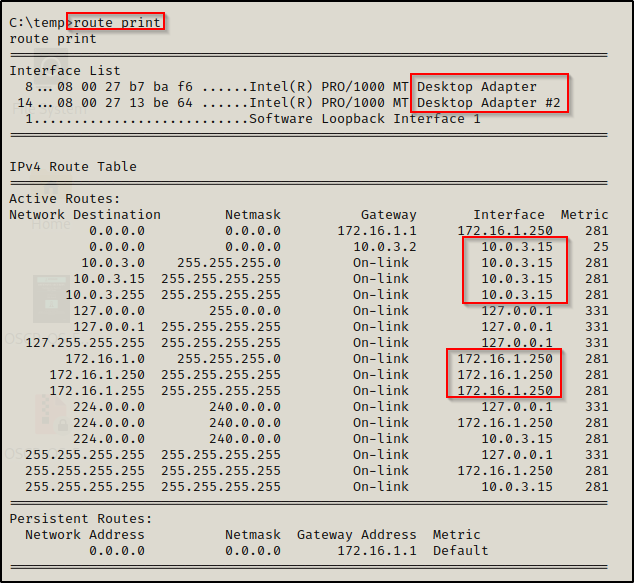

NIC 全称 Network Interface Card,通俗讲就是主机网卡或网络适配器。【注:NIC 就是指网卡硬件,而网络适配器则可以是网卡硬件,也可以是软件驱动的假造网卡。】【IP 信息:】要查察当前受害呆板的 IP 地点,可以使用 ipconfig 下令。

注:这种方法仅限于查察同网段之间通讯的主机,假如是跨网段通讯,那么 ARP 中只能看到网关的 IP/MAC 记载。

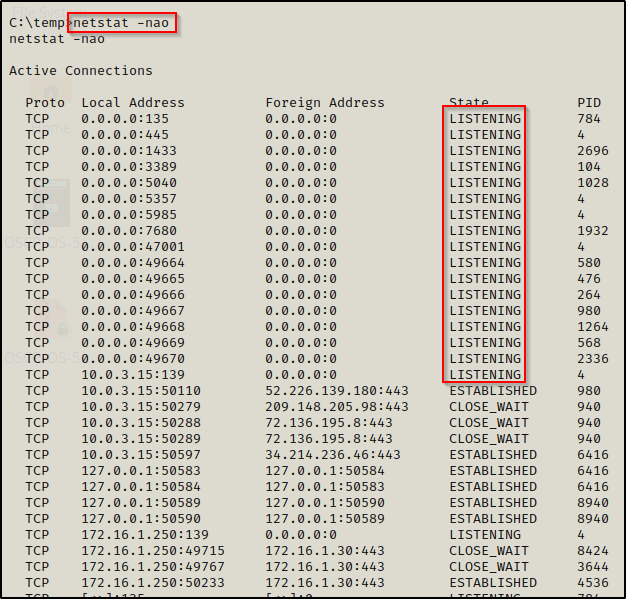

关于端口转发相关的技能,可查察这篇文章。5、防病毒/防火墙枚举

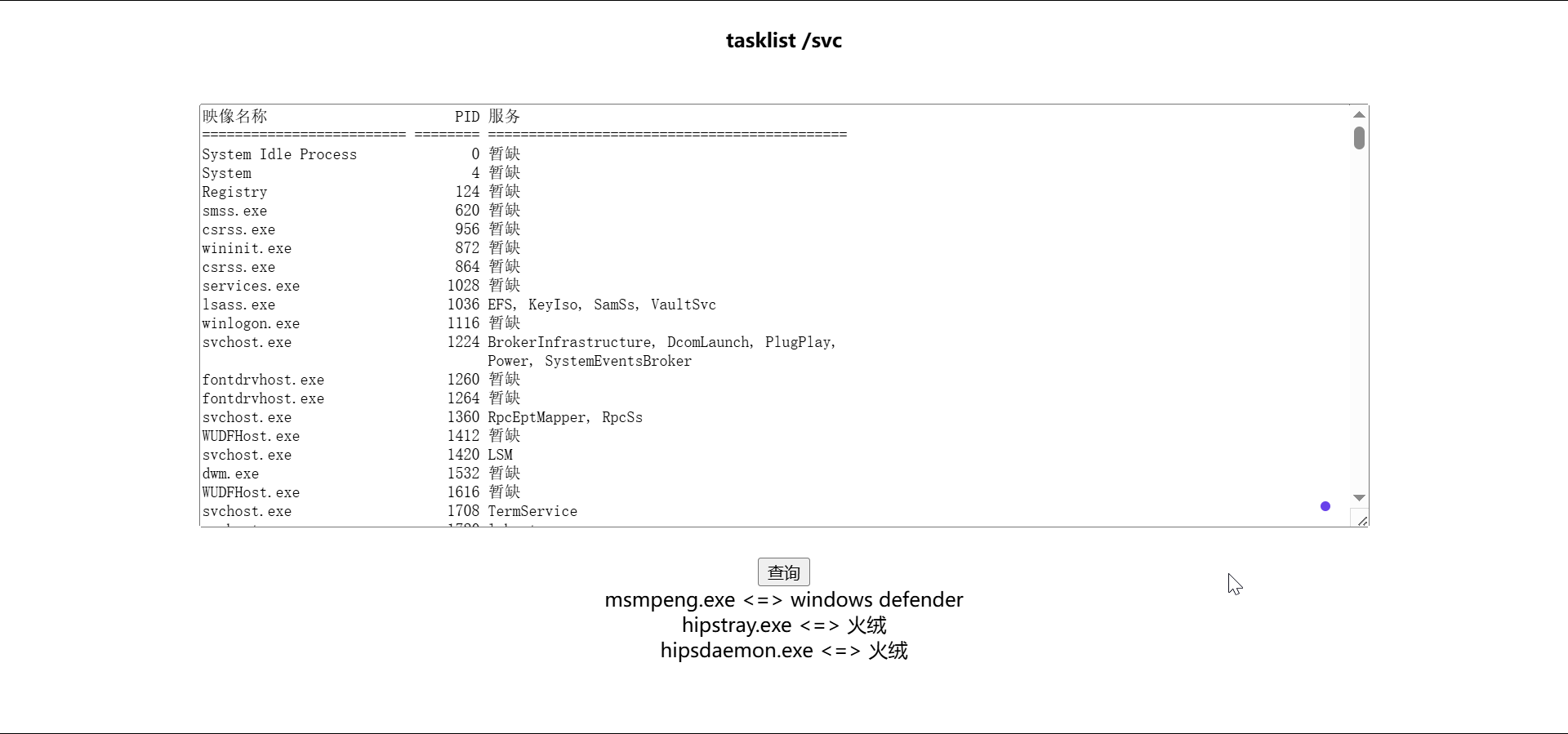

注:由于作者提供的查询方法不是太有效,此处补充的是我个人以为比较方便的查询办法。【防病毒:】通过谷歌搜索“杀软在线识别”,即可找到一些在线辨别杀毒软件的网站,通过将以下下令的结果粘贴就可以查询到比较准确的杀毒软件的名称了。

值得一提的是,AV 绕过技能不停在不停变化,今天有效的技能可能明天就失效了。枚举完系统上的 AV 之后,我们将把精神转向防火墙。

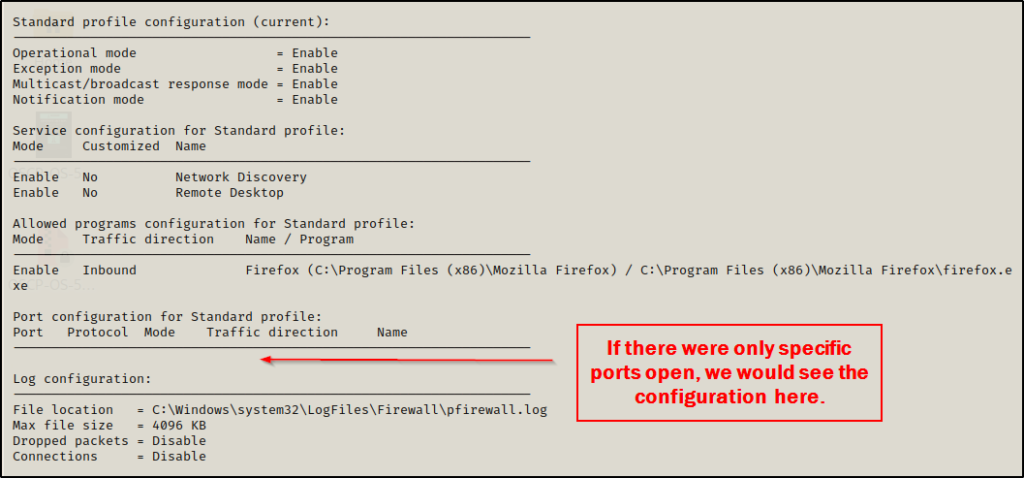

请注意,防火墙通常只允许特定端口上的出站访问。假如您尝试从漏洞中获取反向 shell,而您确信该漏洞使用确实有效,但由于某些缘故原由却没有得到反向 shell,那么您可能就必要调整反连端口了。经验告诉我们,假如所有其它方法都失败了,那么把反连端口换成 80 就可能就让您通过。除了80 端口以外,其它值得思量的端口是:21、443 和 445。(1)在现代 Windows 操作系统(win10+)上,查察防火墙状态的下令如下:

注:由于中文的缘故原由,以上下令在国内呆板上不会有输出结果。建议直接使用 netsh advfirewall show allprofiles 下令即可。

注:通常输出的内容中会包含许多基于应用步伐的规则,但这不是我们感兴趣的东西,我们只需关注输出内容最下面和端口相关的信息。最后,假设我们设法得到了 SYSTEM 或管理员 shell。凭借提升的权限,我们可以完全关闭防火墙,这在我们尝试切换到另一台主机时可能会有所资助。为此,可以使用以下下令进行关闭:

下面的下令是基于 PowerShell 会话编写的。

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |