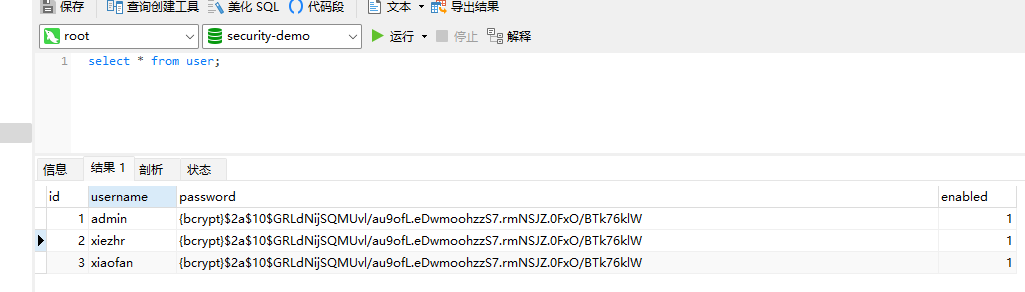

在这里一个用户的用户名username字段肯定是不能重复的,所以要为username创建唯一索引,包管username的唯一

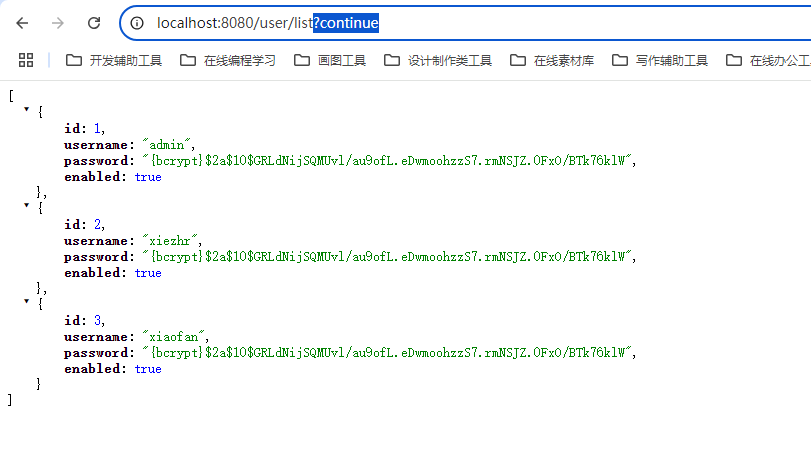

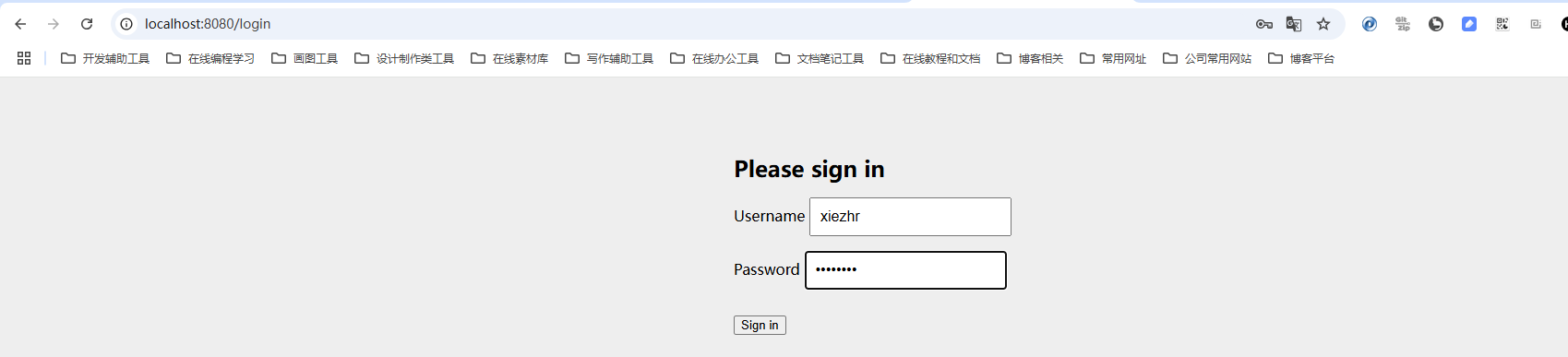

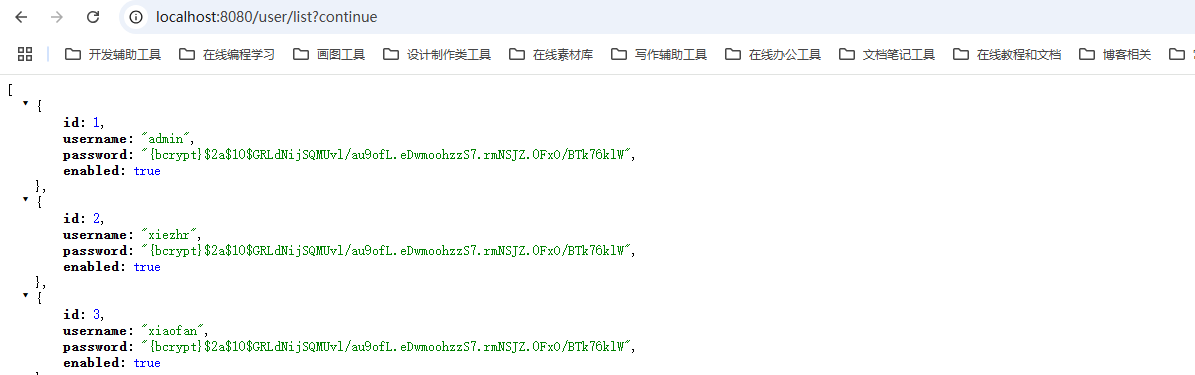

为了方便测试,我们默认插入几个用户。为了安全起见,这里暗码采用SpringSecurity默认的bcrypt加密方式。不清楚的小伙可以先不消管,再后面的文章中会具体介绍到暗码加密算法

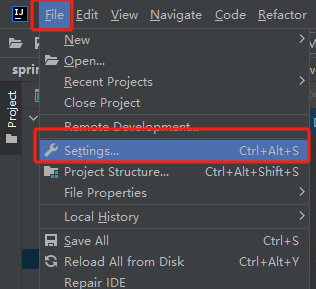

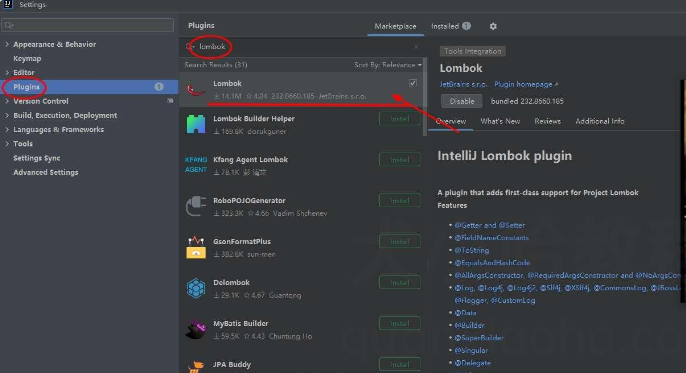

我们需要再IDEA中安装了Lombok插件,才能正式愉快的使用Lombok。根据你的系统依次点击菜单:

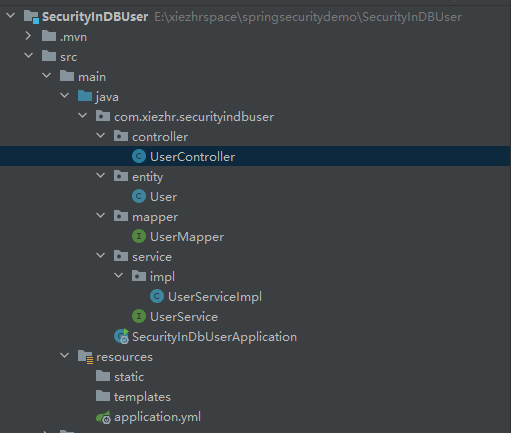

为了整合mybatis-plus,我们需要在pom.xml中引入如下依靠

我们这里数据库使用的是MySQL,所以还得引入MySQL相关依靠

application.yml文件中设置MySQL数据源,即mybatis-plus日记

ombok注解,用来生成get、set方法

ombok注解,用来生成get、set方法

| 欢迎光临 qidao123.com技术社区-IT企服评测·应用市场 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |