本文通过 Google 翻译 AD Recon – NetBIOS (137/138/139) and SMB (445) Part-1 这篇文章所产生,本人仅是对呆板翻译中部分表达别扭的字词举行了校正及个别解释补充。导航

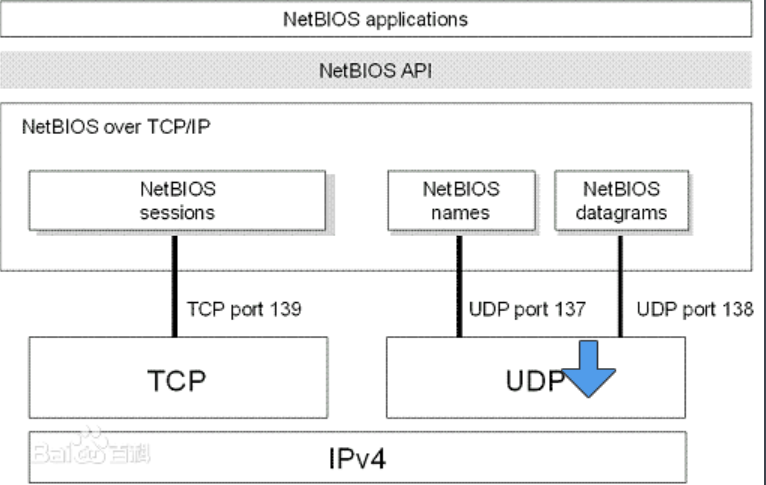

注:假设把 SMB 共享服务看作是一个 FTP 服务,那么共享 ACL 的规则设定是在 FTP 软件中举行的,而被共享的文件夹实际所处的文件系统上还存在着一个关于系统的 ACL 规则,这个规则不归 FTP 软件所管理。因此,假如想要对外分享一个文件夹,必须两个 ACL 的访问设定均允许访客访问才行。在现代 Windows 系统上,SMB 可以直接通过 TCP/IP 在端口 445 上运行。而在其它系统上,我们可能会发现某些服务和应用程序使用的是 139 端口。这意味着 SMB 是通过 TCP/IP 与 NetBIOS 一起运行的。

SMB 服务所管理的 ACL 规则位置:文件夹-属性-共享-高级共享-权限。

文件系统所管理的 ACL 规则位置:文件夹-属性-安全-编辑。

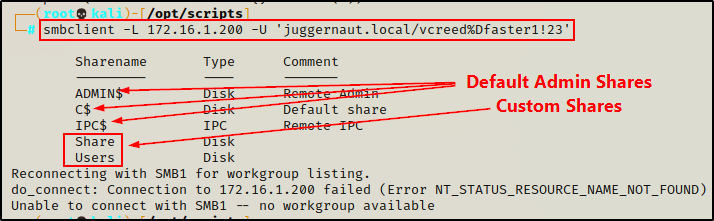

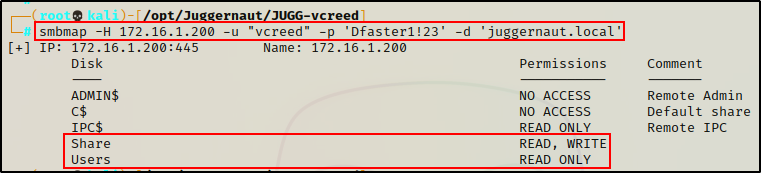

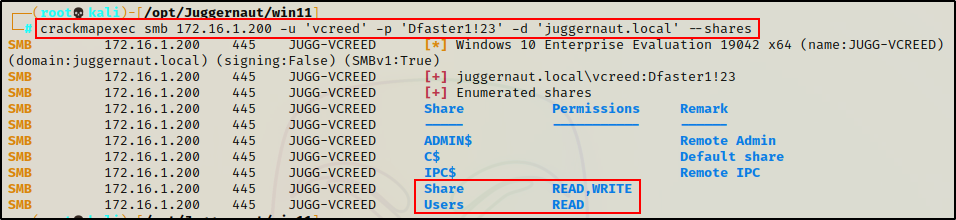

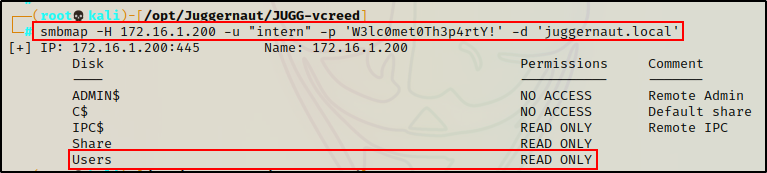

(1)管理共享是隐藏的网络共享,它允许系统管理员长途访问联网系统上的每个磁盘卷。(2)管理共享可能无法永久删除,但可以禁用。(3)没有管理员权限的用户无法访问管理共享。【注:工作组情况下,只有 administrator 用户有权访问管理共享;域情况下,只有域管理组的用户有权访问。】系统默认管理共享通常如下:

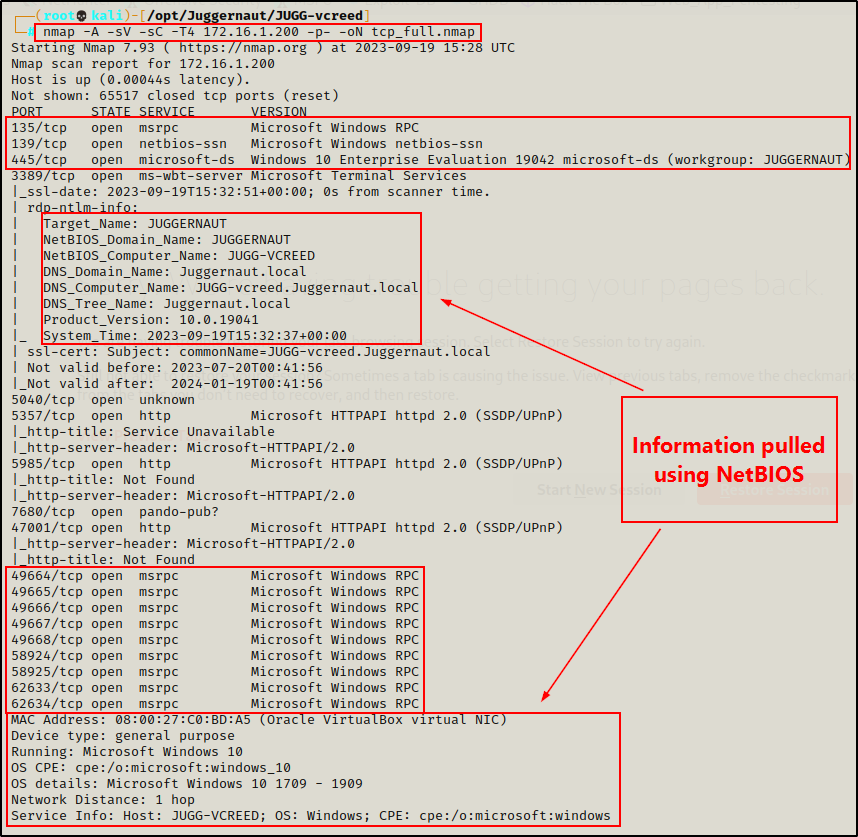

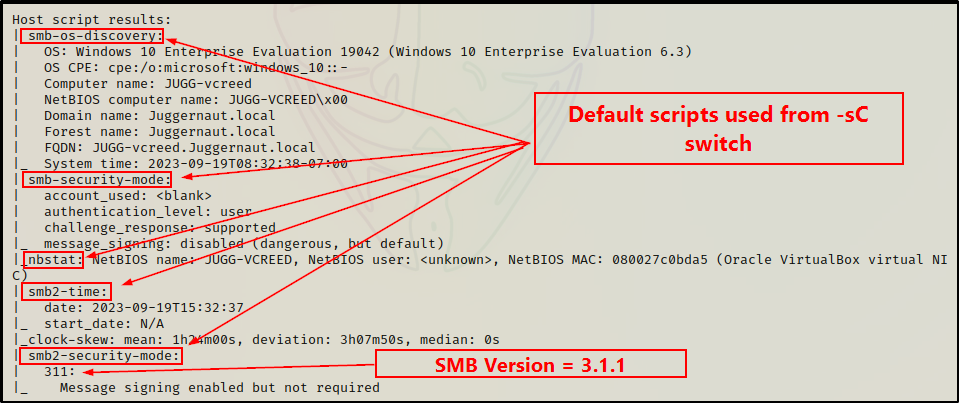

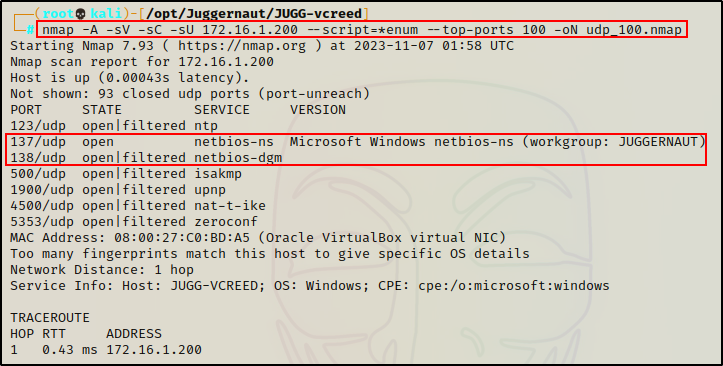

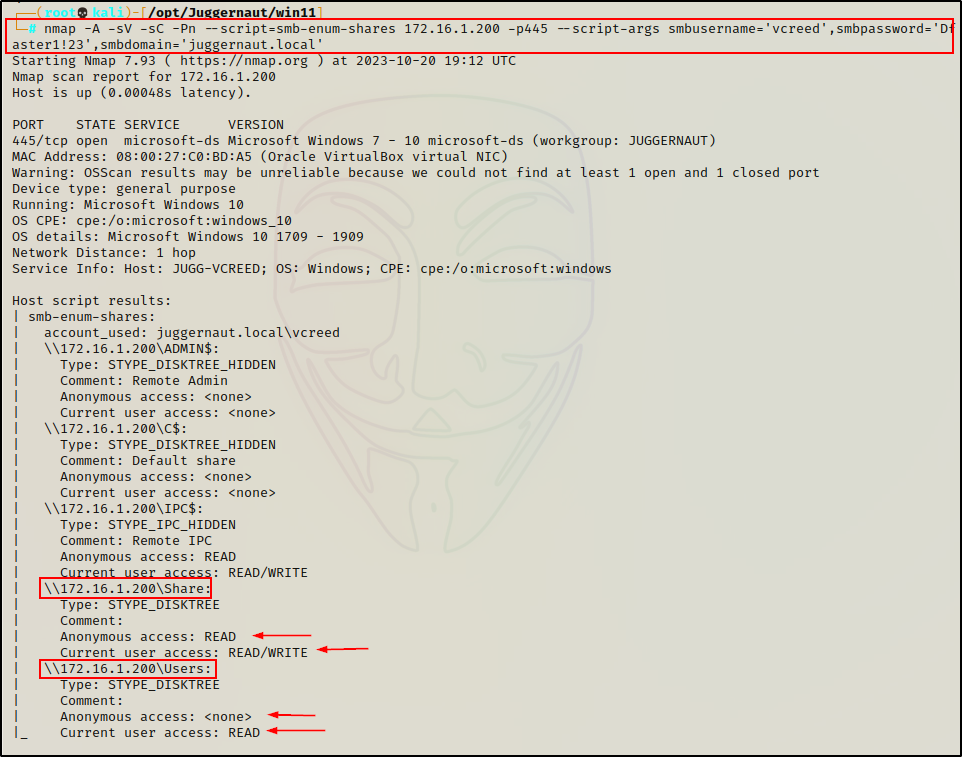

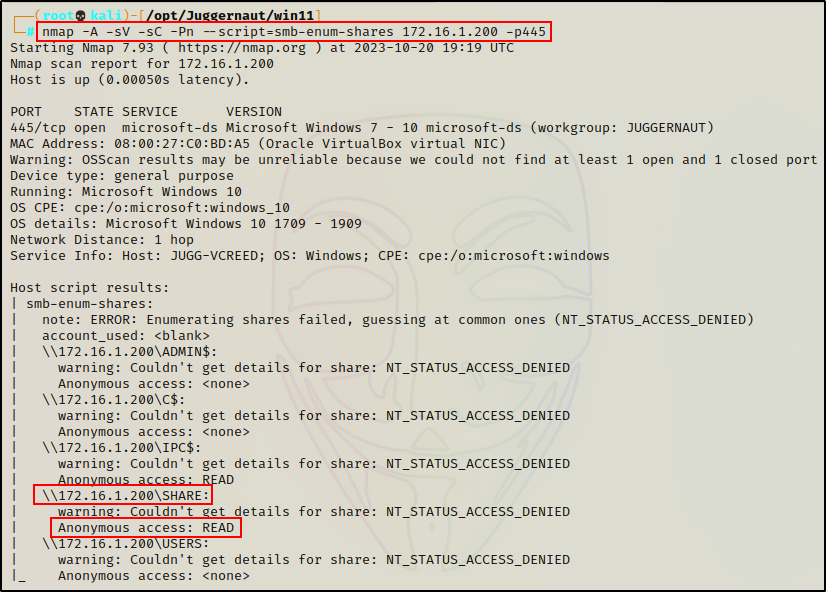

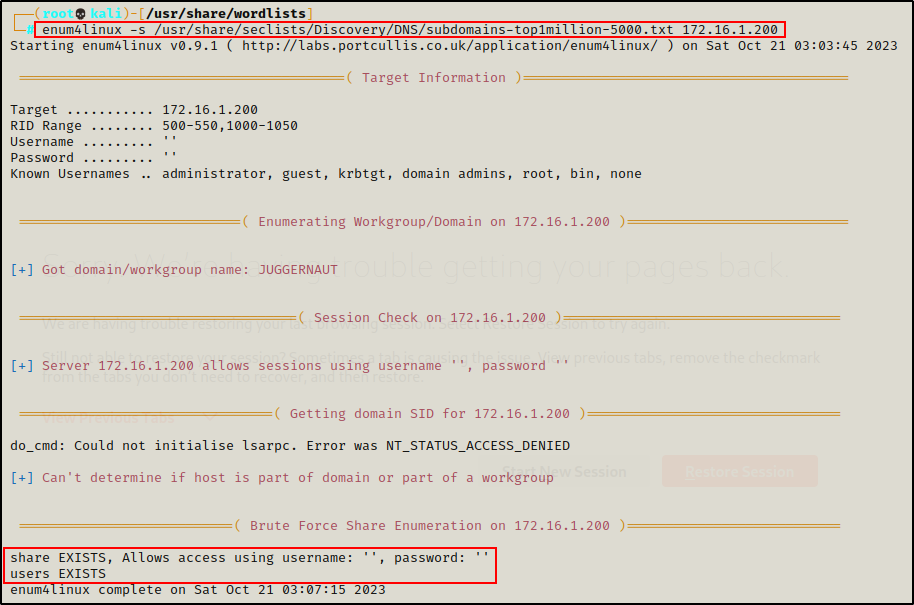

根据经验,–script=*enum 选项有助于确定哪些端口是被真正打开,而哪些端口实际上被“过滤”或被防火墙阻止。在确定所有感兴趣的端口都已打开(TCP 139、445 | UDP 137、138)之后,接下来让我们开始罗列它们吧!

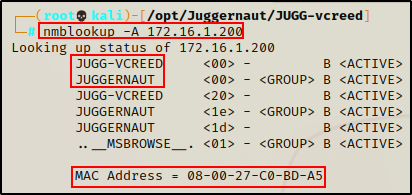

在旧系统(Windows 2000 之前)上,SMB 最初使用端口 139 在 NetBIOS 上运行。3.1、Nmblookup

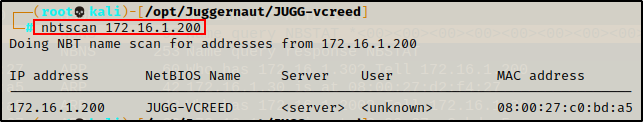

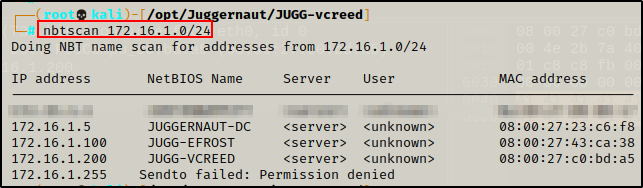

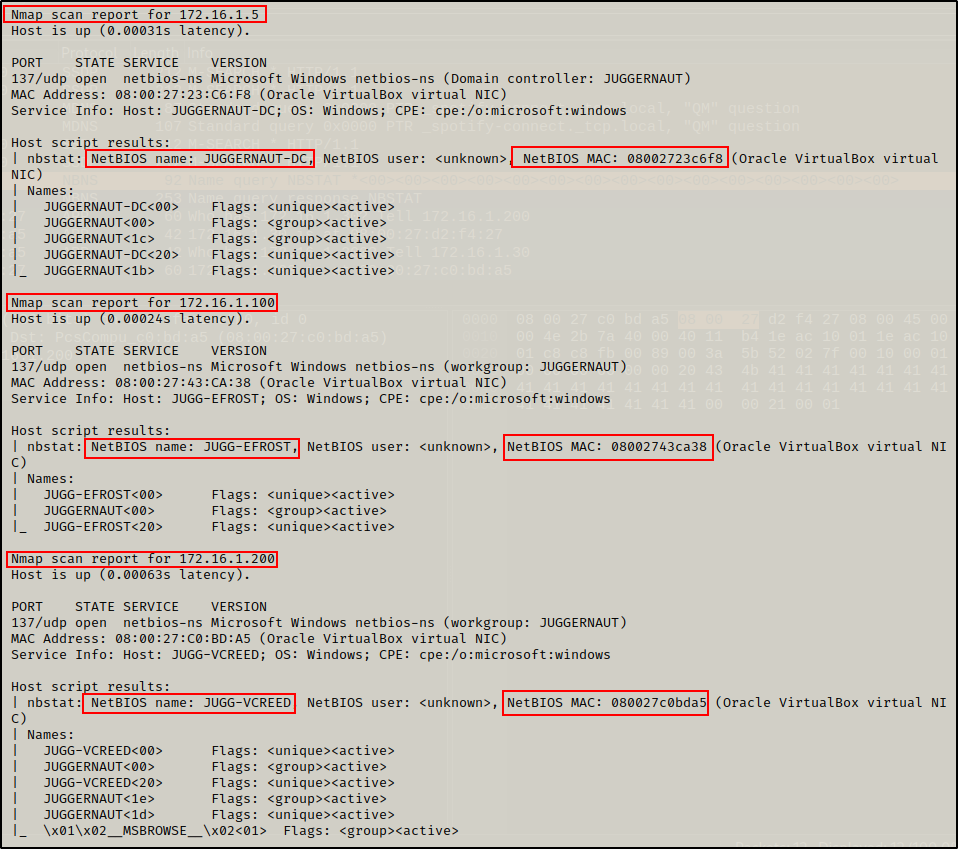

nbtscan 还会尝试查找当前登录到主机的任何用户的用户名。Amazing!通过扫描网段,我们还发现了另外两台主机:JUGGERNAUT-DC 和 JUGG-EFROST。

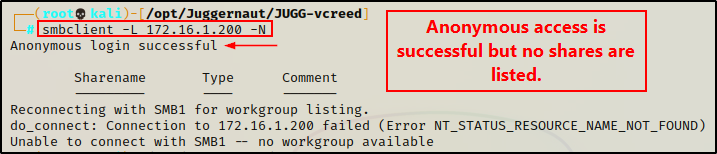

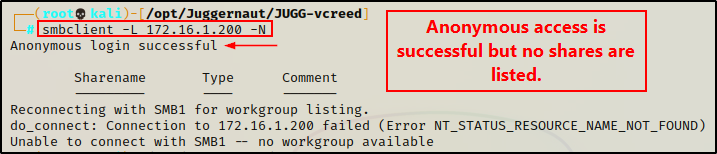

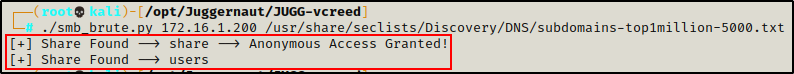

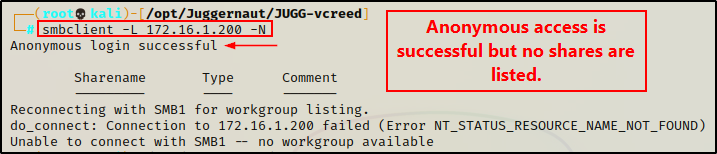

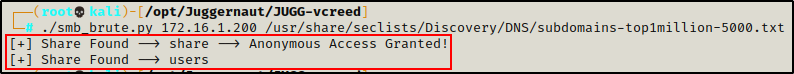

注:上面的“唯一”是指,在可匿名访问但无共享被列出的场景之下时,只有 nmap 才有可能在此情境下可以或许列出一些共享,其它工具是不可的。】然而,我们不应该误以为 nmap 会用某种神奇的手段来实现这一点。实际上,这种情况的发生是因为 nmap 会在无法列出常见共享名时尝试暴力破解。因此,假如共享名很复杂或“不常见”,那么它们依旧不能被列出,这需要进一步暴力破解。

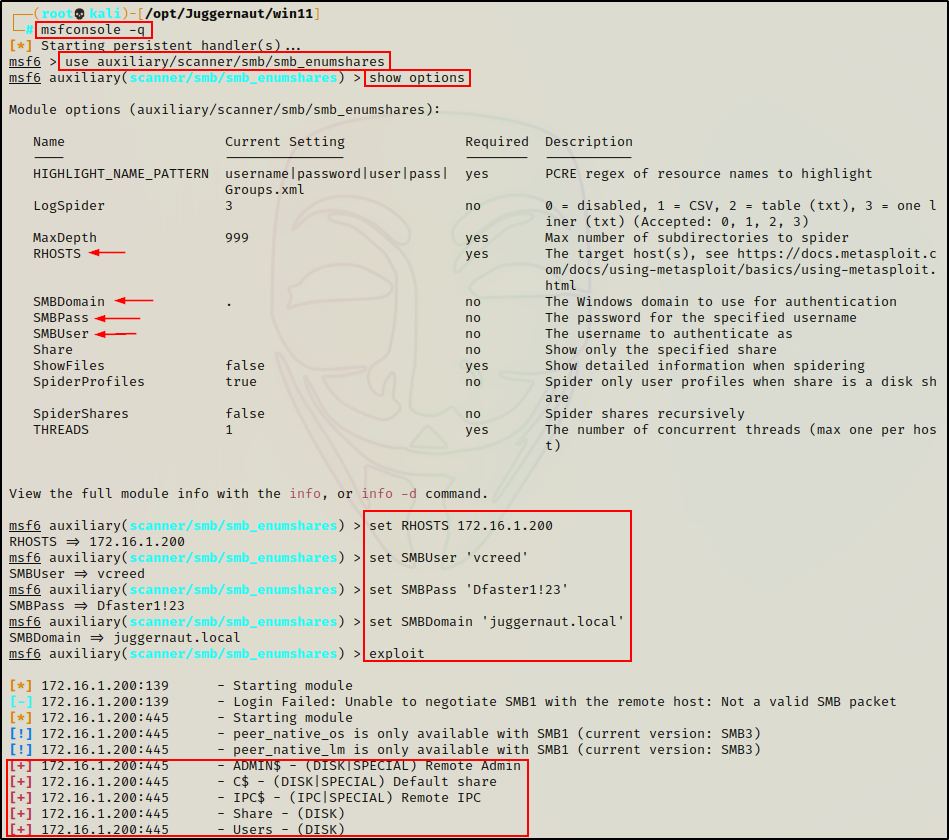

smb-enum-shares 会尝试使用 srvsvc.NetShareEnumAll MSRPC 函数列出共享资源,并使用 srvsvc.NetShareGetInfo 检索有关它们的更多信息。假如访问这些函数被拒绝,则会检查常用共享名称列表。=Metasploit=

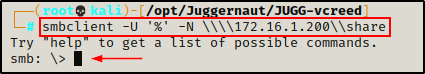

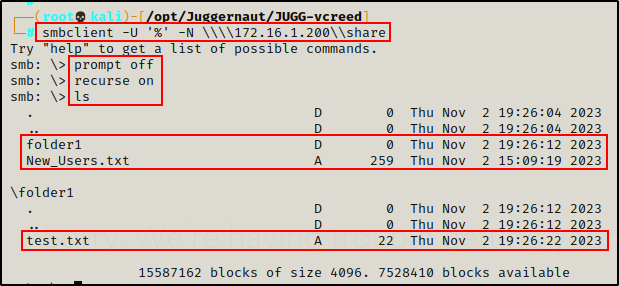

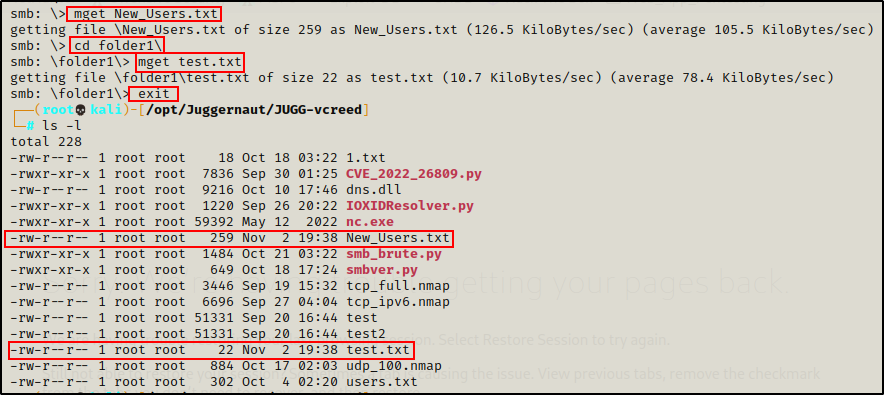

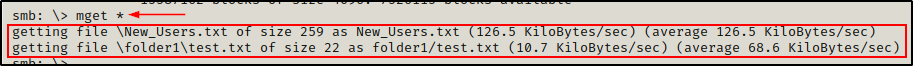

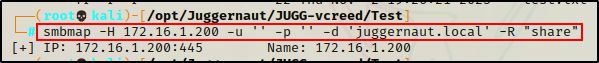

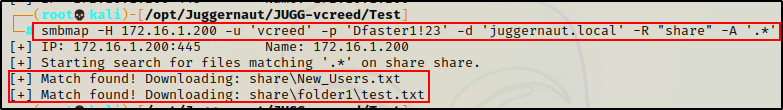

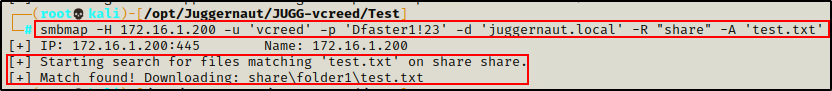

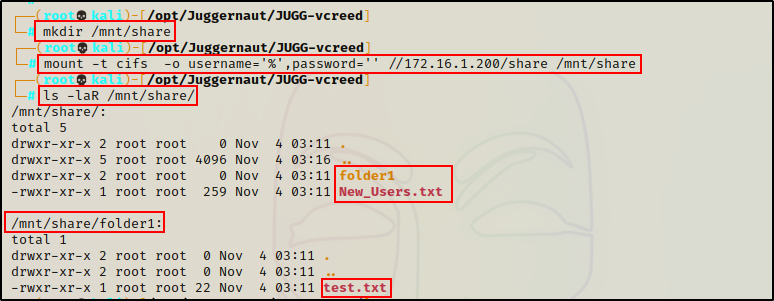

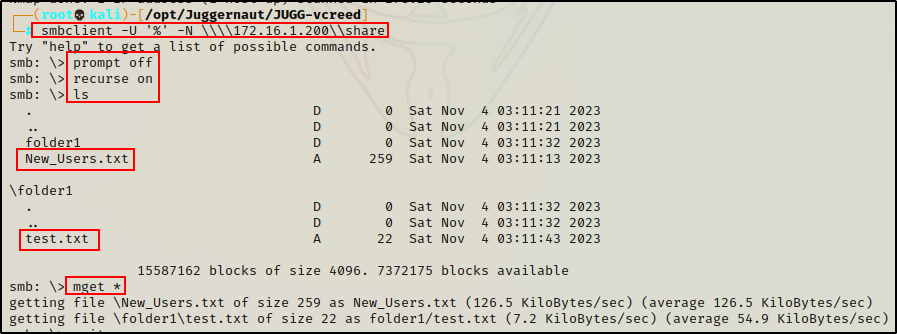

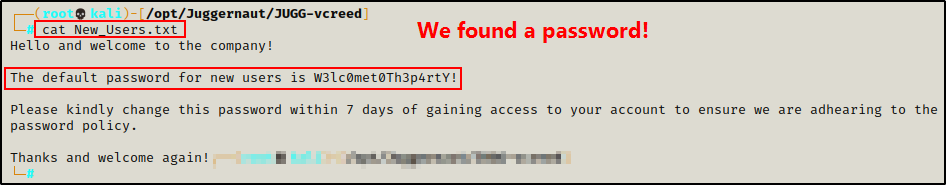

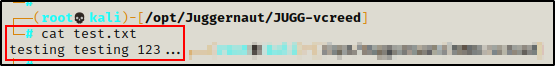

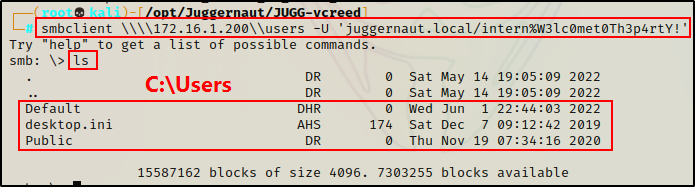

注意:假如共享很大的话,最好关闭递归功能,手动举行遍历查找。从上面可以看到,有两个 TXT 文件很风趣。为此,我们需要将其下载到本地。

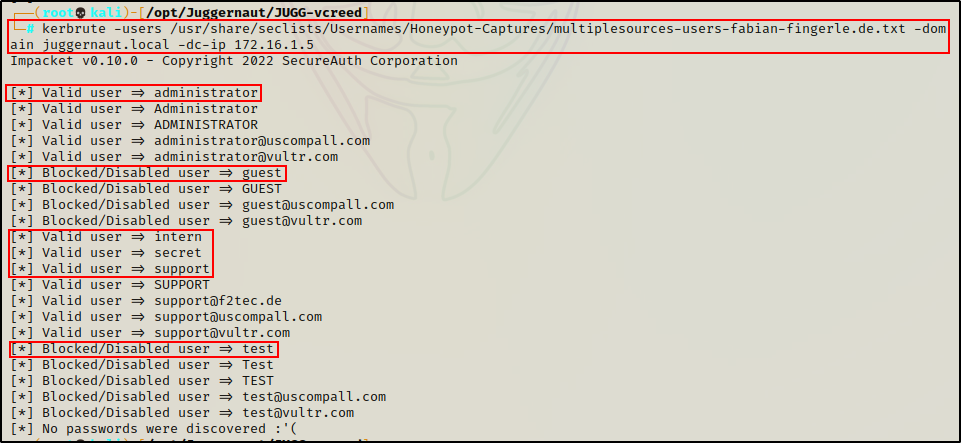

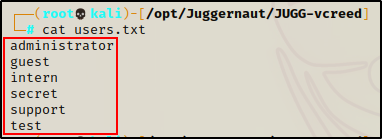

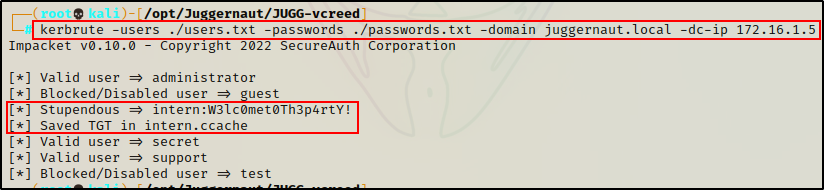

字典“multiplesources-users-fabian-fingerle.de.txt”包罗约莫 2 万个姓名,是一个不错的列表。也可以使用 xato 来尝试改进结果,但 xato 约莫有 900 万个单词,这相当巨大。现在,我们将这 6 个用户名添加到名为 users.txt 的文件中。

| 欢迎光临 qidao123.com技术社区-IT企服评测·应用市场 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |