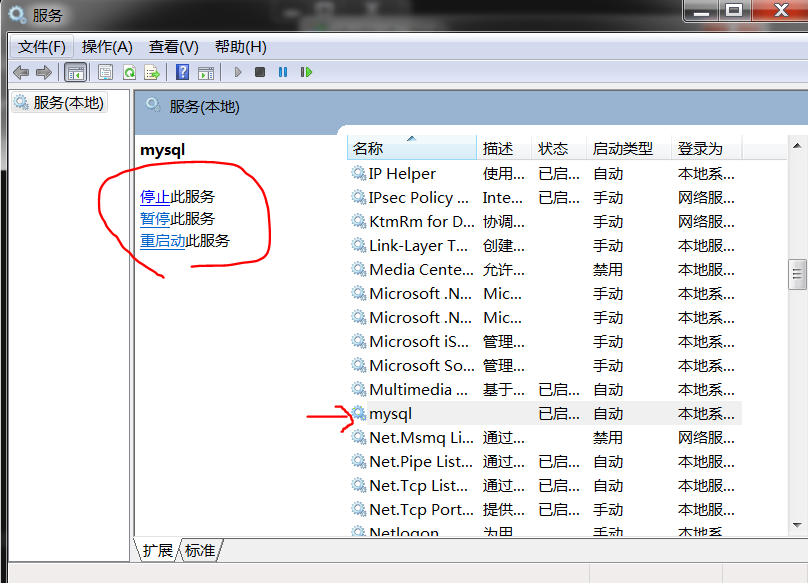

就以安全狗为例进行安装并测试

使用burp抓包爆破关键字进行绕过测试

由于union与select联合用时会出现waf拦截,有时候单个出现union或者select都会出现拦截

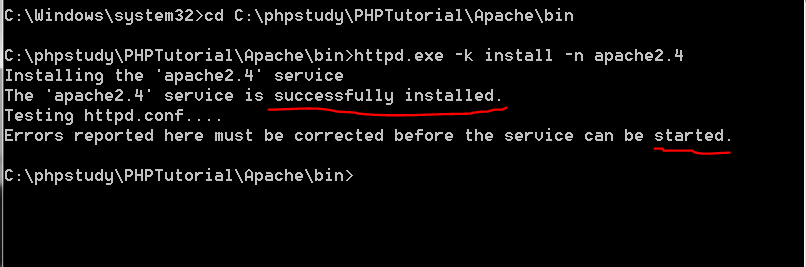

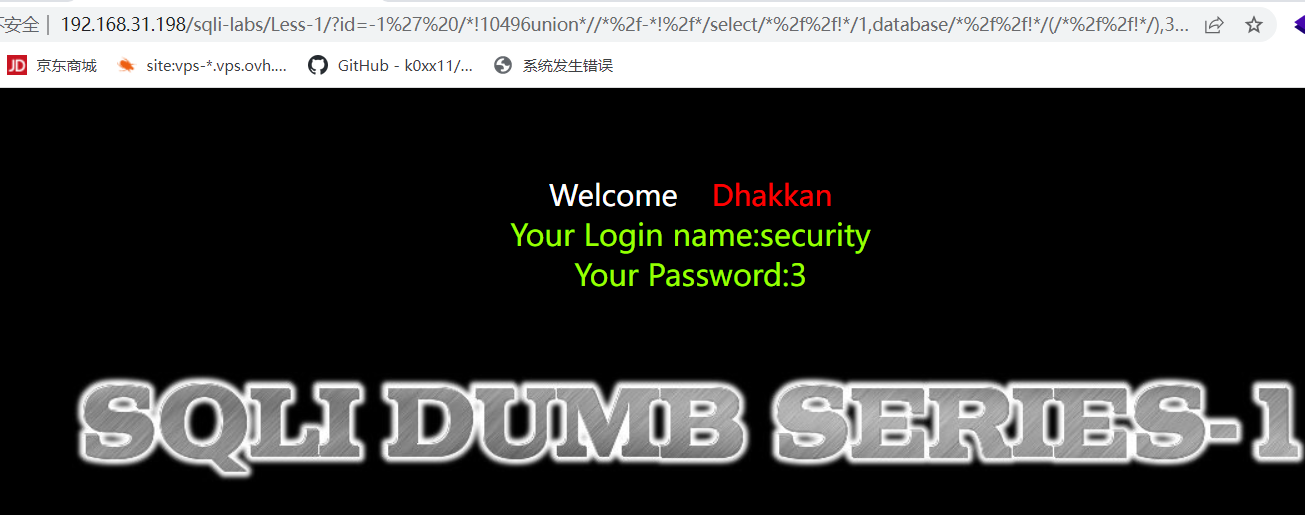

我们将union和select之间的空格进行替换字符绕过waf,对标记的字符进行替换爆破,查看到正常显示字符的长度则绕过成功

以下绕过均采用burp配合手工进行猜解爆破SQL注入的Waf ByPass

以下以sqli-labs为例进行绕过测试

将绕过脚本添加进sqlmap自带脚本tamper库里,并使用sqlmap自动化扫描测试

1.在正常绕过市面上的waf都是这些基础waf的变种,可以利用手工配合burp猜解waf绕过关键字

2.可以利用服务器的特性如 :替换为%u0053特殊字符,替换传参方式紊乱系统传参等

3.可以利用应用层方面的特性如:简单的大小写绕过,双写关键字,url多重编码,参数污染等

4.可以利用WAF层特性如:在开发云WAF、软件WAF、硬件WAF中出现逻辑问题(对00截断无法获取识别%00后面的字符从而绕过)、性能问题(频繁使用burp爆破、条件竞争会出现waf性能下降无法识别拦截)

5.可以利用数据库特性如:数据库语句可以将空格替换成换行符,或者其他可绕过字符,像SQL语句的五大位置可绕过区域

6.可以利用已写好的自动化测试脚本,采用sqlmap自动化扫描测试

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |