分类

| CWE

| 2023年排名

|

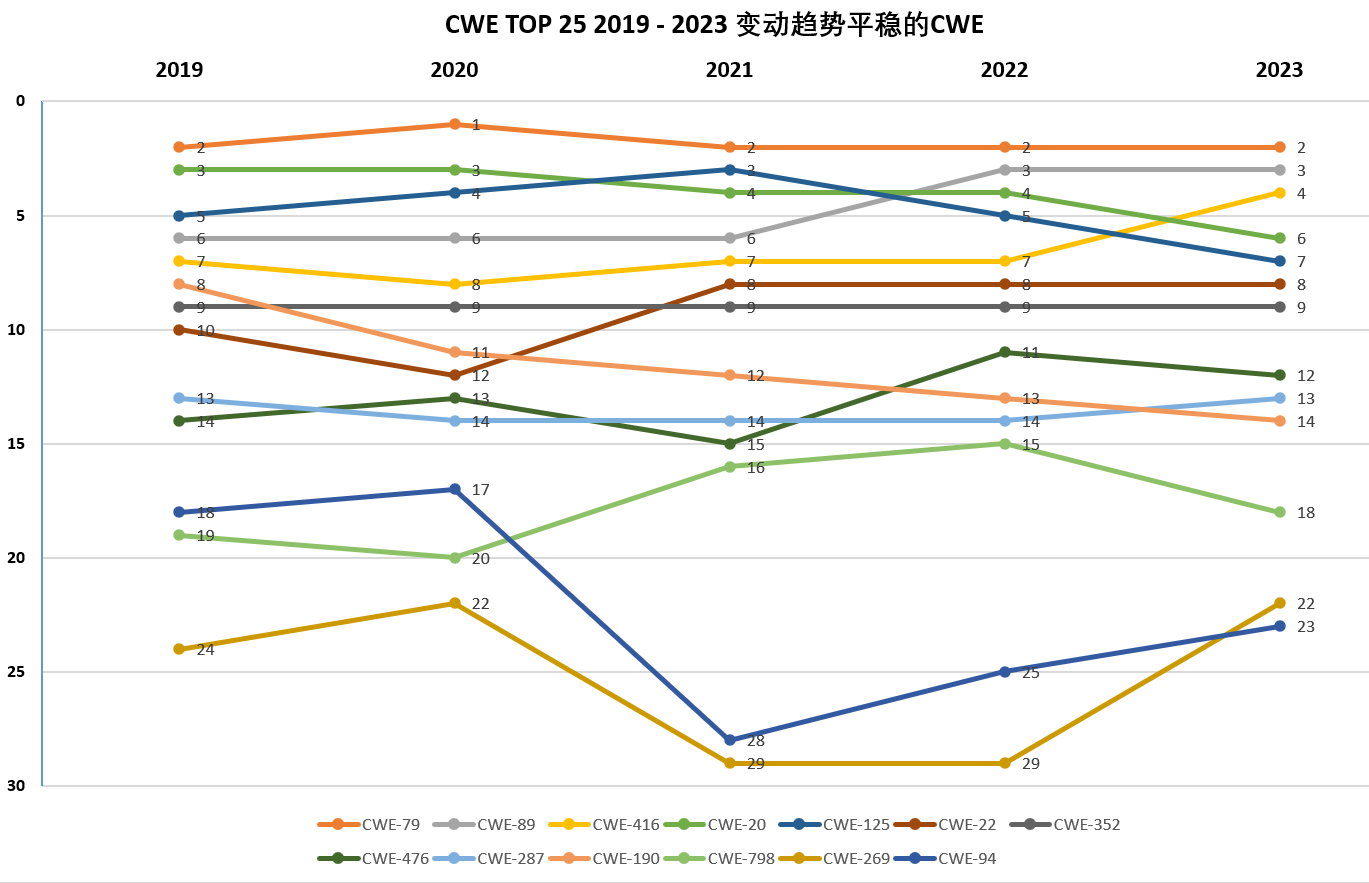

CWE-1409:注入问题

| CWE-79:在Web页面生成时对输入的转义处理不恰当(跨站脚本)

| 2

|

CWE-89:SQL命令中使用的特殊元素转义处理不恰当(SQL注入)

| 3

|

CWE-94:对生成代码的控制不恰当(代码注入)

| 23

|

CWE-1399:内存安全

| CWE-416:释放后使用

| 4

|

CWE-125:越界读取

| 7

|

CWE-1406:不正确的输入验证

| CWE-20:不正确的输入验证

| 6

|

CWE-1404:文件处理

| CWE-22:对路径名的限制不恰当(路径遍历)

| 8

|

CWE-59:在文件访问前对链接解析不恰当(链接跟随)

| 39

|

CWE-1411:数据真实性验证不足

| CWE-352:跨站请求伪造(CSRF)

| 9

|

CWE-1412:不良编码实践

| CWE-476:空指针解引用

| 12

|

CWE-1396:访问控制

| CWE-287:认证机制不恰当

| 13

|

CWE-798:使用硬编码的凭证

| 18

|

CWE-269:特权管理不恰当

| 22

|

CWE-601:指向未可信站点的URL重定向(开放重定向)

| 32

|

CWE-295:证书验证不正确

| 34

|

CWE-1415:资源控制

| CWE-1321 对象原型属性的不当控制修改(原型污染)

| 33

|

这些稳定的CWE 大致可以分为3大类: