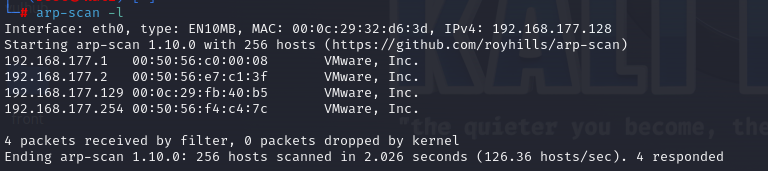

- arp-scan -l (收集当地网络中的活跃主机的IP地点和MAC地点。)

kali arp-scan网络扫描工具 扫描局域网ip地点-阿里云开发者社区 (aliyun.com)

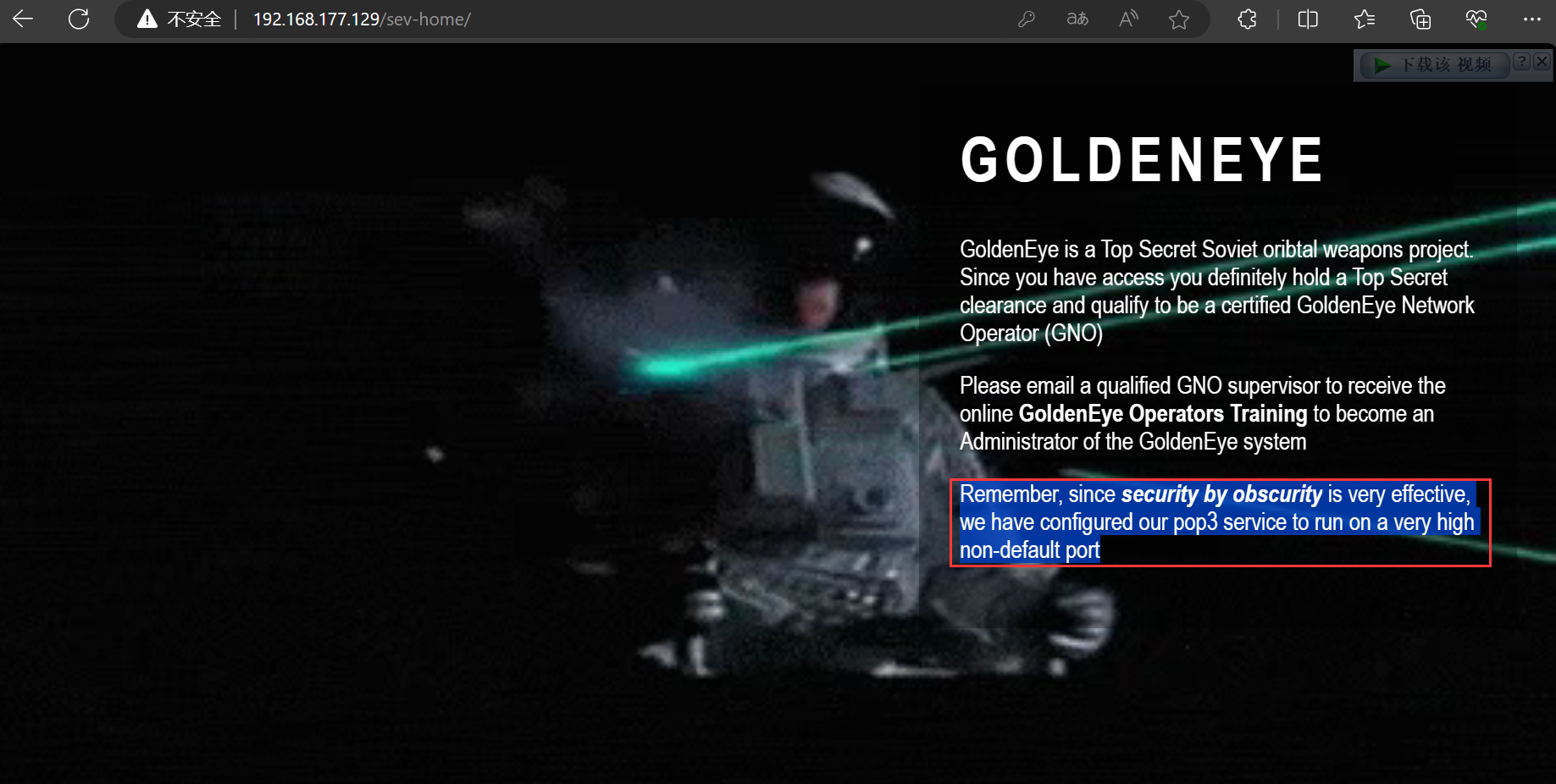

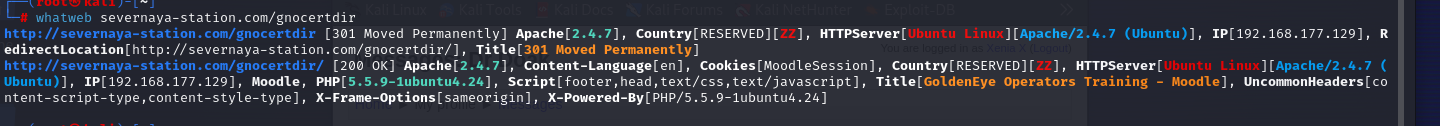

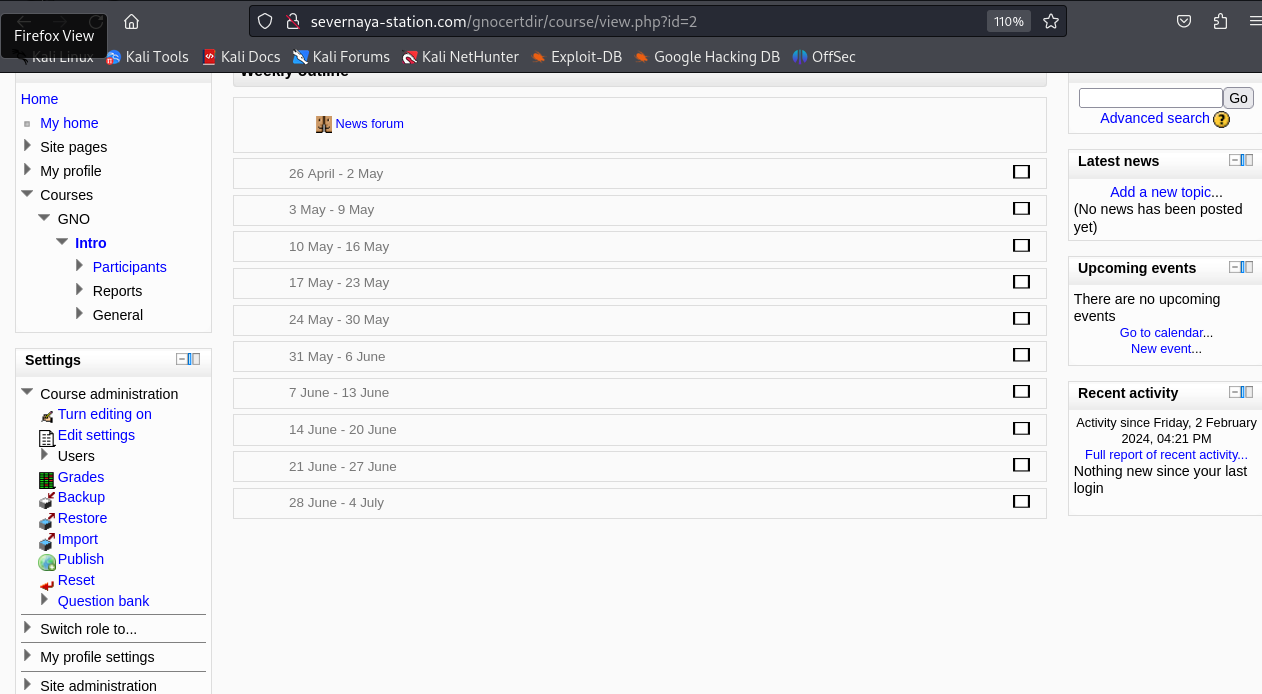

- 显示的文本提示了一条线索,它说进入到/sev-home/目次中。

- User: UNKNOWN

Naviagate to /sev-home/ to login

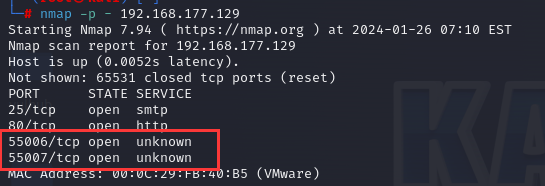

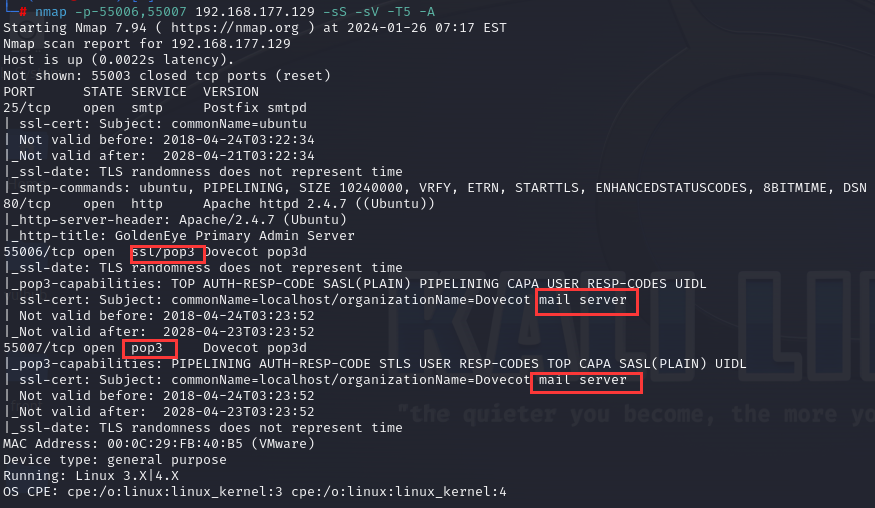

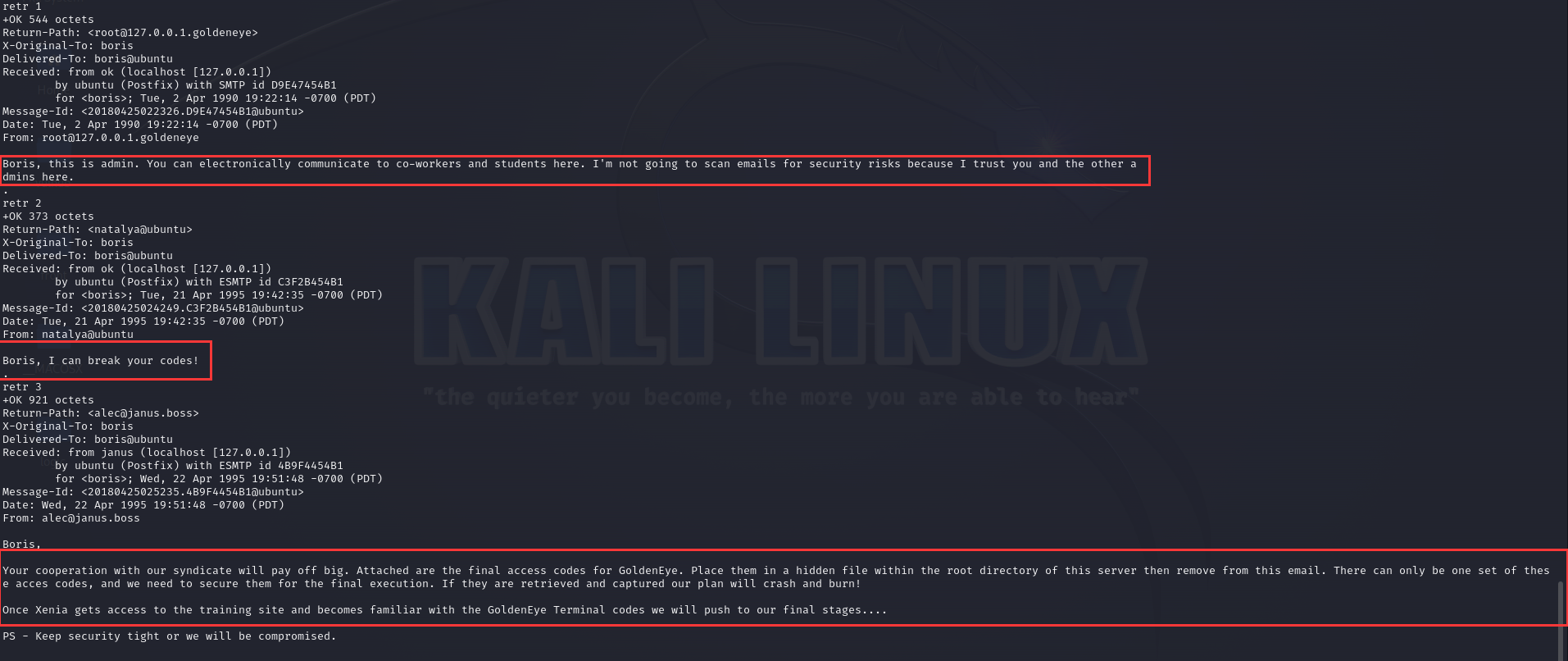

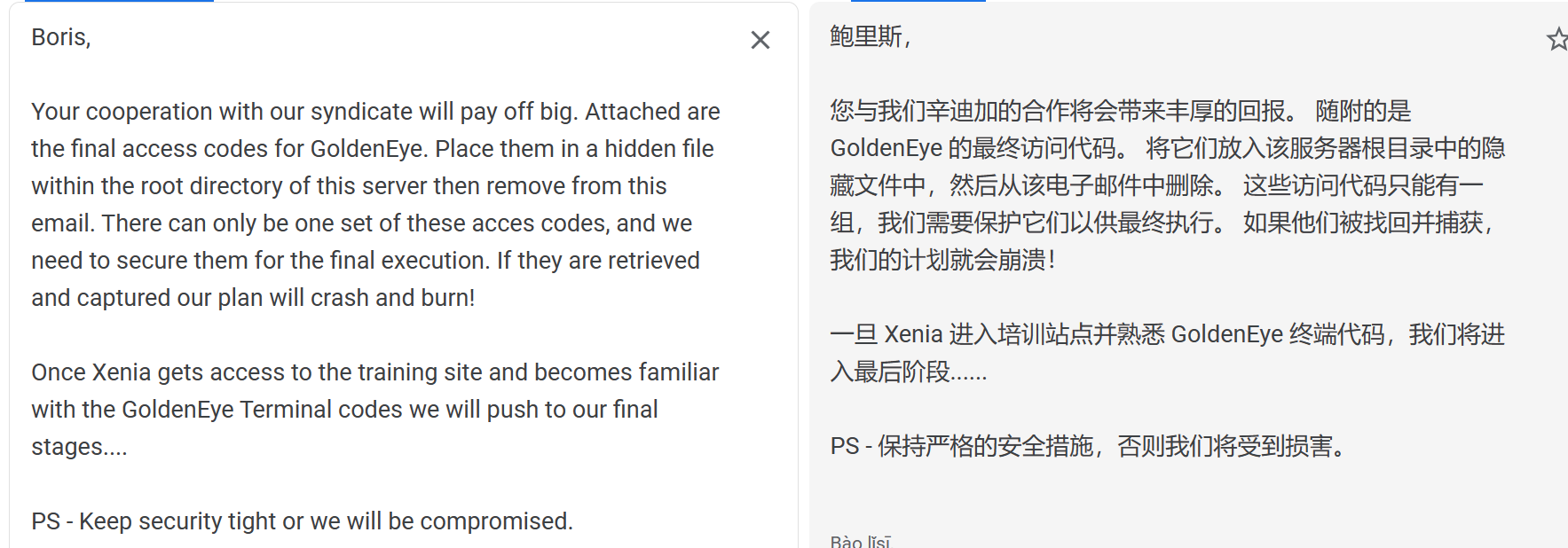

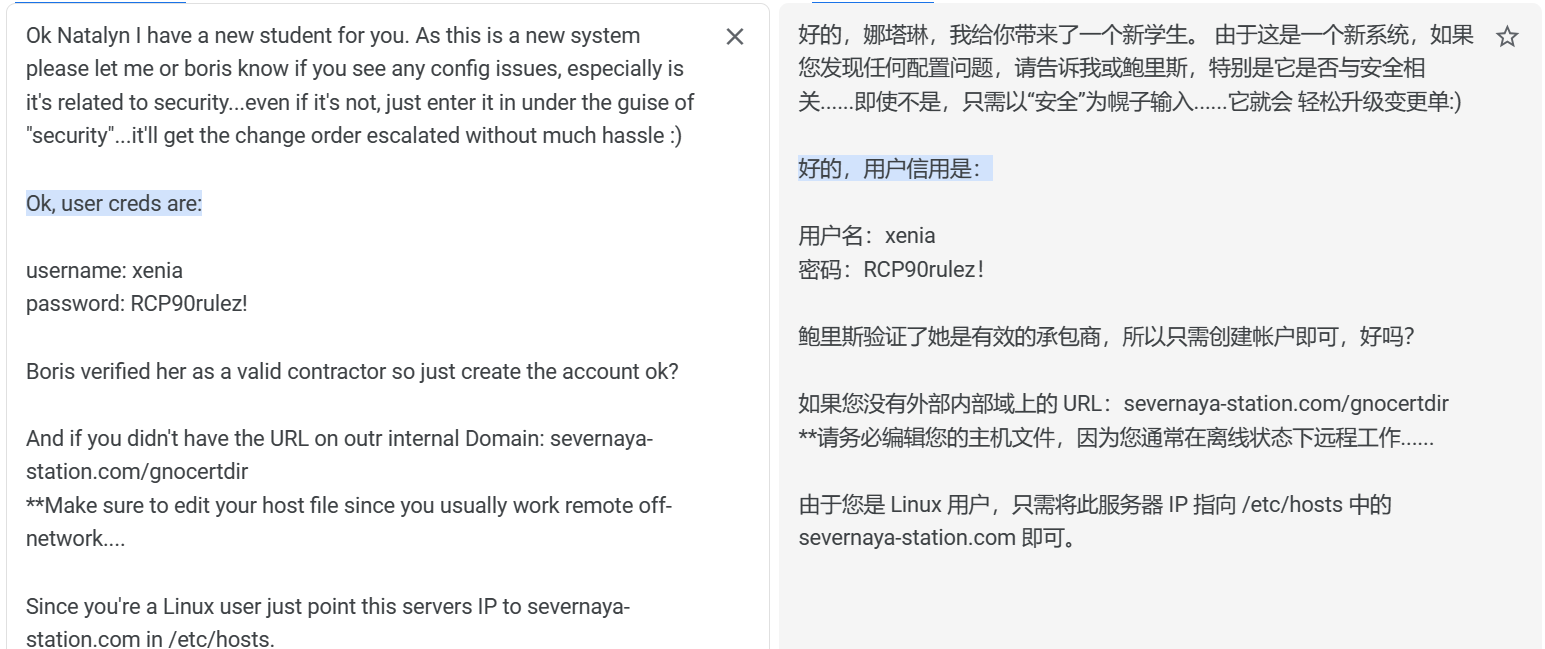

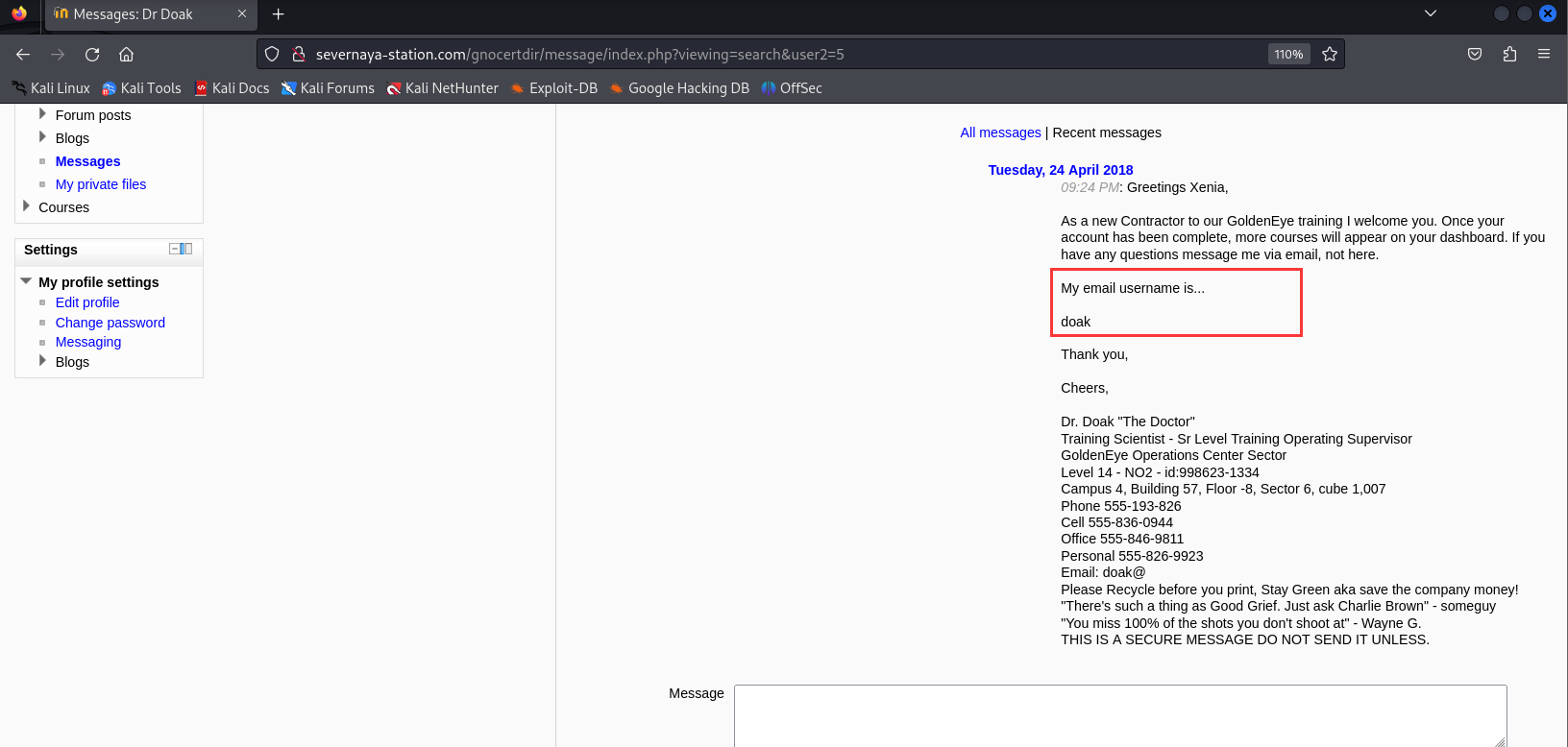

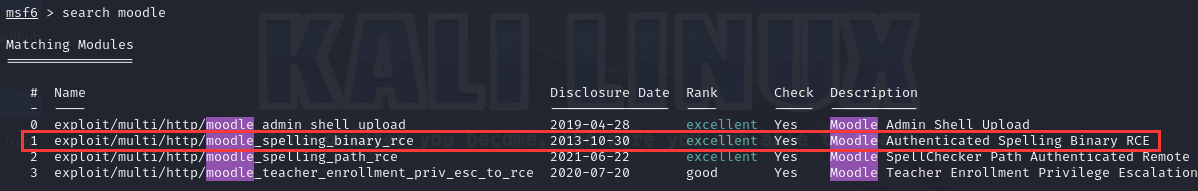

必要登录,开始罗列查找用户名暗码信息!

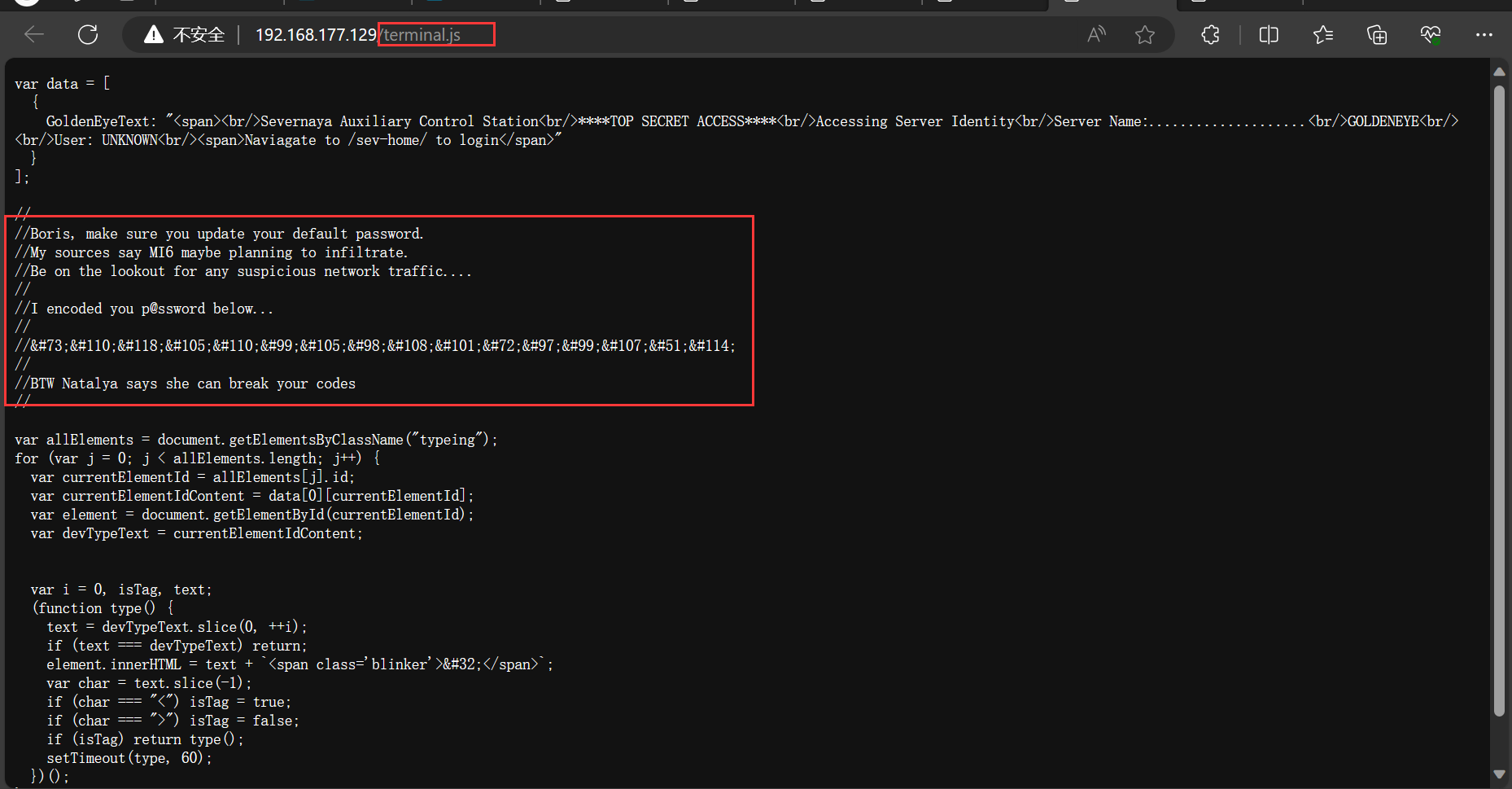

- 查看其页面源代码发现一个terminal.js文件

- 发现提示

- 发现提示

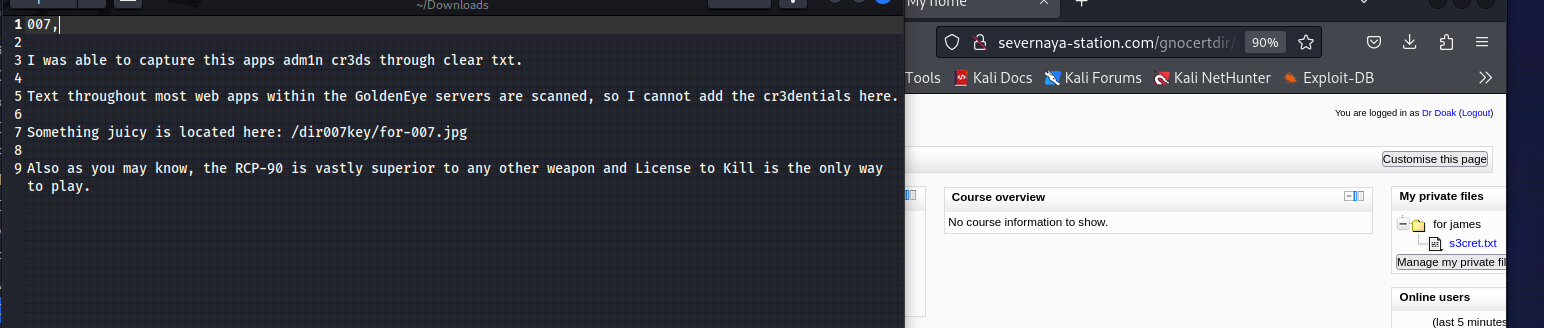

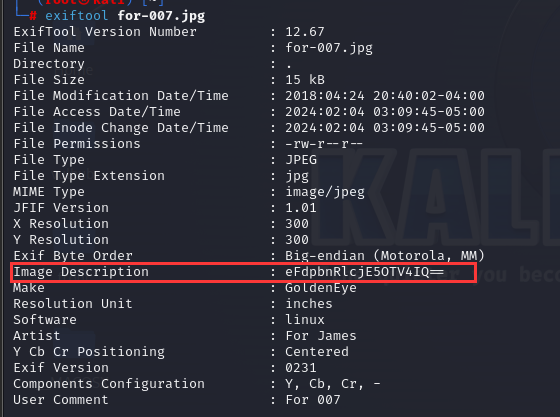

- 暗码信息

复制代码- //I encoded you p@ssword below...

- //

- //InvincibleHack3r