Suricata和Snort的区别,有什么上风?Snort 也是一个开源的IDS,可以或许实时监控网络流量,检测和防御潜在的威胁。与Snort相比,Suricata的设计注重性能和可扩展性,它可以在低至中等规格的硬件上运行,支持多线程,同时处置惩罚高吞吐量的网络流量,同时流分析功能更为强盛和复杂。说白了就是性能更强,功能更多。

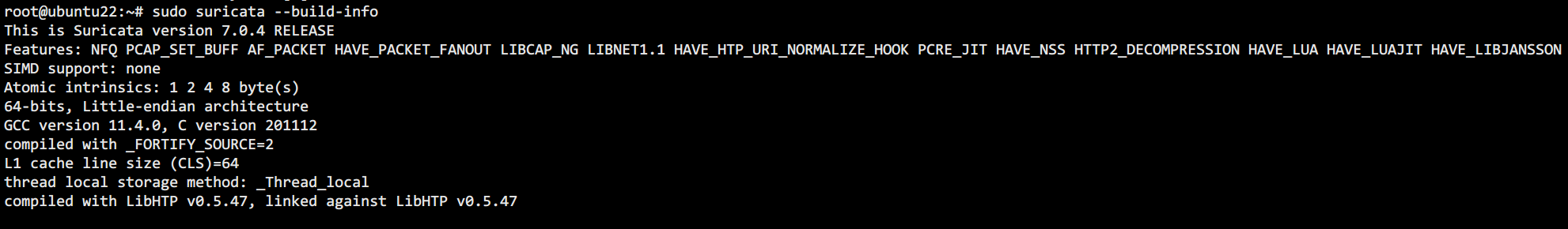

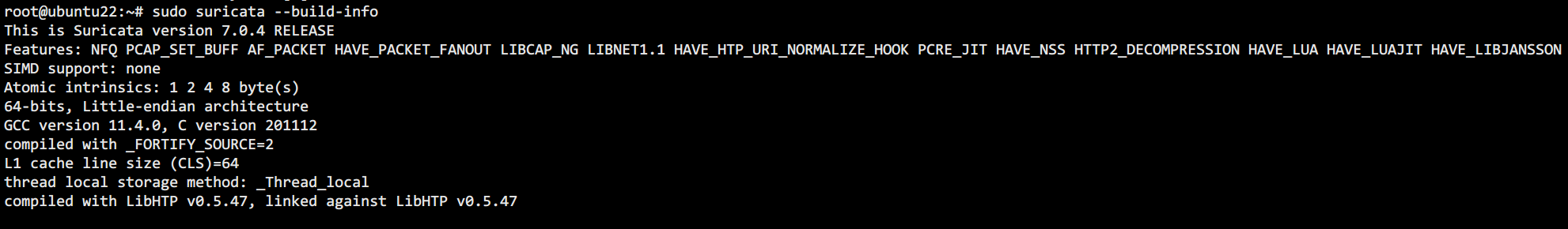

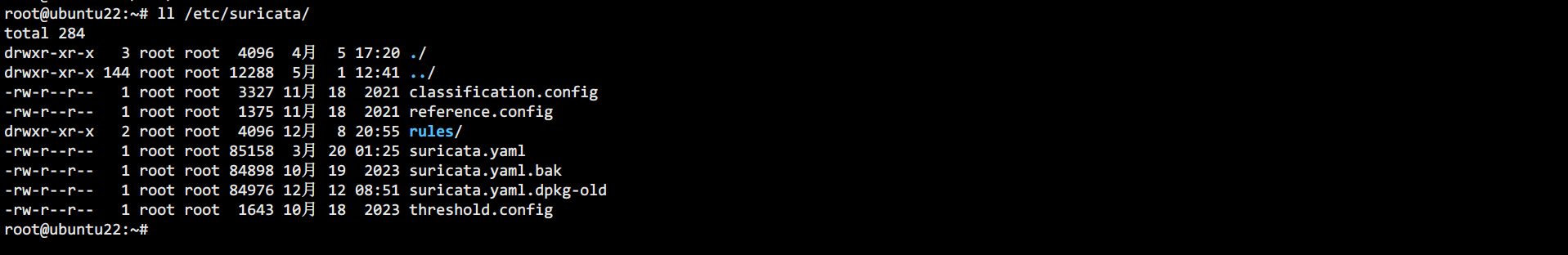

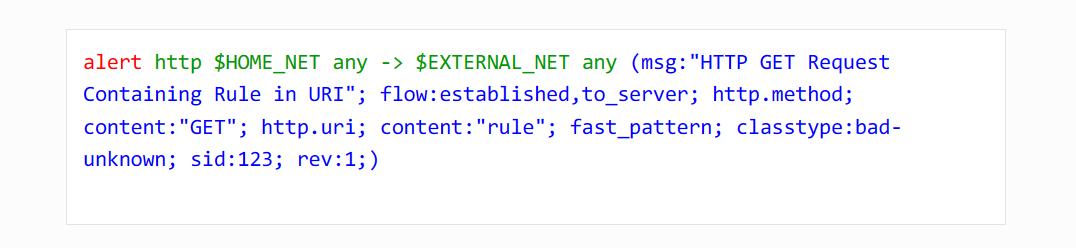

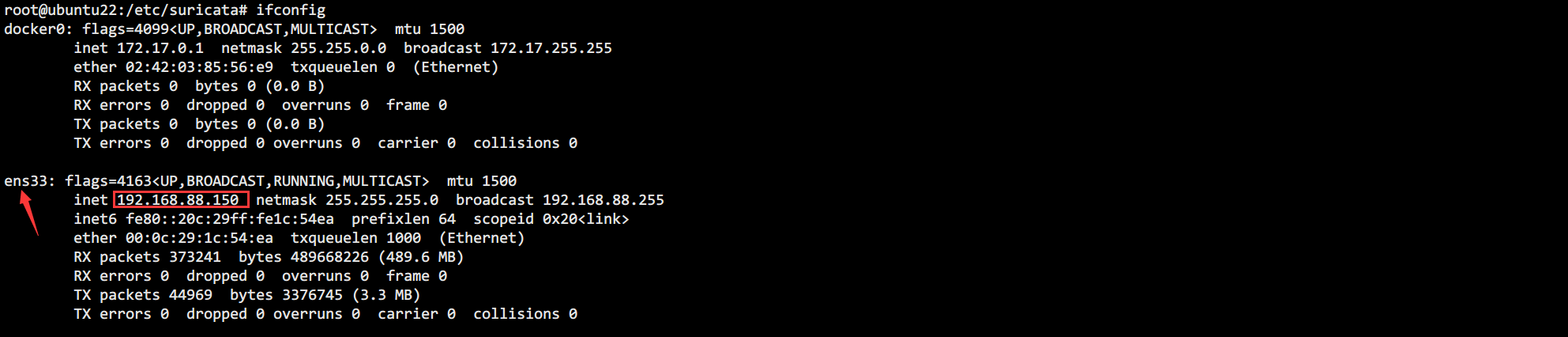

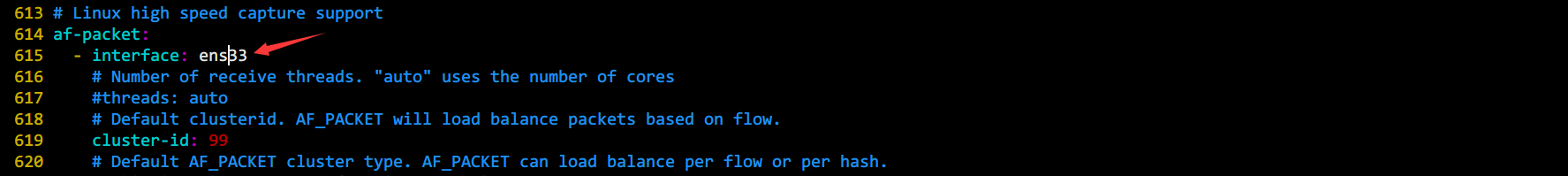

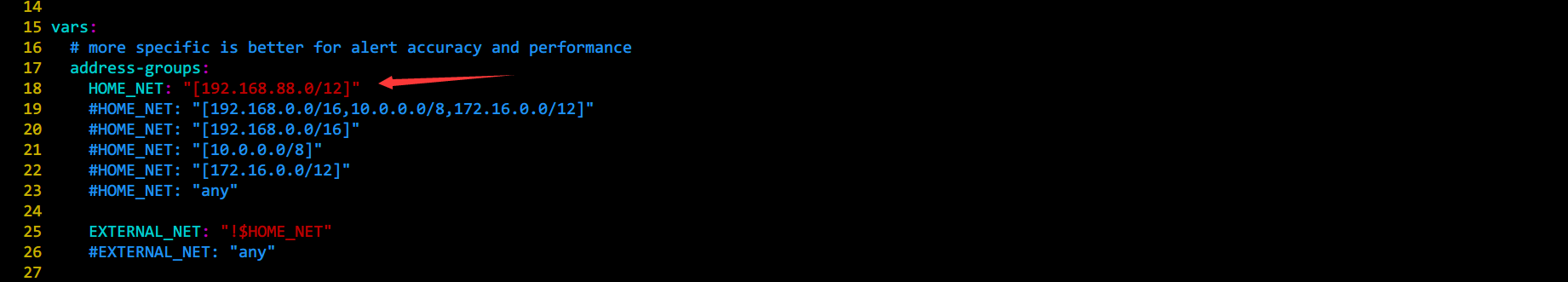

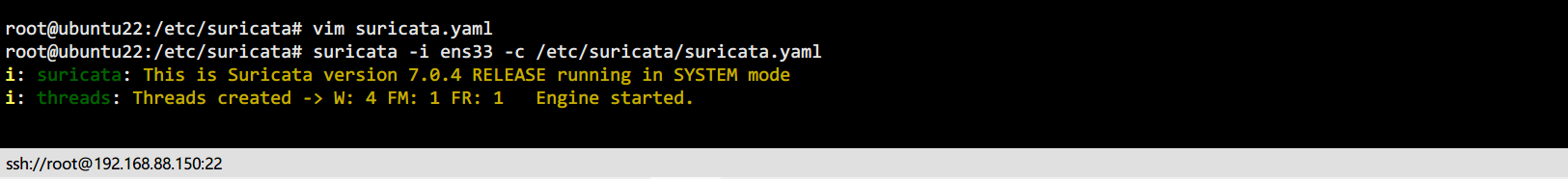

关于Suricata的规则还有很多的内容,详细参考:https://docs.suricata.io/en/latest/rules/index.htmlSuricata的使用

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |