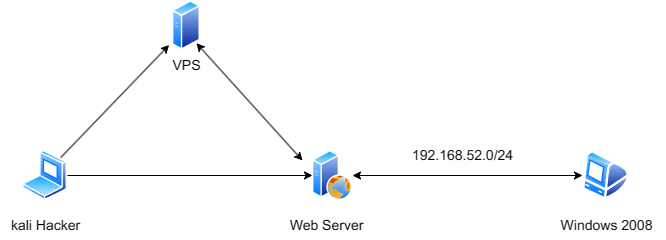

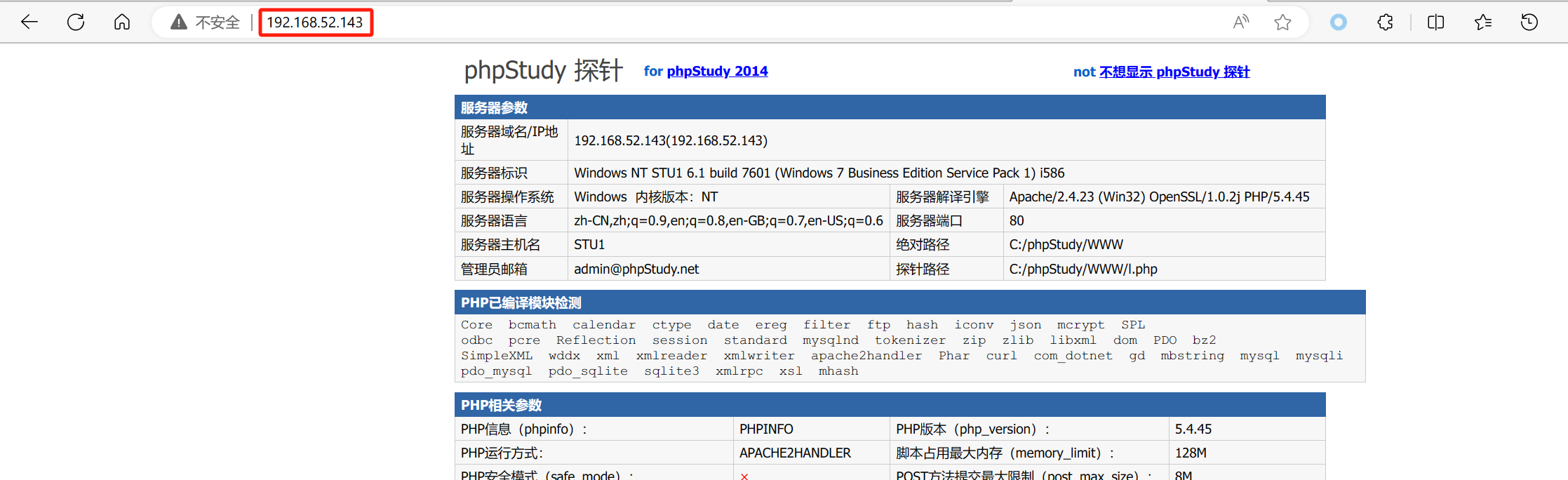

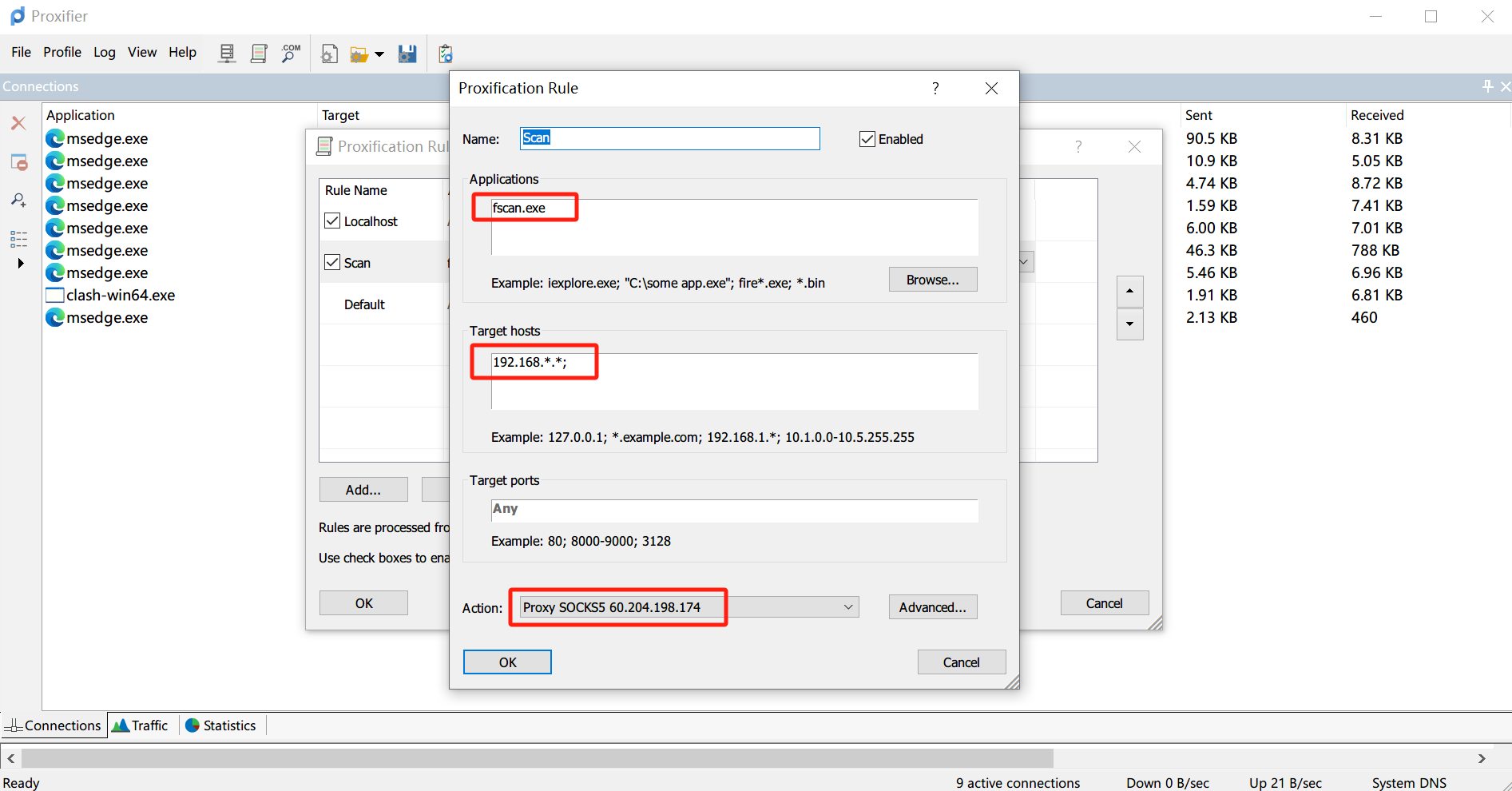

内网穿透,署理技术的联系与区别?我个人感觉在内网渗透的时候它们之间的边界很模糊,其目的都是为了突破内网访问的限制。内网穿透允许将内网的服务袒露给公网,署理服务器充当客户端和目的服务器之间的中介,通过署理服务器来转发网络哀求和响应。

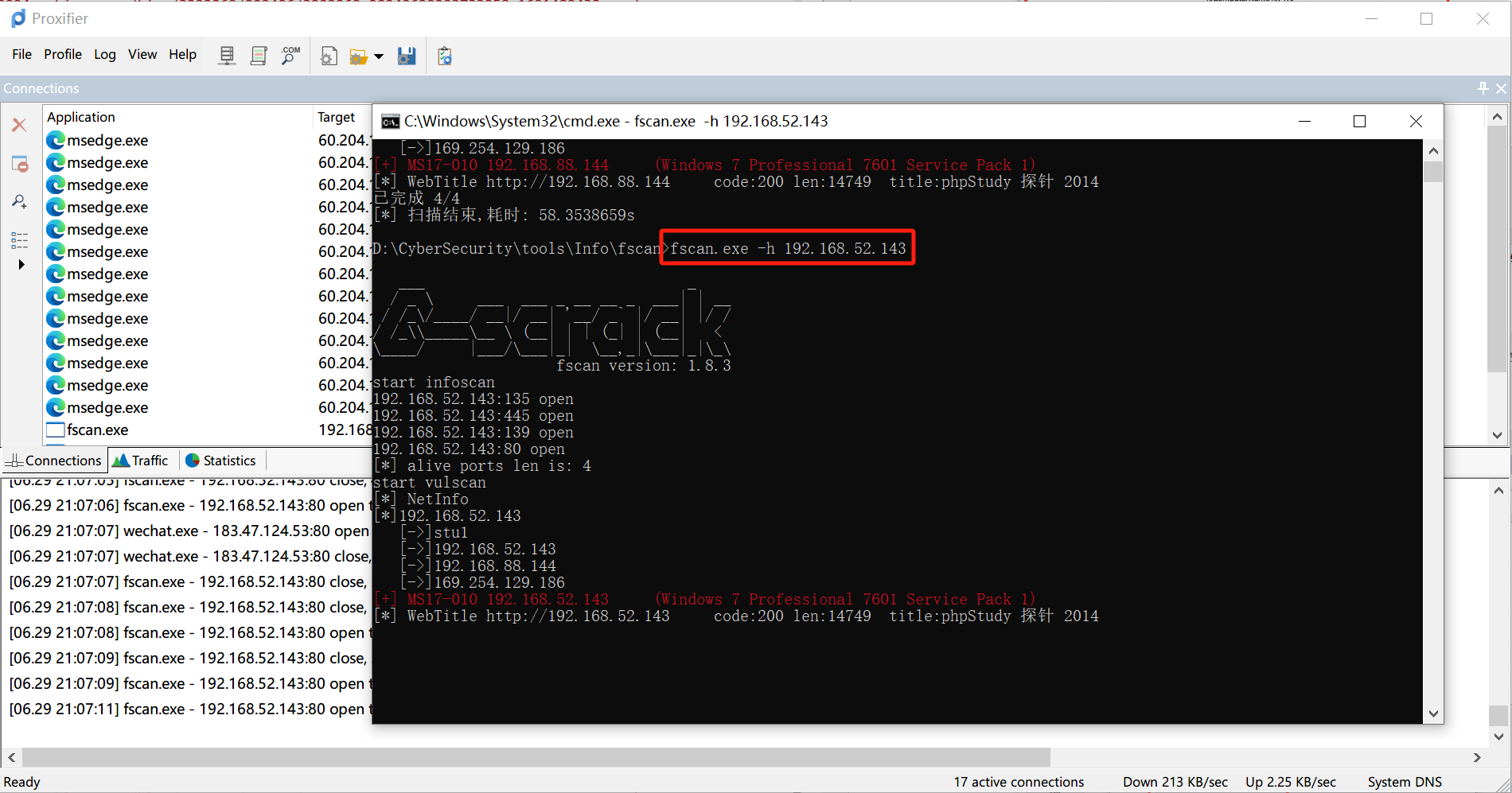

疑问:既然拿到了服务器的shell,为什么不拿服务器的shell直接入侵内网?以是就必要使用一下专业的内网渗透工具来包管内网渗透的过程中始终保持一个较好的网络状态。

我的理解,其一是webshell的功能较少,通常是作为一个上传工具的通道。其二是webshell通常是通过采用http协议传输,没有创建稳定的tcp连接,难以应对内网的渗透时复杂的网络要求。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |