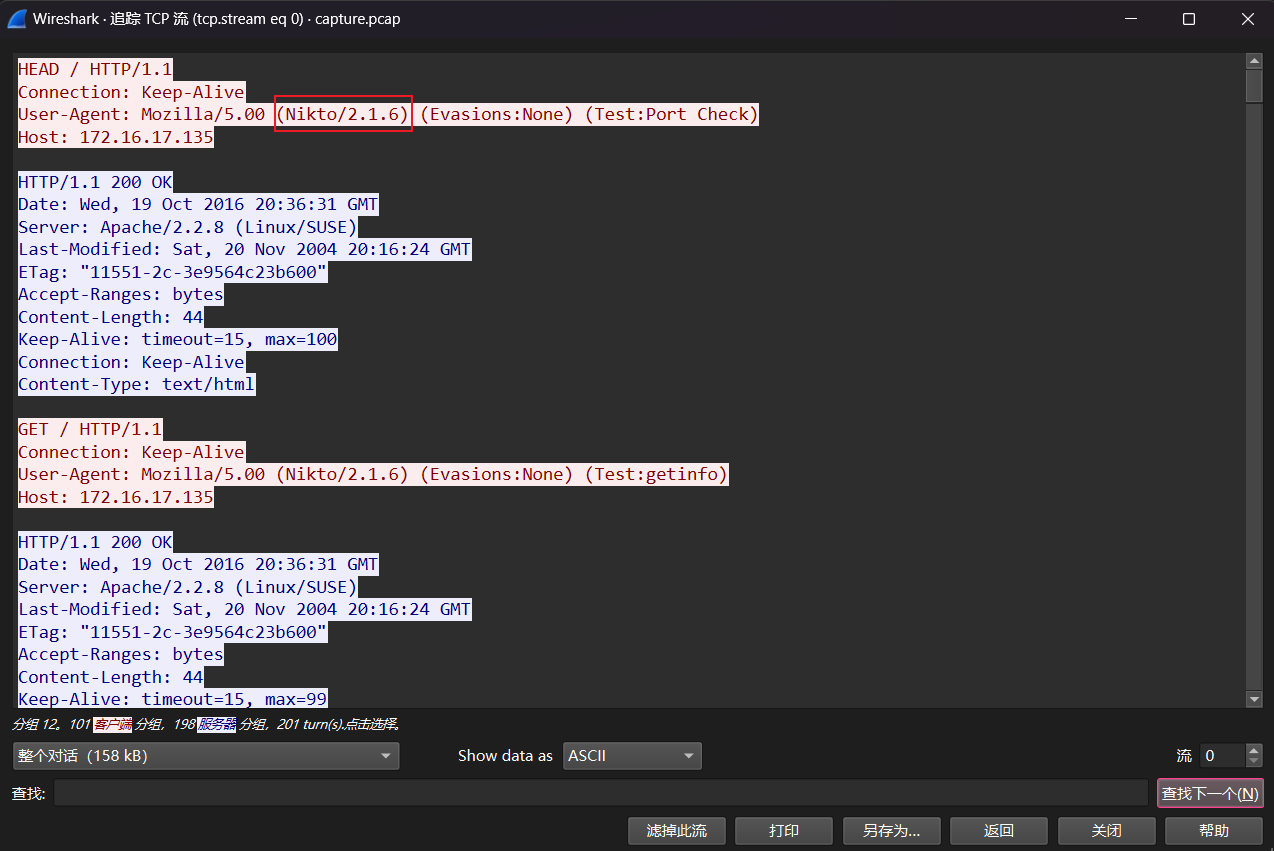

他们整个上午都在试图破坏我们的底子设施!他们正试图得到更多关于我们秘密袋鼠的信息!我们需要您的资助,我们已经捕获了一些他们攻击我们的流量,您能告诉我们他们使用的是什么工具及其版本吗?附件:capture.pcap

注意:将您的答案包装在 DUCTF{} 中,比方 DUCTF{nmap_7.25}

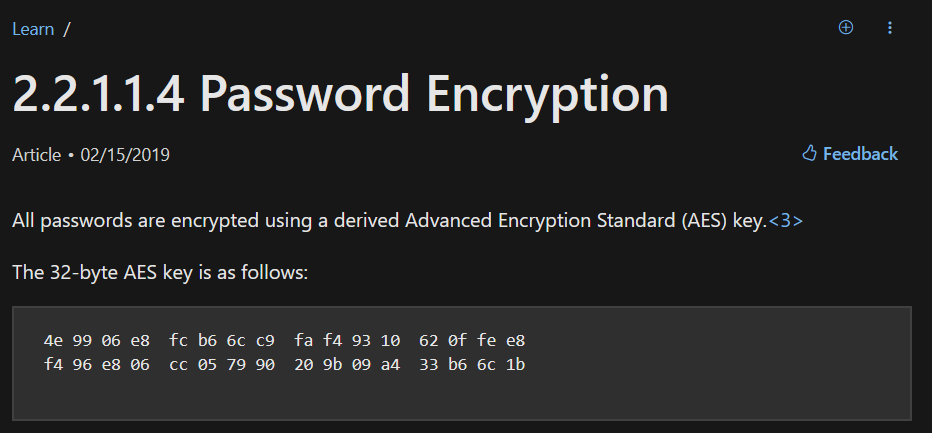

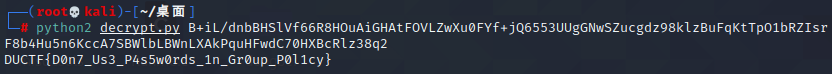

攻击者设法在我们的反叛者域控制器上得到了域管理员!看起来他们设法使用 WMI 使用帐户登录并转储了一些文件。附件:samiam.zip

您能否重现他们如何使用提供的工件得到管理员密码?

将管理员帐户的密码放在 DUCTF{} 中,比方 DUCTF{password123!}

看起来攻击者设法访问了反叛分子的域控制器。附件:badpolicies.zip

你能弄清楚他们是如何从我们的一台 Outpost 呆板中提取这些文物后得到访问权限的吗?

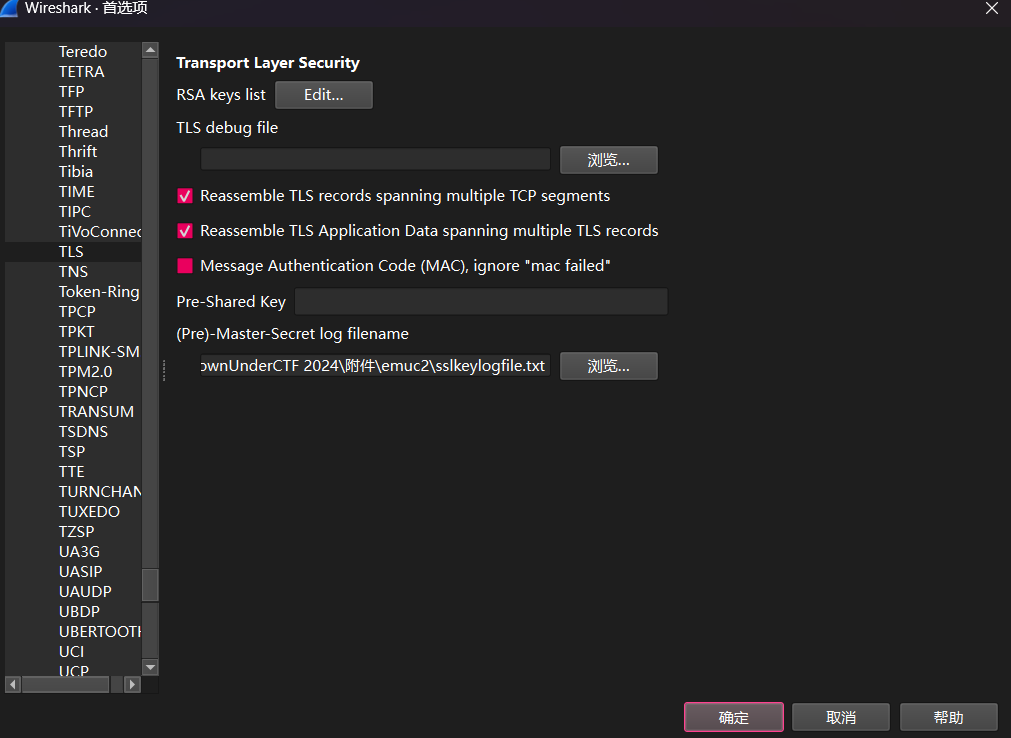

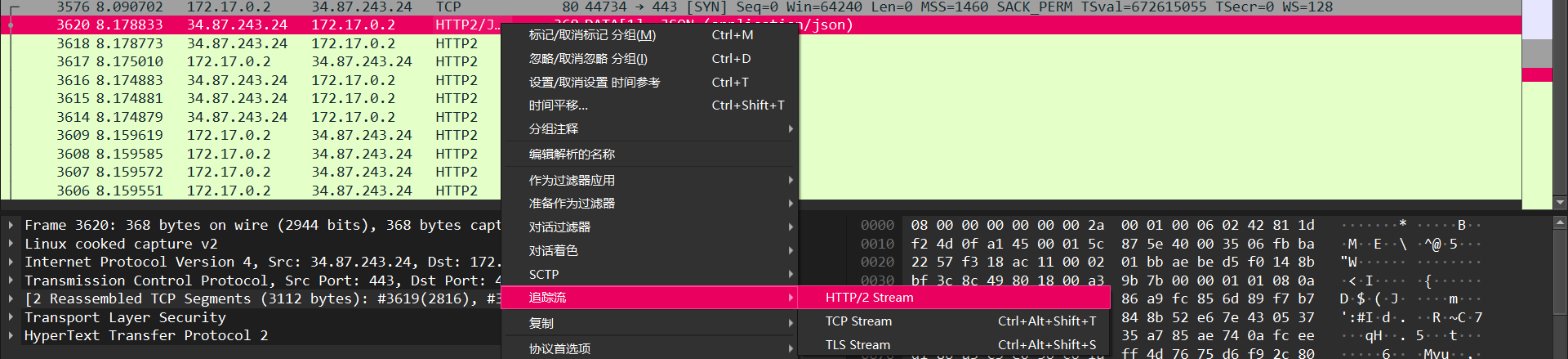

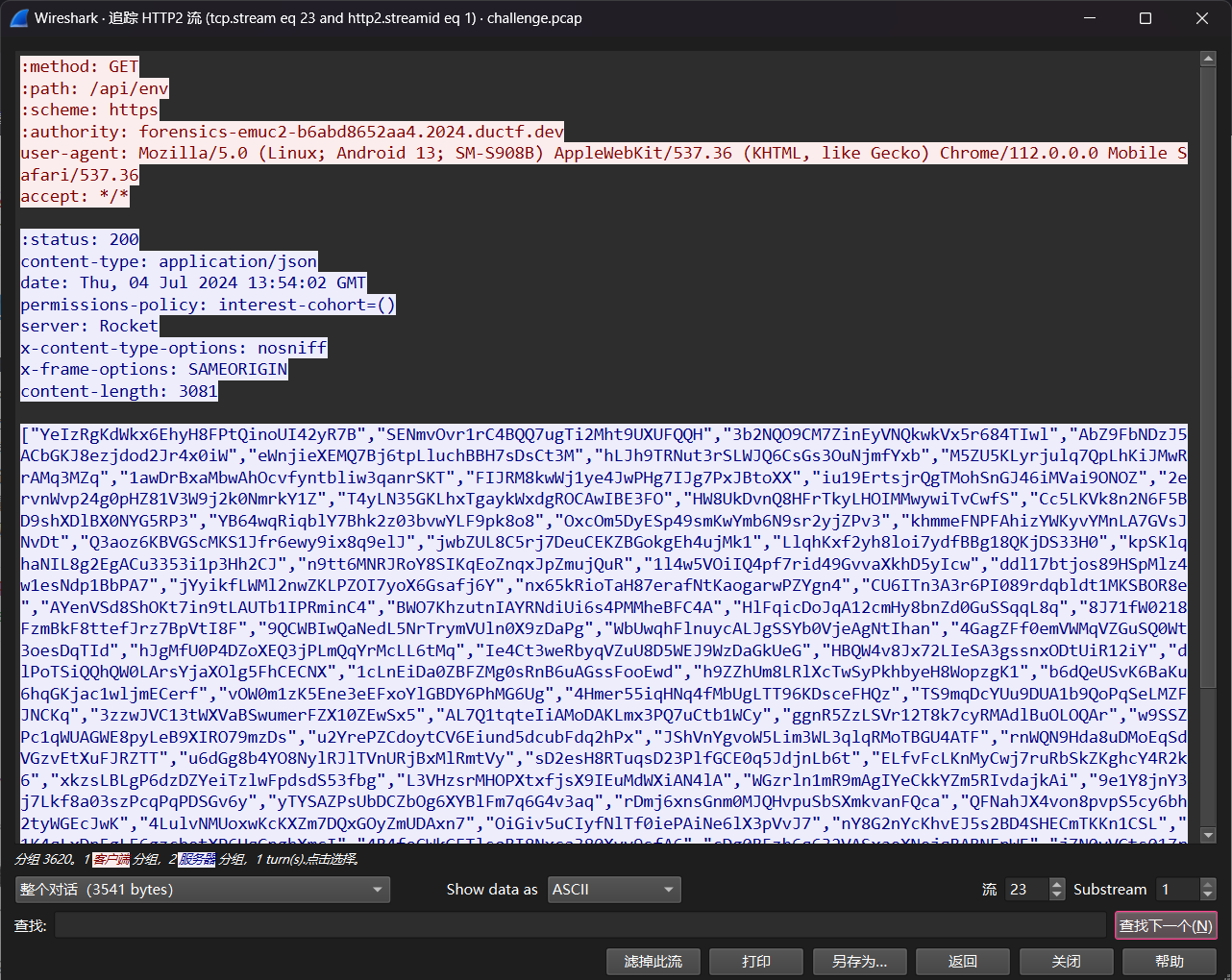

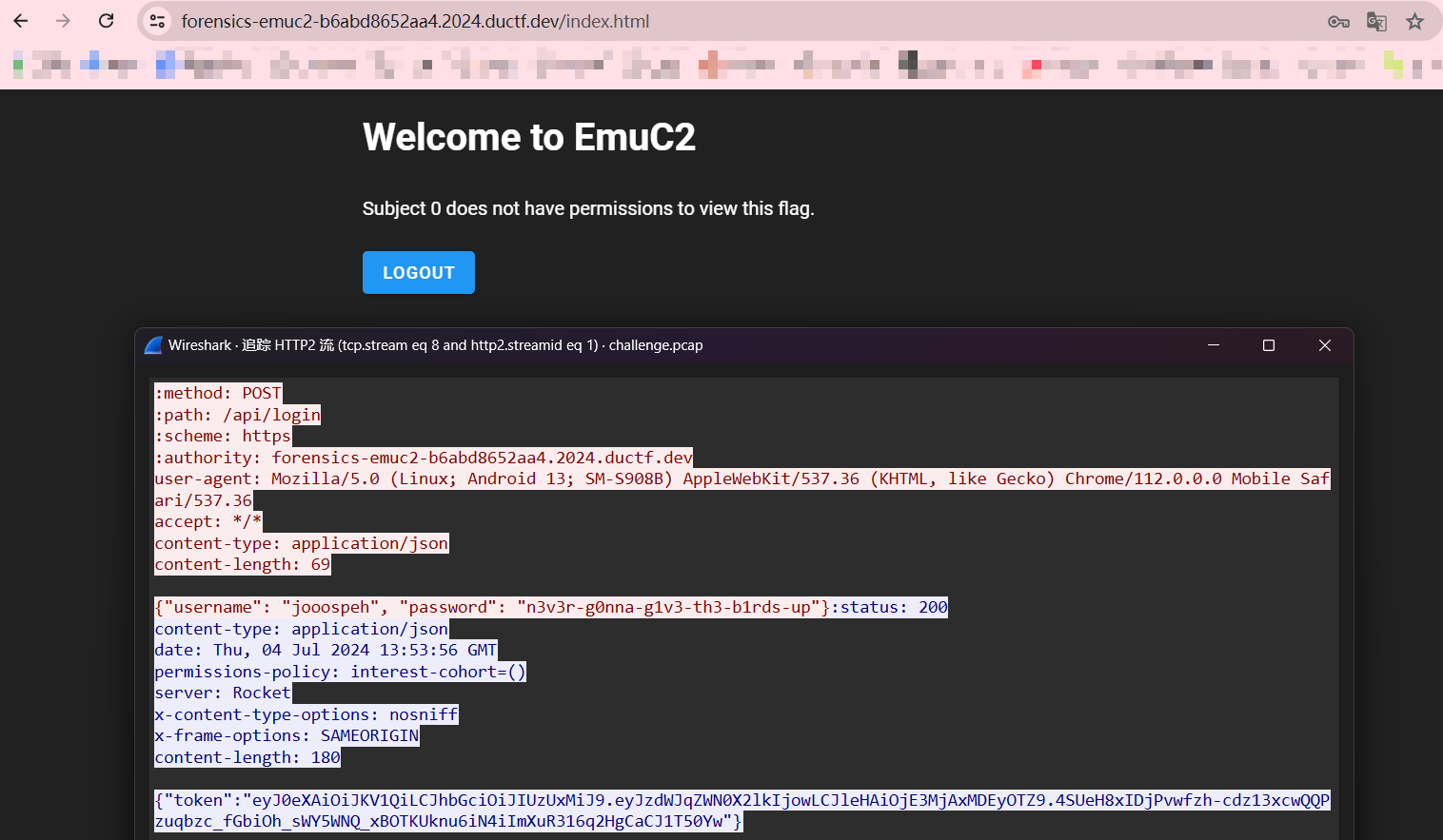

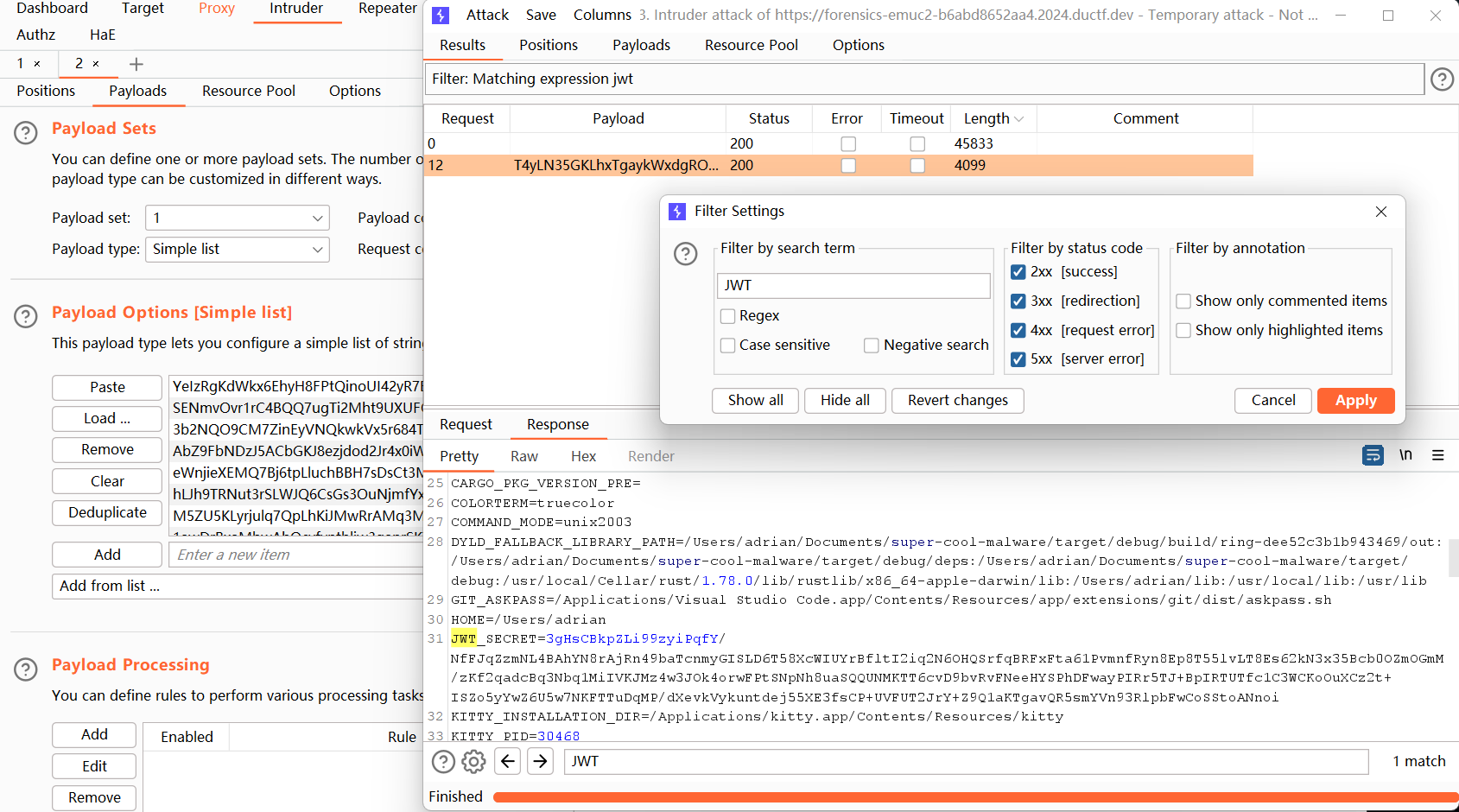

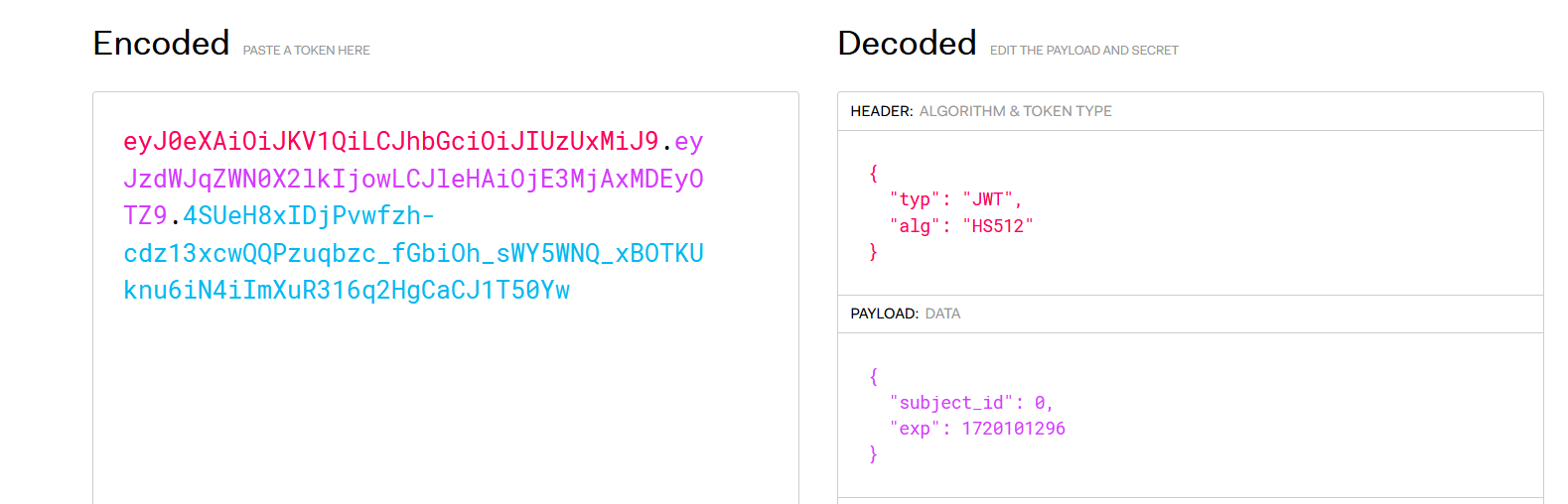

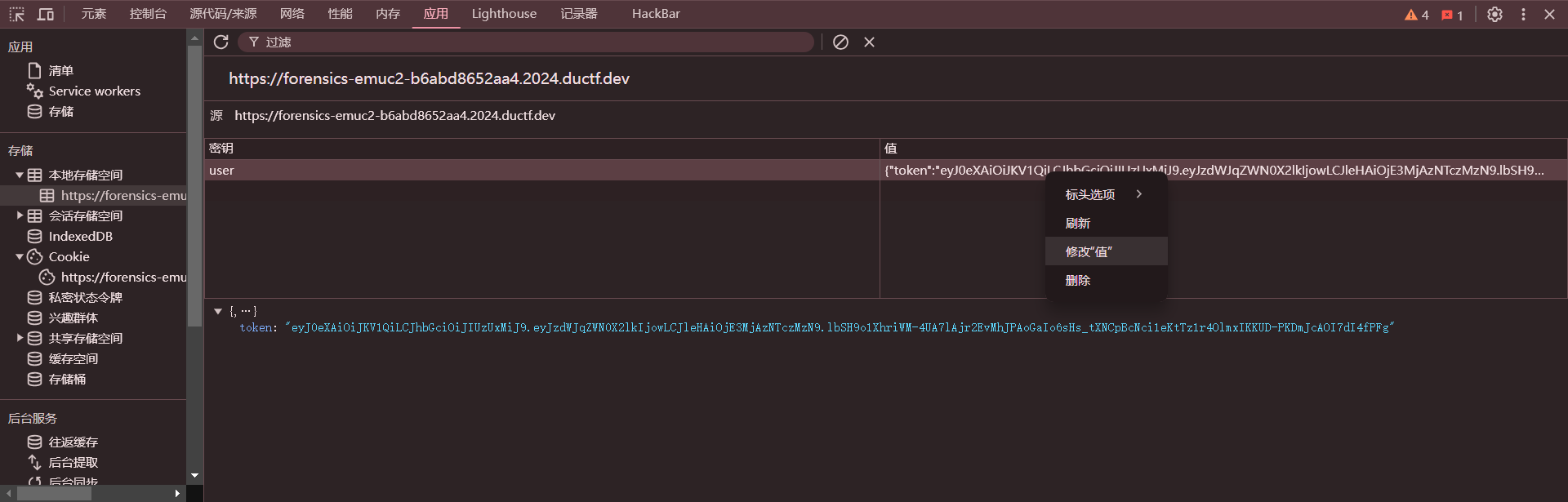

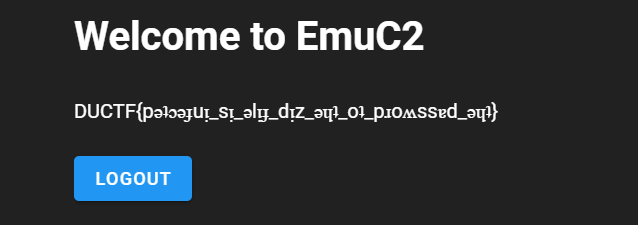

与所有优秀的民族国家一样,我们有本身的恶意软件和 C2 用于打击性操纵。但是有人得到了源代码,并用它来对付我们!这是我们在一台笔记本电脑上发现的流量捕获......附件:sslkeylogfile.txt 、challenge.pcap

外部应用程序可以通过 Key Log 解密 TLS 连接。Wireshark 1.6.0 及以上版本可以使用该日记文件解密数据包。通过 Wireshark -> Preferences -> Protocols -> TLS -> (Pre)-Master-Secret log file,告诉 Wireshark 去哪里探求 Key 文件。

我们设法从我们的一台 Outpost 呆板中提取了这个 excel 电子表格工件。它在引擎盖下发生了一些事变。打开后,我们发现并捕获了网络上的一些可疑流量。你能找出这个流量是什么并找到标志吗?附件:macromagic.zip

注意:您不需要运行或启用宏,因此请解决。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |