IT评测·应用市场-qidao123.com

标题:

二:nextcloud27最全面优化与办理各种安全告诫

[打印本页]

作者:

玛卡巴卡的卡巴卡玛

时间:

2024-7-22 14:01

标题:

二:nextcloud27最全面优化与办理各种安全告诫

NEXCLOUD优化

PHP配置环境变量

找到www.conf文件,ubuntu位于 /etc/php/8.2/fpm/pool.d

vim /etc/php/8.2/fpm/pool.d/www.conf

假如使用env | grep $PATH能打印出环境变量只需要

**取消注释 clear_env = no**即可

否则本身手动先配置环境变量吧(略)

重启PHP

任何对php做出的修改都使用以下命令重启

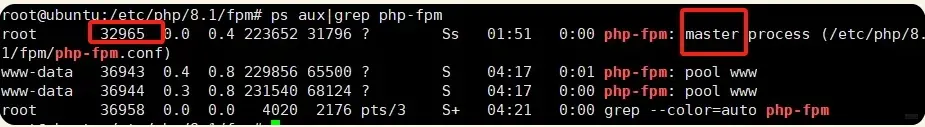

起首

ps aux|grep php-fpm

复制代码

使用kill命令

kill -USR2 33166

复制代码

最大上传大小与内存限制

PHP-FPM

假如您想增加最大上传大小,您还必须修改 您的 php-fpm 配置并增加 upload_max_filesize 和 post_max_size

值。而且修改最大内存大小memory_limit.您需要重新启动 php-fpm 和您的 HTTP 服务器以便应用这些更改。

参考值可根据pmcalculator 计算得出

vim /etc/php/8.2/fpm/php.ini

复制代码

; https://php.net/upload-max-filesize

upload_max_filesize = 20G

; Maximum number of files that can be uploaded via a single request

max_file_uploads = 5

; https://php.net/memory-limit

memory_limit = 7168M

max_input_time = -1

max_execute_time = 3600

复制代码

NGINX

修改nginx的nextcloud.conf 配置中的最大上传大小即可

vim /etc/nginx/conf.d/nextcloud.conf

# set max upload size

client_max_body_size 0;

抑制日志消息

假如您在日志文件中看到无意义的消息,例如 ,请将此部分添加到 你的 nginx 配置来抑制它们:client denied by server configuration: /var/www/data/htaccesstest.txt

location = /data/htaccesstest.txt {

allow all;

log_not_found off;

access_log off;

}

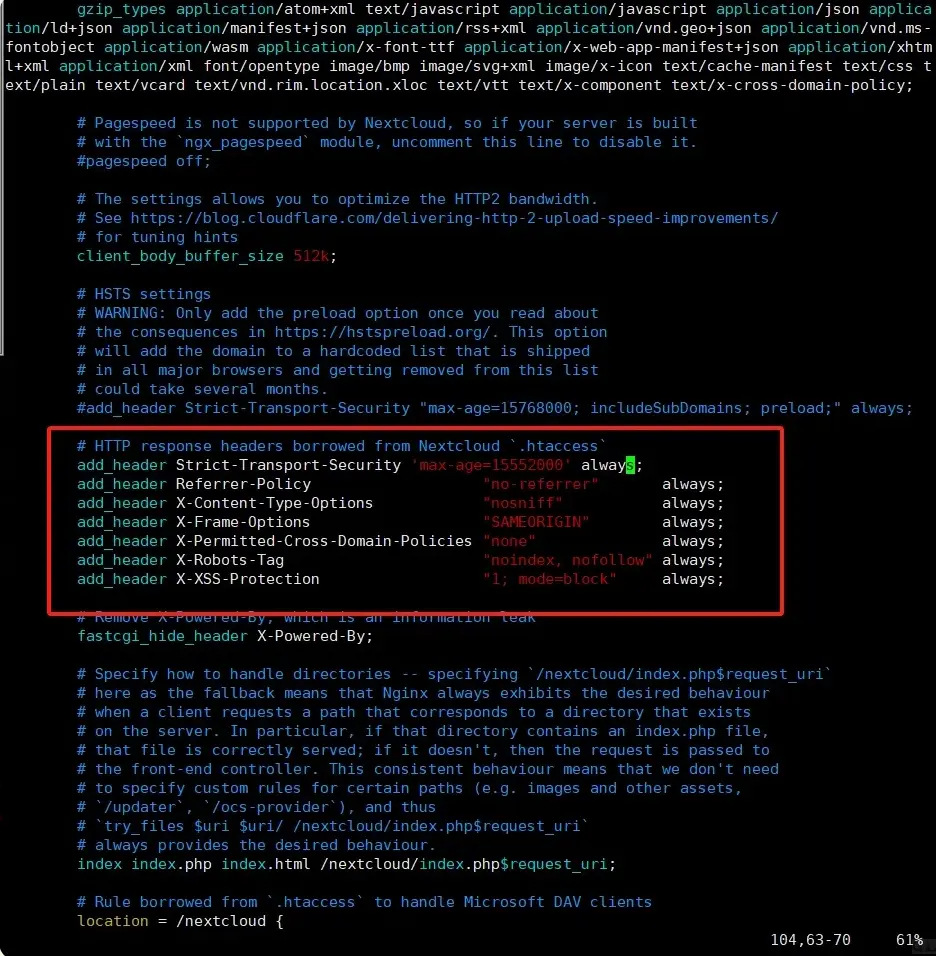

请求头相关问题

vim /etc/nginx/conf.d/nextcloud.conf

在HTTPS配置块中增添以下内容add_header Strict-Transport-Security max-age=15552000;

add_header Strict-Transport-Security 'max-age=15552000' always;

add_header Referrer-Policy "no-referrer" always;

add_header X-Content-Type-Options "nosniff" always;

add_header X-Frame-Options "SAMEORIGIN" always;

add_header X-Permitted-Cross-Domain-Policies "none" always;

add_header X-Robots-Tag "noindex, nofollow" always;

add_header X-XSS-Protection "1; mode=block" always;

复制代码

重载nginx

systemctl reload nginx

复制代码

缺失国际区号与默认地区

vim /var/www/nextcloud/config/config.php

添加如下语句

'default_phone_region' => 'CN',

'default_language' => 'zh_CN',

'default_locale' => 'zh',

复制代码

不被信托的域名

vim /var/www/nextcloud/config/config.php

添加该域名即可

#受信任的域名

'trusted_domains' =>

array (

0 => '10.0.0.2',

1 => '10.1.1.20',

2 => 'nc6.example.com',

3 => 'hnc6.example.com',

4 => 'nc4.example.com',

),

复制代码

您的网页服务器未精确设置以剖析“/.well-known/**”

编辑nginx配置文件,修改well-know相关

location ^~ /.well-known {

location = /.well-known/webfinger { return 301 $scheme://$host:11224/index.php/.well-known/webfinger; }

location = /.well-known/nodeinfo {return 301 $scheme://$host:11224/index.php/.well-known/nodeinfo;}

location = /.well-known/carddav { return 301 $scheme://$host:11224/remote.php/dav/; }

location = /.well-known/caldav { return 301 $scheme://$host:11224/remote.php/dav/; }

try_files $uri $uri/ =404;

}

复制代码

编辑 vim /var/www/nextcloud/config/config.php

主域名一定使用本机的,原因在于安装时使用了代理服务器域名

'overwrite.cli.url' => 'https://10.0.0.2:11224',

复制代码

40069:当端口不是80大概443而且在安装时使用代理的域名时会出现此问题,修改40069为对应的外部映射端口

大概使用$server_port来取代

缺少PHP模块

缺啥补啥,大概全给他下了

sudo apt install -y php8.2-common php8.2-curl php8.2-xml php8.2-mbstring php8.2-gd php8.2-sqlite3 php8.2-mysql php8.2-bz2 php8.2-intl php8.2-ldap php8.2-imap php8.2-bcmath php8.2-gmp php8.2-apcu php8.2-imagick

复制代码

优化内存缓存配置

官网保举同时使用本地缓存和分布式缓存。保举的缓存是APCu和Redis

apt install -y php8.2-apcu redis-server php8.2-redis

确认Redis是否正在运行:

ps ax | grep redis

netstat -tlnp | grep redis

Redis开始运行后,启用相应php模块:

你也可以手动在php.ini中添加以下内容,效果雷同:

vim /etc/php/8.2/fpm/php.ini

; Redis php extension

extension=redis.so

开启apcu(php有php-fpm和php-cli两种运行方式,都要开启apcu,添加apc.enable_cli=1)

vim /etc/php/8.2/fpm/conf.d/20-apcu.ini

apc.enable_cli=1

vim /etc/php/8.2/cli/php.ini

apc.enable_cli=1

按照上述的步骤重启PHP服务

开启apcu和redis

vim /var/www/nextcloud/config/config.php

复制代码

添加如下内容

'memcache.local' => '\OC\Memcache\APCu',

'memcache.distributed' => '\OC\Memcache\Redis',

'memcache.locking' => '\OC\Memcache\Redis',

'redis' => [

'host' => 'localhost',

'port' => 6379],

复制代码

添加 'memcache.distributed' => '\OC\Memcache\Redis', 后会报错,不知为何,若报错删除即可

假如redis有密码,加上该参数即可'password' => '******'

重载nginx

systemctl reload nginx

复制代码

优化 php-fpm 性能,进步页面加载服从

可在这个网站计算:https://spot13.com/pmcalculator/

优化www.conf配置文件,增加更多的进程来处理页面数据。

vim /etc/php/8.2/fpm/pool.d/www.conf

需要修改和添加的字段有:

# pm.max_children = 5

pm.max_children = 79

# pm.start_servers = 2

pm.start_servers = 19

#pm.min_spare_servers = 1

pm.min_spare_servers = 19

# pm.max_spare_servers = 3

pm.max_spare_servers = 59

复制代码

数值越大,进程越多,平均每个进程消耗 32M-96M 内存,按需设置

设置乐成后重启 nextcloud 服务即可。

504 Gateway Time-out

vim /etc/nginx/conf.d/nextcloud.conf

在 nginx 配置文件钟添加以下语句即可办理

fastcgi_read_timeout 86400;

重启nginx大概重新加载配置文件

nginx -s reload

存在错误日志

日志路径位于nextcloud/data/ 目录下

vim /var/www/nextcloud/data/nextcloud.log

复制代码

php-imagick 模块不支持 SVG

可以直接用以下步骤即可

apt install libmagickcore-6.q16-6-extra

复制代码

重启nginx

systemctl restart nginx

复制代码

nextcloud无法访问应用市肆

#在config.php中增加以下配置

vim /var/www/nextcloud/config/config.php

‘appstoreenabled’ => true,

‘appstoreurl’ => ‘https://www.orcy.net/ncapps/v2/’,

视频预览与缩略图并配置imaginary

在应用市肆下载Preview Generator 插件并将其启用(通过精确配置可以预生成预览文件,减少系统负载)

起首生成所有预览(必须下载Preview Generator),如若文件很多,将会耗费较长时间

cd /var/www/nextcloud

sudo -u www-data php occ Preview:generate-all -vvv

复制代码

其次将

Preview:pre-generate

添加到cron作业中

cd /var/www/nextcloud

sudo -u www-data php occ preview:pre-generate

复制代码

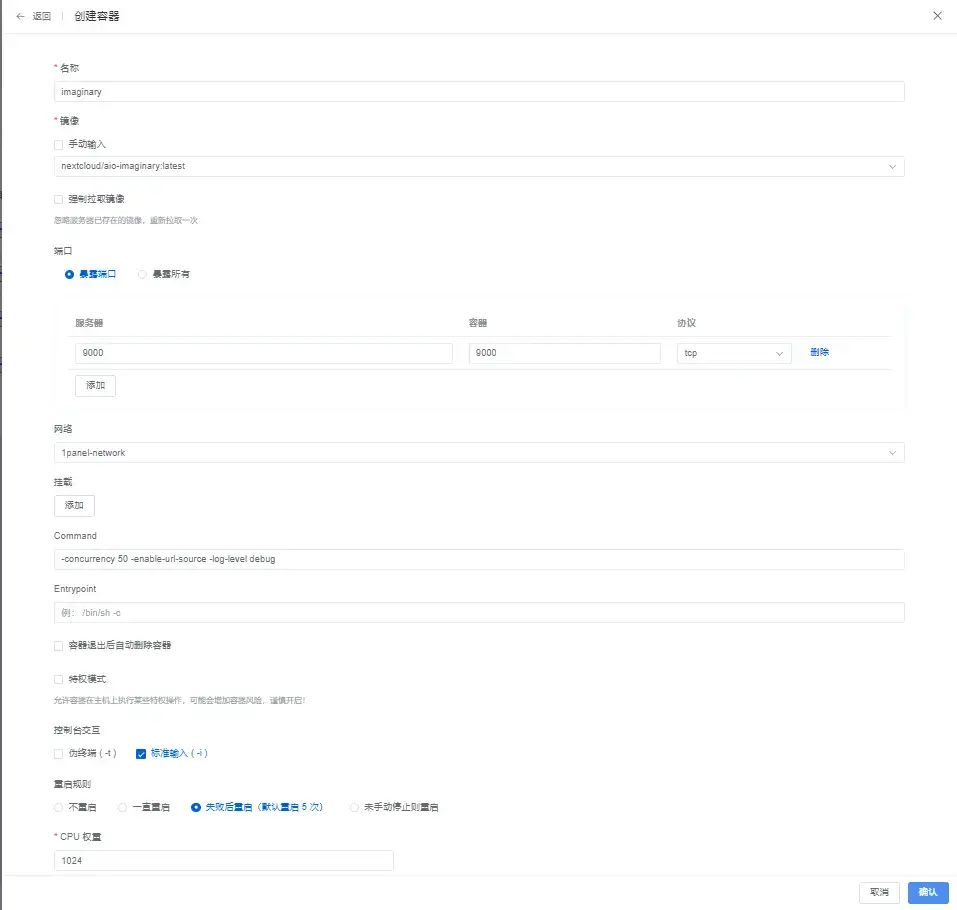

构建imaginary服务

手动构建

创建并编辑docker-compose.yml

version: '3.1'

services:

aio-imaginary:

image: docker.io/nextcloud/aio-imaginary:latest

restart: always

environment:

- PORT=9000

ports:

- "172.18.0.10:9000:9000"

command:

- -concurrency 50

- -enable-url-source

- -log-level debug

复制代码

之后在当前文件夹下实行docker compose up -d即可

宝塔1panel构建

apt install libmagickcore-6.q16-6-extra

apt install ffmpeg

vim /var/www/nextcloud/config/config.php

‘enable_previews’ => true,

‘enabledPreviewProviders’ =>

array (

0 => ‘OC\Preview\TXT’,

1 => ‘OC\Preview\MarkDown’,

2 => ‘OC\Preview\OpenDocument’,

3 => ‘OC\Preview\PDF’,

4 => ‘OC\Preview\MSOffice2003’,

5 => ‘OC\Preview\MSOfficeDoc’,

6 => ‘OC\Preview\PDF’,

7 => ‘OC\Preview\Image’,

8 => ‘OC\Preview\Photoshop’,

9 => ‘OC\Preview\TIFF’,

10 => ‘OC\Preview\SVG’,

11 => ‘OC\Preview\Font’,

12 => ‘OC\Preview\MP3’,

13 => ‘OC\Preview\Movie’,

14 => ‘OC\Preview\MKV’,

15 => ‘OC\Preview\MP4’,

16 => ‘OC\Preview\AVI’,

17 => ‘OC\Preview\EMF’,

18 => ‘OC\Preview\Krita’,

19 => ‘OC\Preview\Imaginary’,

),

'preview_imaginary_url' => 'http://imaginary:9000',

#缩略图为webp格式

'preview_format' => 'webp',

复制代码

预览图像的默认 WebP 质量设置为“80”。将其更改为30,加快加载速率:

cd /var/www/nextcloud

sudo -u www-data php occ config:app:set preview webp_quality --value=“30”

之后可以很明显的感觉到加载图片速率变快了,也可以预览视频图片

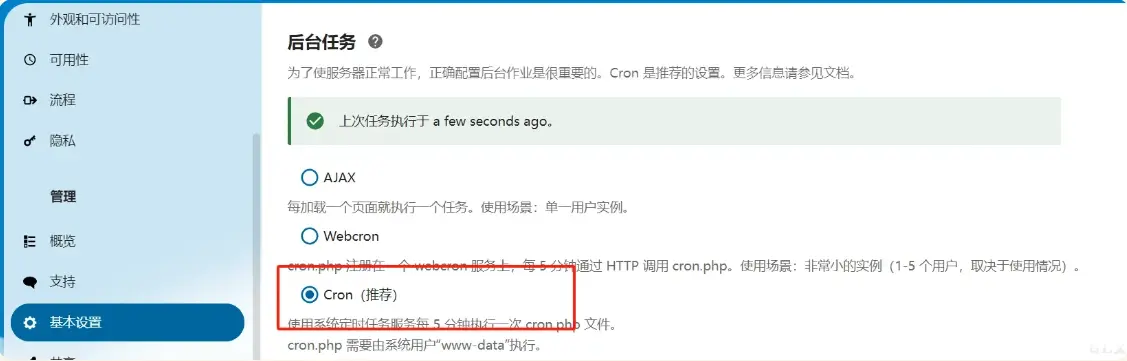

设置cron定时任务

vim /etc/systemd/system/nextcloudcron.service

[Unit]

Description=Nextcloud cron.php job

[Service]

User=www-data

ExecStart=/usr/bin/php -f /var/www/nextcloud/cron.php

[Install]

WantedBy=basic.target

复制代码

vim /etc/systemd/system/nextcloudcron.timer

[Unit]

Description=Run Nextcloud cron.php every 7 minutes

[Timer]

OnBootSec=7min

OnUnitActiveSec=7min

Unit=nextcloudcron.service

[Install]

WantedBy=timers.target

复制代码

systemctl enable --now nextcloudcron.timer

电子邮件配置

数据库优化

具体优化性能以硬件尺度为准

vim /etc/php/8.2/fpm/conf.d/20-mysqli.ini

复制代码

最底下加入以下内容:

[mysql]

mysql.allow_local_infile=On

mysql.allow_persistent=On

mysql.cache_size=2000

mysql.max_persistent=-1

mysql.max_links=-1

mysql.default_port=

mysql.default_socket=/run/mysqld/mysqld.sock

mysql.default_host=

mysql.default_user=

mysql.default_password=

mysql.connect_timeout=60

mysql.trace_mode=Off

编辑 mariadb.cnf 文件:

vim /etc/mysql/mariadb.cnf

加入以下内容:

[server]

skip_name_resolve = 1

innodb_buffer_pool_size = 128M

innodb_buffer_pool_instances = 1

innodb_flush_log_at_trx_commit = 2

innodb_log_buffer_size = 32M

innodb_max_dirty_pages_pct = 90

query_cache_type = 1

query_cache_limit = 2M

query_cache_min_res_unit = 2k

query_cache_size = 64M

tmp_table_size= 64M

max_heap_table_size= 64M

slow_query_log = 1

slow_query_log_file = /var/log/mysql/slow.log

long_query_time = 1

[mysqld]

character_set_server = utf8mb4

collation_server = utf8mb4_general_ci

transaction_isolation = READ-COMMITTED

binlog_format = ROW

innodb_large_prefix=on

innodb_file_format=barracuda

innodb_file_per_table=1

重启mysql与nginx

突破内网上传上限

更改上传块大小

cd /var/www/nextcloud

sudo -u www-data php occ config:app:set files max_chunk_size --value 0

复制代码

假如碰到设置为0不能上传的问题,请设置为一个特别大的值即可

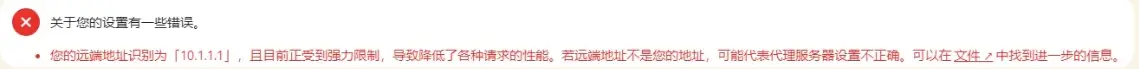

您的远端地点识别为***,且目前正受到强力限制,导致降低了各种请求的性能。

根本原因:在登陆时,使用代理服务输入了错误的密码,触发了暴力掩护,最简单的办理方法是注销重新用精确账户密码登录一次即可。大概使用如下的方式,将该代理服务ip加入暴力破解白名单即可。

官网解释

暴力保护

Nextcloud 具有针对暴力破解尝试的内置保护。这可以保护您的系统免受攻击者尝试,例如尝试许多不同的密码。

Nextcloud 上默认启用暴力保护。

怎么运行的

暴力保护最容易在登录页面上看到。如果您尝试使用无效的用户名和/或密码首次登录,您将不会注意到任何内容。但如果您这样做几次,您就会开始注意到每次登录验证所需的时间都更长。这就是强力保护的作用。

最大延迟为 25 秒。

成功登录后,尝试次数将被清除。一旦用户通过正确的身份验证,他们将不再受到延迟的影响。

暴力保护和负载均衡器/反向代理

如果您使用反向代理或负载均衡器,请务必确保其设置正确。特别是config.php 中的trusted_proxies和forwarded_for_headers 变量需要正确设置。否则,Nextcloud 实际上可能会开始限制来自反向代理或负载均衡器的所有流量。有关详细信息,请参阅反向代理。

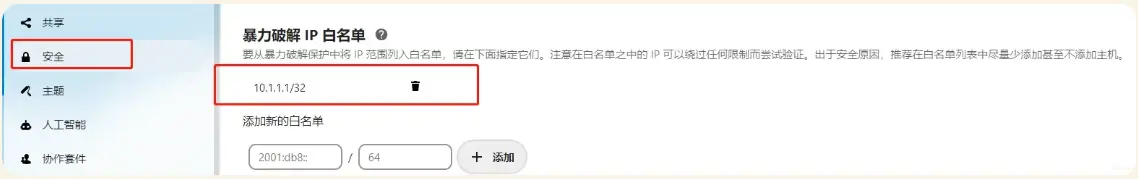

从暴力保护中排除 IP 地址

可以将 IP 地址排除在暴力保护之外。

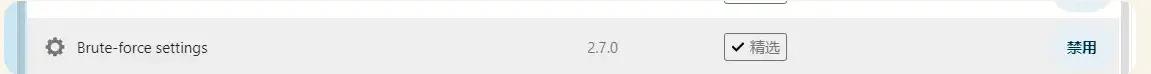

启用暴力设置应用程序

以管理员身份登录并转到管理设置 -> 安全

警告

请注意,任何排除的 IP 地址都可以执行身份验证尝试,而不会受到任何限制。最好排除尽可能少的 IP 地址,甚至根本不排除。

复制代码

启用 Brute-force settings 应用程序

在 安全 选项卡中,添加暴力破解ip白名单即可

config.php完整配置如下

<?php

$CONFIG = array (

‘instanceid’ => ‘ocpvn710jx5a’,

‘passwordsalt’ => ‘2MOt/7l5TVhHAuken/qn3KIpVEk8jp’,

‘secret’ => ‘mGG1LUm+h9sItuZKSY9oSJ16xx28otdRvTodoxjEVFhenVaz’,

#受信托的域名

‘trusted_domains’ =>

array (

0 => ‘10.0.0.2’,

1 => ‘10.1.1.20’,

2 => ‘nc6.example.com’,

3 => ‘hnc6.example.com’,

4 => ‘nc4.example.com’,

),

‘datadirectory’ => ‘/var/www/nextcloud/data’,

‘version’ => ‘27.1.4.1’,

#主域名

‘overwrite.cli.url’ => ‘https://10.0.0.2’,

#数据库信息

'dbtype' => 'mysql',

'dbname' => 'nextcloud',

'dbhost' => 'localhost',

'dbport' => '',

'dbtableprefix' => 'oc_',

'mysql.utf8mb4' => true,

'dbuser' => 'glxaa',

'dbpassword' => '123456',

'installed' => true,

'default_phone_region' => 'CN',

'default_language' => 'zh_CN',

'default_locale' => 'zh',

'memcache.local' => '\\OC\\Memcache\\APCu',

'memcache.distributed' => '\\OC\\Memcache\\Redis',

'memcache.locking' => '\\OC\\Memcache\\Redis',

'redis' =>

array (

'host' => 'localhost',

'port' => 6379,

),

#配置预加载,缩略图

'enable_previews' => true,

'enabledPreviewProviders' =>

array (

0 => 'OC\\Preview\\TXT',

1 => 'OC\\Preview\\MarkDown',

2 => 'OC\\Preview\\OpenDocument',

3 => 'OC\\Preview\\PDF',

4 => 'OC\\Preview\\MSOffice2003',

5 => 'OC\\Preview\\MSOfficeDoc',

6 => 'OC\\Preview\\PDF',

7 => 'OC\\Preview\\Image',

8 => 'OC\\Preview\\Photoshop',

9 => 'OC\\Preview\\TIFF',

10 => 'OC\\Preview\\SVG',

11 => 'OC\\Preview\\Font',

12 => 'OC\\Preview\\MP3',

13 => 'OC\\Preview\\Movie',

14 => 'OC\\Preview\\MKV',

15 => 'OC\\Preview\\MP4',

16 => 'OC\\Preview\\AVI',

17 => 'OC\\Preview\\EMF',

),

复制代码

#配置应用市肆国内代理

‘appstoreenabled’ => true,

‘appstoreurl’ => ‘https://www.orcy.net/ncapps/v2/’,

‘twofactor_enforced’ => ‘false’,

‘twofactor_enforced_groups’ =>

array (

),

‘twofactor_enforced_excluded_groups’ =>

array (

),

);

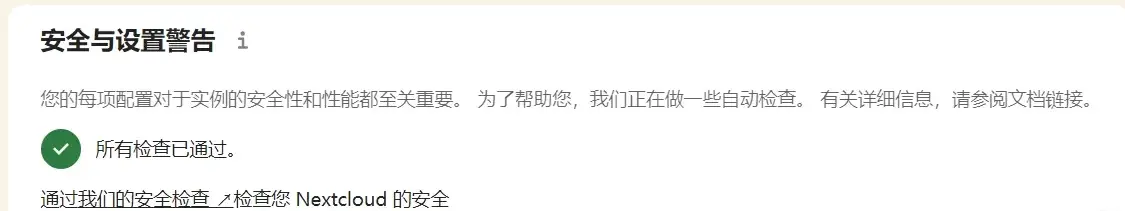

优化后安全检查效果

e题外话

初入计算机行业的人大概大学计算机相关专业毕业生,很多因缺少实战经验,就业到处碰壁。下面我们来看两组数据:

2023届天下高校毕业生预计到达1158万人,就业形势严肃;

国家网络安全宣传周公布的数据显示,到2027年我国网络安全人员缺口将达327万。

一方面是每年应届毕业生就业形势严肃,一方面是网络安全人才百万缺口。

6月9日,麦可思研究2023年版就业蓝皮书(包括《2023年中国本科生就业报告》《2023年中国高职生就业报告》)正式发布。

2022届大学毕业生月收入较高的前10个专业

本科计算机类、高职自动化类专业月收入较高。2022届本科计算机类、高职自动化类专业月收入分别为6863元、5339元。此中,本科计算机类专业起薪与2021届基本持平,高职自动化类月收入增长明显,2022届反超铁道运输类专业(5295元)排在第一位。

具体看专业,2022届本科月收入较高的专业是信息安全(7579元)。对比2018届,电子科学与技术、自动化等与人工智能相关的本科专业体现不俗,较五年前起薪涨幅均到达了19%。数据科学与大数据技术虽是比年新增专业但体现亮眼,已跻身2022届本科毕业生毕业半年后月收入较高专业前三。五年前唯一进入本科高薪榜前10的人文社科类专业——法语已退出前10之列。

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关紧张的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2022年猎聘网发布网络安全行业就业薪资行业最高人均33.77万!

2、人才缺口大,就业机会多

2019年9月18日《中华人民共和国中央人民当局》官方网站发表:我国网络空间安全人才 需求140万人,而天下各大学校每年作育的人员不到1.5W人。猎聘网《2021年上半年网络安全报告》预测2027年网安人才需求300W,现在从事网络安全行业的从业人员只有10W人。

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急相应工程师、数据判断师、网络安全产物司理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是把握工作中的焦点网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人本领的不绝提升,所从事工作的职业代价也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种水平来讲,在网络安全范畴,跟大夫职业一样,越老越吃香,由于技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急相应工程师、数据判断师、网络安全产物司理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是把握工作中的焦点网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人本领的不绝提升,所从事工作的职业代价也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种水平来讲,在网络安全范畴,跟大夫职业一样,越老越吃香,由于技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,假如你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残破不全的,这是我本身录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲授。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、毛病详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

3.技术文档和电子书

技术文档也是我本身整理的,包括我参加大型网安行动、CTF和挖SRC毛病的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要会合在 信息收集、Android黑客工具、自动化工具、网络垂纶等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

这些标题都是大家在面试深信服、奇安信、腾讯大概其它大厂面试时经常碰到的,假如大家有好的标题大概好的见解欢迎分享。

参考剖析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清楚,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、毛病、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包罗、XXE、逻辑毛病、工具、SQLmap、NMAP、BP、MSF…

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作!更多信息从访问主页:qidao123.com:ToB企服之家,中国第一个企服评测及商务社交产业平台。

欢迎光临 IT评测·应用市场-qidao123.com (https://dis.qidao123.com/)

Powered by Discuz! X3.4