ToB企服应用市场:ToB评测及商务社交产业平台

标题:

以太网交换安全(二)----MAC地点表安全&MAC地点漂移防止与检测

[打印本页]

作者:

篮之新喜

时间:

2024-8-19 22:30

标题:

以太网交换安全(二)----MAC地点表安全&MAC地点漂移防止与检测

目次

一、MAC地点表安全

MAC地点表项范例包括:

MAC地点表安全功能:

实验部分:

黑洞MAC地点表:

更改动态MAC地点老化时间:

交换机MAC学习功能切换:

静态MAC地点:

限定接口的MAC地点学习数目:

二、MAC地点漂移

什么是MAC地点漂移?

办理方法:(实验部分

1、优先级部署:

2、还可以拒绝相同的优先级:

3、MAC地点漂移检测

(1)基于VLAN的MAC地点漂移检测

(2)基于全局的MAC地点漂移检测

一、MAC地点表安全

MAC地点表项范例包括:

动态MAC地点表项:由接口通过报文中的源MAC地点学习获得,表项可老化。在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。#无流量无人维护5分钟300s后主动老化

静态MAC地点表项:由用户手工设置并下发到各接口板,表项不老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。接口和MAC地点静态绑定后,其他接口收到源MAC是该MAC地点的报文将会被抛弃。

黑洞MAC地点表项:由用户手工设置,并下发到各接口板,表项不可老化。设置黑洞MAC地点后,源MAC地点或目的MAC地点是该MAC的报文将会被抛弃。#只要匹配到手动设置指定的mac地点就抛弃,用于封掉某些出故障中毒的主机,防止不停出故障占用cpu,办理故障后可恢复。

MAC地点表安全功能:

为了防止一些关键设备(如各种服务器或上行设备)被非法用户恶意修改其MAC地点表项,可将这些设备的MAC地点设置为静态MAC地点表项,因为静态MAC地点表项优先于动态MAC地点表项,不易被非法修改。

为了防止无用MAC地点表项占用MAC地点表,同时为了防止黑客通过MAC地点攻击用户设备或网络,可将那些有着恶意历史的非信任MAC地点设置为黑洞MAC地点,使设备在收到目的MAC或源MAC地点为这些黑洞MAC地点的报文时,直接予以抛弃,不修改原有的MAC地点表项,也不增加新的MAC地点表项。

为了减轻手工设置静态MAC地点表项,华为S系列交换机缺省已使能了动态MAC地点表项学习功能。但为了避免MAC地点表项爆炸式增长,可公道设置动态MAC表项的老化时间,以便实时删除MAC地点表中的废弃MAC地点表项。

为了进步网络的安全性,防止设备学习到非法的MAC地点,错误地修改MAC地点表中的原MAC地点表项,可以选择关闭设备上指定接口或指定VLAN中所有接口的MAC地点学习功能,这样设备将不再从这些接口上学习新的MAC地点。

设置限定MAC地点学习数,当超过限定数时不再学习MAC地点,同时可以设置当MAC地点数到达限定后对报文接纳的动作,从而防止MAC地点表资源耗尽,进步网络安全性。

实验部分:

拓扑:

配好所有地点恣意主机产生通信则产生mac-add表:这个表就是动态的表主动生成的

黑洞MAC地点表:

#SW1

mac-address blackhole aabb-cc00-0010 vlan 1 (没配vlan,默认vlan)

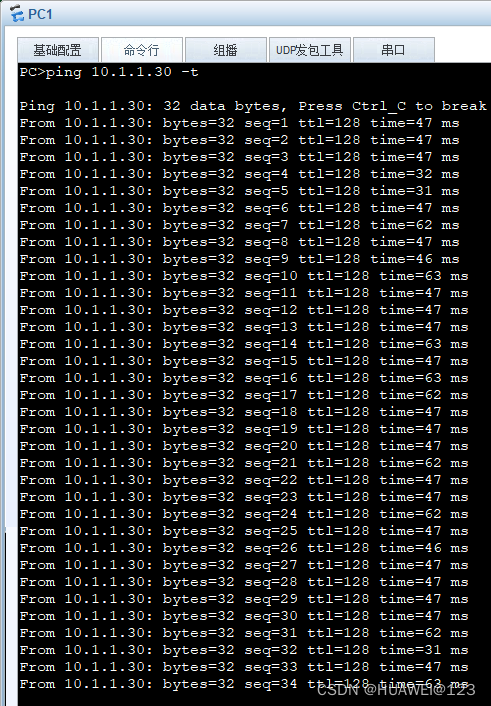

这里把PC1设置成了黑洞mac-address,于是现象为PC1ping谁也不通,谁也ping不通PC1,黑洞这一词很形象。

现象如图:

更改动态MAC地点老化时间:

备注:时间一般就默认的即可,现网根本没人动这个,太长更新不实时,太短占用CPU也不太好。

交换机MAC学习功能切换:

控制是否学习MAC地点并指定后续动作:泛洪/抛弃::forward Forward packets,discard Discard packets

命令:

#SW1

interface GigabitEthernet0/0/1

mac-address learning disable action discard

这里的意思是不学习来自g0/1的源MAC地点并且收到数据包时找不到对应表项不转发泛洪

现象为PC1到PC2/3 不通,交换机也学不到任何mac地点

其他:

静态MAC地点:

最安全但是要手写条目多比较烦,就是手写静态MAC地点,不是手写的就抛弃

设置:接上边的禁止学习之后,禁止学习设置还在

#SW1

mac-address static aabb-cc00-0010 GigabitEthernet 0/0/1 vlan 1

可以看到PC1到PC2/3通了,这样结合上边的禁止学习功能更加安全实用

限定接口的MAC地点学习数目:

设置:

#SW1

interface GigabitEthernet 0/0/3

mac-limit maximum 3 alarm enable

#最多学习3个,超出告警

现象:

3个以内时都是正常:

超过三个后:

可以看到触发告警:

还可以加上动作(模拟器垃圾做不了)

还能基于vlan进行控制

二、MAC地点漂移

什么是MAC地点漂移?

MAC地点漂移是指:

在同一个VLAN内,一个MAC地点有两个出接口,并且后学习到的出接口覆盖原出接口的现象。这是官方定义,普通的讲,MAC地点漂移指的是MAC地点表项的出接口发生了变更

图文转自:知乎

----作者:网工Fox,原链接:

https://zhuanlan.zhihu.com/p/345269149https://zhuanlan.zhihu.com/p/345269149

MAC地点漂移是指交换机上一个VLAN内有两个端口学习到同一个MAC地点,后学习到的MAC地点表项覆盖原MAC地点表项的现象。同一个mac地点在不同地方学到了

当一个MAC地点在两个端口之间频繁发生迁移时,即会产生MAC地点漂移现象。

正常环境下,网络中不会在短时间内出现大量MAC地点漂移的环境。出现这种现象一般都意味着网络中存在环路,或者存在网络攻击举动。

如图:

但是有的时候漂移是正常的:比如VRRP备设备切换为主设备时发送免费ARP;WLAN的环游功能也会有漂移。

办理方法:

(实验部分

1、优先级部署:

缺省时接口MAC地点学习的优先级均为0,数值越大优先级越高。当同一个MAC地点被两个个接口学习到后,接口MAC地点学习优先级高的会被保存,MAC地点学习优先级低的被覆盖。

拓扑图:

设置之前可以看到攻击者会把主机顶下去造成网络故障:

ping同一个地点都能ping通

设置:

interface g 0/0/1

mac-learning priority 3

可以看到PC2开始不通了,PC1通信正常

mac-address地点表也正常:

2、还可以拒绝相同的优先级:

相同优先级禁绝漂移,厥后的不能覆盖之前的

设置:

#SW1

undo mac-learning priority 0 allow-flapping

现象:

先让PC1上线,再让攻击者:PC2上线,可以看到:

地点表正常:

PC1依然正常,PC2失败:

TEST----

PC1

TEST----PC2

3、MAC地点漂移检测

(1)基于VLAN的MAC地点漂移检测

根据检测做出相应动作:

发送告警,当检测到MAC地点发生漂移时只给网管发送告警。

接口阻断,当检测到MAC地点发生漂移时,根据设置的壅闭时间对接口进行壅闭,并关闭接口收发报文的能力。

MAC地点阻断,当检测到MAC地点发生漂移时,只壅闭当前MAC地点,而不对物理接口进行壅闭,当前接口下的其他MAC的通信不受影响。

(2)基于全局的MAC地点漂移检测

mac-address flapping

detection----#默认设置,华为交换机默认开启全局MAC地点漂移检测功能,因此缺省时交换机便会对设备上的所有VLAN进行MAC地点漂移检测。

当交换机检测到MAC地点漂移,在缺省环境下,它只是简朴地上陈诉警,并不会接纳其他动作。在现实网络部署中,可以根据网络需求,对检测到MAC地点漂移之后定义以下动作:

error-down 当设置了MAC地点漂移检测的端口检测到有MAC地点漂移时,将对应接口状态置为error-down,不再转发数据。

quit-vlan 当设置了MAC地点漂移检测的端口检测到有MAC地点漂移时,将退出当前接口所属的VLAN。

其他:

eNSP上是这个:好像有现象但是我这里做实验的时候bug了

还是以PPT上为准吧:

[Switch2-GigabitEthernet0/0/1] mac-address flapping action error-down

在某些场景下,需要对某些VLAN不进行MAC地点漂移检测,可以通过设置MAC地点漂移检测的VLAN白名单来实现。

假如接口由于发生了MAC地点漂移从而被设置为Error-Down,默认环境下是不会主动恢复的。

假如希望Error-Down的接口可以或许主动恢复,

在系统视图下设置如下命令: error-down auto-recovery cause mac-address-flapping interval time-value

假如接口由于发生了MAC地点漂移,被设置为离开VLAN,

如要实现接口主动恢复,

可以在系统视图下设置如下命令: mac-address flapping quit-vlan recover-time time-value

设置命令:由于eNSP有的都不支持,就只放截图了看看就好。

display mac-address flapping record 可检察到漂移纪录

题外话

初入盘算机行业的人或者大学盘算机相关专业毕业生,很多因缺少实战履历,就业处处碰鼻。下面我们来看两组数据:

2023届全国高校毕业生预计到达1158万人,就业形势严肃;

国家网络安全宣传周公布的数据表现,到2027年我国网络安全人员缺口将达327万。

一方面是每年应届毕业生就业形势严肃,一方面是网络安全人才百万缺口。

6月9日,麦可思研究2023年版就业蓝皮书(包括《2023年中国本科生就业陈诉》《2023年中国高职生就业陈诉》)正式发布。

2022届大学毕业生月收入较高的前10个专业

本科盘算机类、高职主动化类专业月收入较高。2022届本科盘算机类、高职主动化类专业月收入分别为6863元、5339元。其中,本科盘算机类专业起薪与2021届根本持平,高职主动化类月收入增长显着,2022届反超铁道运输类专业(5295元)排在第一位。

具体看专业,2022届本科月收入较高的专业是信息安全(7579元)。对比2018届,电子科学与技术、主动化等与人工智能相关的本科专业表现不俗,较五年前起薪涨幅均到达了19%。数据科学与大数据技术虽是比年新增专业但表现亮眼,已跻身2022届本科毕业生毕业半年后月收入较高专业前三。五年前唯一进入本科高薪榜前10的人文社科类专业——法语已退出前10之列。

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳固至关紧张的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2022年猎聘网发布网络安全行业就业薪资行业最高人均33.77万!

2、人才缺口大,就业时机多

2019年9月18日《中华人民共和国中央人民政府》官方网站发表:我国网络空间安全人才 需求140万人,而全国各大学校每年造就的人员不到1.5W人。猎聘网《2021年上半年网络安全陈诉》预测2027年网安人才需求300W,现在从事网络安全行业的从业人员只有10W人。

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急相应工程师、数据判定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、劫难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的焦点网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身履历的丰富以及项目运作的成熟,升值空间一起看涨,这也是为什么受大家欢迎的紧张原因。

从某种水平来讲,在网络安全范畴,跟大夫职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急相应工程师、数据判定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、劫难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的焦点网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身履历的丰富以及项目运作的成熟,升值空间一起看涨,这也是为什么受大家欢迎的紧张原因。

从某种水平来讲,在网络安全范畴,跟大夫职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,假如你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上固然也有很多的学习资源,但根本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、毛病详解、盘算机基础知识等,都是网络安全入门必知必会的学习内容。

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安举措、CTF和挖SRC毛病的履历和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围紧张会合在 信息网络、Android黑客工具、主动化工具、网络垂纶等,感兴趣的同学不容错过。

另有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常碰到的,假如大家有好的题目或者好的看法欢迎分享。

参考剖析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、毛病、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包罗、XXE、逻辑毛病、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

假如你对网络安全入门感兴趣,那么你需要的话可以点击这里

欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/)

Powered by Discuz! X3.4