论坛

潜水/灌水快乐,沉淀知识,认识更多同行。

ToB圈子

加入IT圈,遇到更多同好之人。

朋友圈

看朋友圈动态,了解ToB世界。

ToB门户

了解全球最新的ToB事件

博客

Blog

排行榜

Ranklist

文库

业界最专业的IT文库,上传资料也可以赚钱

下载

分享

Share

导读

Guide

相册

Album

记录

Doing

应用中心

搜索

本版

文章

帖子

ToB圈子

用户

免费入驻

产品入驻

解决方案入驻

公司入驻

案例入驻

登录

·

注册

只需一步,快速开始

账号登录

立即注册

找回密码

用户名

Email

自动登录

找回密码

密码

登录

立即注册

首页

找靠谱产品

找解决方案

找靠谱公司

找案例

找对的人

专家智库

悬赏任务

圈子

SAAS

IT评测·应用市场-qidao123.com技术社区

»

论坛

›

安全

›

网络安全

›

前端安全编码规范,2024金九银十网络安全大厂面试题来袭 ...

前端安全编码规范,2024金九银十网络安全大厂面试题来袭 ...

盛世宏图

论坛元老

|

2024-11-20 08:00:34

|

显示全部楼层

|

阅读模式

楼主

主题

1841

|

帖子

1841

|

积分

5523

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己探索成长,但自己不成体系的自学结果低效又漫长,而且极易碰到天花板技术停滞不前!

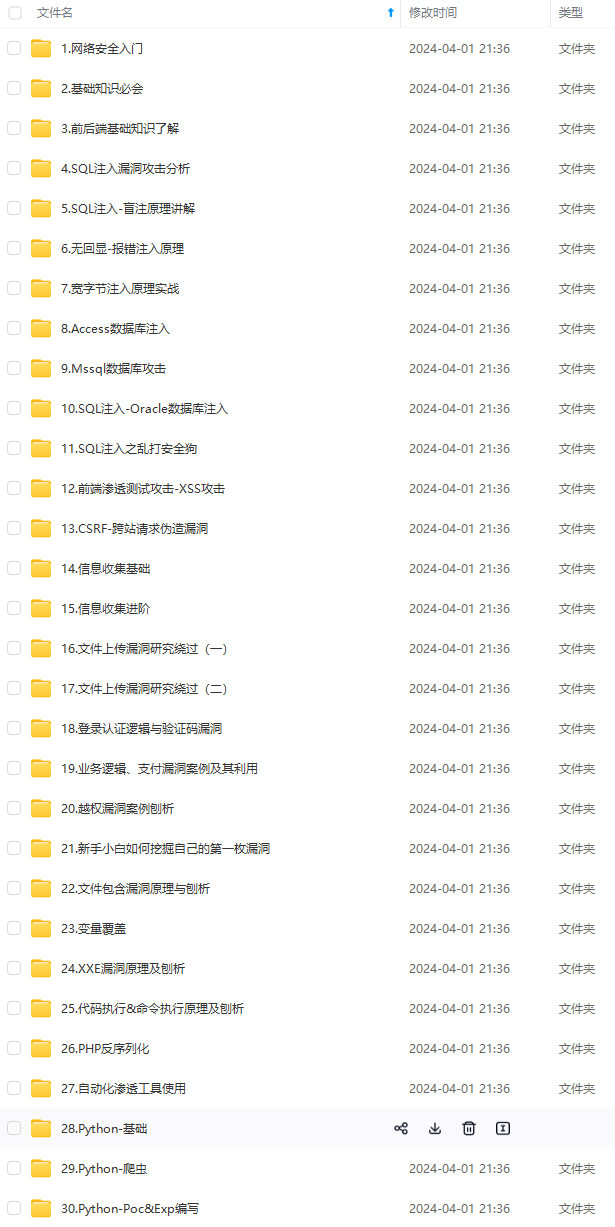

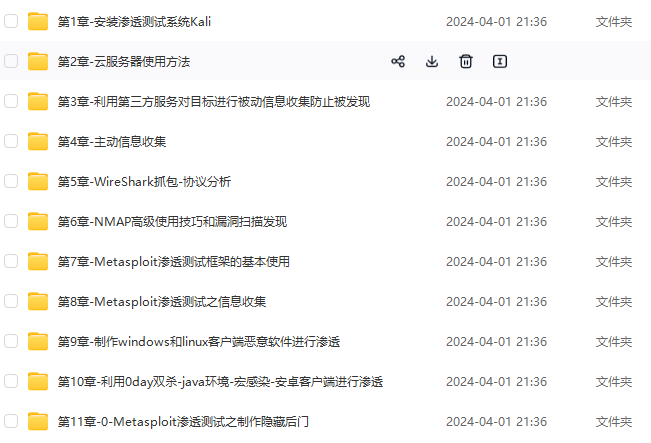

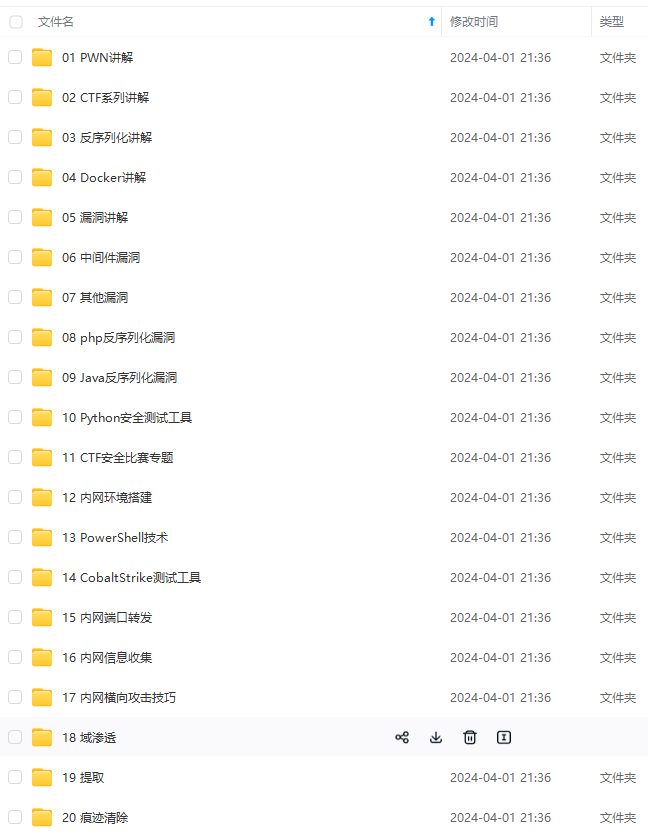

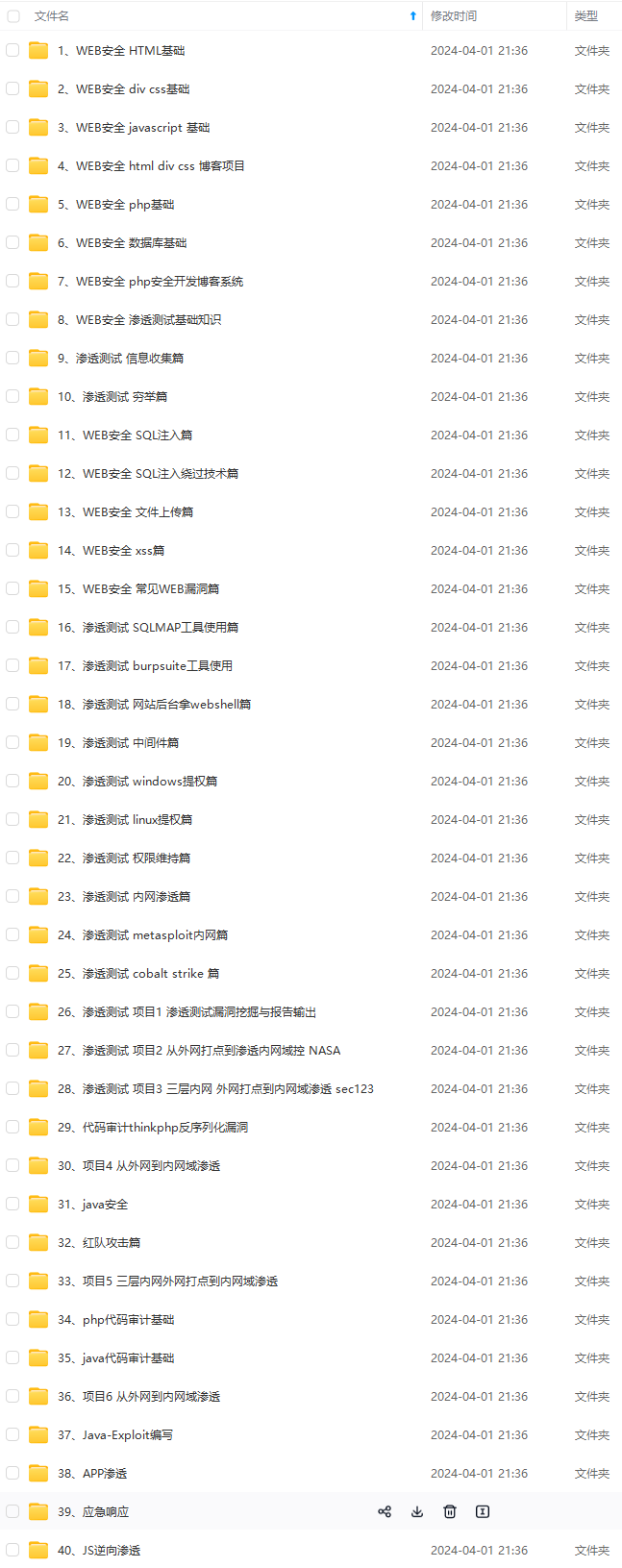

因此收集整理了一份《2024年最新网络安全全套学习资料》,初志也很简单,就是盼望能够资助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小同伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、解说视频,并且后续会连续更新

假如你必要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

1.6 XSS的防御方式

1.HttpOnly

原理:欣赏器克制页面的Javascript访问带有HttpOnly属性的cookie。(实质解决的是:XSS后的cookie劫持攻击)如今已成为一种“标准”的做法

解决方案:

JavaEE给Cookie添加HttpOnly的方式为:

response.setHeader(“Set-Cookie”,“cookiename=value;

Path=/;Domain=domainvalue;Max-Age=seconds;HTTPOnly”);

2.输入查抄(XSS Filter)

原理:让一些基于特殊字符的攻击失效。(常见的Web漏洞如XSS、SQLInjection等,都要求攻击者构造一些特殊字符)

输入查抄的逻辑,必须在服务端实现,因为客户端的查抄也是很轻易被攻击者绕过,现有的广泛做法是两头都做同样的查抄,客户端的查抄可以阻挡大部分误操作的正常用户,从而节约服务器的资源。

解决方案:

查抄是否包含"JavaScript","“等敏感字符。以及对字符串中的<>:”&/'等特殊字符做处置惩罚

3.输出查抄

原理:一般来说除了富文本输出之外,在变量输出到HTML页面时,使用编码或转义的方式来防御XSS攻击

解决方案:

针对HTML代码的编码方式:HtmlEncode

PHP:htmlentities()和htmlspecialchars()两个函数

Javascript:JavascriptEncode(必要使用""对特殊字符进行转义,同时要求输出的变量必须在引号内部)

在URL的path(路径)或者search(参数)中输出,使用URLEncode

4.更严格的做法

除了数字和字母外的所有字符,都使用十六进制的方式进行编码

2. 跨站点哀求伪造(Cross Sites Request Forgery)

跨站点哀求伪造,挑拨用用户身份操作用户账户的一种攻击方式,即攻击者诱使用户访问一个页面,就以该用户身份在第三方有害站点中执行了一次操作,泄露了用户的身份信息,接着攻击者就可以使用这个伪造的,但真实存在的身份信息,到某网站假冒用户执行恶意操作。

但是,攻击者只有猜测到URL的所有参数与参数值,才能乐成地伪造一个哀求(固然了,他可以在安全站点里以自己的身份现实去操作一下,还是能拿到参数的);反之,攻击者无法攻击乐成

下图通俗表明什么是

CSRF

,又是如何给用户带来危害的

参考上图,我们可以总结,完成一次CSRF攻击,必须满足两个条件

用户登录受信托网站A,并且在当地生成Cookie

在不登出网站A的环境下,访问有害网站B

2.1 CSRF的原理

CSRF攻击是攻击者使用**用户身份**操作用户账户的一种攻击方式

如电影速度与激情5中吉赛尔使用内裤获取巴西大佬指纹,最后乐成使用伪造指纹的手法打开保险柜,CSRF只不外是网络上这个手法的实现。

2.2 CSRF的攻击方式

1.欣赏器的Cookie策略

欣赏器所持有的策略一般分为两种:

Session Cookie,暂时Cookie。保存在欣赏器进程的内存中,欣赏器关闭了即失效。

Third-party Cookie,当地Cookie。服务器在Set-Cookie时指定了Expire

Time。逾期了当地Cookie失效,则网站会要求用户重新登录。

* 在欣赏网站的过程中,即使欣赏器打开了Tab页,Session Cookie都是有效的,因此发起CSRF攻击是可行的。

2.P3P头的副作用

"

3P Header"是 “W3C” 制定的一项关于隐私的标准,全称是 “The Platform for Privacy

Preference”(隐私偏好平台)

假如网站返回给欣赏器的 HTTP 头包含有 P3P 头,则在某种水平上来说,将答应 欣赏器发送第三方 Cookie。在 IE

下即使是""、<script>等标签页将不再拦截第三方 Cookie 的发送。主要应用在类似广告等必要跨域访问的页面。

3.GET,POST哀求

这里有个误区

大多数 CSRF 攻击,都是通过 、 、

构造一个 POST

哀求,只必要在一个不可见的iframe窗口中,构造一个form表单,然后使用JavaScript自动提交这个表单。那么整个自动提交表单的过程,对于用户来说就是不可见的。

2.3 CSRF的防御方式

1.验证码

原理:

CSRF攻击过程中,用户在不知情的环境下构造了网络哀求,添加验证码后,强制用户必须与应用进行交互

优点:简便而有效

缺点:网站不能给所有的操作都加上验证码

2.Referer Check

原理:

使用HTTP头中的Referer判断哀求来源是否合法

Referer首部包含了当前哀求页面的来源页面的地点,一般环境下Referer的来源页就是发起哀求的那个页面,假如是在iframe中发起的哀求,那么对应的页面URL就是iframe的src

优点:简单易操作(只必要在最后给所有安全敏感的哀求统一添加一个拦截器来查抄Referer的值就行)

缺点:服务器并非什么时候都能取到Referer

1.许多出于保护用户隐私的思量,限制了Referer的发送。

2.好比从HTTPS跳转到HTTP,出于安全的思量,欣赏器不会发送Referer

3.使用Anti CSRF Token

原理:把参数加密,或者使用一些随机数,从而让攻击者无法猜测到参数值,也就无法构造哀求的 URL,也就无法发起 CSRF 攻击。

例子(增长token):

好比一个删除操作的URL是:http://host/path/delete?uesrname=abc&item=123

保持原参数不变,新增一个参数Token,Token值是随机的,不可猜测

http://host/path/delete?username=abc&item=123&token=[random(seed)]

优点:比查抄Referer方法更安全,并且不涉及用户隐私

缺点:

加密

1. 加密后的URL非常难读,对用户非常不友好

2. 加密的参数每次都在改变,导致用户无法对页面进行搜索

3. 平常参数也会被加密或哈希,将会给DBA工作带来很大的困扰,因为数据分析常常必要用到参数的明文

token

1. 对所有的哀求都添加Token比较困难

必要注意的点

Token必要足够随机,必须用足够安全的随机数生成算法

Token应该为用户和服务器所共同持有,不能被第三方知晓

Token可以放在用户的Session或者欣赏器的Cookie中

尽量把Token放在表单中,把敏感操作由GET改为POST,以form表单的情势提交,可以避免Token泄露(好比一个页面:http://host/path/manage?username=abc&token=[random],在此页面用户必要在这个页面提交表单或者单击“删除”按钮,才能完成删除操作,在这种场景下,假如这个页面包含了一张攻击者能指定地点的图片<img src="http://evil.com/notexist" />,则这个页面地点会作为HTTP哀求的Refer发送到evil.com的服务器上,从而导致Token泄露)

2.4 XSRF

当网站同时存在XSS和CSRF漏洞时,XSS可以模仿客户端欣赏器执行恣意操作,在XSS攻击下,攻击者完全可以哀求页面后,读取页面内容中的Token值,然后再构造出一个合法的哀求

3. 点击劫持(ClickJacking)

点击劫持是一种视觉上的诱骗手段。攻击者使用一个透明的、不可见的iframe,覆盖在一个网页上,然后诱使用户在网页上进行操作,此时用户将在不知情的环境下点击透明的iframe页面。通过调整iframe页面的位置,可以诱使用户恰好点击在iframe页面的一些功能性按钮上。

好比,程序员小王在访问A网页时,点击空缺地域,欣赏器却不测打开了xx新葡京赌场的页面,于是他在A网页打开控制台,在空缺地域发现了一个透明的iframe,该iframe嵌入了一个第三方网页的URL

3.1 点击劫持防御方式

1.X-Frame-Options HTTP相应头是用来给欣赏器指示答应一个页面能否在<frame>、<iframe>、<object>中展现的标志

有三个可选的值

DENY:欣赏器会拒绝当前页面加载任何frame页面(即使是相同域名的页面也不答应)

SAMEORIGIN:答应加载frame页面,但是frame页面的地点只能为同源域名下的页面

ALLOW-FROM:可以加载指定来源的frame页面(可以定义frame页面的地点)

2.克制iframe的嵌套

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、贩卖司理等职位都做过,对这个行业了解比较全面。

最近遍览了各种网络安全类的文章,内容参差不齐,此中不伐有大佬倾力讲授,也有各种不良机构浑水摸鱼,在收到几条私信,发现各人对一套完整的体系的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。

最后,我将这部分内容领悟贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,必要的小同伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。

学习路线图

此中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给各人分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

网络安全工具箱

固然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定必要学习各种工具的使用以及大量的实战项目,这里也分享一份

我自己整理的网络安全入门工具以及使用教程和实战。

项目实战

最后就是项目实战,这里带来的是

SRC资料 &HW资料

,毕竟实战是检验真理的唯一标准嘛~

面试题

归根结底,我们的终极目标都是为了就业,以是这份联合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

网上学习资料一大堆,但假如学到的知识不成体系,碰到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

必要这份体系化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

一个人可以走的很快,但一群人才能走的更远!岂论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都接待加入我们的的圈子(技术交换、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

最后就是项目实战,这里带来的是

SRC资料 &HW资料

,毕竟实战是检验真理的唯一标准嘛~

面试题

归根结底,我们的终极目标都是为了就业,以是这份联合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

网上学习资料一大堆,但假如学到的知识不成体系,碰到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

必要这份体系化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

[外链图片转存中…(img-9Gxz76Ev-1713225961683)]

一个人可以走的很快,但一群人才能走的更远!岂论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都接待加入我们的的圈子(技术交换、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,如今叫网络空间安全专业,主要专业课程:程序计划、计算机组成原理原理、数据结构、操作体系原理、数据库体系、 计算机网络、人工智能、自然语言处置惩罚、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、呆板学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不外这种方法很耗时间,而且学习没有规划,大概很长一段时间感觉自己没有进步,轻易劝退。

假如你对网络安全入门感兴趣,那么你必要的话可以点击这里

继续阅读请点击广告

本帖子中包含更多资源

您需要

登录

才可以下载或查看,没有账号?

立即注册

x

回复

使用道具

举报

0 个回复

正序浏览

返回列表

快速回复

高级模式

B

Color

Image

Link

Quote

Code

Smilies

您需要登录后才可以回帖

登录

or

立即注册

本版积分规则

发表回复

回帖并转播

发新帖

回复

盛世宏图

论坛元老

这个人很懒什么都没写!

楼主热帖

绝了,这20款可视化大屏模板太酷炫了( ...

零基础学Java(1)初识Java程序 ...

【十年网络安全工程师整理】—100渗透 ...

Frida主动调用java函数来爆破解题思路 ...

聊聊DevOps制品管理-不止是存储制品这 ...

15年了,我们到底怎样才能用好 Serverl ...

Python程序运行内存的查看

记一次 .NET 某RFID标签管理系统 CPU ...

【Linux进程概念——下】验证进程地址 ...

数据库扩容也可以如此丝滑,MySQL千亿 ...

标签云

国产数据库

集成商

AI

运维

CIO

存储

服务器

浏览过的版块

Oracle

SQL-Server

终端安全

快速回复

返回顶部

返回列表